セキュリティ

- セキュリティ

Microsoft Patch Tuesday – 2016 年 4 月

2016 年 4 月度の Patch Tuesday が発表されました。Microsoft 社は、製品内のセキュリティの脆弱性に対応するための、月次セキュリティ報告をリリースしました。今月のリリースには、31 の脆弱性に関連する 13 の報告が含まれています。6 つの報告が緊急と評価され、Edge、Graphic Components、Internet Explorer、XML Core Service、Microsoft Office、Adobe Flash Player の脆弱性に対応しています。その他の 7 つの報告が重要と評価され、Hyper-V、Microsoft Office、その他の Windows コンポーネントの脆弱性に対応しています。 <h3 style="padding: 20px 0px 10px…

続きを読む

- セキュリティ

脆弱性の詳細:Apple グラフィックス ドライバの不正利用と KASLR のバイパス

Cisco Talos で脆弱性の調査を担当する Piotr Bania が最近 Apple Intel HD 3000 グラフィックス ドライバの脆弱性を発見しました。それについては、こちらのブログで紹介しています。 今回の記事では、この調査をさらに深く掘り下げて、この脆弱性と、 任意のコードがローカルで実行される可能性のある KASLR のバイパスとカーネルの不正利用について詳しく取り上げます。これらの手法は、ソフトウェアのサンドボックス技術を回避しようとするマルウェア作成者によって悪用される可能性があります。それは単純にソフトウェア プログラム(ブラウザやアプリケーションのサンドボックス)の中でも、カーネル レベルでも起こり得ます。 調査を進める課程で、Intel HD グラフィックス 3000 GPU を内蔵する Apple OS X コンピュータには、次に示す…

続きを読む

- セキュリティ

ToR を実行して逃げ隠れする Nuclear キット

はじめに エクスプロイト キットは常にユーザに被害を及ぼしています。感染源はマルバタイジングであったり感染した Web サイトであったり色々ですが、大量のユーザとの間で日々やり取りが行われています。Talos は継続的にこれらのエクスプロイト キットを監視し、セキュリティの確保、不正が発生した際の変化の分析、ペイロードの変遷の調査を進めています。チームは昨日、Nuclear キットの新しい技術を確認し、これまで見たことのない新たなペイロードや技術を発見しました。 詳細 Nuclear エクスプロイト キットについて取り上げるのは久しぶりなので、ユーザがどのように感染するかを簡単に説明するところから始めましょう。大半のエクスプロイト キットと同様に、Nuclear キットにも重要なコンポーネントがいくつかあります。つまり、ゲート、ランディング ページ、ペイロードを含んだエクスプロイト ページです。まず、これまでチームが Nuclear キットとの関連で監視してきたゲートについて、特に新種のペイロードを含んだ今回のインスタンスについて説明します。 <h3 style="padding:…

続きを読む

- セキュリティ

注目の調査:わずかな小銭で不正が可能

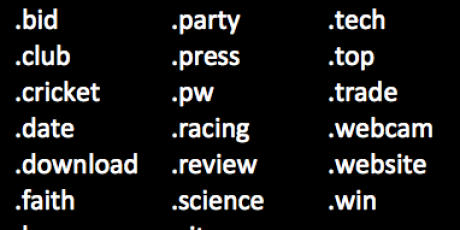

執筆者:Tazz 概要 2 月末に、チームの調査員の 1 人が、ドメイン再販業者から 1 通の勧誘電子メールを受信しました。調査員はその電子メールを 3 月の第 1 週に閲覧しています。この電子メールは Namecheap から送信されたもので、88 セントという破格の値段でドメインを販売していました。電子メールは、これ以上ない皮肉なタイミングで届きました。というのも、マルウェア/フィッシング/スパムに関係のあるドメインの集団とその価格との間に何らかの関係があるかを究明する調査をしていた時期とちょうど重なったのです。この記事では、格安のドメインと不正な活動との関係について説明していきます。この記事中に出てくる「悪意のある」という言葉には、マルウェア/フィッシング/スパムに関する活動が含まれています。 <h3 style="padding:…

続きを読む

- セキュリティ

緊急ニュース Adobe Flash に新たなゼロデイ脆弱性が見つかる

残念ながら、現在の脅威の状況では、Adobe Flash Player は依然としてシステム侵害の格好の攻撃媒介です。ここ数年、Talos は、攻撃者がゼロデイ脆弱性を悪用してシステムに侵入し侵害した事例を複数確認してきました。また、Talos は CVE-2016-1019(Adobe Flash のゼロデイ脆弱性)の報告が現在環境で侵害を受けており、Windows 10 もしくはそれ以前のバージョンを実行するシステムに影響を与えていることも認識しています。 4 月 5 日に公開された Adobe Flash Player セキュリティ アドバイザリによると、Flash…

続きを読む

- セキュリティ

TeslaCrypt 3.0.1 – 暗号化の仕組み

執筆者:Andrea Allievi、Holger Unterbrink 概要 ランサムウェアとは、ユーザのファイル(写真、ドキュメント、音楽など)を身代金目的で暗号化し、その復号のために金銭を要求する、悪意のあるソフトウェアです。ユーザは一般的に、電子メールのフィッシング キャンペーンやエクスプロイト キットを通じてランサムウェアの被害を受けます。TeslaCrypt…

続きを読む

- セキュリティ

注目の脆弱性:LHASA における整数アンダーフローの脆弱性

本脆弱性は Cisco Talos のMarcin Nogaが発見しました。 Talos は、Lhasa LZH/LHA 圧縮解除ツールおよびライブラリにおける脆弱性TALOS-2016-0095/CVE-2016-2347 を発見したことを発表します。この脆弱性は整数がアンダーフロー状態になることが原因で起こります。Lhasa はヘッダー値が大き過ぎないことは確認しますが、ヘッダーの長さが小さ過ぎるかどうかはチェックしません。圧縮解除する LHA または LZH ファイルに整数型の最小値よりも小さいヘッダー…

続きを読む

- セキュリティ

SamSam:治療は身代金を支払った後で

Cisco Talos は、Samas/Samsam/MSIL.B/C ランサムウェアの亜種を利用して広まっている攻撃活動について現在調べています。ほとんどのランサムウェアとは異なり、SamSam はフィッシング攻撃やエクスプロイト キットが利用するような、ユーザを意識した攻撃ベクトルからは起動されません。この特別なファミリは、侵害されたサーバを介して拡散しているようです。そしてそのサーバを足場としてネットワーク中を移動し、別のマシンを侵害します。侵害されたマシンは身代金のために拘束されることになります。なお、医療業界が重点的に攻撃されているようです。 攻撃者は JexBoss(JBoss アプリケーション サーバの開発/テスト用オープンソース ツール)を利用してネットワークに足場を築いていると思われます。一旦ネットワークにアクセスできれば、攻撃者は SamSam を使用して複数の Windows システムの暗号化を始めます。 技術詳細 システムに侵入すると、サンプルは…

続きを読む

- セキュリティ

マルウェアの単語に関する調査:Angler が利用している辞書の特定

この投稿は Nick Biasini の寄稿に基づき Steve Poulson が作成しました。 エクスプロイト キットは絶えず進化し、変化しています。Angler に加えられた軽微な変更については、最近投稿しましたが、その後、3 月 8…

続きを読む

- セキュリティ

シスコ、2016 年 RSA カンファレンスでセキュリティ リーダーとしての評価を獲得

この記事は、セキュリティ ビジネス グループの製品担当バイス プレジデントである Scott Harrell によるブログ「Cisco recognized for security leadership at the 2016 RSA Conference」(2016/3/7)の抄訳です。 Best Security Company と Best Security Organization アワードをシスコが受賞 私はお客様やパートナーと頻繁に話をする機会があるのですが、常に話題になるのは、効果的なセキュリティの実現を妨げる課題についてです。お客様やパートナーが保護する対象は、ますます多様化しているだけでなく、急速に変化し、さらに複雑になっています。一方、攻撃側は世界的な規模で技術革新を続けており、複雑化する環境を巧みに利用しています。こうした状況下で、リソースが限られたセキュリティ チームは、多くの異種のセキュリティ テクノロジーの運用に苦労しています。これらのテクノロジーは、相互運用が考慮されずに設計されているからです。こうしたテクノロジーは、検出や保護など、それぞれの領域では有効なことも多いのですが、さまざまなベクトルから来る最新の脅威を防御するには不十分であることが次第に明らかになっています。 あらゆる組織がこうした問題に日々直面しています。シスコは、ベスト オブ ブリードの製品と、アーキテクチャ主導のアプローチを組み合わせることにより、技術の複雑さと断片化を解消し、卓越した可視性、継続的な制御、そして高度な脅威からの保護を実現しています。 今年の RSA カンファレンスにおける業界の反応を見れば、シスコがさらに成長を続けていること、そして、お客様、パートナー、アナリスト、報道陣のすべてが、セキュリティ分野に必要な変革を大きく推進しているのはシスコだと認識していることがよくわかります。

続きを読む