注目の調査:わずかな小銭で不正が可能

執筆者:Tazz![]()

概要

2 月末に、チームの調査員の 1 人が、ドメイン再販業者から 1 通の勧誘電子メールを受信しました。調査員はその電子メールを 3 月の第 1 週に閲覧しています。この電子メールは Namecheap から送信されたもので、88 セントという破格の値段でドメインを販売していました。電子メールは、これ以上ない皮肉なタイミングで届きました。というのも、マルウェア/フィッシング/スパムに関係のあるドメインの集団とその価格との間に何らかの関係があるかを究明する調査をしていた時期とちょうど重なったのです。この記事では、格安のドメインと不正な活動との関係について説明していきます。この記事中に出てくる「悪意のある」という言葉には、マルウェア/フィッシング/スパムに関する活動が含まれています。

背景

以前 Talos では、攻撃者と、安価もしくは無料のサービスとの間の強い関係について調査しました。インターネットに関して言えば、支払った金額なりのサービスしか得られないのは当然のことです。格安もしくは無料のサービスは、悪意のある攻撃者と結びついていると考えるのが自然です。この原理がダイナミック DNS に関して正しいことは判明済みで、ダイナミック DNS への移行の際に攻撃者が安価なサービスを利用していることもわかっています。この内容に関する詳細については、https://blogs.cisco.com/security/dynamic-detection-of-malicious-ddns![]() [英語] を参照してください。

[英語] を参照してください。

ビジネスマンの誰もが、良くも悪くもお金を素早く稼ぎたいと思うものです。そのためには投資回収率を最大にするか、参入コストの低い市場を見つける必要があります。もし、何かを始めるのに 5,000 ドルかかるとするなら、手を出そうと思う人はそう多くないかもしれません。それが犯罪の場合はなおさらでしょう。しかし、必要なコストがわずか 50 ドルとか 5 ドルとかいう話になれば、その話に乗ろうとする人が多くなるのは間違いないでしょう。このルールは、悪意のある攻撃者がインターネットで不正を働く場合にもそのまま当てはまります。そこでチームは、格安の TLD(トップ レベル ドメイン) を提供するというこの電子メールを基に 1 つの仮説をたて、詳細な検証を始めました。

仮説:ドメインの価格が 1 ドル以下の場合、登録数が増加し、それに伴ってその TLD に関連した悪意のあるアクティビティも増加する。

バーゲン セール

以下は、Namecheap.com からの勧誘電子メールのスクリーン ショットです。低価格(88 セント)での販売を宣伝しています。

Namecheap からの勧誘電子メールの本文

「バーゲン セール」最終日のはずの 3 月 10 日を過ぎた 3 月 21 日にサイトにアクセスすると、勧誘電子メールでの宣伝に反してセールは終わっていませんでした。そればかりか、不正を目論む攻撃者にとって魅力的な条件がさらに 5 つ追加されていました。

1 つめの条件は、ドメインを 88 セントで購入できるだけでなく、好きな数だけ購入できるというものです。「見逃がすと損」とあおる通常のセールだと数が限られているのが普通ですが、このセールではそうではないのです。

2 つめは、電子メールに記載してあった内容とは違い、セールが 3 月 10 日には終わらなかったということです。実際には 3 月 31 日まで 50 日間も開催されていました。

Namecheap のセール条件(2016 年 3 月 21 日にキャプチャ)

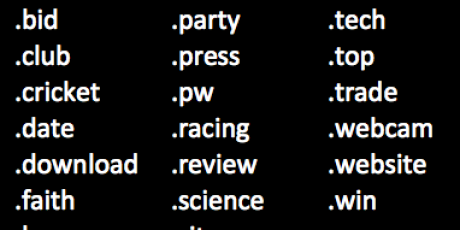

3 つめは、登録者情報を隠す WhoisGuard も無料だということです。新たにドメインを購入する場合だけでなく、移管する場合も無料です。また、セールのさらなる魅力として、正規の SSL 証明書がたった 1 ドル 99 セントで購入できることになっていました。最後に 5 つめの条件は、電子メールに記載されていた 8 つのドメイン以外に、さらに 16 のドメインも選択可能になっていたということです。

Namecheap.com の 88 セントのドメイン リスト

namecheap.com の元の Web ページのコンテンツ

ドメインを格安で販売しているのは Namecheap だけではないということも言っておかなければなりません。上記の Namecheap の例で見た、参入コストを低く抑えられるという状況を最初に発見したのは、1 月 29 日から 2 月初旬まで続いた調査の期間中でした。その調査では、TLD を 1 ドル未満の価格で販売しようとしていたプロバイダーが、以下に示すように他にも大勢いることがわかりました(表の価格は、2016 年 1 月 29 日~ 2 月 8 日の間に取得されたもの)。

2016 年 1 月 29 日時点で提供されていた各種の割引

WHOIS GUARD に潜んでいるのは何者か

チームでは、Domain Tools Iris という製品を利用して、Namecheap のセール開始後の最初の 40 日間と、大幅割引前の 40 日間を比較し、興味深い結果をいくつか得ました。データは、Namecheap だけでなく全販売業者を対象にしています。この記事を書くきっかけになったのは Namecheap なのですが、TLD の格安販売を実施している再販業者は Namecheap だけではないからです。以下のリスク スコアをレビューする際には、このスコアが、クエリーを実施した 3 月 21 日までの期間を基に計算されたものであることに注意してください。つまり、チームは、1 月 1 日に遡って40 ~ 80 日分の活動のデータを持っており、それが 3 月 21 日に評価されたリスク スコアに反映されているということです。2 月 11 日~ 3 月 21 日に登録されたドメインのリスク スコアをレビューする場合は、0 ~ 40 日分の活動データのみを調べています。チームで立てた最初の仮説からすると、このデータセットでは、リスクスコアが 90 以上のドメインの割合は相対的にかなり低くなるはずです(半分以下)しかしながらこの仮設は、Whois Guard を「利用していない」ドメインにしかあてはまらないように思われます。

Domain Tool Iris のクエリーによるデータ

Whois Guard privacy を「利用して」登録されたドメインの数は約 58 % 増加したにもかかわらず、リスク スコア(RS)が 90 以上のドメインの割合はほぼ変化なく、2 つの期間での違いは 0.52 % にとどまっていました。Whois Guard privacy を「利用しない」で登録されたドメインでは、総数は約 48 % 増加しましたが、リスク スコアが 90 以上のドメインの割合はほぼ半減していました。

WEB トラフィックのブロッキング

Web のブロッキングに関してチームで所有しているデータを見ると、格安 TLD のいずれかを含む URL を宛先とするトラフィックの内、2/11 ~ 3/21 にブロックした数が、1/1 ~ 2/10 の間の数に比べて 23 % 増加していることがわかりました。また、1/1 ~ 2/10 の期間では、URL に格安 TLD が含まれるトラフィックにおける総ブロック数の 85 % を上位 4 % の ASN が占めていることも判明しました。また、2/11 ~ 3/21 の期間は、ブロックされた ASN の数がほぼ 3 倍になっているにもかかわらず、上位 3 % の ASN が総ブロック数の約 85 % を占めるという構図は変わりませんでした。ASN の上位 3 つが OVH SAS、Google、CloudFlare で変わらないというのは、いつものことです。格安ドメインに関係する Web のブロッキング数をレビューすると、上位 2 つの TLD は2 つの期間で変わらず、「.xyz」が断然トップの 1 位、「.pw」が 2 位でした。2 番目の期間の 3 位には、前回 3 位の TLD「.site」に変わって TLD「.top」がランクインしています。「.top」ドメインの Web ブロッキング数が、今年の最初の期間から 3 倍に増えていることにお気付きでしょうか。関連調査より、Angler の利用者が「.top」ドメインを頻繁に活用していることがわかっています。詳細については、http://gblogs.cisco.com/jp/2016/03/angler-slips-hook-html のブログを参照してください。

さらに興味深いことに、格安の Namecheap 関連ドメインは、実は今回のデータ セットでは各 TLD で 0.9 % 未満しかブロックされていませんでした。ただし、スパム/ウイルス電子メールに分類されたデータの中にはもっと多く登場しています。

電子メール

チームはまず電子メール全体を調査し、個別のスパム メッセージやウイルス メッセージの量を把握しました。スパム電子メールは、最初の期間から次の期間までの間に少し減少(-14.71 %)していますが、ウイルス メールは大幅に増加(+357.90 %)していました。気になることではありますが、現在の脅威の状況においてランサムウェアも増加していることを考えると当然と言えます。悪意のある活動に分類される 2 つを合わせた、両期間での正味の変動は +3.76 % でした。

次に、チームで調べている TLD のサブセットに関連する活動に限定して詳細に調査しました。対象の TLD サブセットでのスパムおよびウイルスの電子メールの合計が、スパムおよびウイルス全体に占める割合は、1 月 1 日~ 2 月 10 日の間では 9.47 % でした。また、Namecheap のセールの最初の 40 日間(2 月 11 日~ 3 月 21 日)では、スパムおよびウイルスの電子メール全体のわずか 3.75 % でした。そこでチームは、それぞれの格安 TLD の「業績」についてさらに詳細に掘り下げていくことにしました。まず、各期間で対象の TLD に関する電子メールの総送信数を集計しました。次に、その中でスパム/ウイルス電子メールが占める割合を計算しました。以下の表は、期間ごとに対象の TLD 全メールに占める各 TLD の割合を示したものです。調査から、「.top」TLD が、スパム/ウイルス電子メールの統計でほぼ倍増している一方、「.date」、「.download」、「.xyz」など他の上位の TLD は減少していることがわかりました。

格安 TLD 全メールに占める各 TLD の電子メールの割合(%)

悪意のあるサンプル

前述のデータからわかるように、今年の最初の期間では、「.top」と「.win」をそれぞれ 40/45 セントで販売した Alpnames が、安さの点で Namecheap を大きくリードしています。チームのサンドボックスで自動検出条件に合致したサンプルを調査すると、これら 2 つのドメインに関連するマルウェアが、Namecheap のセールが開始してからの 40 日間より最初の 40 日間で多く発生していることがわかります。ただし、「.pw」は、チームが調査したどの再販業者でも大幅な割引はされていませんでしたが、そのドメインでは常に一番多くのマルウェアが発生していました。「.pw」TLD 関連マルウェアの被害を受けたユーザの調査はしていませんが、マルウェアをホストしてクレデンシャルを盗むパスワード リセット ドメインに「.pw」が関連づけられていたケースが多かったと考えると、納得がいきます。それでは、「.xyz」に関連した悪意ある活動の総数がこれほど増えたのは、なぜでしょうか。「.xyz」という拡張子だけを見ると、多くの人が「冗談でしょ。本物の Web サイトじゃないよね」と言うでしょう。残念ながら、これは本物の Web サイトであり、それどころか、一番有名なサイト、Google にたどり着くのです。「.xyz」で悪意のある活動が増えた背景を示す 1 つの見解は、悪意のある攻撃者が Google ユーザをフィッシングしようと Google に便乗していた、というものです。つまり、「xyz」TLD を使用したメールに、Google が新設親会社の完全子会社になるという発表が書かれていれば、ユーザが目を留めるだろうということです。

出典:https://googleblog.blogspot.co.uk/2015/08/google-alphabet.html(2016 年 3 月 27 日 16:40 GMT)

「Alphabet Inc. は、公開企業として Google Inc. を引き継ぎます。Google の全株式は自動的に同数の Alphabet の株式に転換され、同じ権利がすべて引き継がれます。Google は、Alphabet の完全子会社になります」

出典:https://abc.xyz/(2016 年 3 月 27 日 16:40 GMT)

これらの TLD に関連するマルウェアを調査してきた中で興味深いことの 1 つは、該当の期間にサンドボックスで見つかった TLD のすべてでマルウェアが発生していたわけではないということです。これは、これまでにマルウェアが一度も発生したことがないとか、今後も発生しない、ということを意味するわけではありません。単に、今回の調査期間には発生しなかった、ということを示しているだけです。Namecheap のセールが本格的に開始される前の 40 日間に、24 のドメインのセールが見つかっていますが、実際、マルウェアに関連づけられることを示す統計的に有意な結果を得られたのは、その内 13 ドメインのみでした。そこでは平均で 1 日 164 個の悪意のあるサンプルが発見されました。セール開始後の最初の 40 日間では、15 ドメインで 1 日平均 102 個の悪意のあるサンプルが発見されています。全体として、Alpnames と Namecheap(および、ここには記載していない他の再販業者)のセールの80 日間で、10,605 個ものマルウェア サンプルが自動検出されたことがわかっています。

ただし、この表は自動検出の基準に合致したものを反映しているだけですので、デフォルトの自動検出基準に合致しないサンプルが、後になって悪意のあるものだとわかり、結果的に検出されるという場合もあり得ることに注意してください。

Talos のサンドボックスの自動検出により格安 TLD 関連活動を行ったと検出された、

個別のマルウェア サンプル数の割合

まとめ

必要のない所には行かざるべし

これを実行するために各企業が取る方法はさまざまでしょうが、全体的には、企業のリスク許容度を超えないようにサイトへのトラフィックをブロックすることをお勧めします。企業によっては、ある TLD にアクセスする正当な理由や大きな必然性を示す状況がない限り、企業レベルで TLD 全体をブロックする、という方法を取るかもしれません。たとえば、「.xxx」TLD の Web サイトは、子ども向けの企業のスタッフがアクセスする必要はないと思われる、といったことです。いずれにせよ、この方法を取るのであれば、例外の要求を認める効率的なプロセスを確立することを強くお勧めします。もう 1 つの方法は、ホワイトリストへの登録ですが、それにも同じようにメリット/デメリットがあります。基本的には、各企業のセキュリティ チームや主な関係者とよく話し合い、その上でどの方法が一番自分の組織に適しているかを決めることが重要です。リスクを無視することは、リスクを受け入れるに等しいことを忘れないでください。

良い評判こそが重要な鍵

多くの企業が、さまざまなアプライアンスを構成したり、トラフィックをフィルタしたりする際に、プロバイダーやホスティング企業の評判を考慮します。ある企業の社内ネットワークで 1 つの ASN が完全にブロックされたという話もないわけではありません。安いからというだけでドメインを買おうとはしないでしょう。また、悪意のある攻撃者と同じドメインに Web サイトがあるという理由で、正規のビジネス トラフィックがブロックされるようなリスクは冒したくないでしょう。サイバー犯罪者が再販業者やホスティング企業に群がることは、微量のヒ素を毎日盛られ続けるようなものかもしれません。急な影響はないでしょうが、結局はビジネスが葬られてしまうことになるでしょう。

良い環境へ引っ越しましょう

登録機関/ホスティング企業を選択するための得策は、他の企業にならうことです。これは家を探す場合と同じです。もし近所に犯罪者があふれていると知っていたら、自暴自棄になっていたり自分自身も犯罪者であったりする場合でもなければ、あえてその地域で家を買おうとはしないでしょう。逆に、両隣が正直で誠実な人である可能性が高い場所で、家、つまりドメインを買おうとするでしょう。よいドメインを購入できるチャンスは、「見逃すのは損」とうたうところに近づけば、減っていきます。たとえば、2 月に戻って、ある特定の TLD(「.download」)を見てみると、悪意のあるドメインは、異なる 42 のプロバイダーに広まっていました。そのうち 73 % は、Alpnames 関連のものです。また、60 セントという最も安い値段を付けていたのも Alpnames です。また、別のプロバイダー Black Knight では、「.download」を 23.99 ユーロ(約 26.15 ドル)で販売し、不正なドメインが発生したという報告はまったくありませんでした。実際、Black Knight が販売した 327 の TLD の内、最も安いものは 1.99 ユーロ(約 2.17 ドル)の「.info」でした。また、その時期に登録されたドメインで、ドメイン ツールのリスク スコアが 90 以上のものはありませんでした。そういう環境を選ぶべきなのです。考えてみてください。周りに犯罪者がいて同じ顧客スペースを共有していれば、犯罪者がそこを拠点に侵入しようとしても仕方ないでしょう。それでも大丈夫だというのは楽観的すぎます。もし地域の住民を好きになれないとしたら、それは住む所を間違えているのかもしれません。

すべてを検討した後に言える重要なことは、大幅に割引された(または非常に安い)インターネット サービスと犯罪行為/悪意のある行為には間違いなく関係があるということです。そういう行為の影響や重大度はさまざまで、不要なスパム程度で済む場合もあれば、重要なデータがすべて被害にあう、といったところにまで及ぶ可能性があります。ただ言えることは、インターネット上で安価または無料のものが提示されていたら、それは間違いなく不正な活動に利用されるということです。また、ドメインがセールになっている場合、特に 1 ドル未満の場合、ドメインの登録件数とともに「悪意のある事象」も大幅に増加します。シスコでは、お客様およびすべてのユーザに対して、自らの資産を守るために計画的な予防策を取ることをお勧めしています。特にビジネス ユーザは、適切なリスク評価を行い、「標準に合致しない」TLD にアクセスする正当なビジネス上の必然性があるかどうかを判断する必要があります。もし、正当な理由がない場合は、電子メールや Web トラフィックをフィルタリングしてホスト レベルの防御を実施する、多層構成のセキュリティ モデルを設定してください。そしてもう 1 つ、「自社の資産をバックアップ」しましょう。

Tags:本稿は 2016年4月4日に Talos Group

のブログに投稿された「RESEARCH SPOTLIGHT: ENABLING EVIL FOR POCKET CHANGE」

の抄訳です。