他人事ではない! ランサムウェアの脅威とその対策について

コロナ禍につけ込んだサイバー犯罪が増加の一途を辿っている中、Snake, Ragnar Locker などのランサムウェアと呼ばれる脅威と被害が拡大しています。

攻撃者は盗み出したデータを人質に取り、ビットコインなどで身代金(ransom、ランサム)を支払わないとデータを「晒す」と脅迫し、これを支払わなければ機密情報を暴露されるという被害に発展する事例が増えています。

シスコは昨今のランサムウェアの被害拡大を踏まえ、ウェビナーを緊急開催予定です。

本ブログとウェブセミナーでは、ランサムウェアの脅威は何なのかにはじまり、なぜ被害をうけてしまうのかという原因と、どうすれば防ぐことができたのかに関して Cisco Talos インシデント対応チームの対応事例なども踏まえ、対策のポイントをわかりやすく解説いたします。

何が起こっているのか

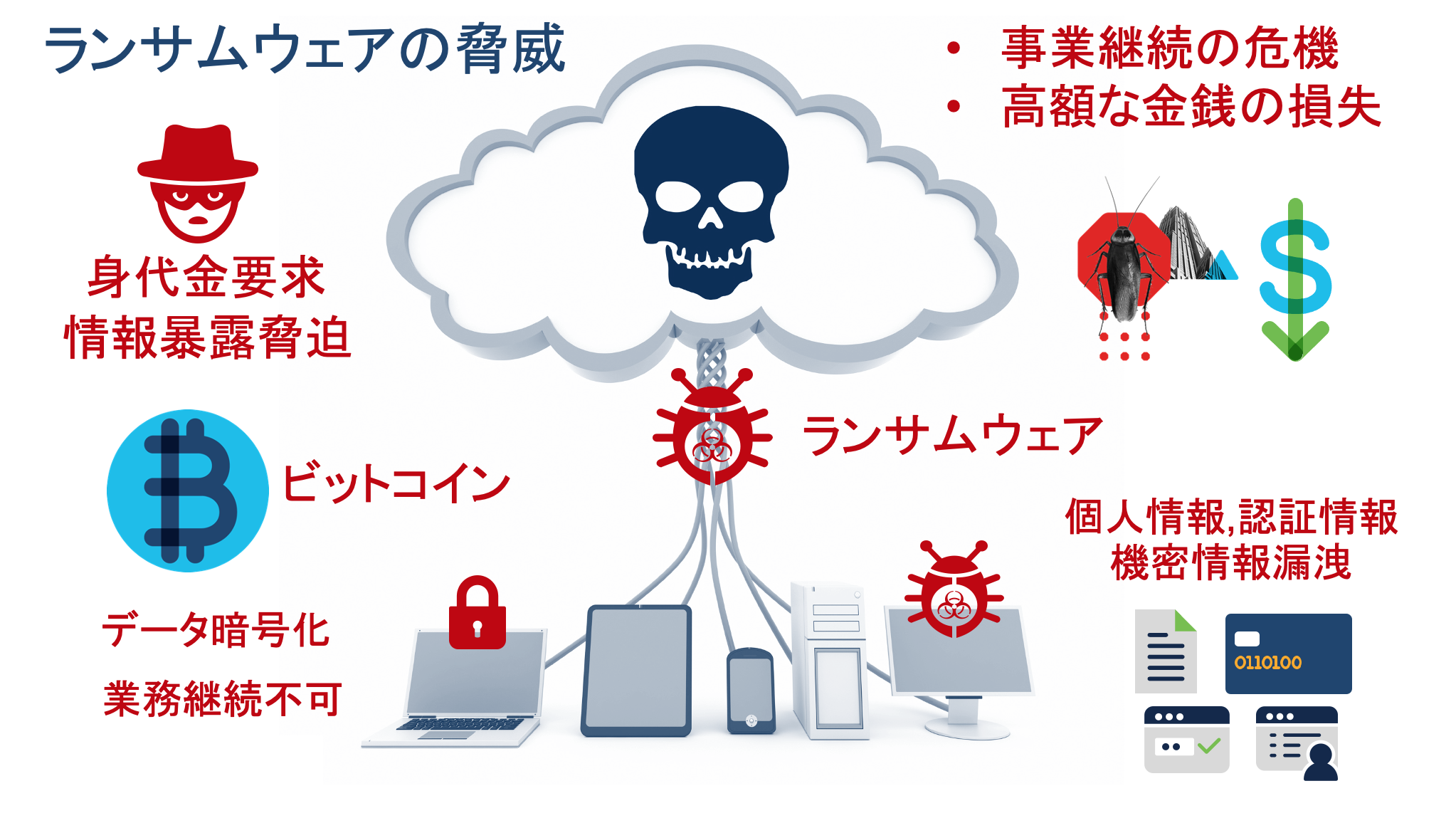

ランサムウェアと呼ばれる被害が急拡大し、企業や組織の事業活動への大きな脅威となっています。

ランサムウェア(Ransomware)とは、悪意のあるプログラムであるマルウェアの一種で、これに感染するとデータが暗号化され使えない状態に至り、その復旧と引き換えに身代金(ransom、ランサム)として金銭を脅し取ろうとするサイバー攻撃のひとつです。

攻撃者は攻撃の成功率を上げるために、狙った標的を確実に攻撃し、ネットワーク内の端末やサーバーが一斉に攻撃を受け、事業の継続を脅かすような大規模な被害が生じています。(標的型ランサムウェア)

また、攻撃者は、企業・組織が金銭を支払わざるを得ないような状況を作り上げることで、より確実に、かつ高額な身代金を得るために、取得した機密情報を漏洩する被害に発展しています。(暴露型ランサムウェア)

ランサムウェアの脅威とは

1989年に世界で初めての AIDS というフロッピーディスクを介して拡散するランサムウェア以降、2012年の Reveton は警察機関を名乗り、ファイルを取り戻すには「身代金」をビットコインを購入して支払うよう指示し高い利益を生み出しました。Reveton の成功に触発され、新しいランサムウェアの亜種が次々に登場しています。

Cisco Talos 研究者が 2016 年初旬に発見した ランサムウェア SamSam は、攻撃者が米国政府によって起訴、指名手配されるまで多額を稼いでいました。

2017 年に世界中で流行したWannaCryは、TCP445 を広範囲でスキャンし、自身を複製し、ワームと同様の仕組みで拡散する機能を有しており、大きな被害をもたらしました。

2018 年に Cisco Talos で分析された ランサムウェアの亜種 Thanatos は、暗号化プロセスに問題があり、身代金を支払った場合でもデータを取り戻せないという事態になり、Talos は無料の復号化ツール「ThanatosDecryptor」を公開しました。

2019年もランサムウェア Ryuk が猛威をふるい、盗み出したデータを人質に取り、身代金を支払わない限りデータを「晒す」と脅しています。ランサムウェア Maze の事例でも報告されているとおり、リモート デスクトップ プロトコル(RDP)などの利用は、コロナ禍のリモートワークで利用が拡大しており、さらに狙われる頻度が増えています。

Talos 四半期レポート:インシデント対応の動向(2020 年夏) などでも、狙った対象の攻撃成功率を上げるための戦術として、特定の環境でのみ動作するランサムウェア Snake などの被害も報告されています。

ランサムウェア Ragnar Locker の被害の事例では、データ漏えいの発生後、攻撃者から 1,100 万ドルの支払い要求があるという事例の通り、データが暗号化され使えない状態にされた事に加え、機密情報を暴露される被害にまで発展しています。

なぜ被害をうけてしまうのか

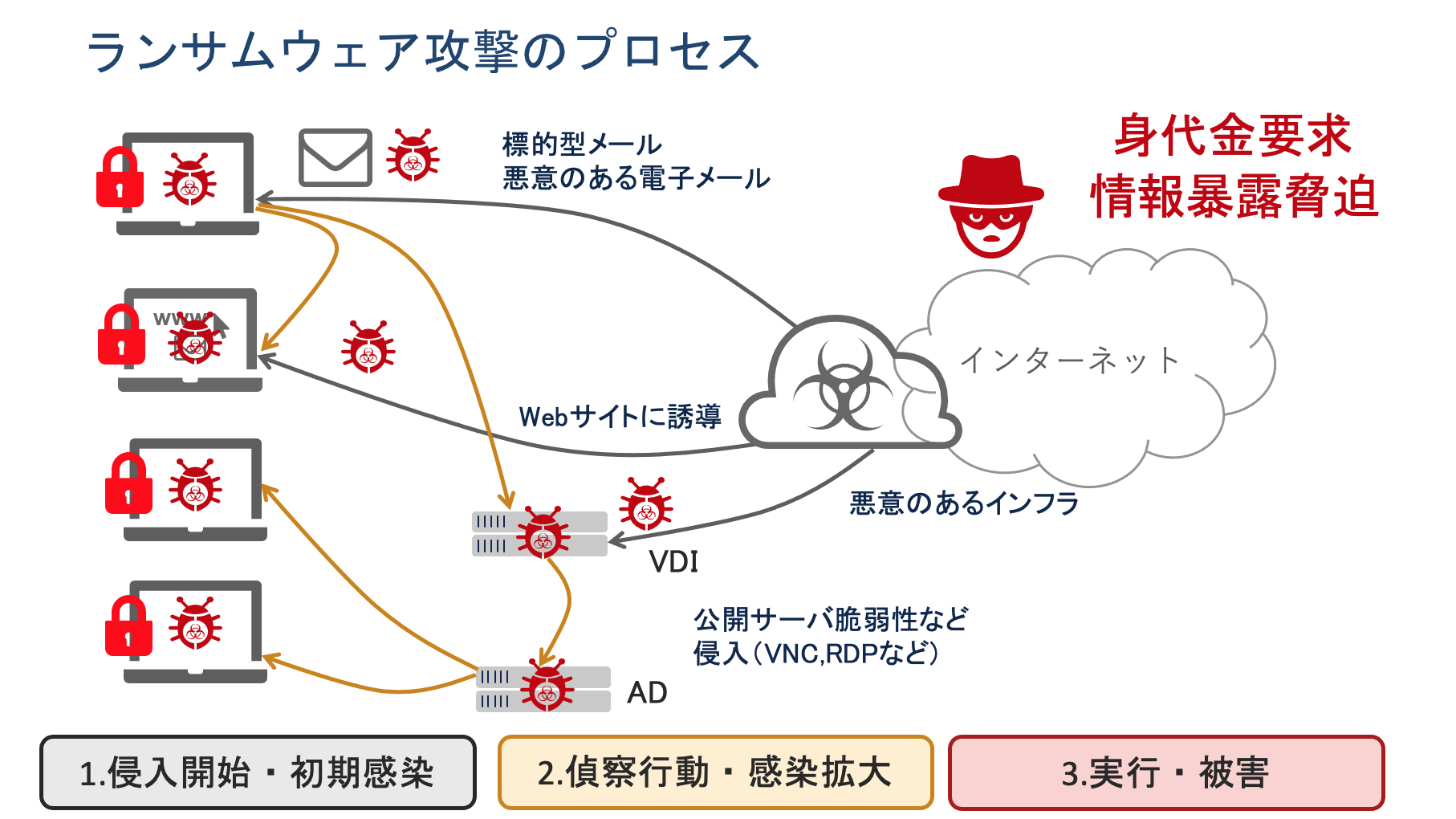

Cisco Talos インシデント対応チームでの典型的な対応事例でタイムラインを見てみましょう。攻撃者は通常、標的への侵入、偵察の実施、ログイン情報の窃取、ネットワーク防御の回避など、初期段階にかなりの労力を費やします。ニュースに取り上げられる攻撃の最終段階が注目されがちですが、組織へのランサムウェア攻撃は、攻撃者からすれば長いプロセスの最終段階にすぎません。

第 1 段階(0 ~ 6 日目):侵入開始・初期感染

攻撃者が企業・組織のネットワークへ侵入するとことが攻撃の始まりとなります。

まず最大の侵入の理由となるのは電子メールです(攻撃の始まりはメールから)。マルウェアの配布とフィッシングに最も使われるのは電子メールで(9割を超える)、世の中の流通する85%以上が悪意のあるメールになっています。マルウェア Emotet は、盗んだ電子メールの実際のメッセージの本文を引用し、巧妙に騙す手口で知られています。また、特別定額給付金(10 万円)の受給に関連した攻撃メールなども確認されています。

つぎに悪意のあるサイトへの通信も侵入される理由となり、本物と偽のログインページの違いを見分けるのは非常に困難になっています。シスコの脅威情報においても、マスクが買えるという広告や急増するリモート会議サイトの偽サイトなど、新型コロナに関連する新たなキーワードが出る都度、関連したキーワードの悪質サイトの急増を確認しています。巣ごもり消費も狙われており、オンラインショッピングサイトの偽サイトなども増加し、マルウェア感染や、認証情報、カード情報などを取得しようとします。

そして、コロナ渦で急増するリモートワークに不可欠な VPNや、VNC、RDP、VDI 等のリモートデスクトップも標的となっており、複数の侵害が継続的に観測されています。

第 2 段階(7 ~ 13 日目):偵察行動・感染拡大

攻撃者としては、労力を費やし侵入に成功した端末だけに被害を与えても、一斉に被害を与え高額な身代金を得るという目的にはつながらないため、侵入に成功した端末から、より広範囲な対象や、より価値のある情報がどこにあるのかの調査を行います。

これをラテラルムーブメント(横方向への移動)といいます。

組織の内部ネットワークでは、ある程度自由に通信できる環境が多く、どういう通信が行われているかを可視化されていないケースも多いため、ラテラルムーブメントにおいて、攻撃者は他のノードへのアクセスを試み、環境に関する情報を収集しながら、さらに情報を盗み、内部のソフトウェア脆弱性を発見して悪用し、ネットワークのさらに深い場所へ自由に動き回ります。

ラテラルムーブメントの最終段階では、重要な情報を搾取し、侵害したマシンの数を増やし、攻撃の最終段階への準備を進めます。

第3段階(14 ~ 21 日目):実行・被害

攻撃の最終段階では、侵害された端末が、C2サーバ(攻撃者がマルウェアに指令を送るためのサーバ)等と通信し、搾取された機密情報などが外部に漏洩させられ、脅しに利用され、暗号鍵を交換して端末のデータを一斉に暗号化され使えない状態になり、組織は対応に追われ大混乱に陥ることになります。

どうすれば防ぐことができたのか

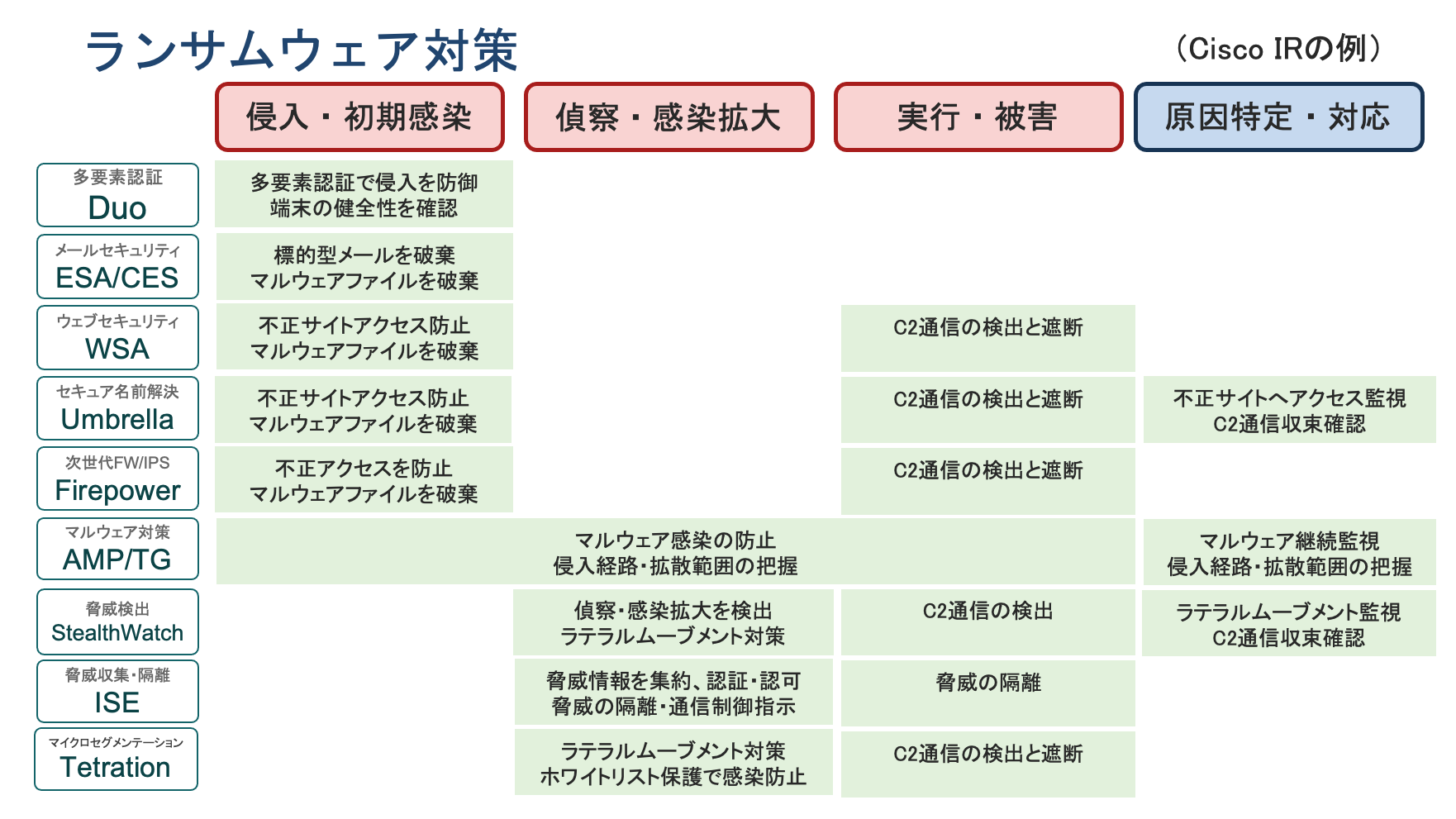

まず第1段階である侵入開始・初期感染への対策が不可欠です。

「平易なパスワードを使わない」

「パスワードの使いまわしをしない」

「OS・アプリ・ソフトを常に最新の状態にする」

「不審なメール添付ファイルを開かない」

「メール本文中URLリンクをクリックしない」

「マクロ有効・コンテンツ有効のボタンは信用できると判断できない限りクリックしない」

「クリックしたらすぐに管理者に相談・報告する」

などの基本的な対策や教育は必要不可欠となりますが、なぜ被害は拡大しつづけるのでしょうか。

このように平易な「123456」や「password」などのパスワードが使われていたり、多数の個別アカウントで同じパスワードが再利用されいて、電子メールは広く取引先とやりとりするもので、自身が注意していても、組織外に対策や教育を徹底することは難しく、Emotet の例のように、攻撃メールを返信の形で受け取るので不審なメールかどうか極めて判断が困難となります。

マルウェアの配布とフィッシングに最も使われるのは電子メールです。電子メールでの対策と、マルウェア感染の対策は効果のある領域となります。

あらゆるデバイスや場所から直接インターネットへ接続することが増え、インシデントの68%が支店・リモートユーザから始まっているという実態があり、ウェブサイトが本物であるか偽物であるかを非常に見分けにくいです。クラウドにアクセスする際のセキュリティ対策も初期感染のリスクを下げるために効果のある領域となります。

新種のマルウェアは一日で数十万発見され、報告される脆弱性は年間で数千とも言われ年々増加しています。リモートワークは急増しソフトウェアを常に最新の状態に維持するのも困難になっています。セキュリティ管理者はこれらの増加する脅威に毎日長時間働き続けるしかないのでしょうか。

攻撃者の初期感染の目的は、1台の端末に侵入することです。

正しい認証情報や権限でログインされると、従来の対策ではそのアクセスを信用し続けていいかどうかを常時に確認することが困難でした。そこで登場したのがゼロトラストという考えです。ゼロトラストでは継続的にアクセスの信頼性をチェックすることで、これまでの課題を解決しようとしております。アクセスの信頼性のチェックとは、多要素や二段階の認証やデバイスの健全性の確認の仕組みなどがあり、昨今の不正送金や不正アクセスなどの事例でも対策として取り入れられています。

つぎに第 2 段階の偵察行動・感染拡大に対する対策です。

攻撃者が 1 台の端末へ侵入が成功したあと、多額の金銭を得るために多くの場合、より価値ある対象を見つけようと偵察行動を続けます。

ここで効果のある対策は攻撃者をネットワークのさらに深い場所へ自由に動き回ろうとする行動を可視化して検出し、その動きを封じ込めることです。

攻撃者が、端末へ侵入に成功することの大きなアドバンテージは正規の端末で正しい権限で内部ネットワークを動き回れることです。

そこで活躍するセキュリティ対策がネットワークトラフィック分析(NTA)/ネットワーク脅威検知・対処(NDR)という領域です。振る舞い検知により攻撃者のネットワーク内部での脅威行動を分析・可視化します。

さらにはここでも継続的にアクセスの信頼性をチェックするというゼロトラストという考え方が有効になります。

マイクロセグメンテーションという考え方で、ネットワークにおけるセキュリティ制御を、物理的なネットワークセグメントよりも細かい端末単位、仮想マシン単位、そして更に細かい「コンテナ単位」で行います。そして、異なるセグメント間の異常な、意図されない通信を発生させないことにより、攻撃者のネットワーク内部を自由に動き回ることを封じ込めます。

ネットワークトラフィック分析やマイクロセグメンテーションは、攻撃者が侵入に成功したあとでも攻撃の最終段階に至る前に重大な事故を未然に防ぐことができる手法となり、昨今のセキュリティインシデントの深刻さも重なり、近年投資が進み注目度が高まっている領域です。

そして第 3 段階の攻撃の最終段階への対策です。

単にファイルの暗号化を行うことやシステムの破壊が目的の場合や、内部に感染したマルウェアが外部からの指示がなくても拡散するタイプのものは第2段階で攻撃が終了しているケースもあります。

ただ一般的なランサムウェアは脅迫とともに金銭の要求を行うケースが多く、攻撃者が端末へ侵入に成功したあと、内部を調査し、情報を搾取し、暗号化を行い、脅迫文を送りつける行為はコマンドアンドコントロール(C2)通信によって行われます。

第1段階である初期感染において、攻撃者はファイヤウォール、ログ機能、各種セキュリティ機能を終了させることや、調査・情報搾取・暗号化・脅迫という一連の行為の継続のために C2 検出を回避する手段が講じられており、例えば YouTube のチャンネルを今までにない手口で C2 に活用するなど、検出の回避を図っているのが特徴です。

C2 通信の検出は、各種セキュリティ製品である境界型ファイヤウォールやプロキシ、クラウドセキュリティ、NTA/NDR やマイクロセグメンテーションなどでも検出の可能性があります。ただし攻撃者の通信がそこを通過するのか、すでに感染して支配下にあるネットワークが C2 を検出できる状態であるのか、攻撃者のC2検出の回避の努力も合わせて考慮する必要があり、対策製品が世界規模のセキュリティインテリジェンスを兼ね備えているかを考慮する必要があります。

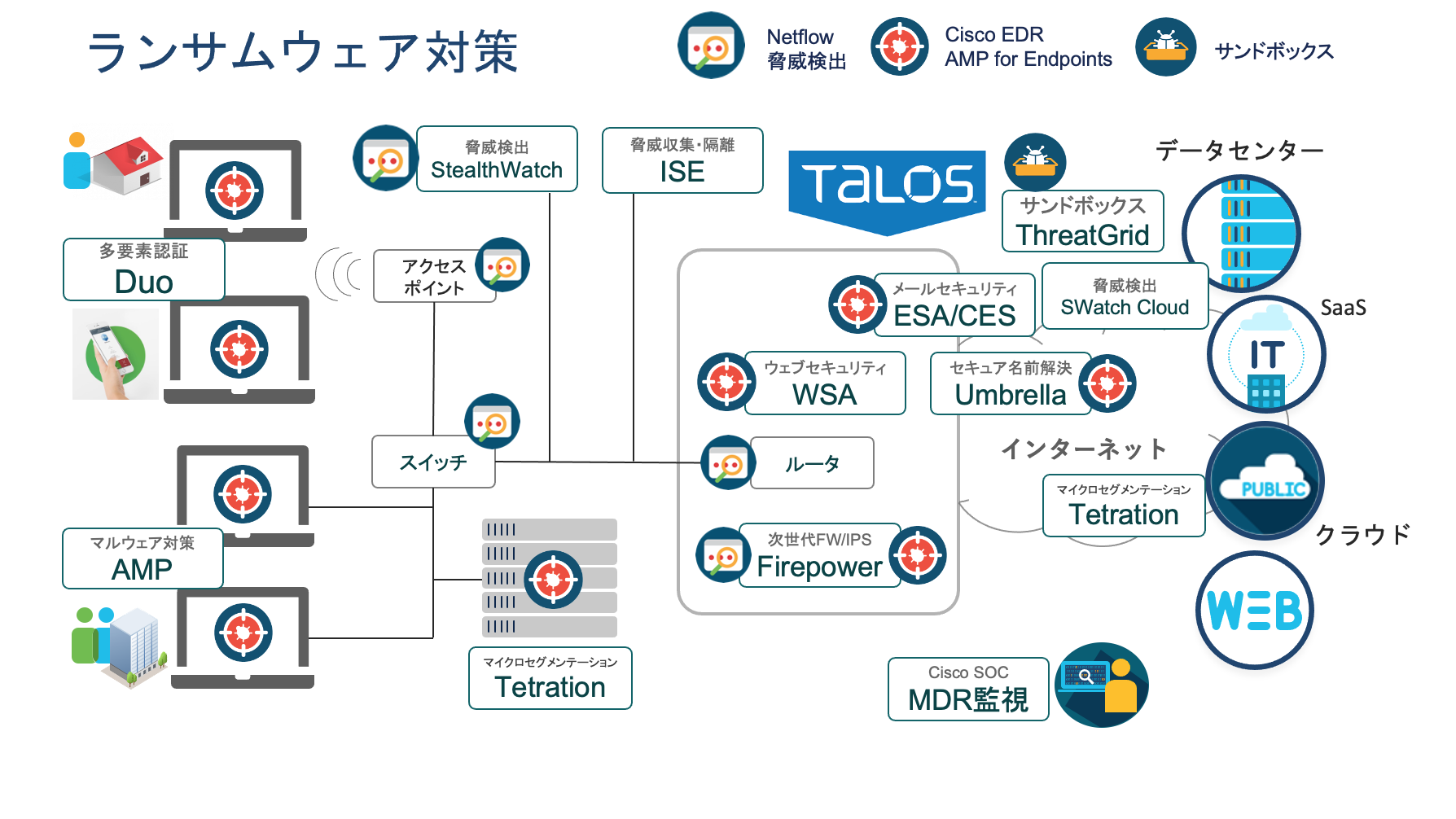

シスコは何をお手伝いできるのか

幅広い調査データやセキュリティ研究者による脅威トレンド情報

まず シスコ サイバーセキュリティ レポート シリーズを通じて、脅威の状況や組織に対する影響を詳しく解説するとともに、データ漏洩がもたらす悪影響から組織を守るためのベストプラクティスを紹介しており、セキュリティ研究機関である「Cisco Talos」の各種ブログなどを通じて脅威トレンド等を提供しています。

セキュリティ製品

つぎにセキュリティ製品の提供を通じて、お客様のネットワークを保護することの貢献に努めています。

事例とともに、お客様からのお言葉や評価を、いくつか見ていきましょう。

- 最大の脅威ベクターであるスパムメール、フィッシングなどの迷惑メール対策をご利用のお客様からは、正確な検知で隔離通知が 1/10 程度に減少・業務効率が大きく向上され、「 Cisco クラウド E メール セキュリティは、他社製品との同コスト比較で、最も多機能で検知精度も高い。費用対効果が明確なソリューションです。」と評価いただいています。

- マルウェア感染へのより強固な対策や、既存のシグネチャを用いるウイルス対策製品では検知できない標的型攻撃やゼロデイ攻撃への対策が課題であったお客様からは、「Cisco AMP はクラウド上に蓄積される最新の情報と常に照合して脅威を判定するという新しい仕組みで、標的型攻撃やゼロデイ攻撃への備えを万全にできる点を評価しました。」というお言葉を頂戴しています。

- 新たな攻撃に対して以前のシステムでは対処に課題があったお客様からは、「既存システム変更が少ないこと、導入負荷が少ないこと、導入後の管理負荷が軽いこと、エンド ユーザに特別な教育が不要でさらには導入したことを意識する必要がないこと、そしてクラウドサービス利用時のパフォーマンスに影響を与えないことを条件に設定しましたが、Cisco Umbrella はこれらの要求を簡単にクリアしてくれました。」と評価いただいています。

Cisco Umbrellaは、総合的な脅威検出率において非常に高い値を記録し、競合他社を圧倒し、他の製品よりも誤検出率が大幅に低いことも実証されています。

- 感染拡大という事態により、従業員が一気に在宅勤務にシフトし、急きょ導入したツールへのセキュリティ対策が急務であったお客様は、IT リテラシーの高くない従業員もストレスを感じることなくご利用いただけており、「既存の社内 IT インフラへの影響を最小限に抑えつつ、最も短期間で導入できる多要素認証の基盤と判断されたのが Cisco Duo セキュリティでした。また、その背景としてグローバルで定評のあるシスコ製品ならではの安心感もありました。」というお言葉を頂戴しています。

ウェビナー開催(2020/12/17)予定:さよならパスワード 次の時代のセキュリティとは?

- 医療機関を標的とするランサムウェアが急増しており、患者の個人情報や医療記録が狙われ、患者の受け入れや迅速な治療の脅威となっています。ランサムウェアに対する防御に加えて、これまで管理されていなかった医療機器の特定や、侵害されたデバイスの発見などの課題があったお客様から、「Stealthwatch は、私のネットワーク上のトラフィックが何を、どのように、どこで行われているかのスナップショットを提供してくれるので、とても気に入っています。」というお言葉を頂戴しています。

- アプリケーション動作を把握し、全体にセキュリティ統制を利かすことが課題であったお客様は、14箇所の DC とクラウドに存在する7万台のサーバ間通信の可視化とマイクロセグメンテーションによるによる Cisco Tetration のホワイトリストベースのゼロトラストセキュリティを選択され「Cisco Tetration は堅牢で非常に展開しやすい技術です。」と評価をいただいています。

セキュリティサービス

そして様々なセキュリティサービスを提供することで、お客様のセキュリティを維持することの貢献に努めています。

- サイバー犯罪者と同様の手段の攻撃で狙われたとき、本当に大丈夫なのかを評価するサービス

- 実際のサイバー攻撃を演習で体験することで必要な技術を習得し、体制を整えるための訓練サービス

- 「ゼロトラスト導入を検討したい」がどう進めるべきかというチャレンジに、現状の課題や将来構想をワークショップ等を通じて共有いただき、お客様の環境を客観的に評価し、ロードマップ提示するなどのアドバイザリサービス

これらの情報、ご提案・ご提供を通じて、ランサムウェアも含む多様な脅威への対策をお手伝いさせていただきます。

Tags:- EMOTET

- Ragnar Locker

- RANSOMWARE

- Snake

- ウェビナー

- サイバー犯罪

- ビットコイン

- マイクロセグメンテーション

- マルウェア分析

- ラテラルムーブメント

- ランサム

- ランサムウェア

- 情報漏えい

- 身代金