マルウェア Emotet の 脅威と対応策

シスコのセキュリティ研究機関(Talos)のブログ(英語原文)において、2019年9月16日の時点でマルウェアであるEmotetの活動再開が報告されて以来、国内においてもEmotetに関する感染被害報道が増えています。本ブログでは、Emotetについての情報とその対応策をご説明いたします。

Emotetについて

シスコで定期発行されるサイバーセキュリティシリーズにおいて、2019年2月に発行された脅威レポートでは主に5つの脅威に関して取り上げており、その中の一つにEmotetが背後に隠れて活動し、バンキング型から分散型へ方向転換していることが報告されています。

その後活動が再開されたEmotetについてはブログ(日本語)に詳細が投稿されております。

ポイントは以下となります。

当初はオンラインバンキング情報を盗むマルウェアとして確認されたEmotetは、発見されてから5年経った今も進化し続けており、プロ組織により他の(情報窃盗、電子メール収集、自己増殖、ランサムウェア等)より強力な脅威となる可能性があり、特に危険なものになっています。

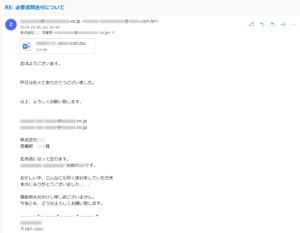

現在の主な感染報告はメールによるもので、その巧妙な手口は、実際にやり取りが行われた電子メールの内容を再利用し、メッセージの続きと考えるユーザは攻撃メールと判断しにくい特徴があります。進行中の電子メールの会話に入り込むには、かなりの労力が必要ですが、盗まれたメールの利用が2019年4月では約8.5%であったものが、活動再開以降は25%程度になっています。

攻撃メールの例

|

|

Emotetはメールのやりとりと、メール送信に必要な資格情報(ユーザ名、パスワード、メールサーバ情報など)も盗み、それを利用して攻撃を拡大しており、攻撃メールはまったく異なる場所にある感染源から、まったく関係のない送信メールサーバを使用して送信されています。

実際に使われているEmotetが盗んだ資格情報には、「123456」や「password」など問題のあるパスワードや、多数の別アカウントで同じパスワードを再利用しているなどが確認されており、被害者の脆弱なパスワード管理の実態が確認されています。

対策

ツールに頼らない対策としては、「平易なパスワードを使わない」「パスワードの使いまわしをしない」ことに加え、「不審なメール添付ファイルを開かない」「マクロの有効やコンテンツの有効のボタンをクリックしない(現在のEmotet感染はWordマクロによるものが主流)」などがあります。やりとりの途中のメールを活用する現在のEmotetの手口は巧妙で、セキュリティルールの徹底やユーザ教育だけでは対応が難しくセキュリティツールを活用した対策が推奨されます。

現在のEmotet感染報告において効果が高いと思われる対策を3つご案内いたします。

1.メールセキュリティによる対策

サイバー攻撃は9割以上がメールに始まり、攻撃者にとって最も有効な手段です。(関連ブログ・レポート)

CiscoのEメールセキュリティ対策では、攻撃メールを受信前に破棄し標的者に不正なメールが届かない、不正な添付ファイルを破棄する、不正なメール本文中URLリンクを表示させないなどの効果が得られます。

12月18日 13:30 Webセミナー(後日録画提供):攻撃の始まりはメールから・シスコメールセキュリティ

2.悪意のあるサイトのアクセスを遮断する対策

メールを受信して悪意のあるサイトに誘導されてしまいそうになっても、Cisco Umbrellaでは、WebサイトのURL(ドメイン)とIPアドレスを結びつけるDNS (ドメインネームシステム)応答を安全に提供することが可能で、悪意のあるドメイン、IP、サイトへのアクセスをブロックします。Cisco UmbrellaやWSA(ウェブセキュリティ)で利用できるプロキシにより、悪意のあるサイトへのアクセスをブロックし、マルウェア感染を防ぎます。

製品:セキュアインターネットゲートウェイ(Cisco Umbrella) 及び WSA(ウェブセキュリティ)

12月26日 15:30 Webセミナー(後日録画提供):Cisco Umblrella セキュア・インターネット・ゲートウェイ

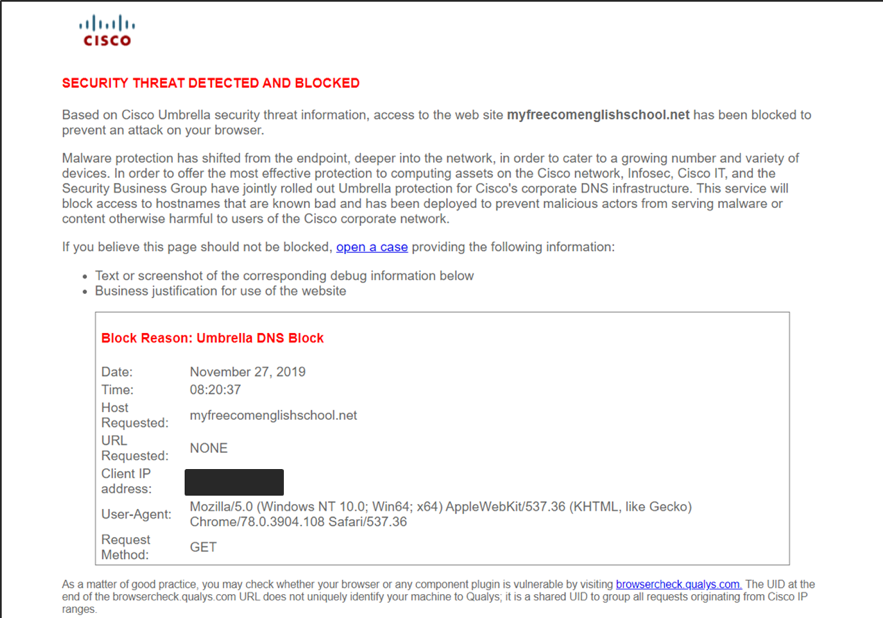

Umbrellaブロック例:悪意のあるサイトをブロックし、マルウェア感染を防ぐ

3.マルウェア感染そのものへの対策

メールを受信し、悪意のあるサイトからマルウェアをダウンロードしてしまった場合でも、高度なマルウェア防御の仕組み(Cisco AMP)により、マルウェア自体の検出や隔離、どこから感染したのか、どうやって内部拡散したのか、いまどの範囲に拡大しているのかを迅速に把握することが可能です。Cisco AMPは、上記のCiscoのEメールセキュリティやCisco Umbrellaとも連携し、マルウェア感染への対策として利用されます。

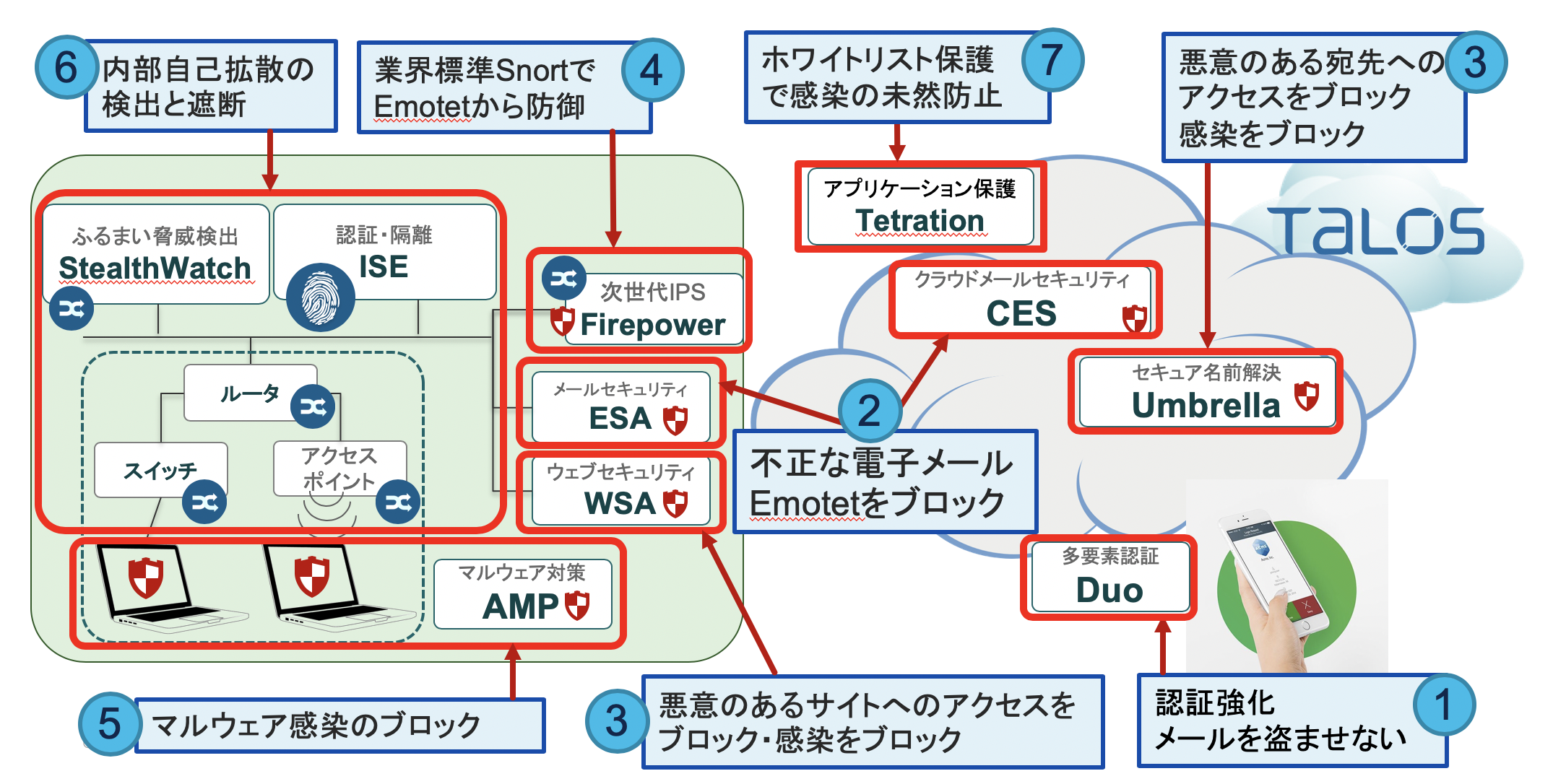

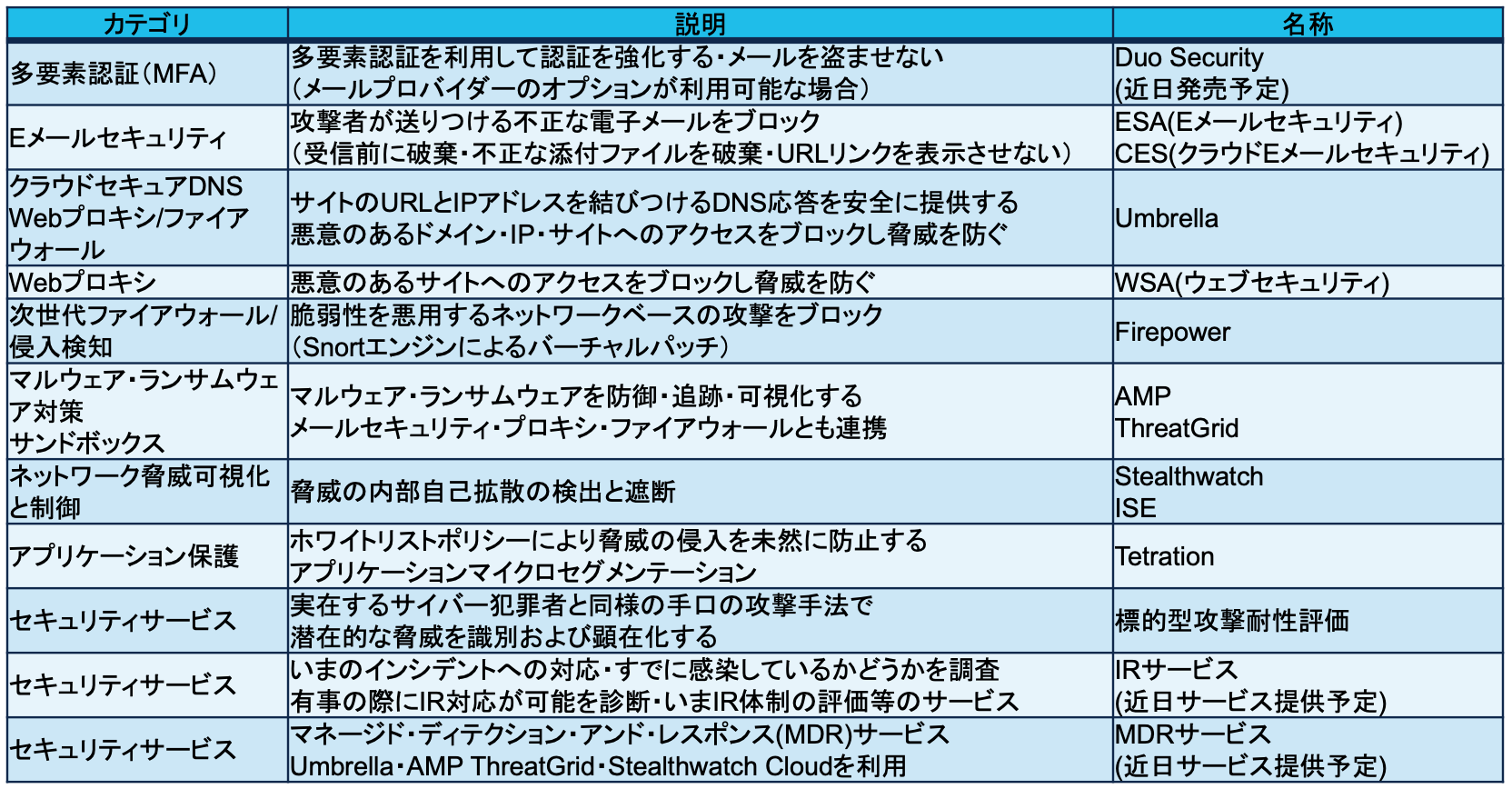

シスコのセキュリティ製品・サービスによる包括的な対策の一覧は以下となります。

本ブログでカバーされていない各対策に関しては後日ブログなどで追記させていただきます。

まとめ

基本的なセキュリティ対策の徹底

「平易なパスワードを使わない」「パスワードの使いまわしをしない」「OS・アプリ・ソフトを常に最新の状態にする」「不審なメール添付ファイルを開かない」「メール本文中URLリンクをクリックしない」「マクロ有効・コンテンツ有効のボタンは信用できると判断できない限りクリックしない・クリックしたらすぐに管理者に相談・報告する」などの基本的な対策の徹底が基本となります。

本当に必要な対策を検討する

Emotetは強力な被害をもたらすものへと進化しています。攻撃者は目的を果たすまで執拗にあの手この手と手段を変え攻撃を継続します。

「いまの脅威はこのツールで対策する」という攻撃に合わせた対策を検討するのも大切です。

同時に「ひとつの対策で幅広い効果を得られるもの」「今後入れ替えが必要な部分や足りていないものがないか」といったことも合わせて検討し、広範囲な脅威に対しても有効なセキュリティ対策を実施することが大切となります。

シスコがお手伝いいたします

シスコはセキュリティ研究機関であるTalosの各種ブログでの情報提供や、各種サイバーセキュリティレポートシリーズでの脅威トレンド等を提供しています。またセキュリティ製品及びサービスのご提案・ご提供を通じて、Emotetも含む多様な脅威への対応をお手伝いさせていただきます。

12月10日(火)13:00 マルウェアEmotetの脅威と対応策 Webセミナー開催予定

Tags: