ランサムウェア「Maze」に対する最近のインシデント対応ケースから学べること

今年も、標的型ランサムウェア攻撃の報告が途切れない一年でした。自治体から病院、小企業から大企業に至るまで、あらゆる組織が標的になりました。これらの攻撃により、甚大な損失や費用が生じています。ただし初期感染ベクトルは攻撃ごとに千差万別です。Talos インシデント対応チームが最近関わったケースは、標的型ランサムウェアが関連していました。標的型ランサムウェア攻撃のコンセプトはシンプルです。企業ネットワークに侵入し、多数のシステムへアクセスして、大量のデータを暗号化します。そして復号化と引き換えに高額の身代金を求めるのです。

最初に大規模に広まった攻撃では、ランサムウェア「SamSam」が使用されていました。「SamSam」は Cisco Talos 研究者が 2016 年初旬に発見したもので、攻撃者が米国政府によって起訴、指名手配![]() されるまで多額を稼いでいました。

されるまで多額を稼いでいました。

2019 年にも同様の攻撃が複数確認されました。最も顕著なものが、Emotet と Trickbot のトロイの木馬を利用して展開するランサムウェア「Ryuk」です。もちろん、他の標的型ランサムウェア攻撃も確認されています。それらの攻撃では LockerGoga、MegaCortex、Maze、RobbinHood、Crysis などのランサムウェアが使われてきました。しかも最近の攻撃では、盗み出したデータを人質に取る傾向が見られます。身代金を支払わない限りデータを「晒す」と脅すのです。

最近のインシデント

Talos インシデント対応チーム![]() では、過去数ヵ月で同様のケースを複数処理してきました。これらのケースでは、攻撃者が侵入してランサムウェアに感染させ、大量のデータを盗み出して身代金を要求していました。ランサムウェア攻撃と「ドクシング」攻撃を混ぜたものだと言えます。

では、過去数ヵ月で同様のケースを複数処理してきました。これらのケースでは、攻撃者が侵入してランサムウェアに感染させ、大量のデータを盗み出して身代金を要求していました。ランサムウェア攻撃と「ドクシング」攻撃を混ぜたものだと言えます。

ある事例では、攻撃者がネットワークに侵入した後に CobaltStrike を利用していました。CobaltStrike は防御側やレードチームが多用するフレームワークですが、攻撃でも一般的に使用されています。この事例の攻撃者は侵入した後、少なくとも 1 週間はネットワークを水平方向に移動し、データ収集を続けていました。攻撃では CobaltStrike に加えて、攻撃グループ「APT-29![]() 」が使うことで知られる手法も利用されました。この手法は名前付きパイプ(\\.\pipe\MSSE-<number>-server)に関するものです。

」が使うことで知られる手法も利用されました。この手法は名前付きパイプ(\\.\pipe\MSSE-<number>-server)に関するものです。

データとシステムの両方で十分なアクセス権を得た後は、収益獲得のための裏工作が始まりました。具体的にはまず、収集したデータが攻撃者に送信されました。送信で利用されたのは、PowerShell を介して確立されたリモート FTP サーバへの接続です。以下は、その際に PowerShell 経由で実行されたコードのスニペットです。

その後、被害者のシステムにランサムウェア「Maze」がインストールされました。Maze は注目を集めたランサムウェア攻撃でも多用され、最近のニュースにより大きく報じられています。実際にフロリダ州ペンサコーラ市![]() や、人材派遣企業の Allied Universal 社

や、人材派遣企業の Allied Universal 社![]() などが被害を受けています。

などが被害を受けています。

別のインシデントでは上述の攻撃とインフラが共通していたほか、CobaltStrike の利用が拡大し、データを人質に取る手口がエスカレートしていました。この攻撃でも、侵入後に CobaltStrike を利用していたほか、FTP 経由で大量のデータを攻撃者に送信し、情報を「晒さない」ことの引き換えに身代金を要求していました。上述の CobaltStrike インシデントとの共通点は、使用されているコマンド アンド コントロール(C2)インフラにあります。攻撃でデータの送信先となった C2 サーバが同一だったのです。共通点はそれ以外にもあります。そのひとつが、感染ファイルの圧縮やデータを盗み出す際に使用していた圧縮形式(7-Zip)です。さらに、Windows リモート デスクトップ プロトコル(RDP)を介してインタラクティブにログインすることや、WMIC を介して PowerShell をリモート実行する点なども同じでした。アクティブな偵察活動が確認されたケースもあります。これらの点を踏まえると、攻撃者が同一である可能性が高いと考えられます。

まとめ

標的型ランサムウェア攻撃は新しいものではなく、すぐに撲滅されることもないでしょう。攻撃者にとって非常に有利な手段であり、人気は今後も増え続けると考えられるからです。標的型ランサムウェア攻撃で注目すべき点は、データを盗み出すことで収益獲得の可能性を高めていることです。このため攻撃者は複数の手段で利益を獲得できるのです。その 1 つ目は、盗み出したデータと引き換えに身代金を要求することです。完全バックアップや信頼性の高いリカバリプランなどの適切な予防策がある被害者にも支払いを迫れる、有効な手段だと言えます。2 つ目は、闇市場でのデータの販売です。盗み出したデータ自体が他の攻撃者にとって大きな価値があるケースも十分に考えられます。3 つ目は、データを「晒す」ことによる被害者への社会的な被害です。攻撃者に金銭的な利益はありませんが、今後同様のケースが起きた場合に向けて圧力を高めることができます。

このような極悪非道な手口で利益を獲得する傾向は、クライムウェア(マルウェアの犯罪利用)分野でますます顕著化しています。マルウェア「Emotet」の急増と、それに伴う数十億円規模の損害は、まさにその証拠だと言えます。攻撃者にとっての収益性はシステムやネットワークごとに異なります。攻撃者がこの点を熟知したうえで標的を選ぶケースは、今後ますます増えてくると予想されます。

侵入の痕跡(IOC)

ハッシュ:

CobaltStrike

- 51461b83f3b8afbcae46145be60f7ff11b5609f1a2341283ad49c03121e6cafe

- 3627eb2e1940e50ab2e7b3ee703bc5f8663233fe71a872b32178cb118fb3e2d9

ランサムウェア「Maze」

- 04e22ab46a8d5dc5fea6c41ea6fdc913b793a4e33df8f0bc1868b72b180c0e6e

- 067f1b8f1e0b2bfe286f5169e17834e8cf7f4266b8d97f28ea78995dc81b0e7b

- 1161b030293e58d15b6a6a814a61a6432cf2c98ce9d156986157b432f3ebcf78

- 153defee225de889d2ac66605f391f4aeaa8b867b4093c686941e64d0d245a57

- 195ef8cfabc2e877ebb1a60a19850c714fb0a477592b0a8d61d88f0f96be5de9

- 30b72e83d66cbe9e724c8e2b21179aecd4bcf68b2ec7895616807df380afab54

- 33afa2f1d53d5279b6fc87ce6834193fdd7e16e4b44e895aae4b9da00be0c502

- 4080402553e9a86e954c1d9b7d0bb059786f52aba4a179a5d00e219500c8f43d

- 5603a16cbf81d183d3ff4ffea5477af1a4be01321865f0978c0e128051ec0a82

- 58fe9776f33628fd965d1bcc442ec8dc5bfae0c648dcaec400f6090633484806

- 5c9b7224ffd2029b6ce7b82ea40d63b9d4e4f502169bc91de88b4ea577f52353

- 6878f7bd90434ac5a76ac2208a5198ce1a60ae20e8505fc110bd8e42b3657d13

- 6a22220c0fe5f578da11ce22945b63d93172b75452996defdc2ff48756bde6af

- 822a264191230f753546407a823c6993e1a83a83a75fa36071a874318893afb8

- 83f8ce81f71d6f0b1ddc6b4f3add7a5deef8367a29f59b564c9539d6653d1279

- 877c439da147bab8e2c32f03814e3973c22cbcd112d35bc2735b803ac9113da1

- 91514e6be3f581a77daa79e2a4905dcbdf6bdcc32ee0f713599a94d453a26fc1

- 9751ae55b105ad8ffe6fc5dc7aea60ad723b6df67a959aa2ea6f4fa640d20a71

- 9ad15385f04a6d8dd58b4390e32d876070e339eee6b8da586852d7467514d1b1

- 9be70b7fe15cd64aed5b1adc88c2d5270bce534d167c4a42d143ae0059c3da1c

- b30bb0f35a904f67d3ac0082c59770836cc415dc5b7225be04e8d7c79bde73be

- c040defb9c90074b489857f328d3e0040ac0ddab26cde132f17cccae7f1309cc

- c11b964916457579a268a36e825857866680baf1830cd6e2d26d4e1e24dec91b

- ea19736c8e89e871974aabdc0d52ad0f0948159d4cf41d2889f49448cbe5e705

- ecd04ebbb3df053ce4efa2b73912fd4d086d1720f9b410235ee9c1e529ea52a2

- F491fb72f106e879021b0bb1149c4678fb380c255d2ef11ac4e0897378793f49

- fc611f9d09f645f31c4a77a27b6e6b1aec74db916d0712bef5bce052d12c971f

IP アドレス:

- 218.114[.]4

- 199.167[.]188

- 147.15[.]22

カバレッジ

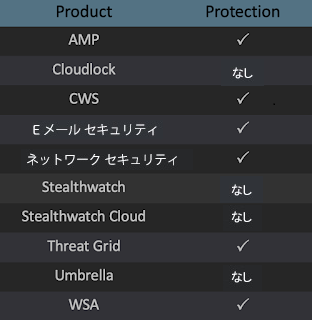

Advanced Malware Protection(AMP![]() )は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

)は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

Cisco クラウド Web セキュリティ(CWS)または Web セキュリティ アプライアンス(WSA)の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、これらの攻撃で使用されるマルウェアを検出します。

Cisco クラウド Web セキュリティ(CWS)または Web セキュリティ アプライアンス(WSA)の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、これらの攻撃で使用されるマルウェアを検出します。

電子メール セキュリティは、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。

次世代ファイアウォール(NGFW)、次世代侵入防止システム(NGIPS)、およびMeraki MX などのネットワーク セキュリティ アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

AMP Threat Grid は、悪意のあるバイナリを特定し、すべてのシスコ セキュリティ製品に保護機能を埋め込みます。

シスコのセキュア インターネット ゲートウェイ(SIG)である Umbrella は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

特定の環境および脅威データに対する追加の保護は、Firepower Management Center から入手できます。

オープン ソースの SNORT サブスクライバ ルール セットをお使いであれば、Snort.org![]() で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

Tags:本稿は 2019年12月17日に Talos Group

のブログに投稿された「Incident Response lessons from recent Maze ransomware attacks

」の抄訳です。