セキュリティ

- セキュリティ

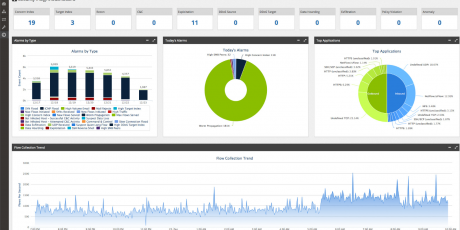

Cisco Stealthwatch のご紹介

これまでの階層型防御ソリューションを突破する攻撃が出現しています。いま、新しい観点でのセキュリティ対策が必要になっています。

続きを読む

- セキュリティ

【Cisco AMP for Endpoints】日本語コネクタ リリース

2017 年 2 月 17 日、Cisco AMP for Endpoints の Windows Connector の最新バージョン(5.1.1)がリリースされました。

続きを読む

- セキュリティ

情報セキュリティ インシデント発生のリスクと対応 (3)

3 回連載の最終回では、情報セキュリティ インシデントが発生した際に企業・組織がどのように公表するべきかを考えます。

続きを読む

- セキュリティ

情報セキュリティインシデント発生のリスクと対応(2)

3 回連載の 2 回目は、情報セキュリティ インシデントが実際に発生した際に、どのように対応するべきかを考えます。

続きを読む

- セキュリティ

情報セキュリティ インシデント発生のリスクと対応(1)

「情報セキュリティインシデント」とはいったい何なのでしょうか。また、なぜ「情報セキュリティインシデント」が発生した場合に当事者はどのように対応しなくてはいけないのでしょうか。

続きを読む

- セキュリティ

エンドポイント保護プラットフォーム(EPP)とエンドポイント検出および応答(EDR)

この記事は、Cisco AMP のプロダクト マネージャーである John Dominguez によるブログ「Endpoint Protection Platform (EPP) vs Endpoint Detection & Response (EDR)」

続きを読む

- セキュリティ

シスコと NATO、 サイバー セキュリティのパートナーシップを強化

この記事は、シスコ セキュリティ&トラスト グループのリーダーである John Stewart によるブログ「Cisco and NATO expand cyber security partnership」(2016/2/29)の抄訳です。 サイバー セキュリティの分野においては、協力関係がこれまでになく重要になっています。一社単独で護りきれるものではありません。セキュリティに関する知識があったとしても、それだけでは却って周りに迷惑をかける結果となります。 NATO とシスコは長年にわたってサイバー セキュリティのパートナーシップを結んできましたが、本日、協力関係の要となる部分について正式に提携することとなりました – 「情報共有」です。 NATO の Communications and Information Agency は、NATO のミッションをサポートするためのセキュアなシステムを構築しています。シスコはその製品、サービス、および分析力により、セキュリティにおけるグローバル リーダーとなっています。両者が協力することで、NATO に加盟する 28

続きを読む

- セキュリティ

サイバーセキュリティについて再考する:成長を促進する新たな要素

この記事は、シスコ セキュリティ&トラスト グループのリーダーである John Stewart によるブログ「Rethinking Cybersecurity: A New Driver for Growth」(2016/5/3)の抄訳です。 あらゆる国、都市、そして大小さまざまな企業が、現状に対応してセキュリティを確保するだけでなく、長期的な卓越性を獲得し、保持するためにさまざまな課題に取り組んでいます。それには、プライバシーとセキュリティを侵害しようとする犯罪者の先を行くことが求められます。同時に、デジタル イノベーションを利用して業界の勢力図を塗り替えようとする勢力とも戦わなければなりません。サイバーセキュリティは、そのどちらにとっても有益なソリューションです。 新しいデジタル時代において、サイバーセキュリティは、組織が自社を保護し、信頼性を維持し、迅速に行動し、高い価値を付加して成長するために必要となる重要な基盤となります。 シスコが新たに行った調査「ビジネス成長の武器となるサイバーセキュリティ」によれば、多くの企業がこの状況を理解し始めています。財務および基幹業務に従事する 1,014 人のエグゼクティブを対象としたこの調査によれば、ほぼ 3 分の 1 の回答者が、サイバーセキュリティを主要な成長要因であると考えています。さらに、44 % が、サイバーセキュリティが競争優位性につながると見ています。今日のビジネス環境では、「防御」という基本的な役割を超えた視点から、サイバーセキュリティを広く捉えることが求められています。 そこには大きな経済価値の可能性があります。シスコは、今後 10 年間に、7.6 兆ドルの経済価値を創出すると見なされる、414 のサイバーセキュリティが対応可能なデジタル ユース

続きを読む

- セキュリティ

シスコ、2016 年 RSA カンファレンスでセキュリティ リーダーとしての評価を獲得

この記事は、セキュリティ ビジネス グループの製品担当バイス プレジデントである Scott Harrell によるブログ「Cisco recognized for security leadership at the 2016 RSA Conference」(2016/3/7)の抄訳です。 Best Security Company と Best Security Organization アワードをシスコが受賞 私はお客様やパートナーと頻繁に話をする機会があるのですが、常に話題になるのは、効果的なセキュリティの実現を妨げる課題についてです。お客様やパートナーが保護する対象は、ますます多様化しているだけでなく、急速に変化し、さらに複雑になっています。一方、攻撃側は世界的な規模で技術革新を続けており、複雑化する環境を巧みに利用しています。こうした状況下で、リソースが限られたセキュリティ チームは、多くの異種のセキュリティ テクノロジーの運用に苦労しています。これらのテクノロジーは、相互運用が考慮されずに設計されているからです。こうしたテクノロジーは、検出や保護など、それぞれの領域では有効なことも多いのですが、さまざまなベクトルから来る最新の脅威を防御するには不十分であることが次第に明らかになっています。 あらゆる組織がこうした問題に日々直面しています。シスコは、ベスト オブ ブリードの製品と、アーキテクチャ主導のアプローチを組み合わせることにより、技術の複雑さと断片化を解消し、卓越した可視性、継続的な制御、そして高度な脅威からの保護を実現しています。 今年の RSA カンファレンスにおける業界の反応を見れば、シスコがさらに成長を続けていること、そして、お客様、パートナー、アナリスト、報道陣のすべてが、セキュリティ分野に必要な変革を大きく推進しているのはシスコだと認識していることがよくわかります。

続きを読む

- セキュリティ

ウクライナにおける制御系システムへのサイバー攻撃

2015 年 12 月 23 日、ウクライナ西部で、電力供給会社数社が同時にサイバー攻撃を受け、およそ 80 万世帯で 3 時間から最長 6 時間程度の停電が発生しました。攻撃手法は、マルウェアを含む添付ファイル(Microsoft の Excel ファイル)をメールで送信するスピアフィッシング攻撃で、攻撃者はウクライナ議会の議員に偽装してメール配信をしていたと見られています。 この事件については、すでに様々なセキュリティベンダーや研究機関から状況分析の情報が流れていますが、最新の分析情報によると、マルウェアの感染が停電の直接的な原因ではなく、攻撃者による遠隔から何らかの作用によって停電が発生したと考えられています。ただし、マルウェアの感染によって SCADA(監視制御システム)のサーバ ファイルが削除されたと見られることから、停電に至る一歩手前の状況をマルウェアが引き起こしたのは間違いないようです。SCADA からの制御信号を受け取るフィールドの開閉機は、フェイルセーフ機能が具備されているはずですから、ひょっとしたらマルウェアがファイルを削除したことで制御信号は途絶えたが、開閉機側が(信号断の状態であっても)通電を保持するように制御したために、それ自体では停電しなかったのかもしれません。 実はこのとき、同時に電力会社のコールセンターに対して DoS 攻撃が行われていたため、一般市民からの問い合わせが受けられず、状況が把握ができないという事態に陥っていました。かなり組織的で用意周到な攻撃だったと言えます。 いずれにしても、サイバー攻撃により電気という生活に欠かせないサービスの停止がもたらされたことの社会的な影響は非常に大きいものでした。 サイバー攻撃対策 ではどのような対策を採っていればこのような事態が避けられたのでしょうか。 本来、狙われた SCADA システムは、いわゆる制御系といわれ、通常はメール等による外部との通信が行われないシステムです。しかし、そこに IT 系のシステムとの「渡り」が存在すると、マルウェアが制御系にまで拡大して感染する恐れがあります。今回の事件も、この渡りが存在していた形跡が報じられています。

続きを読む