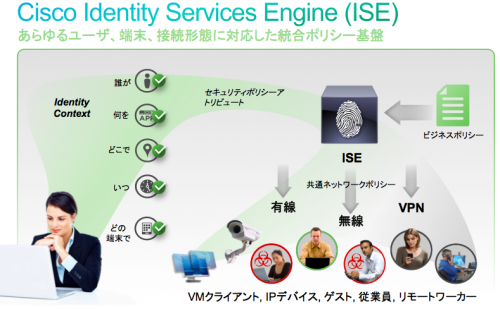

Cisco ISE を使ったセキュリティの統合ポリシー管理

企業や組織におけるネットワークの利用形態は、ここ数年で大きく変化しています。エンドユーザがネットワークに接続する入口にフォーカスして考えてみると、次のようなことが望まれています。

- 有線 LAN はもちろん、無線 LAN の利用も標準になっている。

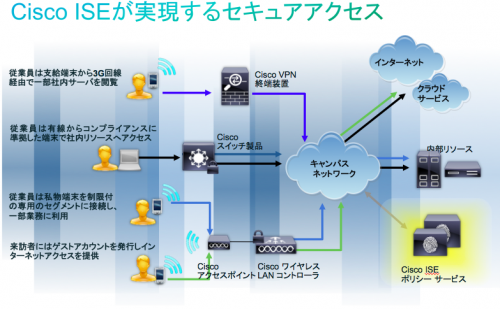

- 自席以外のオフィス内、あるいは支店や営業所などのブランチからもネットワークを利用することが当たり前であり、さらには VPN の普及により社外からも安全に社内ネットワークを利用できることが望まれている。

- Windows PC だけでなく、PC であれば Macintosh や Linux も、あるいは iPhone / iPad / Android などのスマートデバイスも、積極的に利用したいという希望が出てきている。

- その結果、従業員が私物の端末を持ち込む BYOD (Bring Your Own Devices) に対するポリシー制定も無視できない。

- 来客者向けのインターネット接続用ゲストアクセスの整備は必須。

総じて、「いつでも、どこでも、どのような端末でも安全に利用できるネットワーク」が求められていると言えます。

昔のように、自席に置かれたデスクトップの Windows PC を固定 IP アドレスで使うだけのネットワークが、もはや懐かしい時代のようにさえ思えます。先輩のおじさん社員が、若い社員と飲みに行ったときに「オレたちの若いころはこんなネットワークだったよ」と語るような、定番の昔話のネタになるまでもうすぐの段階に来ているかもしれませんね。

さて、そうなると気にしなければならないのが、セキュリティ ポリシーの管理と適用です。統一された PC を有線 LAN に接続して固定 IP アドレスで利用していた頃のセキュリティ ポリシーは、もう使い物になりません。次世代型ファイアウォールでの記事でも書きましたが

- 誰が(who)

- 何を (what)

- どこで (where)

- いつ(when)

- どのように(how)

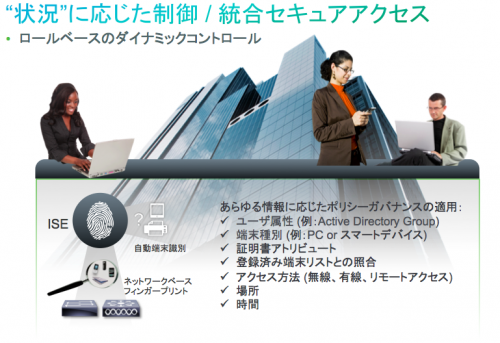

という様々な要素に応じて、ネットワーク利用時のセキュリティポリシーを柔軟に変えなくてはいけません。ネットワークの出口では、次世代型ファイアウォールと従来型のファイアウォールを合わせたソリューションで解決できますが、ネットワークの入口や途中のキャンパスコアスイッチでの制御はどのようにすれば良いのでしょうか。

また、広い意味ではセキュリティを守ることに繋がりますが、利便性という意味でも、インターネットへのゲストアクセス用アカウントを来客者向けに従業員自らが発行することや、BYOD を含む新規端末のネットワーク接続を従業員のセルフサービスとして行わせることも実現しないと、IT 管理者の業務負荷が増えるばかりです。

これらの要求を解決するシスコのソリューションは ISE (Identity Services Engine)です。ISE は、RADIUS サーバとして動作し、様々なセキュリティポリシーの管理・設定・適用・監視を行うサーバです。ISE の基本は RADIUS サーバであり、スイッチや WLAN コントローラなどの NAD (Network Access Device)からみた AAA(Authentication, Authorization, Accounting / 認証、認可、アカウンティング) を行うサーバとして利用する位置づけになります。

ただし、単なる RADIUS サーバではありません。様々な付加機能があります。

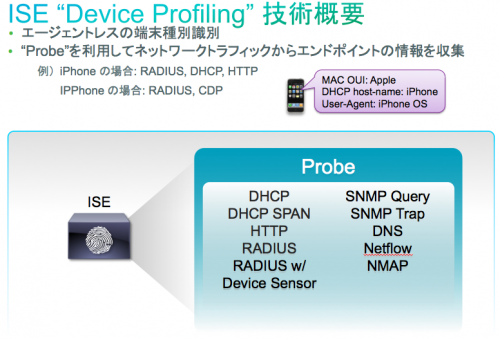

端末がネットワークに接続する際の認証時には、IEEE 802.1x や MAB (Mac Auth Bypass)で得た情報だけでなく、端末から発生するトラフィックを使ってデバイスの種類を見極める(Device Profiling)こともできます 。

また、証明書の情報や、どの NAD へのアクセスか、なども含め、あらゆる情報を状況として判断し、利用することができます。

ISE は、来客者向けのゲストアクセス用アカウントを、ISE の管理者以外 (従業員等) にセルフサービスで発行できるポータルサイトを提供することもできます。

BYOD を含む、新しい端末をネットワークに接続する作業も、従業員によるセルフサービスにて行わせることもできます。面倒な証明書のインストールも IT 管理者がひとつひとつ行う必要はありません。紛失した端末をネットワークに接続させないための設定もセルフサービスで実現できます。

デバイスオンボーディングについては、BYOD で iPad を登録するイメージを動画にしたデモもあります。

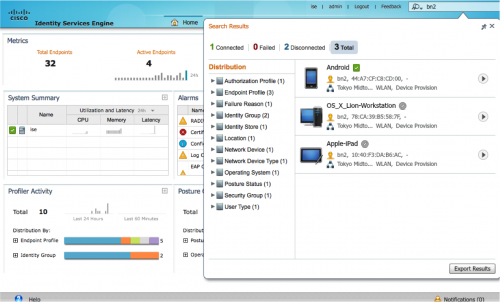

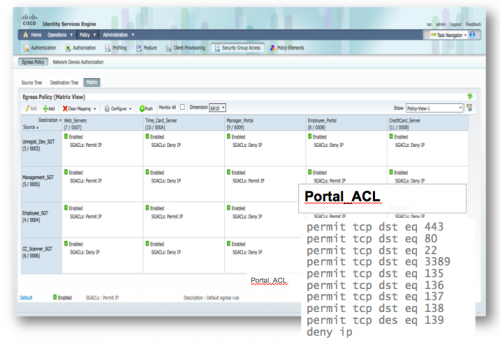

ISE は、専用ハードウェア アプライアンスと、バーチャルマシン版の双方が販売されています。設定はわかりやすい GUI にて行うことができます。こんな感じの画面です。

ISE の利用シーンをまとめると、以下のような使い方になります。

この他にもネットワークにインラインで設置することで、ネットワーク検疫を行う機能等もあります。また、サードパーティの MDM (Mobile Device Management) との連携も可能です。こちらもデモ動画がありますので、ご覧ください。

【デバイス キッティング編】

【スマートデバイスの状態によるネットワーク利用制御】

昨年 (2013年) 8月にポストした TrustSec に関する記事でも、ISE は中核のプロダクトとして利用されています。SGT (Security Group TAG) の付与や、SGACL の設定と適用は ISE にて行なっています。

IT 管理者側から見ると、端末の種類が増え、接続する箇所や時間が増え、ますます管理業務が複雑になってしまう…と考えてしまうかもしれませんが、ISE を利用することで、この管理が一元化され、シンプルになり、業務負荷は下がります。自由に安全にネットワークを利用できることで、従業員の満足度も上がります。

ISE について、詳細は以下の製品サイトをご確認ください。

(英語) http://www.cisco.com/go/ise

(日本語) http://www.cisco.com/jp/go/ise

Tags: