シスコの技術を活用した次世代型ファイアウォールと従来型ファイアウォールの融合

ずっと以前から、どのようなネットワークであれ、インターネットやエクストラネットとの境界にファイアウォールが必要なことは認知されており、使われてきました。ファイアウォール=防火壁として、外部からの不正侵入を排除し、内部から外部へのアクセスを制御してきました。また、外部から内部への安全なアクセス手段としてリモート アクセス VPN 機能を併用することもできました。ファイアウォールとして、IP アドレスやポート番号、さらにはアプリケーション レベルでのセキュリティをチェックしてポリシーを適用し、アクセスを制御してきました。

しかしながら、昨今ではこれらのファイアウォールだけでは対応できない通信が増えてきております。

以前は、TCP のポート番号 80 番と 443 番といえば HTTP と HTTPS によるホームページ閲覧で使われるものであり、ファイアウォールはこれらの制御を、アクセスリストにて行なっておりました。現在はこれらのポート番号は単なるアプリケーションを利用するための手段であり、ポート番号だけでは、Twitter や Facebook などの SNS を利用しているのか、WebMail を利用しているのか、動画サイトを見ているのか、本当に単純にホームページの閲覧をしているのかがまったく判断できません。

また、内部から外部へのアクセスを制御する場合において、DHCP の利用が当然になっていることからも、誰からのアクセスを制御するかを判断する際において、ソース IP アドレスを使うことは事実上難しくなっております。

さらには、BYOD (Bring Your Own Devices) の解禁により、内部へのスマート デバイスの持ち込みや外部からのリモート アクセスに対し、さらに細かい制御を行いたい場合も出てきています。

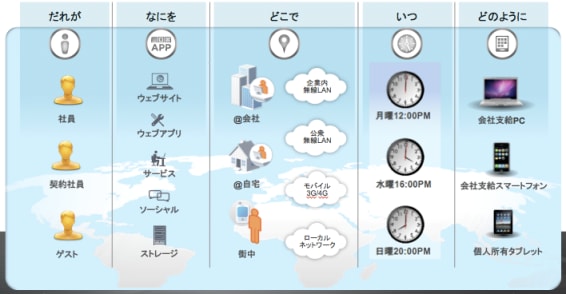

これらの要求に対し、従来型のファイアウォール「だけ」では対応ができません。従来のファイアウォールに加えて、だれが、なにを、どこで、いつ、どのようにアクセスするかを判断基準にアクセス制御ができるようにしなければなりません。

例えば、以下のような要素が考えられます。

だれが(who) ⇒ 営業部社員? ゲスト ユーザ? 情報システム部員?

なにを (what) ⇒ ホームページ アクセス? Skype? ニコニコ動画?

どこで (where) ⇒ 会社のネットワーク? インターネットからVPN経由?

いつ(when) ⇒ 平日の業務時間帯? 平日の残業時間中? 週末?

どのように(how) ⇒ 会社支給の PC? 個人所有のスマートフォン?

具体的には、ユーザ認証情報や、デバイスの種別、アプリケーションの種類(アプリケーション内でのさらに細かい振る舞いまでを含めて)や URL カテゴリ、Web サイトの過去の振る舞いによるスコア(レピュテーション スコア)を要素として、これらをポリシー制御に使える「次世代型ファイアウォール」が、最近の主流になっています。もちろん、これは非常に重要なことです。

ただし、なんでも全てを次世代型ファイアウォールで制御することが果たして正解でしょうか。実は、

次世代型ファイアウォール or 従来型ファイアウォール

ではなく、

次世代型ファイアウォール and 従来型ファイアウォール

が正しいアプローチなのです。

高機能な次世代型ファイアウォールで全てを対応するのではなく、まずは従来型ファイアウォールで制御可能なトラフィックを選別し、不要なトラフィックや止めるべきトラフィックはこちらでブロックします。また、リモート アクセス VPN で接続してくるクライアントを収容し、そのクライアントからのトラフィックを次世代型ファイアウォールに転送するためにも従来型ファイアウォールは必要です。従来型ファイアウォールをすでに利用しているところに、次世代型ファイアウォールの機能を追加する、という導入パターンも考えられます。

シスコはファイアウォールをベースとした製品として、Cisco PIX と Cisco VPN 3000 を合わせた Cisco ASA 5500 シリーズを、2005 年から販売しています。基本機能を正しく忠実に実施する由緒正しいファイアウォール&リモート アクセス VPN コンセントレータとして、市場で幅広く利用されています。

この Cisco ASA 5500 シリーズに「Cisco Next-Generation Firewall Services」として、次世代型ファイアウォールの機能を追加できます。

ミッドレンジの Cisco ASA 5500-X シリーズには SSD とソフトウェアイメージの追加にて、ハイエンドの Cisco ASA 5585-X シリーズには独立した SSP モジュールの追加にて、この機能を実現できます。

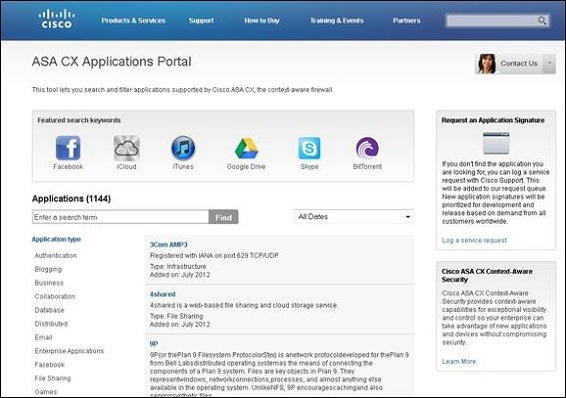

次世代型ファイアウォール サービスにてどのようなアプリケーションに対応しているかは ASA CX Applications Portal![]() という英語のサイトをご確認ください。日本独自のアプリケーションにも多数対応しています。

という英語のサイトをご確認ください。日本独自のアプリケーションにも多数対応しています。

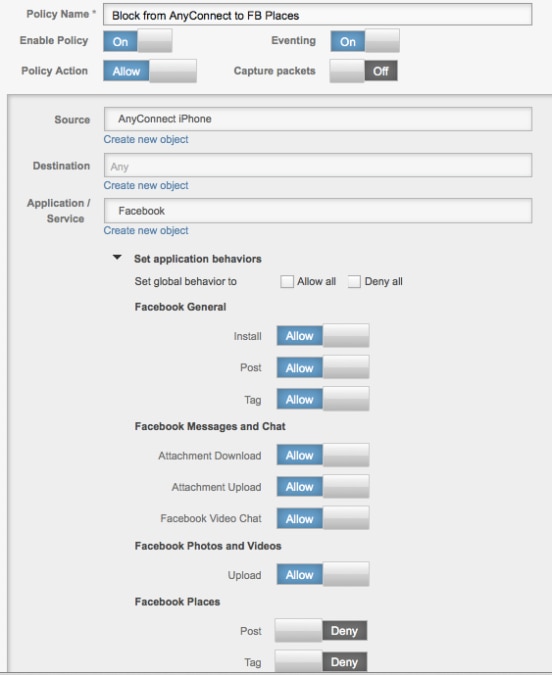

アプリケーションの制御についてもよく検討する必要があります。例えば Facebook は企業や組織の宣伝活動に幅広く使われている一方、業務中にはアクセスするには好ましくない場合もあります。このような要求に対しては、Facebook の利用そのものを制御する機能はもちろん、Facebook のゲーム アプリケーションだけ、あるいは Facebook での位置情報アップロードとタグ付けだけを止める、といったマイクロ アプリケーションの制御ができることが必要です。Cisco Next-Generation Firewall Services はもちろんこれらの制御が可能です。

例えば、Cisco AnyConnect セキュア モビリティ クライアントを使って SSL-VPN で接続してきた iPhone から、Facebook での位置情報の利用をブロックするには、このような設定を行います。直感的でわかりやすいのではないでしょうか。

筆者自身、最近よくこのあたりを設定しておりますが、設定・管理画面の使い勝手はとても良いと感じています。

ところで、このように新しい製品やソリューションをリリースすると、お客様やパートナー様から、新しい技術を使った製品の安定度や今後の展開に不安なご意見をいただくことがよくあります。正直なところ、Cisco Next-Generation Firewall Services そのものは、まだまだ新しいソリューションであり、今後の展開にご期待いただくしかない状態です。

しかしながら、シスコは昔からルータの NBAR(Network-Based Application Recognition)の技術を持っていました。これをこの新サービスにも流用しています。また、Web セキュリティ技術としての URL フィルタリングや Web レピュテーション フィルタリングは、シスコが従来から培ってきた Cisco Web Security Appliance(旧IronPort ブランド)や Cisco Cloud Security(旧 ScanSafe ブランド)の技術やナレッジを流用しています。つまり、Cisco Next Generation Firewall Services は、全くの新しい技術を使ったソリューションではないのです。シスコが持っているセキュリティ技術を集めたソリューションなのです。

ここまで説明したソリューションについて、詳しくはこちらをご覧ください。

(英語) http://www.cisco.com/go/asacx![]()

(日本語) http://www.cisco.com/web/JP/product/hs/security/asacx/index.html

Tags: