ネットワークのアクセス コントロール方法への新しいアプローチ

ネットワークにおけるアクセス コントロールといえば、スイッチやルータ、ファイアウォールによる方法が一般的です。実際、IT 管理者を目指してネットワークの勉強を始めたとき、かなり早い段階でスイッチにおけるアクセス コントロール リスト(ACL)を学び、実際に利用したのではないでしょうか。

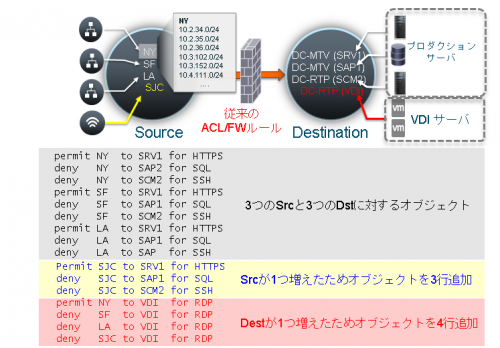

これまでの ACL は、IP アドレスや VLAN を判断基準として定義されるのが一般的でした。例えば、営業部の方が座っている席に割り当てている 192.168.10.0/24 からは、技術部のサーバである 172.16.1.1 と 172.16.1.9 と 172.31.100.100 にはアクセスできない、といった定義です。

ところが昨今では、DHCP の利用が当たり前です。社員が異なる拠点に出張する際には、自分のノート PC やタブレットを持参して社内ネットワークにアクセスしています。その結果、「営業部の方 = 192.168.10.0/24」という IP アドレスの割り当てだけでは、きちんとアクセスを制御することができなくなっています。また、スイッチやルータの台数が増えてくると、ネットワークのトポロジ変更などにダイナミックに対応することが難しいといった問題もあります。もちろん、ACL の行数も増えてしまいます。

これらの問題を解決するために、ダウンローダブル ACL という技術が使われるようになってきました。RADIUS サーバに ACL 定義を格納し、ユーザ認証時にこの ACL をスイッチにダウンロードする、という方法です。これはとても便利なのですが、「ACL の行数が多い」という問題はまだ残ってしまいます。ユーザ認証方法も限定されてしまいます。

この問題を Cisco TrustSec が解決します。具体的には、Cisco TrustSec ソリューションのコンポーネントの1つ「Security Group Access」です。

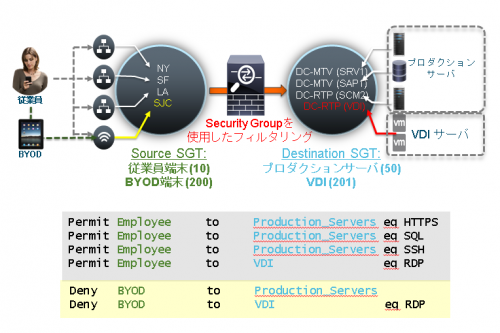

具体的なイメージは以下の図をご覧ください。従来の ACL での問題をまとめて解決していることがわかります。

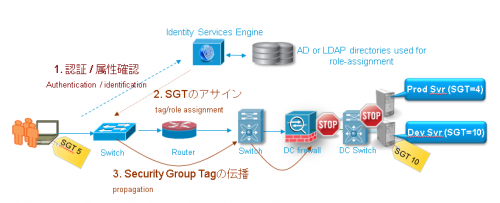

IEEE 802.1x や Web アクセスにおけるユーザ 認証、MAC アドレス認証バイパスの結果などに応じて、ネットワークの入り口であるスイッチ、あるいはワイヤレス アクセスポイント経由についてはコントローラにて、 エンドポイントの IP アドレスに対して Identity Services Engine(ISE) が発行した Security Group Tag(SGT)という「番号」を割り当てます。この SGT という番号を、後述の方法により、コア スイッチやファイアウォールなど、アクセス コントロールを実際に行う機器に送ります。

コア スイッチやファイアウォールは、SGT に参照し、それに応じた ACL(SGACL)やファイアウォール(SGFW)によるアクセス コントロールを行います。この ACL によって、ISE による集中管理(SGFW を除く)が可能になるほか、ACL の行数も削減されます。エンドポイントの IP アドレスや VLAN を固定する必要もありません。

SGT は、ネットワーク デバイスによりホップバイホップで伝播させたり、あるいはネットワーク デバイス間にて Security eXchange Protocol(SXP)というプロトコルを使って交換することができます。

まとめると以下のようなイメージです。

Cisco TrustSec は数年前から存在するソリューションですが、ネットワークの入り口で分類するデバイスや、実際に SGT を使ったアクセス コントロールができる機器が少なかったのが難点でした。

現在は、Catalyst 2960 などの小型スイッチやワイヤレス LAN コントローラでも SGT の分類が可能になりました。また大型スイッチだけでなく、Catalyst 3750-X や Nexus 5000 などの中規模のスイッチ、あるいは ASA 5500 といった専用ファイアウォール、さらには ASR 1000 や ISR G2 などの IOS ファイアウォール(ゾーンベースファイアウォール)でもアクセス コントロールが可能になっています。

アクセス コントロール方法やデザインでお悩みの方は、ぜひ、ご検討ください。

Cisco TrustSec ソリューションについて、詳しくは以下をご確認ください。

(英語) http://www.cisco.com/go/trustsec

(日本語) http://www.cisco.com/jp/go/trustsec