Zero Trust mit Quanten – Wie kann QKD (Quantum Key Distribution) Teil einer Zero Trust Strategie werden?

Verschränkte Quanten sind uns aus dem alltäglichen Leben zwar immer noch nicht bekannt, trotzdem kann man sie heute schon nutzen, um die Informationsübermittlung im Netzwerk durch physikalisch sichere Erzeugung und Übermittlung von Schlüsseln sicherer zu machen. Denn der Hauptangriffspunkt in modernen Verschlüsselungsverfahren ist nicht der Algorithmus, sondern die Erzeugung und Übermittlung der zur Verschlüsselung notwendigen Schlüssel.

Dieses Problem wird durch die Tatsache verstärkt, dass für die Verschlüsselung von kontinuierlichen Datenströmen asymmetrische Schlüssel (Public Private Keys) nicht geeignet sind. Wohl aber sind Verfahren mit symmetrischen Schlüsseln dafür geeignet, liefern aber eine zusätzliche Angriffsfläche bei der Schlüsselübertragung. Darüber hinaus sind softwaregestützte Schlüsselgeneratoren, wie sie zum Beispiel für hybride Verfahren zum Einsatz kommen nachvollziehbar und damit vorhersagbar.

Mit dem QKD werden durch Nutzung der physikalischen Eigenschaften symmetrische Schlüssel zufällig erzeugt und können abhörsicher übertragen werden.

Dazu werden drei Eigenschaften der Quantenphysik genutzt:

- Die Verschränkung der Teilchen

- Die duale Existenz von Teilchen und Welle

- Der Zufall der Erzeugung

Zu 1: Die Verschränkung ist eine schwer vorstellbare Verbindung zwischen zwei Quanten, die diese beiden so miteinander verbindet, dass sie mit einer gemeinsamen mathematischen Funktion beschrieben werden. Verschwindet ein Teilchen eines verschränkten Quantenpaares zum Beispiel durch eine Messung, wird diese Verbindung aufgehoben.

Zu 2: Die gleichzeitige Existenz als Teilchen und Welle führt zur Heisenbergschen Unschärferelation. Diese besagt, dass man von einem Quant entweder den Zustand oder den Ort bestimmen kann aber nicht beides gleichzeitig. Dieses führt dazu, dass die Wellenfunktion des Zustandes und damit die Verschränkung kollabiert. Damit wird auch die mögliche Übertragung von Information unterbrochen.

Zu 3: Die Verschränkung selbst lässt sich beispielsweise in der Polarisation, d.h. der Schwingungsrichtung des elektromagnetischen Feldes, von Lichtteilen realisieren. Diese kann bei der Erzeugung des Paares aber nicht gesteuert werden, sondern seine Verteilung in der Sequenz von verschränken Quantenpaaren ist zufällig. Und damit weder einfach zu erraten noch vorherzusagen.

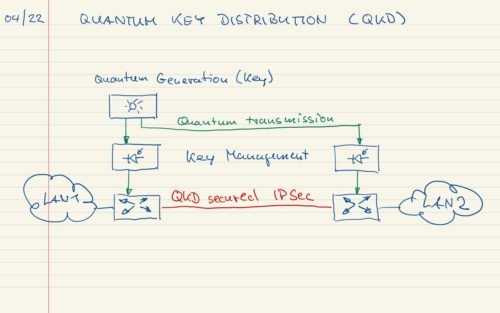

Mit Hilfe dieser physikalischer Verfahren lässt sich also ein System aufbauen, bei dem eine Quantenquelle einen Strom verschränkter Quanten erzeugt, die Paare auftrennt und die einzelnen Quanten zu Alice und Bob überträgt. Dort wird die Polarisation der ankommenden Quanten analysiert und auf Basis der Sequenz ein auf beiden Seiten identischer Schlüssel definiert und zur Ver-, bzw. Entschlüsselung verwendet. Dieser erfüllt sehr hohe Sicherheitsanforderungen, denn er ist zufällig – und kann deshalb nicht vorhergesagt werden. Er ist nicht abhörbar, denn die Detektion des Quantenzustands vernichtet diesen. Und er kann auch nicht „gespooft“ werden, denn eine gezielte Erzeugung von verschränkten Quanten mit definierten Zuständen ist nicht möglich.

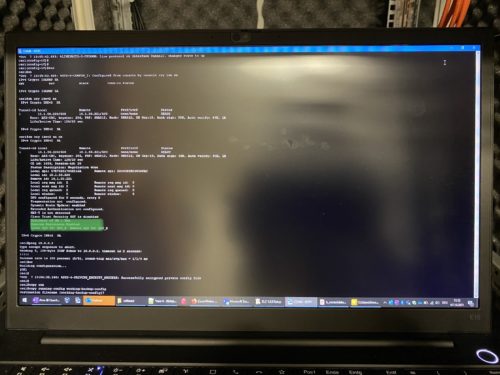

Quantum Optics Jena und Cisco haben mehrere Monate zusammengearbeitet, um eine solche Lösung in einer industrialisierten Umgebung und auf Basis von verfügbaren Standardkomponenten zur Verfügung stellen zu können. Diese Lösung wurde am 07. Oktober 2021 erstmalig realisiert und am 05. April 2022 als funktionale Lösung der Öffentlichkeit vorgestellt. Dabei wurde eine Schlüsselverteilungsrate realisiert, die es ermöglicht die Nutzdatenkommunikation sekündlich mit einem neuen, 256bit langen Schlüssel zu versorgen.

Diese realisierte Lösung lässt sich ebenfalls in eine Zero Trust Sicherheitsarchitektur integrieren. Eine Zero Trust Architektur basiert auf dem Prinzip der maximalen Reduzierung der möglichen Angriffsfläche durch eine dynamisierte Kontrolle von Autorisierung und Authentifizierung eines Subjektes und der angefragten Ressource (Objekt). Dazu werden drei übergeordnete Use-Cases unterschieden: Ein dynamisches Vertrauensmodell, ein softwaredefiniertes Netzwerkmodell und der mikrosegmentierte Zugriff auf Workloads im Rechenzentrum.

Ein softwaredefiniertes Netzwerkmodell in einer Zero Trust Architektur wird im Allgemeinen als SD-WAN realisiert. Dabei steuert eine Control Plane eine Data Plane. Innerhalb der Dataplane können Kommunikationsverbindungen zielgerichtet über dedizierte Technologien und die assoziierten Netze etabliert werden. Eine dieser Technologien kann dann eine QKD-gesicherte Netzwerkverbindung sein. Diese wird – gesteuert durch die Control Plane – immer dann genutzt, wenn für den Zugriff eines Subjects auf eine Ressource eine Verbindung mit erhöhtem Sicherheitsbedarf benötigt wird.

Und damit schließt sich der Kreis – Quanten im Netz verbessern die Sicherheit einer Zero Trust Sicherheitsarchitektur.

Danke an Kevin Füchsel und Markus Pfaff für Eure Unterstützung!

Tags:- #3xDigital

- #DeutschlandDigital

- #ZeroTrust

- ATR

- Attacken

- bedrohung

- Bedrohungslage

- BSI

- BYOD

- Cisco

- Cisco 2018 Annual Security Report

- cisco cybersecurity

- CiscoLiveEMEA

- cloud

- Cyber Security

- Cyberkriminalität

- Cyberresilienz

- Cybersecurity

- Data Center

- GSSO

- IT Sicherheit

- KMU

- Krypto

- Netzwerk

- QKD

- Rechenzentrum

- SDN

- Security

- Sicherheit

- Sustainability

- ThreatGrid

- VirusTotal

- Warnung