Lösungselemente für eine Zero Trust Architektur

Eine in sich geschlossene Einzellösung die eine Zero Trust Architektur vollumfänglich abbildet ist nach wie vor ein Traum. Und das ist auch gut so. Denn IT-Systeme im realen Leben sind keine Monolithen, sondern historisch gewachsene, heterogene, lokal optimierte und angepasste Systeme. Um diese mit angepasstem Aufwand in eine Zero Trust orientierte Architektur zu überführen ist es notwendig individuelle Vorgehensweise zu entwickeln, die sich am Bestehenden orientieren, Fehlendes hinzufügen und Bestehendes adaptieren. Die Grundzüge dazu haben wir in den letzten zwei Beiträgen erläutert, in diesem wollen etwas tiefer auf die einzelnen Lösungselemente eingehen.

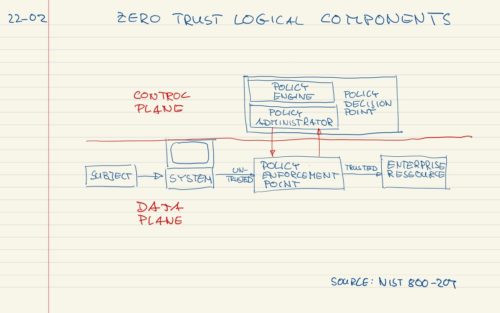

Die Zero Trust Sicherheitsarchitektur ist eine Strategie zur Bewältigung von IT-Sicherheitsherausforderungen in einem organisatorischen Umfeld welches durch Veränderung, Unsicherheit, Komplexität und Mehrdeutigkeit geprägt ist. Zero Trust baut auf dem Prinzip der minimalen Authorisierung im Zugriff auf Geräte, Netzwerke und Dienste auf. Dazu verwendet es ein logisches Modell bei dem der Zugriff eines Subjektes auf ein Objekt durch einen Kontrolldienst gesteuert wird, der seine Freigabe durch einen Verwaltungsdienst erhält. (Die VUCA Herausforderung mit Zero Trust bewältigen)

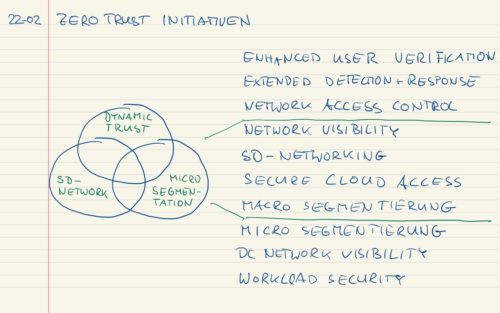

Aus dieser IT-Sicherheitstrategie und -architektur lassen sich drei grosse technische Handlungsfelder ableiten: Das dynamische Verifizieren der Identität und die Entwicklung eines Vertrauensmodells, die Verwaltung des Zugangs zu einem Netzwerksegment und die Gestaltung von Netzwerkübergängen sowie die Einführung von Netzwerksegmentierungen im Datacenter zu Isolation von Diensten und Prozessen. Diese drei Handlungsfelder lassen sich wiederum durch weitere technische Massnahmen hintersetzen. (Wege zur Zero Trust Realisierung)

Diese Technischen Massnahmen sind im Einzelnen:

Dynamisches Überwachen der Identität

Enhanced User Verification: Erweiterung der User-Authentifizierung um multimodale Geheimnisse und Aufbau von dynamischen Zugriffsberechtigungen.

Extended Detection and Response: Erweiterung der Endpoint Security Fähigkeiten um präventive und analytische Fähigkeiten in Persitenz, Netzwerk und Compute.

Netzwerk Zugang und Softwaredefinierte Übergänge

Network Access Control: Netzwerkzugangskontrolle für Nutzer, Geräte und Prozesse.

Network Visibility: Netzwerküberwachung und Anomalieerkennung im lokalen Netz.

SD-Networking: Optimierung, Segmentierung und Überwachung des WAN-Netzwerkdatenverkehrs.

Secure Cloud Access: Absicherung, Anomalieerkennung und Überwachung der Kommunikation mit privaten und öffentlichen Clouddiensten.

Macro Segmentation: Segmentierung des LAN- und WAN-Datenverkehrs für Nutzer- und Gerätegruppen.

Mirosegmentierung im Datacenter

Micro Segmentation: Segmentierung des Netzwerkverkehrs auf Anwendungs- und Service-Ebene.

DC Network Visibility: Netzwerküberwachung und Anomalieerkennung im Rechenzentrum Netzwerk.

Workload Security: Absicherung von Anwendungs- und Serviceprozessen im Rechenzentrum.

Cisco Lösungsbausteine

Den Handlungsfeldern der Zero Trust Architekt gegenüber steht die Cisco Security Architektur mit folgenden Lösungskomponenten:

Secure Identity Service Engine: Realisierung komplexer Netzwerkzugriffskontroll Szenarien

Secure Access by Duo: Multifaktor Authentifizierung und dynamisches Vertrauensmanagement

Secure Endpoint: Endpoint Security mit retrospektiven Analysefähigkeiten und Unterstützung von Threat Hunting Aktivitäten.

Secure Access Service Edge – SASE Umbrella: DNS Security, Web-Firewall, Remote Browser Isolation, Dataloss Prevention und Cloud Access Security Broker (CASB) in einem integrierten Service.

Secure Workload: Netzwerk-Analyse und Anomalieerkennung im Umfeld von DC Workloads

Secure Application: Sicherheit für Rechenzentrumsprozesse durch eine Full Stack Observability

Secure Network Analytics: Netzwerk-Analyse und Anomalieerkennung im Local Area Network.

Secure Firewall: Next Generation Firewall mit IDS/IPS Fähigkeiten.

Application Centric Infrastructure (ACI): Switching Infrastruktur mit mikrosegmentierungsunterstützung im Rechenzentrum.

Wirkzusammenhänge

Mit der Cisco Security Architecture hat Cisco ein Portfolio von Lösungen zusammengestellt, welches die verschiedenen Handlungsfelder einer Zero Trust Architektur vollumfänglich abdecken. Dabei wurde bewusst auf die Realisierung einer monolithischen Einzellösung verzichtet um die Integrationsfähigkeit der Gesamtlösung zu maximieren. Diese ist unabdingbar um in komplexen bestehenden Infrastrukturen angepasste Architekturen zu gestalten und umzusetzen. Das Zusammelspiel zwischen den Cisco Lösungsbausteinen und den Zero Trust Handlungsfeldern ist in der folgenden Tabelle dargestellt.

| Enhanced User Verification | Extended Detection and Response | Network Access Contdol | Network Visibility | SD-Networking | Secure Cloud Access | Macro Segmentation | Micro Segmentation | DC Network Visibility | Workload Security | |

| Secure Identity Service Engine | X | X | X | X | ||||||

| Secure Access by Duo | X | |||||||||

| Secure Endpoint | X | |||||||||

| Secure Access Service Egde – SASE Umbrella | X | X | ||||||||

| Secure Workload | X | X | ||||||||

| Secure Application | X | |||||||||

| Secure Network Analytics | X | X | X | X | X | |||||

| Secure Firewall | X | X | X | X | X | X | X | X | X | |

| ACI Switching | X | X | X |

Das Zusammenspiel der einzelnen Lösungsbausteine in einer Zero Trust Architektur gewährleistet der Integrationsbaustein SecureX. Dieser integriert das Zusammenwirken der einzelnen Komponenten auf einer Management-API Ebene in einer Webumgebung. Durch diesen Technologieansatz wird das Zusammenspiel von Cisco Security und anderen Komponenten sichergestellt ohne einen aufwändigen Data-Lake aufbauen, betrieben und analysieren zu müssen. Damit lässt sich das volle Synergiepotential der Komponenten in einer Zero Trust Architektur nutzen.

Mehr darüber wie Cisco Security Lösungen in einer Zero Trust Architektur eingesetzt werden und wie ein Vorgehensmodell zur Transformation komplexer IT-Lösungen aussehen kann erfahren Sie in unserer dritten und abschliessenden Veranstaltung unserer Zero Trust Veranstaltungsreihe.

Sie können sich hier dazu anmelden.

Tags:- #3xDigital

- #DeutschlandDigital

- #ZeroTrust

- Architektur

- ATR

- Attacken

- bedrohung

- Bedrohungslage

- BSI

- BYOD

- Cisco

- Cisco 2018 Annual Security Report

- cisco cybersecurity

- CiscoLiveEMEA

- cloud

- Cyber Security

- Cyberkriminalität

- Cyberresilienz

- Cybersecurity

- Data Center

- GSSO

- IT Sicherheit

- KMU

- Krypto

- Netzwerk

- QKD

- Rechenzentrum

- SDN

- Security

- Sicherheit

- Sustainability

- ThreatGrid

- VirusTotal

- Warnung

- zero trust