Wege zur Zero Trust Realisierung

Die Ableitung einer konkreten Vorgehensweise aus einer übergeordneten Strategie ist eine komplexe Aufgabe, die aber für die Erreichung der in der Strategie festgelegten Ziele eine unabdingbare Voraussetzung ist. Das ist für die Umsetzung einer Zero Trust Sicherheitsstrategie nicht anders als für die Umsetzung politischer und verwaltungstechnischer Strategien. Deshalb ist es sinnvoll erprobte Vorgehensweisen zur Umsetzung von Handlungsstrategien auch im Umfeld der IT-Sicherheit anzuwenden.

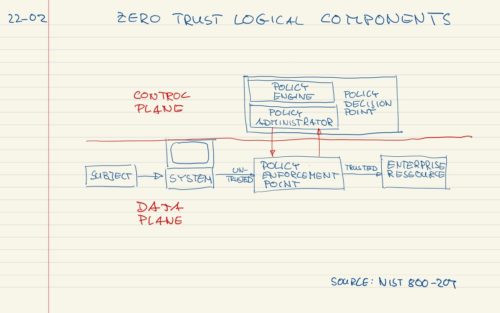

Die Zero Trust Sicherheitsarchitektur ist eine Strategie zur Bewältigung von IT-Sicherheitsherausforderungen in einem organisatorischen Umfeld welches durch Veränderung, Unsicherheit, Komplexität und Mehrdeutigkeit geprägt ist. Die Bewältigungsstrategie Zero Trust baut dafür auf dem Prinzip der minimalen Autorisierung im Zugriff auf Geräte, Netzwerke und Dienste auf. Dazu verwendet es ein logisches Modell bei dem der Zugriff eines Subjektes auf ein Objekt durch einen Kontrolldienst gesteuert wird, der seine Freigabe durch einen Verwaltungsdienst erhält. [Zero Trust Architektur]

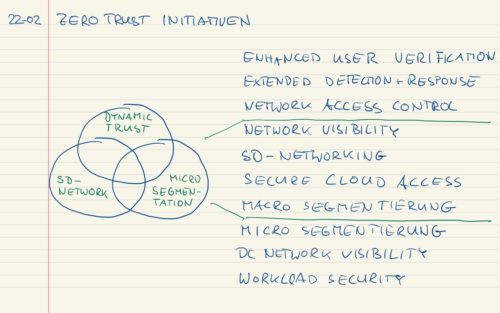

Aus dieser IT-Sicherheitsstrategie und -architektur lassen sich drei große technische Handlungsfelder ableiten: Das dynamische Verifizieren der Identität und die Entwicklung eines Vertrauensmodells, die Verwaltung des Zugangs zu einem Netzwerksegment und die Gestaltung von Netzwerkübergängen sowie die Einführung von Netzwerksegmentierungen zur Isolation von Diensten und Prozessen im Datacenter . Diese drei Handlungsfelder lassen sich wiederum durch weitere technische Maßnahmen vertiefen und umsetzen.

Auf die einzelnen Handlungsfelder wird detailliert in einem weiteren Blog-Post eingegangen.

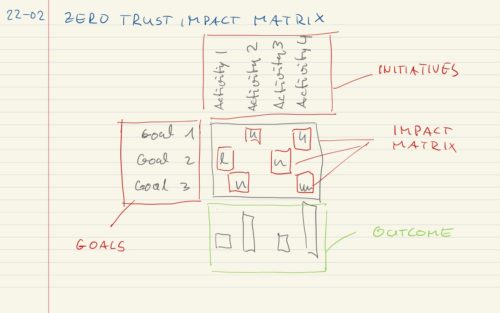

Dieser lösungsorientierten Sicht auf die Architektur stehen die in der Strategie beschriebenen Sicherheitsziele gegenüber. Auf oberster Ebene lassen sich diese aus den IT-Sicherheitszielen der Autorisierung, der Integrität und der Verfügbarkeit ableiten. Diese Ziele werden mit verschiedenen Messgrößen, im Allgemeinen der Time to Detect, Time to Resolve, Time to Contain, Time to Acknowledge und der Time to Failure gemessen.

Um aus den Zielen und den möglichen Handlungsfeldern eine priorisierten Handlungsempfehlung zu entwickeln ist ein weiterer Schritt notwendig. In diesem werden zwei Beziehungen – innerhalb und zwischen den Zielen und Maßnahmen – betrachtet: Die Ursache-Wirkungsbeziehung und die Reifegrad-Potential Beziehung. In der Ursache-Wirkung Beziehung wird beschrieben wie stark die jeweiligen Handlungsfelder auf den Zielkanon einzahlen, wie effektiv sie also sind. In der Reifegrad-Potential Beziehung wird abgebildet, ob ein Ziel überhaupt noch Verbesserungspotential besitzt oder ob es bereits durch andere, nicht im Fokus liegende Maßnahmen erreicht wurde.

Gerade bei der Umsetzung von Sicherheitsmaßnahmen ist es wichtiger, das Potential eines Zieles als die Priorität eines Zieles zu betrachten, bestimmt das schwächste Glied einer Sicherheitskette doch die Gesamtsicherheit und macht damit die Priorisierung der IT-Sicherheitsziele obsolet.

Ziele, Maßnahmen, Potentiale und Wirkbeziehungen ergeben dann in der Summe eine Matrix aus der auf Basis der in der Strategie definierten Ziele eine priorisierte Liste der Maßnahmen abgeleitet werden kann. Somit ergibt sich eine argumentationsfeste – weil individualisiert und bedarfsorientierte – Ableitung konkreter Umsetzungsmaßnahmen aus einer übergeordneten IT-Sicherheitsstrategie. Diese Maßnahmen können dann in Form von Einzelprojekten mit den bekannten Methoden des Projektmanagements umgesetzt werden.

Mehr du dieser Vorgehensweise und den möglichen Handlungsfeldern erfahren Sie in unserem Webinar “Wege zur Zero Trust Standortbestimmung und Best Practices der Implementierung” am 16. März 2022. Anmeldung

Über die Gestaltung von technischen Zero Trust Maßnahmen und den dazu notwendigen technischen Komponenten geht es dann im nächsten Blog und der dritten Veranstaltung unserer Zero Trust Veranstaltungsreihe. Anmeldung

Der Link zur Registrierung für alle Webinare ist: https://cs.co/securewebinar

Weitere Informationen zur Zero Trust Security

Tags:

- #3xDigital

- #DeutschlandDigital

- #ZeroTrust

- Architektur

- ATR

- Attacken

- bedrohung

- Bedrohungslage

- BSI

- BYOD

- Cisco

- Cisco 2018 Annual Security Report

- cisco cybersecurity

- CiscoLiveEMEA

- cloud

- Cyber Security

- Cyberkriminalität

- Cyberresilienz

- Cybersecurity

- Data Center

- GSSO

- IT Sicherheit

- KMU

- Krypto

- Netzwerk

- QKD

- Rechenzentrum

- SDN

- Security

- Sicherheit

- Sustainability

- ThreatGrid

- VirusTotal

- Warnung

- zero trust