-

Floki ボットの攻撃に対処する Talos と Flashpoint

セキュリティFloki ボットは、今日さまざまなダークネット市場で販売されている、新しいマルウェアの亜種です。悪名高いトロイの木馬「Zeus」が使用していたものと同じコードベースを基にしています。

続きを読む -

Sundown エクスプロイトキットにご注意

セキュリティエクスプロイト キットを取り巻く一部の状況は、過去 6 か月で大きく変化しました。その変化は、4 月~5 月にかけて Nuclear が活動を停止したことや、6 月末の Angler の終了と同時期にロシアでサイバー犯罪者が逮捕されたことから始まっています。

続きを読む -

パンプキン スパイスの効いた Locky

セキュリティこれまで登場した暗号化ファイルの拡張子には、.locky、.odin、そして .zepto がありましたが、最悪なことに .shit を暗号化ファイル拡張子として使用する Locky が登場しました。

続きを読む -

MBRFilter で、もう触れさせない!

セキュリティMBRFilter は、感染の過程でマルウェアによって簡単に無効化されたり、削除されたりしないように、簡単に削除できない構造になっています。

続きを読む -

LockyDump – 君たちの構成は全ていただいた

セキュリティLocky は 2016 年 2 月の出現以来、進化し続けており、拡散方法やさまざまなマルウェア自体の特性の変化によって、追跡が困難になっています。

続きを読む -

マクロを介した侵害:Office の防御を回避

セキュリティこのブログは、Matthew Molyett が Martin Lee と共同で執筆しました。 <h3 style="padding: 20px 0px…

続きを読む -

SWIFT スパム キャンペーンに swift(迅速)な対応を!

セキュリティ執筆者:Warren Mercer 概要 Talos は Zepto ランサムウェアの増加を確認し、その拡散方法がスパム メールであることを特定しました。Locky/Zepto は依然としてよく知られたランサムウェア タイプであるため、Talos はスパム メール キャンペーンを注視しています。直近の 4 日間で、137,731…

続きを読む -

注目の調査:Qbot の復活

セキュリティこの投稿の執筆者:Ben Baker Qbot(Qakbot とも呼ばれます)は、少なくとも 2008 年には出回っていましたが、最近になって開発や使用が急増しています。現在の Qbot の主なターゲットは、銀行取引のクレデンシャルのような機密情報になりつつあります。このブログでは、一般にはまだ知られていないこのマルウェアの最近の変化について報告します。 Qbot の主な感染手段は、ブラウザのエクスプロイト キット内のペイロードの形を取ることです。Web サイトの管理者は自分のサーバへのアクセスに FTP を使用する場合が多く、Qbot は FTP のクレデンシャルを盗み、これらのサーバにマルウェアをホスティングするインフラストラクチャを追加しようと試みます。Qbot は SMB を使用して拡散する場合もあります。このため、保護されていないネットワークから…

続きを読む -

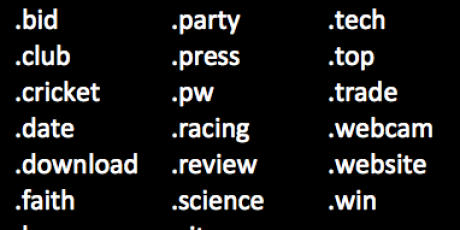

注目の調査:わずかな小銭で不正が可能

セキュリティ執筆者:Tazz 概要 2 月末に、チームの調査員の 1 人が、ドメイン再販業者から 1 通の勧誘電子メールを受信しました。調査員はその電子メールを 3 月の第 1 週に閲覧しています。この電子メールは Namecheap から送信されたもので、88 セントという破格の値段でドメインを販売していました。電子メールは、これ以上ない皮肉なタイミングで届きました。というのも、マルウェア/フィッシング/スパムに関係のあるドメインの集団とその価格との間に何らかの関係があるかを究明する調査をしていた時期とちょうど重なったのです。この記事では、格安のドメインと不正な活動との関係について説明していきます。この記事中に出てくる「悪意のある」という言葉には、マルウェア/フィッシング/スパムに関する活動が含まれています。 <h3 style="padding:…

続きを読む -

TeslaCrypt 3.0.1 – 暗号化の仕組み

セキュリティ執筆者:Andrea Allievi、Holger Unterbrink 概要 ランサムウェアとは、ユーザのファイル(写真、ドキュメント、音楽など)を身代金目的で暗号化し、その復号のために金銭を要求する、悪意のあるソフトウェアです。ユーザは一般的に、電子メールのフィッシング キャンペーンやエクスプロイト キットを通じてランサムウェアの被害を受けます。TeslaCrypt…

続きを読む