-

注目の調査:ROPMEMU – 複雑なコード再利用攻撃の解析用フレームワーク

セキュリティこの投稿の執筆者:Mariano Graziano 概要 ここ数年、攻撃の手法はますます複雑化しています。優れた防御策が出現すれば、攻撃者はそれを回避しようとシステム侵害の戦術を変更します。そうしたことの繰り返しにより、脅威は常に進化し、複雑な攻撃手法が現れるようになりました。リターン指向プログラミング(ROP:Return-Oriented Programming)に代表されるコード再利用攻撃はこのような進化の一端です。これまで詳細に調査されてこなかった領域のため、防御側にとっての 1 つの課題として近年注目されています。Talos はこのたび、この複雑なコード再利用攻撃を解析するためのフレームワークとして、ROPMEMU をリリースしました。本ブログ記事では、コード再利用のインスタンスをリバース エンジニアリングする際の課題を挙げ、その重要性について説明します。また、こうした攻撃を詳細に分析し、解析過程をシンプルにするための手法とフレームワークの構成についても提示します。 コード再利用攻撃は、目新しいものでも珍しいものでもありません。1997 年に ret2libc 攻撃が初めて明らかになって以来存在し続けています。それ以来、ソフトウェアやハードウェアによる防御策が充実し、コード インジェクションなどの攻撃を成功させるのが難しくなってくるにつれ、攻撃者はこのコード再利用攻撃に重点を置くようになってきました。防御策が改善されると、それを回避するためのより複雑な攻撃手法が開発されます。近年ではマルウェアの作成者も、悪意のある機能を隠蔽し、解析から逃れるために、リターン指向プログラミング(ROP)を取り入れ始めました。ROP になじみがなく、詳細を知りたい方は、Shacham の論文<img src="http://www.cisco.com/web/fw/i/icon_popup_short.gif" alt="popup_icon" width="19"

続きを読む -

注目の調査:わずかな小銭で不正が可能

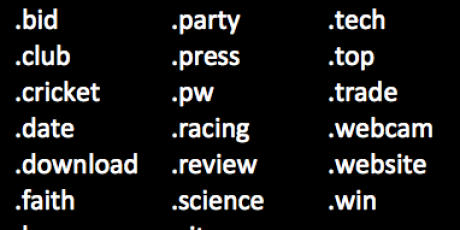

セキュリティ執筆者:Tazz 概要 2 月末に、チームの調査員の 1 人が、ドメイン再販業者から 1 通の勧誘電子メールを受信しました。調査員はその電子メールを 3 月の第 1 週に閲覧しています。この電子メールは Namecheap から送信されたもので、88 セントという破格の値段でドメインを販売していました。電子メールは、これ以上ない皮肉なタイミングで届きました。というのも、マルウェア/フィッシング/スパムに関係のあるドメインの集団とその価格との間に何らかの関係があるかを究明する調査をしていた時期とちょうど重なったのです。この記事では、格安のドメインと不正な活動との関係について説明していきます。この記事中に出てくる「悪意のある」という言葉には、マルウェア/フィッシング/スパムに関する活動が含まれています。 <h3 style="padding:…

続きを読む