何年経ってもなくならない『フォートナイト』と『ロブロックス』関連の詐欺

今週も脅威情報ニュースレターをお届けします。

なぜ、このニュースレターで何度も『フォートナイト』を取り上げる必要があるのかわかりませんが、またしても登場です。

ゲームでもありメタバースでもある『フォートナイト』は決して規模を拡大しているわけではありませんが、久しぶりに「V-Bucks」の詐欺について耳にしました。『フォートナイト』のゲーム内仮想通貨である V-Bucks は、キャラクターのスキンなどビジュアルアイテムの販売で使用されます。

初めてこのゲームの人気が急上昇したときは、V-Bucks を簡単に入手できるという詐欺(偽の広告、フィッシングメール、悪徳商法、YouTube の動画など)が横行しました。そして、場所を選ばずにゲームができるようになるにつれ、『フォートナイト』をめぐる詐欺やサイバー攻撃も増えました。

Wired 誌が先週報じたところでは![]() 、攻撃者の中心的なネットワークが正規のドメイン(このうち一部は、トップレベルドメインが .gov と .edu のドメイン)を侵害して使用し、プレイヤーを騙して個人情報を共有させたり、悪意のあるアプリをダウンロードさせたりしているとのことです。この広範な攻撃で狙われているのは、ゲームとメタバースの両面を併せもつ『フォートナイト』と『ロブロックス』のプレイヤーです。

、攻撃者の中心的なネットワークが正規のドメイン(このうち一部は、トップレベルドメインが .gov と .edu のドメイン)を侵害して使用し、プレイヤーを騙して個人情報を共有させたり、悪意のあるアプリをダウンロードさせたりしているとのことです。この広範な攻撃で狙われているのは、ゲームとメタバースの両面を併せもつ『フォートナイト』と『ロブロックス』のプレイヤーです。

侵害されたサイトでは、リンクをクリックしたユーザー、ファイルをダウンロードしたユーザー、フォームに記入したユーザーには両ゲームの報酬を送ると約束していました。

この記事を見て、これまで考えたことがなかった別のフォートナイト詐欺の可能性に思い当たりました。何千もの偽物が存在するのではないかと考えたのです。

Google Play ストアで「Fortnite」とだけ検索するとなぜか何もヒットしませんが、「Fortnite game」で検索すると、出所も正当性も疑わしいアプリが大量に表示されます。本物の『フォートナイト』は Epic Games Store からしかダウンロードできません。同ストアを所有しているのは、ゲームのパブリッシャーであり、長らく Apple 社と訴訟を繰り広げている![]() Epic Games 社です。

Epic Games 社です。

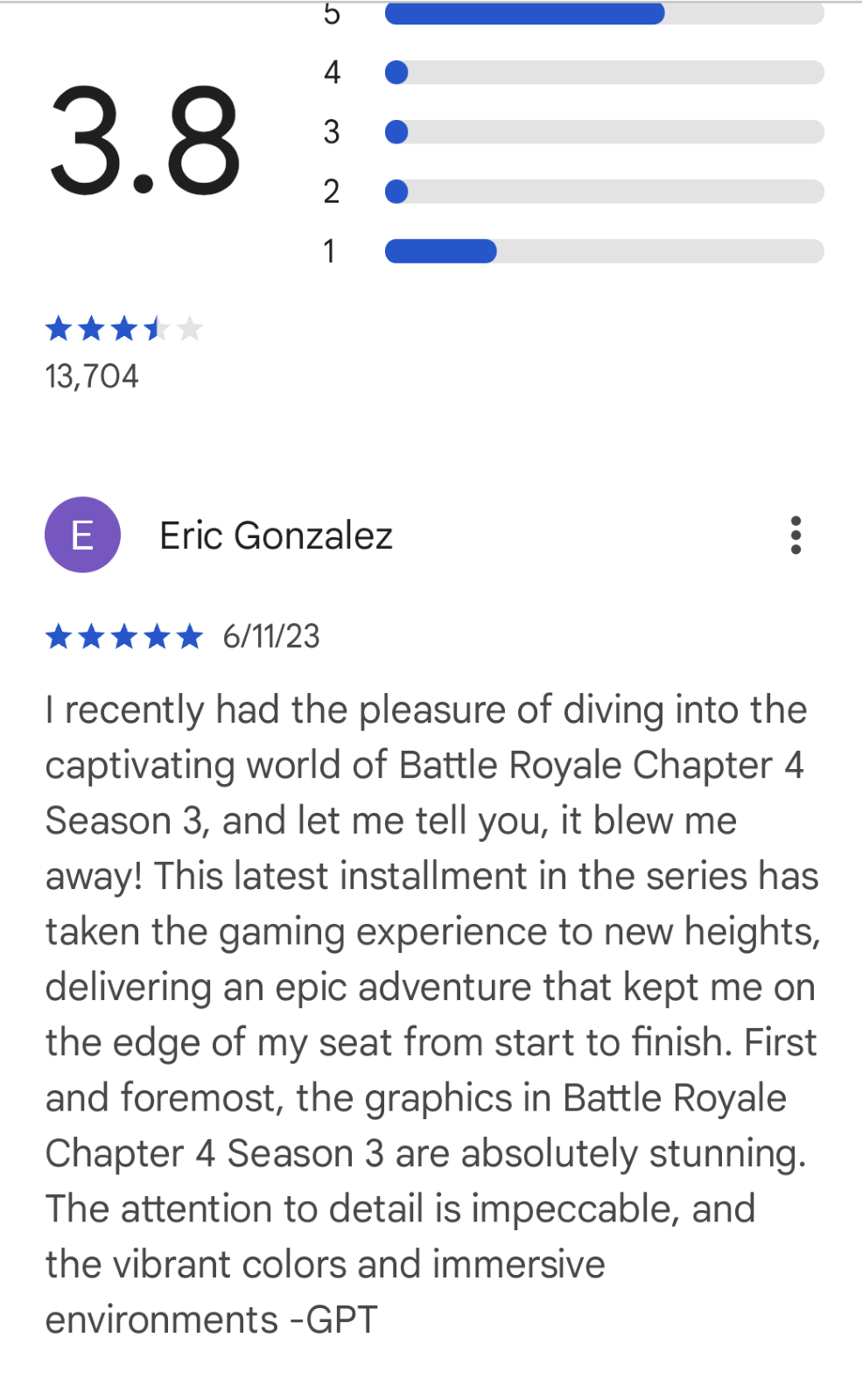

「Fortnite game」で検索すると、2 番目に「Battle Royale Chapter 4 Season3」がヒットします。これを公開しているのは「EPic Games」という本物っぽい名前のストアですが、タイポスクワットドメインと同じ雰囲気がします。

また、このアプリのトップレビューのいくつかはボットが書いたもののようです。例を挙げると、最新の 5 つ星レビューを投稿したユーザーは ChatGPT に文章を書かせたらしく、GPT のクレジットが表示されています。

この種の詐欺が存在することについて、個人や企業を非難するつもりはありません。ただ、悪事を企む人間が今もこれらのゲームの人気に便乗しようとしていることについて、保護者やゲームをプレイする可能性のある人々に注意喚起する必要があるとは思います。ゲームをとりまく環境を規制し、詐欺師にその人気を悪用されないようにするのは、ゲームの開発会社の責任ではありません。結局のところ、ログイン認証情報を盗むために攻撃者がフィッシングメールで銀行名を騙ったとしても、銀行側の非ではないのです。

では誰の責任なのかというと、これもはっきりしません。ユーザーとしては、攻撃者はどのようなものでも(たとえバーチャル ホットドッグスーツを買うための偽のお金でも)詐欺に利用しようとすることを知ったうえで、常に警戒し、対策を怠らないことが重要です。

重要な情報

悪名高い Lazarus Group APT が、2 つの新たなリモートアクセス型トロイの木馬(RAT)を引き連れて再び動き出しました。北朝鮮政府が支援する Lazarus Group は、さまざまなマルウェアを使用して政府に資金を提供し、北朝鮮と敵対関係にある相手に対してスパイ活動を行っていることでよく知られています。先ごろ Talos が発見した 2 つの新しい RAT は、主にオープンソースのツールをベースにしており、過去に流出したマルウェアのコードも使用されています。Lazarus Group は、マルウェアの作成に Qt フレームワークを使用することが増えており、防御側にとって新たな課題が生じています。マルウェアのコードが複雑さを増し、人手による分析が困難になっているのです。

注意すべき理由

Lazarus Group が活動しているときは常に、誰もが注意しなければなりません。同グループは現在の脅威環境において最も注目されている APT グループの 1 つであり、北朝鮮政府に資金を提供するためなら手段を選ばないことを示してきました。今回確認された Lazarus Group の 2 つの RAT は同グループの通常のペイロードよりもサイズが小さいため、攻撃活動を目立たず迅速に実行でき、検出が困難になっています。感染すると、Lazarus Group は標的のマシン上で悪意のある行動を起こします。その内容は、標的のマシンを完全にロックダウンするランサムウェアの展開から、個人情報の窃取、暗号通貨マイニングのためのハードウェアの不正操作までさまざまです。

必要な対策

木曜日の朝に公開した 2 つのブログには、これらの脅威に対応するためのガイダンスを記載しています。オープンソースのツールの使用はセキュリティ研究者に資する場合もあり、Lazarus Group の活動を発見しやすくなることがあります。新たな 2 つの RAT については、Talos が開発した Snort と ClamAV のさまざまな検出機能をご利用いただけます。

今週のセキュリティ関連のトップニュース

北朝鮮政府が支援する攻撃グループが複数件の強奪を行った後、最大 4,000 万ドル相当の暗号通貨を現金化する準備をしていると FBI が警告。報告によると、Lazarus Group は今週初めの 24 時間で合計 1,580 ビットコインを窃取し、これらのビットコインは 6 つの暗号ウォレットに保持されているとのことです。この APT グループは、北朝鮮の違法な核兵器計画の資金を生み出すためにデータ侵害やサイバー攻撃を行うことで知られています。7 月には Alphapo と CoinsPaid からそれぞれ 6,000 万ドルと 3,700 万ドル、6 月には Atomic Wallet から 1 億ドルの暗号通貨を盗んでいます。今回の警告の中で FBI は、攻撃に関連するビットコインアドレスを共有しています。その目的は、暗号通貨機関がそれぞれブロックチェーンデータを調査して「問題のアドレスとの直接取引、または問題のアドレスに由来する取引を警戒」できるようにすることです(情報源:TechCrunch![]() 、SecurityWeek

、SecurityWeek![]() )。

)。

香港やアジアの他の地域で約 100 台のコンピュータを標的としたサプライチェーン攻撃が発生、背後に浮かび上がったのはこれまで知られていなかったハッカー集団。セキュリティ研究者によると、この攻撃は新たな攻撃グループ「Carderbee」によるもので、現在のところ、同グループはどの国家とも結びついていないとのことです。Carderbee は、中国のソフトウェア会社が開発した Cobra DocGuard という正規のソフトウェアをエクスプロイトして悪意のあるソフトウェア更新プログラムを配信し、マシンを侵害しました。DocGuard を使用しているマシンは世界中で約 2,000 台しかないため、研究者は、特定の被害者を狙った高度な標的型攻撃であると考えています。いずれの攻撃も、被害者のコンピュータに Korplug(PlugX の前身)のバックドアを展開しようとするものでした(情報源:CyberScoop![]() 、The Record by Recorded Future

、The Record by Recorded Future![]() )。

)。

複数の業界レポートで、7 月に発生したランサムウェア攻撃の 3 分の 1 以上が攻撃グループ Clop の犯行だったことが判明。Clop は、ファイル転送ソフトウェア MOVEit の大規模な侵害に関連したその後の攻撃を続けています。コロラド州の 400 万人以上の住民が MOVEit のデータ侵害の影響を受けた可能性があります。今週、同州の医療政策財政省(HCPF)が、テクノロジーパートナーである IBM 社を通じて影響を受けたことを公表しました。HCPF によると、MOVEit のデータ侵害によって機密データが流出したものの、コロラド州当局の内部システムが侵害されたわけではないとのことです。今週の時点で、730 以上の組織が MOVEit のデータ侵害の影響を受けたと推定されています(情報源:Cybersecurity Dive![]() 、CPO Magazine

、CPO Magazine![]() )。

)。

Talos が発信している情報

- 『Talos Takes』エピソード#151:ロシアによるウクライナ侵攻に関してハクティビズムが静かに進行中

- メモリ破損の原因になり得る NVIDIA グラフィックドライバの 3 件の脆弱性

- Nim など C 言語以外のプログラミング言語に対する FLIRT シグネチャの生成

- シスコ:脅威をめぐる状況への対応に、より多くのインテリジェンスを活用

Talos が参加予定のイベント

LABScon ![]() (9 月 20 日~ 23 日)

(9 月 20 日~ 23 日)

アリゾナ州スコッツデール

Vitor Ventura がプレゼンテーションを行い、破綻寸前だったサイバー傭兵企業が、完全に機能するスパイウェアを持つようになるまでの詳細な説明とタイムラインについて説明します。同スパイウェアの標的は iOS と Android で、ワンクリックのゼロデイ攻撃(ゼロデイエクスプロイト)を仕掛けます。

Grace Hopper Celebration ![]() (9 月 26 日~ 29 日)

(9 月 26 日~ 29 日)

フロリダ州オーランド

Caitlin Huey、Susan Paskey、Alexis Merritt が、「情報チェックをお忘れなく:脅威インテリジェンスでインシデント対応を加速」と題した「レベルアップラボ」を開催します。セキュリティインシデント調査における脅威インテリジェンスの重要性に重点を置いたアクティビティを速いペースで進行します。参加者はインシデント対応者として、このセッションを通して展開する模擬インシデントを調査していきます。定期的にチェックポイントを設け、インシデント対応と脅威インテリジェンスが実際のセキュリティ調査でどのように補完し合うかについてディスカッションを行います。

ATT&CKcon 4.0 ![]() (10 月 24 日~ 25 日)

(10 月 24 日~ 25 日)

バージニア州マクリーン

Nicole Hoffman と James Nutland が「1 つの拠り所:ATT&CK を活用した攻撃者追跡の実践」と題したプレゼンテーションで、MITRE ATT&CK フレームワークについて解説します。MITRE ATT&CK はサイバー脅威インテリジェンス報告の業界標準となっていますが、その手法が何のコンテキストもなくレポートやブログの末尾に付記されていることが多々あります。レポートやブログが配布された後に ATT&CK の手法が再び目にされることはなく、インテリジェンスの作成者にとっても利用者にとっても有益ではありません。このプレゼンテーションでは Nicole と James が、ATT&CK をガイドラインとして使用してコンテキストに基づいたナレッジベースを構築し、攻撃者を追跡する方法をアナリストに紹介します。

Talos のテレメトリで先週最も多く確認されたマルウェアファイル

SHA 256:24283c2eda68c559f85db7bf7ccfe3f81e2c7dfc98a304b2056f1a7c053594fe![]()

MD5: 49ae44d48c8ff0ee1b23a310cb2ecf5a

一般的なファイル名: nYzVlQyRnQmDcXk

偽装名:なし

検出名:Win.Dropper.Scar::tpd

SHA 256:a31f222fc283227f5e7988d1ad9c0aecd66d58bb7b4d8518ae23e110308dbf91![]()

MD5: 7bdbd180c081fa63ca94f9c22c457376

一般的なファイル名: c0dwjdi6a.dll

偽装名:なし

検出名:Trojan.GenericKD.33515991

SHA 256:9f1f11a708d393e0a4109ae189bc64f1f3e312653dcf317a2bd406f18ffcc507![]()

MD5: 2915b3f8b703eb744fc54c81f4a9c67f

一般的なファイル名:VID001.exe

偽装名:なし

検出名: Win.Worm.Coinminer::1201

SHA 256:4c3c7be970a08dd59e87de24590b938045f14e693a43a83b81ce8531127eb440![]()

MD5: ef6ff172bf3e480f1d633a6c53f7a35e

一般的なファイル名: iizbpyilb.bat

偽装名:なし

検出名: Trojan.Agent.DDOH

SHA 256:5e537dee6d7478cba56ebbcc7a695cae2609010a897d766ff578a4260c2ac9cf![]()

MD5: 2cfc15cb15acc1ff2b2da65c790d7551

一般的なファイル名: rcx4d83.tmp

偽装名:なし

検出名: Win.Dropper.Pykspa::tpd

本稿は 2023 年 08 月 24 日に Talos Group

のブログに投稿された「Years into these games’ histories, attackers are still creating “Fortnite” and “Roblox”-related scams

」の抄訳です。

Tags: