エグゼクティブになりすますビジネスメール詐欺が後を絶たず、金銭被害が発生

現在の脅威調査では、エンドシステムにマルウェアを配布してインストールするという、明らかに悪意のある手法に焦点が当てられがちです。しかし、組織が直面する脅威には他にもさまざまなものがあります。その一例がビジネスメール詐欺(BEC)です。手法としてはまったく高度ではありませんが、被害額は最大とは言わないまでも相当の額になります。ビジネスメール詐欺の手口はさまざまですが、目的は比較的シンプルで、疑いを持たないユーザをだまして何かを入手するというものです。最近、この種の攻撃が増加しています。疑いを持たない被害者から重要な個人情報や財務情報を引き出すためのおとりとしては、相変わらず新型コロナウイルス関連の話題がよく利用されています。

控えめに見積もっても、ビジネスメール詐欺による被害額は数十億ドルにのぼります。FBI の発表によると、2020 年だけでも損失は 18 億ドルに達します![]() 。ビジネスメール詐欺は、参入障壁が低く収益性が非常に高い犯罪ビジネスです。他のサイバー犯罪の場合、参入するのはもっと困難です。配布するマルウェアを手に入れる必要があるうえ、関連するインフラを構築、運用するための十分な知識も欠かせません。あるいは、誰かを雇って実行させる必要があります。かなりの時間と労力が必要になるわけですが、ビジネスメール詐欺の場合はそうした障壁がほとんど存在しません。

。ビジネスメール詐欺は、参入障壁が低く収益性が非常に高い犯罪ビジネスです。他のサイバー犯罪の場合、参入するのはもっと困難です。配布するマルウェアを手に入れる必要があるうえ、関連するインフラを構築、運用するための十分な知識も欠かせません。あるいは、誰かを雇って実行させる必要があります。かなりの時間と労力が必要になるわけですが、ビジネスメール詐欺の場合はそうした障壁がほとんど存在しません。

多くのサイバー犯罪と同様に、ビジネスメール詐欺のとっかかりは電子メールです。メールの内容やデザインはさまざまですが、ほとんどの場合、重要な人物からのメールであるように偽装されています。もう 1 つ共通しているのは、ほぼ例外なく何らかの支援を求めてくるということです。本ブログで説明するように、さまざまなことを依頼してきますが、最終的な要求は必ず金銭絡みです。何かを購入するか、金を振り込むよう要求してきます。では、この 1 年で見られた事例をいくつかご紹介しましょう。

ギフトカードの要求

昨年 Talos が確認した BEC メールの圧倒的大多数は、何らかのギフトカードの購入に関連していました。こうしたメールは通常、「ちょっとした仕事を手伝ってもらいたい」や「Amazon アカウントを持っていますか?」などの文で始まります。何らかの特別なイベントに関係している場合もよくあります。その多くは、従業員にとっては意外なものであったり、特別なイベントに関係していたりします。以下は、そうしたメールの一例です。

これは、ごく一般的なビジネスメール詐欺の手口です。通常、無料の電子メールサービス(Gmail、Yahoo、Outlook など)を使っていますが、組織内の重要な人物になりすまして送られています。組織内のどのような立場の人間を想定しているのかと、メールの情報量は、攻撃者の巧妙さのレベルによってさまざまです。この例は、エグゼクティブが甥のために PlayStation ギフトカードを入手してほしいと依頼する内容で、比較的当たり障りのないものです。現在抱えている問題について触れて、相手の同情を誘おうとする点も一般的です。このケースの場合、なりすましたエグゼクティブの親しい友人の葬儀がそれに該当します。こうした手口を取る理由は 2 つあります。1 つは、被害者が同情して協力する気になるかもしれないからです。もう 1 つは、メールを送った人物の現在の状況からして依頼を拒んだり質問したりしては悪いと思わせるためです。この種の手口は非常に一般的であり、後ほど説明するように、かなり卑劣なものになる場合もあります。

入手するよう依頼されるギフトカードの種類は、いくつかのカテゴリに分類されます。最も一般的なのは、iTunes または Google Play ギフトカードです。これは理に適った選択だと言えます。今やほとんどの人がスマートフォンを所有していて、この種のギフトカードを扱う巨大な市場が存在するため、すばやく現金化できるからです。攻撃者は、さまざまな方法を使って合法または非合法な市場でこれらのギフトカードを売りさばくことができます。

ただ、他の種類のギフトカードを要求する例も見られます。上記の PlayStation ギフトカードもその一例です。Amazon ギフトカードと合わせ、過去 1 年間に要求されたギフトカードのうち圧倒的多数を占めていたのがこの 4 種類ですが、他にもあります。

通常、電子メールの構成自体は非常にシンプルで、助けを求めるような件名がつけられています。よく見られる件名は、「Task」、「Quick Favor」、「Hi」などです。通常、件名とメールの内容は簡潔です。タブレットやスマートフォンなどのモバイルデバイスからメールが送信されたことを示す署名も含まれています。これは意図的なものです。こうした助けを求めるとき、用件を長々と書く人はほとんどいません。また、業務用のメールアドレスを使用していない理由の説明にもなります。

この種の詐欺メールが 419 詐欺(「ナイジェリアの王子を名乗って金銭を要求する」古典的な振り込め詐欺)のような詐欺と異なる最大の点は、少なくともある程度標的が絞られているということです。標的のタイプや数は、シナリオによって異なります。最もよく見られる例は、公開されている電子メールアドレス(企業の Web ページやディレクトリに掲載されているアドレス)を標的とし、同じ企業で働いている人物になりすまして送信するというものです。なりすます人物は、経営者からエグゼクティブ、取締役までさまざまです。いずれにせよ、企業の経営層か、所有権を持つ人物です。通常、こうした個人の名前と役職は企業の Web サイトやインターネット上の他の場所で公開されています。なりすました人物が本当に送信したかのように偽装しているケースもありますが、たいていは「executivedirector155878@gmail[.]com」や「lawfirm3053@outlook[.]com」のような一般的な電子メールアカウントが使用されています。攻撃の標的となる企業の数や種類は、巨大な多国籍企業から米国の都市の個人経営の飲食店まで、極めて多岐にわたります。

Web サイトで公開していた情報を利用されて、経営者になりすまして攻撃された小規模なレストランの例も複数確認しています。確認された攻撃のほとんどで大量の詐欺メールが送信されており、攻撃者は非常に巧妙になりすましています。大規模な組織を標的として繰り返し攻撃が行われた事例も確認されています。このことは、犯罪者にとって、そうするだけの価値があったことを示唆しています。この場合、通常は、似たような内容で同じ組織内の他の人間を標的として攻撃します。また、なりすましの対象は、別のメッセージを使ったときと同じ取締役やエグゼクティブです。

新型コロナウイルスの影響

ビジネスメール詐欺のテーマは、ひと頃までは大半が当たり障りのないものでした。しかし、新型コロナウイルスの影響は、暮らしのあらゆる面と同じくビジネスメール詐欺にも及ぶことになりました。2020 年初頭から、新型コロナウイルス関連の話題をビジネスメール詐欺に積極的に取り入れる例が確認されるようになりました。最も一般的なのは、誰かになりすました攻撃者が新型コロナウイルスに感染したと称してギフトカードの入手を依頼してくるというものです。以下はその一例です。

この例では、攻撃者は新型コロナウイルスに感染して物が買えなくなっていると主張しています。明らかに荒唐無稽な主張ですが、それでもうまくいく場合があります。

新型コロナウイルスに関連するテーマは、これだけではありません。時間が経つにつれて、攻撃者がコロナ禍を利用して利益を得ようとする方法は、大切な誰かを亡くした人への援助を募る形へと移行していきました。

具体例を 1 つご紹介しましょう。やり取りは、この種の攻撃の多くと同様、助けを求めるシンプルな依頼から始まりました。

「おつかれさまです。健康状態は大丈夫ですか。ところでメールをもらえますか?頼みたいことがあります。」(原文の翻訳)

この事例では、被害者は最初の依頼に応じて、予防接種の状況と、取り組んでいるプロジェクトに関する情報を提供しました。するとその数時間後に返信が来ました。内容はギフトカードの入手を依頼するものでした。ただし今回は、新型コロナウイルスで親を亡くした子どもの話をしたり、高齢者や病気療養中の人に対する同情を煽ったりして相手の心を揺さぶる文面になっています。

返信ありがとう。実は、姪のために Google Play ギフトカードを入手したいと思っているところです。姪は数日前に心臓手術を受けたのですが、両親を新型コロナウイルスで亡くしています。誕生日プレゼントにギフトカードを贈ろうと思っているものの、膝と足首の関節炎があって、すぐには入手できません。状態が悪く、上り下りするにも一歩ずつです。不格好で、ゆっくりしか歩けないのです。オンラインで購入しようとしましたが、うまくいきませんでした。近くの店で買ってきてもらえないでしょうか?お金は後で支払います。対応してもらえるようならご連絡ください。(原文の翻訳)

犯罪者は、利益を得るためなら手段を問いません。幸いここに挙げた例では、狙われた人物がなりすましに気づいたため金銭的な被害には至りませんでした。ですが、残念ながら常になりすましに気づくとは限りません。驚くべきことに、分析したビジネスメール詐欺の中で最も悪質な例はこれではありませんでした。Talos が観察した最悪の攻撃の 1 つを次にご紹介します。

(名前)さん、 少し時間はありますか?頼みたいことがあります。ホスピスへの寄付としてギフトカードを贈ろうと思っています。購入を手伝ってもらえないでしょうか?費用は後で支払います。 よろしくお願いします。

この攻撃では、エグゼクティブが従業員に対し、ホスピスに寄付するという名目でギフトカードの購入を依頼しています。金銭的な要求に応じるように人々を説得するためなら攻撃者はどこまでも卑劣な手を使うということを如実に示す例です。このことは、Talos がこれまで分析してきた攻撃の成功例と典型的な攻撃方法にも表れています。

プロセス

ビジネスメール詐欺の仕組みは非常にシンプルです。ソーシャルエンジニアリングのスキルと忍耐力さえあれば、被害者候補に接触できます。基本的な仕組みについては、ここまでにご紹介してきたいくつかの例でおおまかにはおわかりいただけるはずです。まずは助けを求めるシンプルで当たり障りのない電子メールから始まり、ほとんどがギフトカードなどすぐに現金化できる物品の購入へと話がつながっていきます。ただし多くの場合、購入の話が提示されるのは被害者から返信があった後です。被害者が返信すると、攻撃者は行動を開始します。通常は 300 〜 500 ドルの非常に具体的な金額のギフトカードを購入するよう依頼してきます。さらに、カードを開封してギフトカード番号が見える状態で写真を撮り、メールで送信するよう必ず要求します。これで現金化が可能になります。ギフトカードの場合、他人に転売しても追加費用は発生しません。

しかも、これで終わりではありません。被害者が要求に応じると、攻撃者はさらに畳みかけてきます。ギフトカードを一度送ると、通常は次のような返信が来ます。

ありがとう。別途メールを送ったのですが見てもらえましたか?もっと多く必要なのです。

この時点で、攻撃者は被害者から金を引き出せることに気づいているので、さらに強く迫ってきます。何度も繰り返されれば、さすがに被害者も自分が詐欺に遭っていたことに気づきます。けれどその時にはもう被害が出ており、手遅れです。ギフトカードはすでに売りさばかれ、使用されています。実にシンプルでコストのかからない手口であるにもかかわらず、驚くほどの効果が得られるので、ビジネスメール詐欺は広まる一方です。ただ、ビジネスメール詐欺の手口はここまでに挙げてきたようなものだけではありません。さらに高度な手口が使用された事例もあります。

買収をテーマにした攻撃

より組織的で大規模な攻撃として、買収を軸として展開するものがあります。この手口はあるグループが以前使用![]() していたものであり、同グループは今も同様のメールを送信し続けています。攻撃を成功させるため、複数の異なる手口が使用されます。まず第一に、「差出人」の電子メールアドレスを偽装します。ほとんどの場合、メールの件名は「Project」で始まり、頭字語かコード名が続きます。たとえば「Violet」、「DKM」、「HLA」、「Cactus」などです。この種の攻撃は 2019 年後半からずっと途切れることなく行われており、さまざまな用語が使われてきました。最新のメールの例を以下でご紹介しましょう。

していたものであり、同グループは今も同様のメールを送信し続けています。攻撃を成功させるため、複数の異なる手口が使用されます。まず第一に、「差出人」の電子メールアドレスを偽装します。ほとんどの場合、メールの件名は「Project」で始まり、頭字語かコード名が続きます。たとえば「Violet」、「DKM」、「HLA」、「Cactus」などです。この種の攻撃は 2019 年後半からずっと途切れることなく行われており、さまざまな用語が使われてきました。最新のメールの例を以下でご紹介しましょう。

こうした攻撃では電話を活用したソーシャルエンジニアリングが駆使されており、ある人物が電話で連絡を取りたがっているため電話番号を教えてほしいと依頼しています。さらに、送信者と受信者のメールアドレスは同じ会社のものだと思いがちですが、よく見るとそうではないことがわかります。上の画像では問題の会社名を伏せていますが、電子メールの返信先アドレスは確認できます(smtp-tls-outbound-eu-gateway@trustnet-gateway[.]cc)。

アドレスを見れば、このメールが不正なものであることは一目瞭然です。返信すれば、明らかに不正な電子メールアドレスへと送信されることになります。これは同グループが使用する一般的な手口であり、使用されているドメインはすべて、トラスト(trustnet-gateway[.]cc、trustnet-server[.]cc)やネットワーク(gateway-resolver[.]cc、intranetgateway[.]net)との関係を思わせるものです。

ただ、この電子メールが企業買収に取り組んでいる人物に届いた場合、成功率は高まります。このことは攻撃対象の設定にも見て取れますが、同グループは標的とする相手を厳選していると思われます。中小企業から大企業まで、あらゆる規模の企業がこうしたメールを受け取っていたわけではありません。むしろ大企業が狙われる傾向にあり、シスコも標的となりました。メールの文面は、典型的なビジネスメール詐欺のものより多少説明が多くなる傾向がありますが、以下のように簡潔な文面も見られました。

平素よりお世話になっております。 私どもは現在機密性の高い買収案件に取り組んでおり、今週中にある問題を解決するためお力添えをいただきたく思っております。 ご都合のつく時間とご連絡先の電話番号をお教え願えませんか?

いずれにせよ、送信元のアドレスには必ず偽装したアドレスを使用し、返信機能を利用して同グループが管理する 4 つのドメイン(trustnet-gateway[.]cc、trustnet-server[.]cc、gateway-resolver[.]cc、intranetgateway[.]net)のメールアドレスへとトラフィックを誘導します。モバイルから送信されたように見せかけているものもあれば、一般的な署名を記載しているものもあります。こうした攻撃はかなり長い期間にわたって途切れることなく続いています。Cisco Talos が確認した事例の一部は 2019 年後半まで遡ります。同グループの攻撃は継続してはいますが、発生件数は基本的にあまり多くありません。数週間から 1 か月ごとに送信されており、メールの数はわずかなものです。

サポート契約をテーマにした攻撃

次にご紹介する攻撃の手口はこれまで見てきたものより若干洗練されていて、被害額も増える可能性があります。メールの内容は、企業で働いている人なら誰にとってもなじみのあるサポート契約に関連するものです。企業でハードウェア、ソフトウェア、その他のテクノロジーを大規模購入する場合、サポート契約が付随してくる場合があります。この契約があれば、サポートチケットを作成したり、故障した機材の交換部品を入手したりすることができます。サポート契約は、企業が対応する必要がある共通のタスクであり、多額の費用がかかります。ビジネスメール詐欺の攻撃者はそのことを把握しており、攻撃に利用しようとしてきました。2020 年半ばには、頭字語または会社名からはじまり「Logistics Support Request」で終わる件名が付いた一連のメールが確認されています。たとえば「IDA Logistics Support Request:」といった件名です。

件名:IDA Logistics Support Request 拝啓 ますますご健勝のことと存じます。 IDA 社に代わり、(社名)のロジスティクスサポートの費用についてご助力いただきたい件があります。 ご返信いただけましたら、詳しくご相談させていただきます。 よろしくお願い申し上げます。(原文の翻訳)

この攻撃者グループはコロナ禍も利用しており、言及しているメールがいくつか確認されています。サポート契約の話の中でコロナ禍に言及することには 2 つの狙いがあります。1 つは攻撃者に人間味を与えること、もう 1 つは被害者との会話の糸口にすることです。こうしてあわよくば金銭をだまし取ろうとします。攻撃手口をいくつか分析した結果、攻撃が仕掛けられる仕組みと、攻撃者が要求する支払いの種類を詳しく把握できました。

被害者が最初のメールに返信すると、攻撃者はサポート契約に関連する支払いを要求するようになります。分析した例では主に数千ユーロまたはポンドが要求されていました。標的として想定されているのが欧州企業であることがわかります。

ご面倒をおかけして申し訳ありません。(社名)のサポート費用 2,867 ユーロの送金についてご助力いただけないでしょうか。当社の財務担当者が体調を崩していて、現在送金ができない状態です。私自身は仕事の関係で別の場所におり、送金を行うためのインターネットバンキング用のアクセスカードリーダーが手元にありません。送金は急を要します。(原文の翻訳)

分析したほとんどの例では、被害者は送金する前に詐欺に気づきました。ただ、前にも述べたように必ずしも気づくとは限りません。こうした攻撃には、通常無料の電子メールプラットフォーム(主に Gmail アカウント)が利用されていました。

攻撃者は、金銭的な目的を達するためにさまざまな誘い文句や手段を試します。ほとんどの脅威に当てはまることがですが、ビジネスメール詐欺の洗練度にもレベル差があります。新手の振り込め詐欺を行う極めて稚拙なレベルの攻撃者から、大規模な組織を標的として少なくとも数千ドルの金銭を狙う組織化されたグループまで、実にさまざまです。

言語の多様性

ビジネスメール詐欺で利用される言語については、一般的に検討が進んでいない部分です。メールの大部分は英語で書かれていますが、これは悪意のあるメールの大半に当てはまります。ただ、ビジネスメール詐欺で使用されている言語は英語だけではありません。調査では、英語が使用される例と比べるとはるかに少数ながら、ヨーロッパ言語とアジア言語が使用されている例も特定しました。また、ドイツ語とフランス語の両方で助けを求めている次の例のように、複数の言語を使用する変わった例も見られました。

Hallo Ich brauche deine Hilfe, bitte.(ドイツ語) S'il vous plaît j'ai besoin de votre aide.(フランス語)

特に多国籍企業や複数の言語で事業を展開している組織の場合、英語以外の言語を使ったビジネスメール詐欺にも対処する必要があることを認識しておくことが大切です。対処するとなると、フラグを立てるためのフィルタリングや用語を新たに追加する必要があるかもしれません。ただ、英語だけに特化して対処することに比べたら、より多くの攻撃の試みを検出できる可能性があります。

ビジネスメール詐欺からの保護

ビジネスメール詐欺のメールの大半は共通した言い回しを利用しており、人間性に訴えて被害者から金銭を巻き上げます。これはビジネスメール詐欺に対処するうえで最大の課題であり、検出が難しくなりがちな原因です。解決策はありますが、ビジネスメール詐欺のメールだけを確実に捕捉するのは困難なことを忘れてはいけません。多くの企業がメールの完全なブロックではなくタグ付けを利用しているのは、このためでもあります。検出が困難な原因の 1 つに、URL や添付ファイルがないことが挙げられます。これらはたいていの悪意のあるメールに共通する要素であり、検出に役立ちます。

最も一般的なソリューションでは、組織の外部から送信された疑わしいメールを特定します。難しいのは、適用する基準をどうするかです。検出やブロックの条件が厳しすぎると、問題のないメールまでブロックされてビジネスに影響が及ぶ可能性があります。検出条件が緩すぎると、ビジネスメール詐欺のメールがユーザの受信トレイに届くリスクが高まります。Cisco Secure Email では、送信者認証やビジネスメール詐欺検出機能を追加する高度なフィッシング保護などのアドオンまで、さまざまな方法でビジネスメール詐欺に対応できます。なお、ビジネスメール詐欺から保護するために有効なセキュリティレイヤはもう 1 つあります。ビジネスメール詐欺を見分けて対処する方法をユーザに教育することです。

組織が簡単に講じることができる対策として、メールの件名にタグ付けするという方法があります。これは、組織外の外部ソースからの依頼だとユーザが認識できるようになるという点で非常に有効です。そうすれば、寄せられた依頼内容について多少注意深く精査するようになるかもしれません。件名を変更して「[外部]」などのタグを追加し、メールの内容に追記するだけです。メールを完全にブロックするわけではありません。

また、ビジネスメール詐欺に気づくには、ユーザ自身が次の項目について自問してみるのも非常に有効です。なぜエグゼクティブが Gmail、Yahoo、Outlook のアドレスからメールを送信しているのでしょうか?これは普通のことでしょうか?一般的に、こうした依頼に対応するものでしょうか?エグゼクティブが、executivedirector9383489@gmail[.]com や lawfirm283@outlook[.]com のようなメールアドレスを使用するでしょうか?

送信者と返信先のアドレスに違いがないか確かめるのも、ビジネスメール詐欺の特定に有効です。マーケティングメールでは両者のアドレスが違うケースもよく見られますが、1 対 1 のやり取りではまずあり得ないことです。返信をクリックしたとき、返信先のアドレスは変更されていませんか?宛先が見慣れないドメインではありませんか?こうした問いかけは、何かがおかしいことに最初に気づくことができるポイントです。とはいえ、判断は必ずしも容易ではありません。

自分がすでに詐欺に遭っているとしたら、何かがおかしいことにどうやって気づきますか?数千件の電子メール攻撃とかなりの数の潜在的な被害者を確認した結果、やり取りの際に確認すべきポイントがいくつか判明しています。まず最初にすべきなのは、本人に直接確認することです。何かを購入する前に、他の手段を使用して想定される送信者に直接連絡を取りましょう。公式アドレスにメールを送ったり、ソーシャルメディアでメッセージを送ったりしてみてください。テキストメッセージや電話など単純な方法でもかまいません。Talos は、詐欺に遭いそうになっているユーザを数えきれないほど見つけてきました。ただ、有効な問いかけがあれば、重大な損害が発生する前に詐欺だと気づくことができます。

まとめ

ビジネスメール詐欺を完全に阻止する方法や画一的な解決策はありません。対抗するには、テクノロジーと人的資本の組み合わせが必要です。最後にもう 1 つ留意すべき点があります。この種の攻撃を阻止したユーザには報奨を出しましょう。阻止してくれたおかげで、多大な損失を出さずに済んだわけです。また、阻止する行動を奨励することで、より多くの従業員がこの種の攻撃の発生を積極的に防いでくれるようになることが期待できます。ビジネスメール詐欺の問題は無くなることはありません。マルウェアの実行やエクスプロイトの成功を阻止する能力が向上すればするほど、ビジネスメール詐欺の問題が深刻になるだけです。

本記事では、ビジネスメール詐欺の基本的な例と高度な例の両方をご紹介してきました。これらの例から、ビジネスメール詐欺という手口が非常に効果的であることがわかります。ビジネスメール詐欺による被害額は数十億ドルにのぼると推定されています。大規模な大物狙いの攻撃など破壊性や攻撃性の高い脅威に注目が集まりがちですが、他の攻撃グループのように法執行機関の多大な関心を集めてはいなくとも、天文学的な収益を上げているのがビジネスメール詐欺なのです。人々はますますデジタル通信に依存するようになっており、コロナ禍において、ビジネスメール詐欺の危険性はむしろ増加の一途をたどっています。ビジネスメール詐欺に使用される類のメールや依頼の内容は、世界中で日々正当なものとしてやり取りされています。このため、ビジネスメール詐欺を阻止するのは非常に困難なのが現実です。

カバレッジ

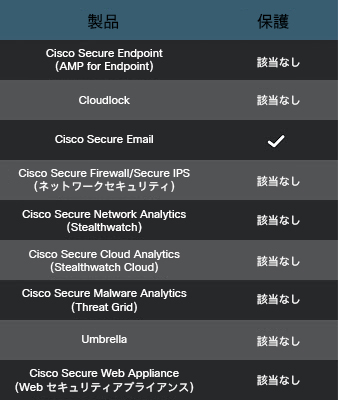

お客様がこの脅威を検出してブロックするための方法を以下に記載します。

Cisco Secure Email![]() (旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

本稿は 2021 年 06 月 22 日に Talos Group

のブログに投稿された「Attackers in Executive Clothing – BEC continues to separate orgs from their money

」の抄訳です。

Tags: