ウクライナとロシアの緊張をさらに高めるワイパーマルウェア

2022 年 2 月 4 日更新

このブログが最初に公開された後、ウクライナ国内のさまざまな組織がアドバイザリなどのレポートを発表しました。そうしたレポートは、ウクライナの組織を標的とした 1 月のサイバー攻撃をより鮮明に描き出しています。新たに公表された詳細情報と Cisco Talos の継続的な調査により、これまで特定されていなかったいくつかの背後関係が明らかになりました。今回の攻撃について、ウクライナを標的に広範囲で続いているデマ攻撃の一環だったという考えを強く裏付けているのです。そこで、これらのインシデントに関係のある、進行中のデマ攻撃に関するセクションを追加しました。大まかな更新内容は以下のとおりです。

- CERT-UA アドバイザリの詳細(bash コマンドの例など)

- 偽旗工作の概要を説明する SSSCIP アドバイザリの詳細(追加の分析を含む)

- デマ情報のセクションを追加し、確認されたデマの詳細を説明

- Cisco Talos の見解として、ウクライナのグループが今回の攻撃に関与したように見せかける現在進行中のデマ攻撃は、遅くとも 9 か月前に始まっていた可能性があります。

- 2016 ~ 2017 年に開始された FancyBear によるデマ攻撃と、現在攻撃を行っている人物とのつながりも発見しました。

1 月下旬、ウクライナのコンピュータ緊急対応チーム(CERT-UA)がアドバイザリ![]() を発表し、攻撃に関して新たに発表された情報を詳述しています。

を発表し、攻撃に関して新たに発表された情報を詳述しています。

ウクライナ国家特殊通信・情報保護局(SSSCIP)が公開した別のアドバイザリ![]() は、このランサムウェア攻撃について、親ウクライナ派の仕業に見せるための意図的な偽旗工作である可能性があると述べています。今回の投稿では、「攻撃におけるデマの役割」という新しいセクションを追加し、アドバイザリによって提供された証拠を詳述しています。

は、このランサムウェア攻撃について、親ウクライナ派の仕業に見せるための意図的な偽旗工作である可能性があると述べています。今回の投稿では、「攻撃におけるデマの役割」という新しいセクションを追加し、アドバイザリによって提供された証拠を詳述しています。

WhisperKill と WhiteBlackCrypt のつながりについても追加の分析を行いました。進行中のデマ攻撃との関係など、調査結果の詳細を今回の更新に含めています。

ロシアとウクライナの国境で軍事的緊張が高まる中、ウクライナ政府の Web サイトを狙ったサイバー攻撃(Web サイトの書き換えや甚大な被害をもたらすワイパーマルウェアなど)がここ数週間大きく報道されています。これを受け Cisco Talos は、長年のインテリジェンスパートナーおよび同盟者としていち早くサポートを提供しました。ウクライナ国家特殊通信・情報保護局(SSSCIP)、ウクライナ国家警察サイバー部門、国家サイバーセキュリティ調整センター(NCCC、ウクライナ国家安全保障国防会議(NSDC)傘下の機関)と連携して対応にあたっています。

WhisperGate と呼ばれるワイパーマルウェアの分析に基づいて、次の重要なポイントを特定しました。

- WhisperGate の戦略には、2017 年にウクライナの企業を攻撃した悪名高い NotPetya ワイパーと似ている部分があります。ランサムウェアを装うこと、マスターブートレコード(MBR)を標的にすること、MBR を暗号化するのではなく破壊することなどです。注目すべきは、WhisperGate の方が損害を加えることを目的としたコンポーネントが多いという点です。

- 攻撃活動の一環で盗んだログイン情報を使用して、実際に攻撃する前に数か月間被害者のネットワークにアクセスしていたと考えられます。これは高度な Advanced Persistent Threat(APT)

攻撃に見られる典型的な特徴です。

攻撃に見られる典型的な特徴です。 - 複数のステージに分かれた感染チェーンにより、まず MBR をワイプ(消去)するペイロードをダウンロードし、次に Discord サーバーでホストされている悪意のある DLL ファイルをダウンロードします。この DLL が、感染したマシン上のファイルを破壊する別のワイパーペイロードをドロップして実行します。

- Talos は、米国サイバーセキュリティ インフラストラクチャ セキュリティ庁(CISA)

が発表した勧告を支持しています。その内容は、巻き添え被害を受けないように、ウクライナと関わりがある組織はウクライナに接続されているシステムを分離してモニタリングする方法を慎重に検討する必要があるというものです。

が発表した勧告を支持しています。その内容は、巻き添え被害を受けないように、ウクライナと関わりがある組織はウクライナに接続されているシステムを分離してモニタリングする方法を慎重に検討する必要があるというものです。

最近のウクライナ攻撃が示すパートナー組織への脅威の継続

2020 年初めに新型コロナのパンデミックが始まり、Talos はキエフ訪問を中止せざるを得ませんでした。残念なことに友人や同僚と再会する機会を失い、お気に入りのレストラン Ostannya Barykada にも行けませんでした。つまり NotPetya が現れる前から、ウクライナで安全で安定したコンピューティング環境を確保するために Talos は何年も活動を続けていたのです。

80 ほどの政府系 Web サイトが書き換えられ、さまざまな政府機関でワイパーマルウェアが検出されたことなど、ウクライナでの最近の攻撃活動については身近な問題として捉えています。実際、この地域で明らかに地政学的な緊張が高まっていなければ、単にウクライナに不運が訪れたと考えていただけでしょう。別の言い方をすれば、この種の活動を何年間も断続的に見てきたので、こうした事態が起きたからといってパニックになることもなく、いち早く支援を提供できたというわけです。

とはいえ、NotPetya によるウクライナを中心とした攻撃が世界各地に影響を与えた後でもあるので、世界各地のセキュリティ担当者はウクライナ情勢を慎重に見守る必要があります。当時の攻撃はウクライナへの制裁を目的としており、世界に広く影響を及ぼしました。ビジネスでウクライナと何らかの取引があったすべての組織が影響を受ける可能性があったのです。こういう過去があるため、ウクライナと関わりがある組織はウクライナに接続しているシステムを分離してモニタリングする方法を検討する必要があります。これは 2017 年に Talos が提示した勧告であり、現在も当てはまります。

2017 年の「NotPetya」攻撃の際、Talos は次のように記事を書いています。

「Talos はこれに基づいて、ウクライナに関わる組織が、M.E.Doc のようなソフトウェアとウクライナ国内のシステムを特に注意して扱うようにアドバイスしています。高度な攻撃の対象になっていることが明らかになっているためです。その一環として、別個のネットワークアーキテクチャをそのような組織に提供することを推奨しています。リスクの高いシステムやネットワークに対するモニタリングとハンティングを強化して、事業活動に絶対不可欠なアクセスレベルだけを許可するようにする必要があります。お客様はリスクの高いシステムでのパッチ適用とアップグレードを優先的に行い、システムの保護に関する Microsoft のガイダンスに従って、システムを Windows 10 に移行すべきです。ネットワークセキュリティのベースライン化に関するガイダンスもシスコから提供されています。国際組織とその組織のウクライナ支部間の接続にネットワーク IPS を導入し、ウクライナ国内のすべてのシステムにただちにエンドポイント保護を適用すべきです」

Talos は、世界各地のセキュリティ担当者が脅威を把握し状況に適した防衛策を策定できるように、ウクライナで起きている事態に関してできる限りの情報を共有しています。事態は刻一刻と変わるため、現状に照らして起こり得る損害を継続的に評価し、ウクライナとの接続、ソフトウェア、接続プロセスを中心にセキュリティレベルを上げる必要があります。

攻撃におけるデマの役割

新たな情報が公表され、ウクライナでの最近の攻撃の目的が分かってきました。攻撃者の素性の特定を難しくし、攻撃の背後にいる黒幕に口実を与えるために話を捏造しようとしていると考えられます。調査結果から、攻撃者がポーランドとウクライナ両国をはじめとする複数の国家・組織に罪を被せようとしていることがうかがえます。なお、攻撃に関係する技術的な指標はこれらの虚偽のシナリオを裏付けてはいません。この手の情報工作は、この地域だけでなくほかの地域でも行われてきました。Olympic Destroyer などのインシデントがそれに該当します。他の何者かの仕業だと実際に納得させることを狙っているわけではなく、疑念を抱かせることができれば、現在の攻撃活動でも将来の攻撃活動でも政治的に有益なのです。

まず、ポーランド語をはじめとする複数の言語での改ざんが確認されました。最初に兆候が見つかったのはポーランド語の翻訳です。人気のあるプラットフォーム yandex.ru の翻訳機能を使用してロシア語のメッセージを翻訳しただけだということがすぐに判明しました。

Yandex を使用して翻訳されたポーランド語を含む改ざんされた Web サイト

SSSCIP は、ウクライナのシステムに展開された WhisperGate マルウェアのコンポーネントである WhisperKill と、WhiteBlackCrypt とも呼ばれる Encrypt3d ランサムウェアとのつながりも明らかにしています。報告によると、ロシアを標的とした 2021 年の攻撃で WhiteBlackCrypt が使用されていました。アドバイザリには、両者の間には 80% 以上の類似性があると記載されています。Cisco Talos でも初期分析を実施済みですが、かなりの類似性があることについては同じ見解を持っています。

SSSCIP が指摘したもう 1 つの関連性は、Encrypt3d によって表示される身代金要求メッセージに、ウクライナの国章の一部である三叉槍をアスキー文字で表したものが含まれている点です。

ウクライナの三叉槍付きの身代金要求メッセージとウクライナの国章

SSSCIP は、この攻撃は、親ウクライナ派が自国政府を攻撃しているという話を捏造しようとする偽旗工作である可能性が高いと断言しています。これは、この地域の攻撃者が使用する既知の戦術です。

デマ攻撃が長期にわたって展開されていることを示す WhiteBlackCrypt の分析

Cisco Talos の研究者は、WhiteBlackCrypt の起源と実際の使用状況に着目して WhisperKill と WhiteBlackCrypt の関係を詳しく調査しました。

まず、WhiteBlackCrypt の広告を探すため、さまざまなフォーラムを検索しました。サービスとしてのランサムウェア(RaaS)を調査してきた経験上、メンバーを維持して悪名をとどろかせようとする新しいランサムウェアの亜種が登場した場合に最初に発見できるものの 1 つが広告です。通常 RaaS アフィリエイトプログラムは、メンバー数を最大化するため、既知のサイバー犯罪プラットフォームのほか独自のブログや Web サイトに広告を出します。ですが、WhiteBlackCrypt を展開する攻撃者がアンダーグラウンドのサイバー犯罪フォーラムに広告を出した証拠は見つかりませんでした。実際のところ、WhiteBlackCrypt に関連するダークウェブ上のアクティビティは特定できていません。

次に、身代金要求メッセージに記載されている電子メールアドレス Wbgroup022@gmail[.]com と Whiteblackgroup002@gmail[.]com の調査へと移りました。電子メールを追跡したところ、「Where Did Nastya Hide the Oseledets?![]() 」(ウクライナ語から英訳。この邦訳は「ナスティヤはオセレーデツィをどこに隠したのか」)というタイトルのブログ記事(2020 年 7 月に投稿)にたどり着きました。Oseledets(オセレーデツィ)とは、ウクライナのコサックの髪型です。このブログ投稿はロシア語話者向けに書かれていますが、タイトルはウクライナ語であり、おそらく「荒らし」を目的としています。Talos は、この投稿がウクライナ内外の活動に関するデマ攻撃に関連している可能性があると推測しています。

」(ウクライナ語から英訳。この邦訳は「ナスティヤはオセレーデツィをどこに隠したのか」)というタイトルのブログ記事(2020 年 7 月に投稿)にたどり着きました。Oseledets(オセレーデツィ)とは、ウクライナのコサックの髪型です。このブログ投稿はロシア語話者向けに書かれていますが、タイトルはウクライナ語であり、おそらく「荒らし」を目的としています。Talos は、この投稿がウクライナ内外の活動に関するデマ攻撃に関連している可能性があると推測しています。

このブログ投稿には、ロシア市民を標的としたスパイ活動に従事しているのはウクライナ軍部隊であると主張する虚偽の内容がまとめられています。若い女性が偽のペルソナとして使用されています。これは攻撃者の間ではかなり一般的な手法であり、ハニートラップと呼ばれるものです。ブログでは、ウクライナのニュースブログや関連するソーシャルメディア アカウントへの侵入疑惑など、具体的な攻撃について説明されています。重要なのは、攻撃で使用されたすべてのペルソナの詳細リストが提供されている点です。その中に、「Zebra」という名前のペルソナがあります。下のスクリーンショットで分かるように、WhiteBlackCrypt と WhisperKill の身代金要求メッセージにあった 2 つの電子メールアドレスは Zebra(ロシア語で「зебра」)のものとされています。

「Zebra」のペルソナと身代金要求メッセージの電子メールアドレスのつながり

つまり、これらの電子メールアドレスが作成され、ウクライナに関するデマ攻撃で使用されたとされる時期は、遅くとも 2020 年の夏頃(ランサムウェア攻撃を装った攻撃が行われる 8 ~ 9 か月前)ということになります。ブログ投稿で説明されているウクライナの支援を受けたデマ攻撃の証拠を見つけようとしましたが、これまでのところ、この主張を裏付ける証拠は見つかっていません。

WhiteBlackGroup のプロフィール画像

WhisperKill の身代金要求メッセージに記載されている電子メールアドレスを調査したところ、他にも WhiteBlackGroup/Zebra との関連が見つかりました。White、Black、シマウマ(Zebra)というモチーフが使用されていることなどです。Talos は、同じプラットフォームに登録されたアカウントを見つけました。それらのプラットフォームでは LiveJournal の投稿が確認されています。そのユーザーアカウント「whiteblackgroup」は、ロシアのプロパガンダだと主張する「Caution! Russian Propaganda!」(ロシア語からの英訳)という見出しを付けているほか、シマウマのプロフィール画像を使用しています。シマウマ(Zebra)は前述したペルソナの名前であり、White と Black を示唆しているとも考えられます。この見出しは Zebra が投稿したブログに関係しています。内容は、ロシアがウクライナに対してデマ攻撃を行い、反ロシア的な投稿を使って自らを正当化しようとしているとしてロシアを非難するものです。

ロシアのプロパガンダだとする見出し

調査を進めた結果、Zebra が投稿したブログのコピーが LiveJournal で 3 つ見つかりました。こちら![]() とこちら

とこちら![]() とこちら

とこちら![]() です。内容は、反欧米および反ウクライナのデマだと思われます。この 3 つのブログはすべて Talos が最初に発見した別の記事にリンクされている点で、オリジナルのブログと明らかに違っています。Talos が最初に確認したバージョンは、Analytical Service of Donbas

です。内容は、反欧米および反ウクライナのデマだと思われます。この 3 つのブログはすべて Talos が最初に発見した別の記事にリンクされている点で、オリジナルのブログと明らかに違っています。Talos が最初に確認したバージョンは、Analytical Service of Donbas![]() (ASD)(ロシア語から英訳。この邦訳は「ドンバス分析サービス」)という組織が発表しています。この記事は、現在のウクライナの緊張状態に関連するデマを拡散するためのもので、ウクライナの占領地域であるドンバスとロシアの市民向けにまとめられているようです。

(ASD)(ロシア語から英訳。この邦訳は「ドンバス分析サービス」)という組織が発表しています。この記事は、現在のウクライナの緊張状態に関連するデマを拡散するためのもので、ウクライナの占領地域であるドンバスとロシアの市民向けにまとめられているようです。

ASD(具体的にはサイトで記事を公開している投稿者)について、もう少し詳しく調べることにしました。そしてたどり着いたのが Boris Rozhin です。同じ人物が、Colonel Cassad という名前でも投稿していることが分かりました。さらに詳しく調査すると、2 つの Telegram チャンネルが見つかりました。1 つは本名の Boris Rozhin を使用し、もう 1 つは別名の Colonel Cassad を使用していました。Telegram チャンネルでは、ウクライナの軍事作戦の偽情報を投稿したり、ウクライナの民兵部隊のメンバーの個人情報をさらしたりしているようです。いくつかのブログ投稿を見ると、占領下のドンバスでウクライナの分離主義者を積極的に支持していて、メディアを開発して主にウクライナについてのデマを拡散しているというのが Boris Rozhin の人物像だと思えます。

この時点では、オリジナルのブログ投稿「Where Did Nastya Hide the Oseledets?」と Boris Rozhin という人物とを関連付けることはできませんでした。つながりが見えたのは、JokerDNR という別の名前からです。JokerDNR もペルソナであり、Telegram チャンネルには「the channel with stolen Ukrainian military documents – who steals them? That’s not clear, but it is very interesting」(ロシア語から英訳)と書かれています(この邦訳は「盗まれたウクライナ軍文書について取り上げるチャンネル – 誰が盗んだのかは定かではないが、非常に興味深い」)。この Telegram チャンネルでは、オセレーデツィについてのブログ投稿と上記の 3 つの LiveJournal での再投稿が共有されていました。

Boris Rozhin と JokerDNR の間にはいくつかのつながりがあります。2019 年、Boris Rozhin が Telegram で使用しているアカウント(@Colonel Cassad)が、推奨チャンネルのリストに JokerDNR を追加しました。Boris Rozhin が Joker および JokerDNR であると直接言及し、2022 年 1 月にカザフスタンで発生した政治的暴力![]() にウクライナ軍が関与したという偽情報を投稿しているブログ

にウクライナ軍が関与したという偽情報を投稿しているブログ![]() もあります。その中に、カザフスタンで活動する情報戦部隊に所属しているウクライナ軍将校についての言及があり、「“Joker” military expert Boris Rozhin(Joker こと軍事専門家 Boris Rozhin)」と記載されています。2021 年 7 月に NATO とウクライナ海軍の情報を漏らしたのも JokerDNR だということになっています。

もあります。その中に、カザフスタンで活動する情報戦部隊に所属しているウクライナ軍将校についての言及があり、「“Joker” military expert Boris Rozhin(Joker こと軍事専門家 Boris Rozhin)」と記載されています。2021 年 7 月に NATO とウクライナ海軍の情報を漏らしたのも JokerDNR だということになっています。

Boris Rozhin という人物は、APT グループ FancyBear が実行したとされる大規模なデマ攻撃に関連付けることもできます。2016 年から 2017 年にかけての調査で、APT グループ FancyBear がウクライナの砲兵部隊が使用するモバイルアプリを侵害したと CrowdStrike 社が報じました。「ウクライナの砲兵部隊の損失は平均より大きかった」と報告されています![]() 。同社の調査は、ロンドンのシンクタンクである国際戦略研究所のレポートに基づいていました。ただし元々の情報源は、Saker というサイトで公開された記事で取り上げられていた偽のレポートです。この Saker というサイトは、主にウクライナとシリアの紛争に関する親ロシア派の意見を公開しています。以下の VOA News

。同社の調査は、ロンドンのシンクタンクである国際戦略研究所のレポートに基づいていました。ただし元々の情報源は、Saker というサイトで公開された記事で取り上げられていた偽のレポートです。この Saker というサイトは、主にウクライナとシリアの紛争に関する親ロシア派の意見を公開しています。以下の VOA News![]() の記事を見ると、「Boris Rozhin」というブロガーがその偽レポートを書いたことが分かります。

の記事を見ると、「Boris Rozhin」というブロガーがその偽レポートを書いたことが分かります。

CrowdStrike 社は VOA に対し、損失に関する情報は、ロンドンを拠点とするシンクタンクである国際戦略研究所(IISS)の分析を引用したものだと述べました。 「当社は引用されていた公的な第三者の参照ソースを引用しました」と VOA に語っています。 しかし、CrowdStrike 社のレポートで参照されていた情報のソースは実際の IISS のサイトではなく、シリアとウクライナの紛争に関して主に親ロシア寄りの情報を紹介している Saker に掲載されていた記事です。 … この記事は、ロシアの人気ブロガーである Boris Rozhin という人物が元々発表した記事を英語に翻訳したものです。この人物は、ロシアに併合されたクリミアの軍人「Colonel Cassad」を名乗って、ロシアの軍事作戦に関する記事を書いています。

問題のブログ投稿では偽の IISS のレポートについて言及し、ウクライナの砲兵部隊が大きな損失を被ったという虚偽の主張をする物語を仕立てています。Boris Rozhin によると、ブログのベースにした記事はロシアのトレントサイトから入手したものです。

Zebra のペルソナに関連する電子メールアドレスについては、隠された動機があることを示す兆候がいくつかあります。先にも述べましたが、WhisperKill ランサムウェア攻撃の目的は実際に金銭的な利益を得ることではありません。また、電子メールアドレスは公開されたレポートに堂々と掲載されていました。通常、ランサムウェア集団は基本的な保身策を講じ、公開された電子メールを再利用することはありません。ただし、そうすることで目的を達成できるという別のシナリオが存在するのであれば話は別です。WhiteBlackGroup のペルソナは、より広い範囲を対象に時間をかけて調整されたデマ攻撃の一部である可能性があります。多層的に検証しなければ、おそらく CrowdStrike 社の二の舞になるでしょう。

Cisco Talos は、これらのランサムウェア攻撃で特定された電子メールアドレスなどの「のぼり旗」は、ウクライナ人が関与していると思わせることを狙った偽旗工作の可能性が高いと考えています。この「事実」をロシアはさまざまな方法で利用できるというわけです。この見解は、SSSCIP およびより広義にはウクライナ政府によって出された同様の声明と一致しています。WhiteBlackCrypt の身代金要求メッセージで使用された電子メールを Talos が疑わしいコンテンツに関連付けたのは今から 9 か月前のことです。さらに、ランサムウェア自体は復旧手段を提供していなかったため、金銭的利益を目的とした攻撃である可能性はありませんでした。電子メールアドレスがブログで公開されていただけでなく Telegram のチャンネルで拡散されていて、疑わしい動機があります。また、反欧米および親ロシアのテーマに関連している可能性もあります。こうした発見を、過去に Boris Rozhin がデマを拡散しようとした例と考え合わせると、より広い範囲を対象に調整されたデマ攻撃であると考えられます。多層的に検証する必要があり、欧米のメディアが偽情報を報道するように画策しています。

複数のステージに分かれた感染チェーンで破壊的なワイパーマルウェアを配布

CERT-UA は 2022 年 1 月 26 日に公開したアドバイザリ![]() で、WhisperGate と呼ばれるマルウェアの最初のベクトルはサプライチェーン攻撃またはエクスプロイトのいずれかであると断言しました。以下は、この声明の抜粋(翻訳)です。

で、WhisperGate と呼ばれるマルウェアの最初のベクトルはサプライチェーン攻撃またはエクスプロイトのいずれかであると断言しました。以下は、この声明の抜粋(翻訳)です。

「最も可能性の高いサイバー攻撃のベクトルはサプライチェーンの侵害です。これにより、確立された信頼関係を使って関連する情報や通信、自動化システムを無効化することができます。なお、別の 2 つの攻撃ベクトルの可能性も否定できません。具体的には OctoberCMS と Log4j の脆弱性のエクスプロイトです」

感染の最初のペイロードは、システムをワイプするという最初の試みに関わるものです。マルウェアの実行ファイルが MBR をワイプして、身代金要求メッセージを表示するコードに置き換えます。2017 年の攻撃でランサムウェアを装った悪名高い NotPetya ワイパーもそうでしたが、WhisperGate は実際に身代金の要求を目的としたものではありません。というのも、MBR が完全に上書きされてしまい、復旧の選択肢はないのです。また、WhisperGate は C:\ パーティションを固定データで上書きして破壊しようとします。実際のハードドライブのパーティションをワイプする手順を別途用意しており、NotPetya など他のワイパーマルウェアとは挙動が異なります。

現在のほとんどの最新システムでは MBR が GUID パーティションテーブル(GPT)に切り替わっていて、ファイルシステムの規模が大きく制限も少ないため、実行ファイルの影響が限られる可能性があります。そのため、エンドシステムへの損害を大きくしようとするステージとペイロードが追加されました。

第 2 ステージ

感染チェーンの第 2 ステージは、Discord サーバーの URL から第 3 ステージを取得するダウンローダーです。この URL はダウンローダーにハードコーディングされています。まず、base64 でエンコードされた PowerShell コマンドを 2 回実行してエンドポイントを 20 秒間スリープ状態にします。

// Start-Sleep -s 10 powershell -enc UwB0AGEAcgB0AC0AUwBsAGUAZQBwACAALQBzACAAMQAwAA==

スリープ状態にする

その後、Discord からファイルをダウンロードします。ダウンロードしたファイルはバイト順が逆になっています。

Discord からファイルをダウンロード

以下のように、ダウンロードしたファイルのバイトを逆にしてファイルを復元します。

ダウンロードしたファイルのバイトを逆にするメソッド

復元されたファイルは DLL で、感染チェーンの第 3 ステージとして機能します。復元を終えると、第 3 ステージの DLL をロードし、DLL のパブリックメソッドをすべて取得して「Ylfwdwgmpilzyaph」という名前のメソッドを検索します。見つかった場合は「.Invoke(null, null)」を呼び出してメソッドを実行し、実行フローを第 3 ステージの DLL に転送します。

Type.GetMethods を使用して第 3 ステージのパブリックメソッドを取得

メソッド名が「Ylfwdwgmpilzyaph」かどうかを比較

MethodBase.Invoke を呼び出して Ylfwdwgmpilzyaph を実行

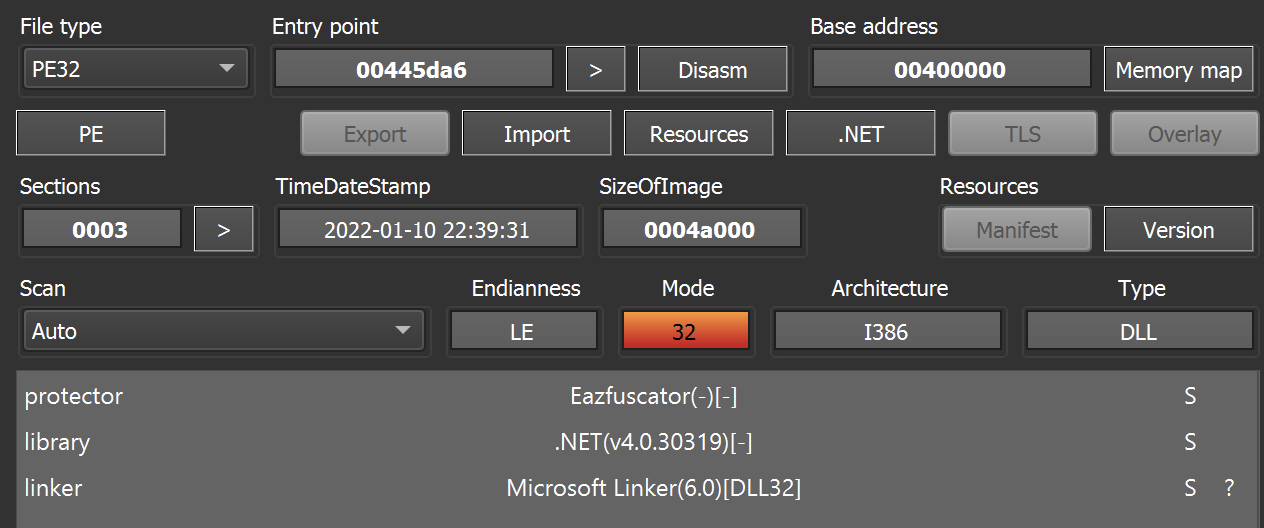

第 3 ステージ

感染チェーンの第 3 ステージは C# で記述された DLL です。Eazfuscator で難読化されていて、第 4 ステージのワイパーペイロードをドロップして実行します。第 1 ステージのワイパーとは違って、第 4 ステージのワイパーの主な目的はエンドポイント上のデータをすべて削除することです。第 4 ステージのワイパーペイロードはおそらく、第 1 ステージのワイパーがエンドポイントの消去に失敗した場合の緊急時対応策です。

静的分析

第 3 ステージの DLL はまず、「Nmddfrqqrbyjeygggda.vbs」という名前の VBScript を %TEMP% ディレクトリにドロップして実行します。この VBScript は Windows Defender の設定を変更し、ワイプしようとしている標的の論理ドライブをスケジュールされたスキャンとリアルタイムのスキャンの対象から除外します。

Object("WScript.Shell").Run "powershell Set-MpPreference -ExclusionPath 'C:\'"

0, False

File.WriteAllText を使用して VBScript をドロップ

Process.Start を使用して VBScript を実行

次に、「78c855a088924e92a7f60d661c3d1845」という埋め込みリソースをメモリにロードし、XOR 演算を数回実行して復号します。

Assembly.GetManifestResourceStream を使用してリソースをロード

XOR 復号を実行するメソッド

復号されたリソースは DLL ファイルで、「AdvancedRun」と「Waqybg」という 2 つのリソースが埋め込まれています。この 2 つのリソースは GZip で圧縮されています。

復号されたリソースに埋め込まれている 2 つのリソース

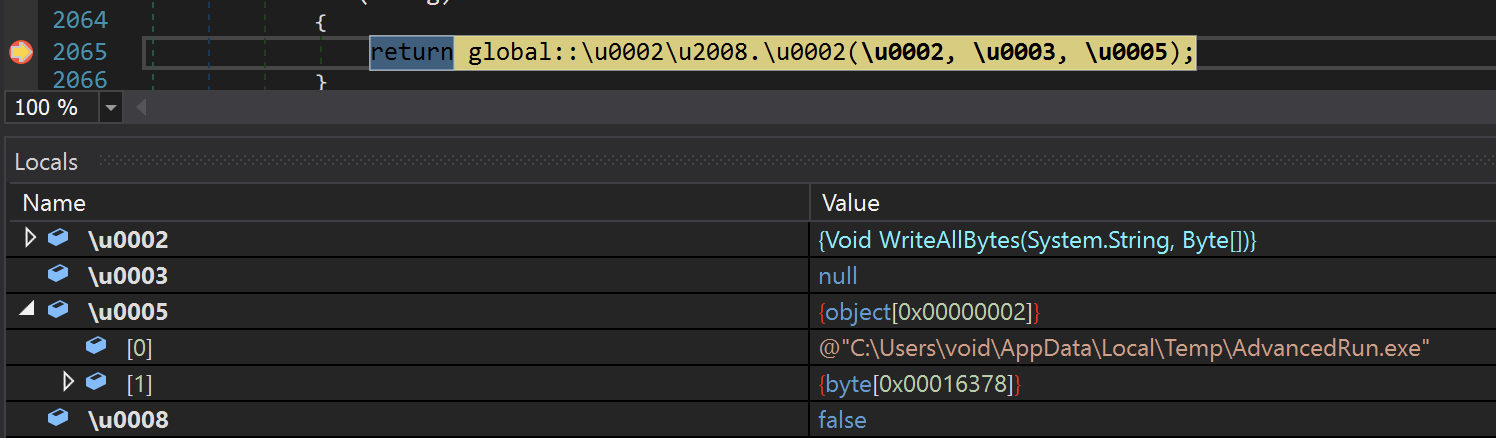

続いて、「AdvancedRun」リソースをメモリにロードして解凍し、%TEMP% ディレクトリにドロップします。実行ファイルの名前は「AdvancedRun.exe」です。

GZipStream クラスを呼び出してリソースを解凍

File.WriteAllBytes を使用して AdvancedRun.exe をドロップ

「AdvancedRun.exe」は Nirsoft が提供するツールで、1 つのプログラムを複数の異なる設定で実行できます。このツールがドロップされたら、第 3 ステージの DLL はそのツールを利用して Windows TrustedInstaller グループのコンテキストで 2 つのコマンドを実行します。TrustedInstaller グループは、重要なシステムファイルへの偶発的な損傷を防ぐ目的で Windows 7 以降に追加されました。AdvanceRun は、TrustedInstaller ユーザーのコンテキストでコマンドを実行するために使用できるツールの 1 つです。CLI からのみ実行でき、以下のコマンドに示すように「/RunAs 8」というフラグを指定する必要があります。両方のコマンドを実行すると、%TEMP% ディレクトリからツールが削除されます。最初のコマンドは、Windows サービス コントロール アプリケーション(sc.exe)を利用して Windows Defender を無効にします。

"%TEMP%\AdvancedRun.exe" /EXEFilename "C:\Windows\System32 \sc.exe" /WindowState 0 /CommandLine "stop WinDefend" /StartDirectory "" /RunAs 8 /Run

2 つ目のコマンドは、Windows PowerShell を利用して「rmdir」という Windows ユーティリティを実行します。この目的は、スキャン結果、検疫済みのファイル、定義の更新など Windows Defender に関連するファイルとディレクトリをすべて削除することです。

"%TEMP%\AdvancedRun.exe" /EXEFilename "C:\Windows\System32 \WindowsPowerShell\v1.0\powershell.exe" /WindowState 0 /CommandLine "rmdir 'C:\Progra mData\Microsoft\Windows Defender' -Recurse" /StartDirectory "" /RunAs 8 /Run

次に、「Waqybg」リソースをメモリにロードします。リソースが逆のバイト順で保存されているため、このバイトを逆にしてリソースを復元してから解凍します。解凍されたデータが第 4 ステージのワイパーペイロードです。データを解凍したら、正規の Windows ユーティリティ「InstallUtil.exe」を %TEMP% ディレクトリにコピーします。その後、このユーティリティを使用して中断プロセスを作成し、そのプロセスの中に第 4 ステージのワイパーを挿入します。最後に、中断プロセスを再開し、実行フローを第 4 ステージのワイパーに転送します。

InstallUtil.exe プロセスを作成

第 4 ステージ

第 4 ステージのワイパーはまず A から Z までを列挙し、システム内の論理ドライブ(固定ドライブとリモートドライブ)を探します。

論理ドライブを列挙

列挙した文字ごとに幅優先探索を実行し、論理ドライブ内のファイルをワイプします。ただし、「%HOMEDRIVE%\Windows」ディレクトリにあるファイルは無視します。

幅優先探索によるワイプを実行

また、ワイプの対象は、以下のように特定のファイル拡張子を持つファイルだけです。

.HTML .HTM .SHTML .XHTML .PHTML .PHP .JSP .ASP .PHPS .PHP5 .ASPX .PHP4 .PHP6 .PHP7 .PHP3 .DOC .DOCX .XLS .XLSX .PPT .PPTX .PST .OST .MSG .EML .VSD .VSDX .TXT .CSV .RTF .WKS .WK1 .PDF .DWG .ONETOC2 .SNT .JPEG .JPG .DOCB .DOCM .DOT .DOTM .DOTX .XLSM .XLSB .XLW .XLT .XLM .XLC .XLTX .XLTM .PPTM .POT .PPS .PPSM .PPSX .PPAM .POTX .POTM .EDB .HWP .602 .SXI .STI .SLDX .SLDM .BMP .PNG .GIF .RAW .CGM .SLN .TIF .TIFF .NEF .PSD .AI .SVG .DJVU .SH .CLASS .JAR .BRD .SCH .DCH .DIP .PL .VB .VBS .PS1 .BAT .CMD .JS .ASM .H .PAS .CPP .C .CS .SUO .ASC .LAY6 .LAY .MML .SXM .OTG .ODG .UOP .STD .SXD .OTP .ODP .WB2 .SLK .DIF .STC .SXC .OTS .ODS .3DM .MAX .3DS .UOT .STW .SXW .OTT .ODT .PEM .P12 .CSR .CRT .KEY .PFX .DER .OGG .RB .GO .JAVA .INC .WAR .PY .KDBX .INI .YML .PPK .LOG .VDI .VMDK .VHD .HDD .NVRAM .VMSD .VMSN .VMSS .VMTM .VMX .VMXF .VSWP .VMTX .VMEM .MDF .IBD .MYI .MYD .FRM .SAV .ODB .DBF .DB .MDB .ACCDB .SQL .SQLITEDB .SQLITE3 .LDF .SQ3 .ARC .PAQ .BZ2 .TBK .BAK .TAR .TGZ .GZ .7Z .RAR .ZIP .BACKUP .ISO .VCD .BZ .CONFIG

192 個のファイル拡張子

ファイル拡張子を比較

各ファイルの内容を 1MB 相当の 0xCC バイトで上書きし、ランダムな 4 バイトの拡張子を追加してファイル名を変更します。

ファイルをワイプ

ワイプのプロセスが完了したら、Ping を使用して遅延コマンドを実行し、%TEMP% ディレクトリから「InstallerUtil.exe」を削除します。

InstallerUtil.exe を削除

最後に、EWX_SHUTDOWN フラグを指定して ExitWindowsEx Windows API を呼び出し、すべてのファイルバッファをディスクにフラッシュして実行中のプロセスを(自身も含めて)すべて停止しようとします。

EWX_SHUTDOWN フラグを指定して ExitWindowsEx を呼び出す

新たな動きとネットワークの急増

調査中、CERT-UA は正規のアカウントによる不正な動作を確認しました。以下に示す .bash の履歴ファイルに見られるように、攻撃者は新しいユーザーを追加し、権限を持つグループにそのユーザーを追加してファイルをダウンロードしました。

CERT-UA アドバイザリ![]() のスクリーンショット

のスクリーンショット

CERT-UA が述べたとおり、攻撃者は Impacket ツールの「wmiexec」および「smbexec」を利用してネットワーク全体に拡散させた可能性があります。以下は、これらのツールの使用を示す可能性のある Sysmon ログを示しているアドバイザリのスクリーンショットです。

CERT-UA アドバイザリ![]() のスクリーンショット

のスクリーンショット

脅威の緩和と勧告

Cisco Talos は、CISA が発表した勧告![]() を支持しています。内容は、難しい局面が続いているため、この地域と関わりがある組織はウクライナに接続されているシステムを分離してモニタリングする方法を慎重に検討する必要があるというものです。この CISA の勧告は、2017 年に NotPetya による攻撃が発生した直後に Talos が提示した勧告と NotPetya の影響分析を正確に反映しています。

を支持しています。内容は、難しい局面が続いているため、この地域と関わりがある組織はウクライナに接続されているシステムを分離してモニタリングする方法を慎重に検討する必要があるというものです。この CISA の勧告は、2017 年に NotPetya による攻撃が発生した直後に Talos が提示した勧告と NotPetya の影響分析を正確に反映しています。

Talos の勧告の内容は現在も当てはまります。ウクライナにあるシステムは世界の他の地域では見られないような難しい課題に直面しており、保護対策と予防措置を別途適用する必要があります。この地域が直面する脅威を緩和するためには、パッチを適用してシステムのセキュリティを強化することが最も重要です。

侵入の痕跡(IOC)

ハッシュ

ステージ 1 BootPatch(MBR ワイパー)

a196c6b8ffcb97ffb276d04f354696e2391311db3841ae16c8c9f56f36a38e92

ステージ 2 WhisperGate(ダウンローダー)

dcbbae5a1c61dbbbb7dcd6dc5dd1eb1169f5329958d38b58c3fd9384081c9b78

ステージ 3 WhisperPack(ローダー DLL)

923eb77b3c9e11d6c56052318c119c1a22d11ab71675e6b95d05eeb73d1accd6(逆コンパイルされた DLL)

9ef7dbd3da51332a78eff19146d21c82957821e464e8133e9594a07d716d892d (DLL)

ステージ 4 WhisperKill(ファイルワイパー)

34ca75a8c190f20b8a7596afeb255f2228cb2467bd210b2637965b61ac7ea907

本稿は 2022 年 01 月 21 日に Talos Group

のブログに投稿された「Ukraine Campaign Delivers Defacement and Wipers, in Continued Escalation

」の抄訳です。