サプライチェーンセキュリティへの対応

サイバー犯罪でターゲットにされるのは一部の大企業ではありません。連携する組織間でセキュリティ対策レベルが低いところが狙われ、最終的に委託元の組織の情報が窃取されてしまうということが起こっています。自組織だけでなく業務委託先に対してもセキュリティの徹底を求め、ビジネスパートナーと連携したサプライチェーンセキュリティ対策を講じていくことが重要視されています。

サプライチェーン攻撃への対策

サプライチェーン攻撃は、ビジネスのつながりの中でセキュリティ対策の弱い組織を攻撃の起点として侵害する攻撃者の戦略の事を表すものであって、単一の具体的な攻撃方法ではありません。サプライチェーンを経由した侵害の事例それぞれで使われている攻撃手法は、フィッシングメールによるクレデンシャルの漏洩やマルウェア感染を発端にしたもの、ホストしているウェブサーバの脆弱性を突いた攻撃等々多種多様であり、それらが一連の攻撃手順としてフロー化されているものとなります。

情報処理推進機構で具体的にインシデントの事例等が紹介(調査報告書付録1参照)されており、これを読むとそのことがよくわかると思います。よって防御策についても単一の”銀の弾丸”があるわけでもありません。どの組織においても、少なくとも自分の組織がこうした手法で狙われているという前提に立ち、多層防御を徹底していくことが基本的な対応となります。そして具体的な対策となると、自分の組織の状況や保持するリスク、昨今のビジネスのトレンドに留意し、それらに対するサイバー攻撃の手法等を想定したものが求められるのだろうと思います。ここからはその”トレンド”と考えるものとして、ビジネスのデジタル化、コロナ禍で進んでいるテレワーク環境の整備等念頭に置いて少し掘り下げて書いていきたいと思います。

他にも IoT 機器の普及とその自動化の流れ、といったことも思いつきますがそれは、書いているうちに長文になってきてしまったので一旦今後に回し、今回はデジタル化、テレワークから連想するところを主にブログにしようと思います。

アプリケーションを守る

様々なビジネスがデジタル化され、プライベート/パブリッククラウドがそのインフラとしてますます活用されています。アプリケーションはそれ自体が重要な資産を持ち、また価値を生むエンジンでもあります。このインフラへのセキュリティ対策は重要です。

サプライチェーン攻撃の実態として IPA が調査したインシデント事例でも、脆弱性が放置されたウェブサーバに対する攻撃から起こった情報窃取の被害も多く見受けられます。基本的なことに思えますが、各種サーバに導入されているソフトウェアの脆弱性は放置せず迅速にアップデートの対応をしていくことが推奨されます。こうしたことが推奨される対策ではあるものの、実際には様々な要因でその対応に遅れることがあります。WAF を採用し ウェブアプリケーションを狙った攻撃に対する防御を高めることや、最新の脅威情報と連動しサーバに対するネットワーク内外からの不正なアクセスや偵察行為ならびに攻撃を IPS を用いて検知・遮断する能力を持つことが望まれます。

パブリッククラウドにアプリケーションを公開するのであれば、そこで採用できる WAF や IPS も併せて検討するといいでしょう。オンプレミスにおいても同様です。Cisco Firewpower シリーズはパブリッククラウド・オンプレミスどちらのデータセンターにも高度な IPS / Anti-Malware をはじめとした防御機能を提供することができる製品です。ちなみに Cisco Firepower 4100/9300 は Radware 社の vDefensePro を搭載することができ、DDoS 攻撃への対策も併せて実施することができます。これに関してはシスコのセキュリティウェビナー(2020.7.9 最新 DDoS 対策と Web App 保護(WAF)の回)でもご紹介していますので是非ご覧ください。

Firepower は様々なサイズのプラットフォームを取り揃えています。前述のようなサーバを守る NGIPS としての用途に加え、どのサイズの拠点に対してもフィットする次世代ファイアウォールとして、組織の境界を守ります。そして後述する Cisco AMP for Endpoints と連携した深い可視性を併せ持ちます。

電子メールは最も標的型攻撃の起点になりやすい

組織という境界を防御していく事に加え、境界を越えてくる攻撃についても対策が必要です。電子メールは主要な攻撃の媒介であり続けています。そして標的型攻撃の多くは電子メールが侵入経路となっています。対策の甘い組織からメール経由でマルウェアに感染させ PC を乗っ取り、最終的に本当のターゲットの組織にまで感染を広げていき情報を窃取します。例えばフィッシングメールによりクレデンシャルが盗まれてしまえば、メールを盗み見られたり、自らが不正なメールを送信してしまったりと当然サプライチェーンとして連携している相手組織に気づかぬうちに重大な影響を与えます。

このように電子メールによる攻撃と一口に言っても多種多様な攻撃パターンが考えられます。シスコの Email Security は先日公開のブログ「多層防御を実現する Cisco Eメール セキュリティ!」でもご紹介しておりますように数々のアプローチでメールからの侵入を守る包括的なソリューションとなっており、一つの製品の中でも多層な防御を展開します。シスコの持つ世界最大級のセキュリティ研究機関 Talos の情報と連携し最高水準のタイムリーな防御をユーザに提供します。

フィッシングメールやマルウェア付きのメールといった攻撃に対する自社のセキュリティをまず高めましょう。そしてサプライチェーンを意識するならば、関係企業がすでに攻撃を受けてしまっており、そこからなりすましメールが来ることについても想定をするべきです。なりすましメールに対する対策は、先日公開のこちらのブログ「Cisco Email Securityで実現するEmailなりすまし対策」でもご紹介しておりますようにシスコの Email Security に実装された Advanced Phishing Protection (APP) がこの攻撃への対応方法の一つです。

最近ではメール基盤のクラウドへの移行が進んでいて攻撃者に狙われやすいポイントとなっています。ID やパスワードなどの資格情報 (クレデンシャル) が狙われており、フィッシングメールで偽のサイトに誘導されます。シスコの Email Security には前述のブログで紹介されている Cloud URL Analysis (CUA) という機能もこうした偽サイトへの誘導の検知精度を高めています。

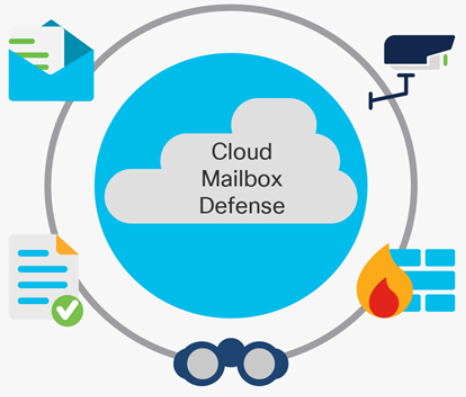

また、Cisco Email Security シリーズとは別に Microsoft 365 ユーザ向けに Cisco Cloud Mailbox Defense をリリースします。

メールにもVPNにも多要素認証を

クラウドへ移行する対象となる基盤はメール以外にも進んでいます。そしてそれらの基盤にアクセスするためのクレデンシャルも狙われています。ユーザはサイトごとにパスワードを異なるものにせず同じフレーズを使いまわす傾向があることから、一つ盗まれた場合の影響範囲は大きいものになります。Email Security では前述の CUA でメール経由の攻撃への対策をお勧めしますが、メール経由という攻撃ベクトルに限らず視野を広げると、併せて多要素認証の導入が急務であろうと思います。盗まれてしまったクレデンシャルがあったとしても多要素認証 Cisco Duo Security があれば不審なログイン操作を検知・防御することができます。昨今のテレワークの利用増から VPN も狙われており、NISC が公開した『2020.4.14 テレワークを実施する際にセキュリティ上留意すべき点について』の中でも多要素認証が検討すべきものとして紹介されています。

サプライチェーンからのマルウェアにも警戒を

エンドポイントの保護は依然として有用です。2017年8月にリリースされた CCleaner にマルウェアが混入されていたことが判明したケースがありました。悩ましい事ですが、このように正規のファイルに見えるプログラムや取引先とやり取りするファイルやプログラムに混入したマルウェアがある可能性にも注意を払わなければならないということです。Cisco AMP for Endpoints は PC にインストールする EDR/EPP 製品で、マルウェアの実行の阻止に役立ちます。様々な検知エンジンやCisco Threat Grid との連携により未知のファイルに対しても検知能力が優れています。前述の Firepower シリーズとも連携し、ネットワークを通過したその悪意あるファイルがどのエンドポイントにあるのか一貫した可視性を持つことができます。 そして、AMP for Endpoints/Threat Grid で検知したマルウェアは新種のものであっても ネットワーク経路上の Firepower でもブロックすることができます。

Cisco Umbrellaは幅広く防御の傘を広げる有効な手段

これまで防御のポイントとしてサーバ、電子メールや、マルウェアに特化してそれに対するセキュリティを説明してきましたが、これらと異なり防御範囲が非常に広い DNS セキュリティである Cisco Umbrella も有用です。このことについてマイナビニュースにおいてインタビュー記事『中堅中小企業にセキュリティが必要な本当の理由』を掲載いただいていますので、詳しくはそちらをご覧ください。

Cisco Designed で中小企業を支援

サプライチェーンのセキュリティを高めるうえで有用な防御方法を個別具体的にいくつか紹介しました。こうした技術的側面からのアプローチが大事であることに変わりはありませんが、サプライチェーンセキュリティの向上に欠かせないのは、経営層がこのことを組織の重要課題として位置づけ取り組むことです。サプライチェーンで組織の境界を越えた攻撃が起きることに備え、効果的な対策を多面的に進めなければなりません。そして委託先に対してもセキュリティ管理の徹底を具体的に行っていくことになるでしょう。一方委託される側としては自社で行っていた対策に加え、委託元から様々な粒度でのセキュリティ対策の管理要求に応えていくための要件が増えることが増えていくでしょう。セキュリティ対策実施を進めるうえでの課題として人的・金銭的リソース不足が挙げられることが多いですが、現場任せとなっていればこうした委託元からの要求に対しても対応をとりづらく、ビジネスに大きなリスクを残していくことになるでしょう。サプライチェーンセキュリティは組織の経営課題です。このことを認識し経営層の積極的な関与が求められています。こちらのブログ「サプライチェーンセキュリティ」でシスコの例を紹介しているように、パートナーシップを結ぶ組織間でも相互に情報交換しながら、サプライチェーン全体として進めていくことがよいでしょう。

サプライチェーンの中で攻撃対象となっている組織は、従業員規模の観点で言えばより小さな企業が狙われやすくなります。これまでご紹介してきた Cisco Email Security、CMD、Cisco AMP for Endpoints, Cisco Umbrella はどれもクラウド提供型のセキュリティソリューションでありますが、小規模な組織やスモールスタートがしたいという組織に対しても導入しやすいものとなっています。最小購入単位が1となるものや大きなものでも100ユーザからといった購入が可能な製品群となっています。クラウド提供型のセキュリティは迅速に導入でき、ユーザによるインフラのメンテナンスは不要となりオペレーションコストを最適化できる点でもメリットがあります。

シスコはサプライチェーンセキュリティの向上に取り組む中小企業を Cisco Designed で支援します。 Cisco Designedは中小企業向けに新たに立ち上げた弊社のブランドで、販売パートナー様にシスコ製品をパッケージ化していただく事で、エンドユーザ様にとってより導入が円滑に進むよう取り組んでいるものです。この中には今回このブログで紹介したFirepower (とASA/AnyConnect)、Duo Security、Umbrella、AMP for Endpoints が含まれています。ぜひお問い合わせください。

Cisco Designedは中小企業向けに新たに立ち上げた弊社のブランドで、販売パートナー様にシスコ製品をパッケージ化していただく事で、エンドユーザ様にとってより導入が円滑に進むよう取り組んでいるものです。この中には今回このブログで紹介したFirepower (とASA/AnyConnect)、Duo Security、Umbrella、AMP for Endpoints が含まれています。ぜひお問い合わせください。

※Featured Image is Designed by Freepik

- #クラウド

- Advanced Phishing Protection

- AMP for Endpoints

- AnyConnect

- Cisco Designed

- Cisco Email Security

- Cisco Firepower

- Cisco Umbrella

- Cloud Mailbox Defense

- Cloud URL Analysis

- CMD

- DDoS

- DNS

- Duo Security

- IoT セキュリティ

- IPS

- NGIPS

- WAF

- なりすまし

- インシデント

- クラウド

- クラウドセキュリティ

- サイバーセキュリティ

- サイバー犯罪

- サプライチェーン

- サプライチェーンセキュリティ

- スモールビジネス

- テレワーク

- デジタル トランスフォーメーション

- ファイアーウォール

- フィッシング

- マルウェア

- 中小企業

- 電子メール

- 電子メールセキュリティ