サプライチェーンセキュリティ

サプライチェーンのリスク管理

「災害・事故が起こってもビジネスを止めない。」

サプライチェーンリスクの管理は、BCP(事業継続計画)の大きな柱として従来から位置付けられてきました。日本は台風や地震による災害が多く発生するため、特に東日本大震災以降、製造業においては事業継続計画の見直しが実施されサプライチェーンのリスク管理については多くの改善が行われています。また、製造拠点の海外移転も伴い地政学的なリスクとの関係も含めて管理体系の見直しと訓練が継続的に行われています。

そのサプライチェーンのリスク管理について、今後は情報セキュリティとしての視点で管理体系を見直し、改善していく必要が出てきています。サプライチェーンは文字通り「供給の連鎖」です。複数の企業が素材や部品レベルの供給を行い、それを組み立てベンダーが、製品へと組み上げていきます。製造については自社で行うことも、委託先に依頼することもあり得ます。特にICTや精密機器に関する製品の場合は、ハードウェアとソフトウェアの組み合わせで構成されます。ここで、多層的にベンダーの取引が発生するため、チェーン(鎖)の一番弱いところを狙ったセキュリティに対するリスクが高まります。

具体的には、脅威は2つの対象に向かってきます。

ひとつは情報管理という意味で、委託先の企業に対する不正アクセスによる自社の機密情報の流出という事故が懸念されます。これは、サプライチェーンを形成する企業連携のなかでセキュリティ管理のレベルの差があることから、特に金銭目的の攻撃者にとってはより弱いシステムをもとに情報の窃取を試みようとすることは当然の戦術となります。

もう一つは、製品そのものへの攻撃です。例えば、情報機器の場合は、製品に対する不正な部品の組み込み、改造の実施による製品の偽造、またはマルウェアの埋め込み等の製造工程の上流での製品そのものへの攻撃や、ソフトウェアのダウンロードサイトへの攻撃に起因する更新ソフトのすり替え等の供給プロセスに関する攻撃があり得ます。顧客の視点では、製品の真正性そのものに関わる問題です。

これらのリスクについては、IPAにおいても情報セキュリティ10大脅威2019として初めて「サプライチェーンを悪用した攻撃の高まり」の項目を4位と初めて位置付けて、重要項目としてフォーカスしています。そして、その対策としての検討も広く意識し始められています。また、米国政府を初めとして、サプライチェーンに対するセキュリティの管理および説明責任について具体的な対応がここ数年求められています。

米国では政府関連のICT分野の調達においてはNIST SP-800 161「Supply Chain Risk Management Practices for Federal Information Systems and Organizations」 を2016年にまとめ、政府調達の情報システムの製品およびサービスの購入時のリスク管理に対する指針を提示しています。この文書の中では、情報システムの構成要素は多岐に渡り、調達元からみて直接対峙しているシステムインテグレータから上流の工程は可視性がない状態なので、多層的なリスク管理について実施することは困難であるという認識をもつことから始めています。そのための、委託先(出所)を含めた管理を浸透させるためのガイドラインを策定しています。

また、特に防衛関連の分野ではNIST SP800-171 (日本語訳はIPAより)が注目されています。ここでは、米国政府の軍事関係の政府調達において政府と企業で取り交わされる非格付け情報の管理について規定しています。米国政府軍関係の調達においては2017年末までの対応を求められてきました。日本でも、今後の防衛関連の調達においてこの文書が参照されることが予想されており、日本の企業も米国での取引および日本での官公庁の取引において重要視される視点となっています。

この先、企業がサプライチェーンのセキュリティの対策を意識するためには、必要な視点は多数ありますが、特に重要なことは「製品ライフサイクル全般にセキュリティ管理の対策を検討すること」、そして「パートナーシップを結ぶ際のセキュリティ管理の要求事項を具体的に準備すること」と考えます。

サプライチェーンは、原材料・部品の供給から製造そして、物流の体制および販売後のサポート体制まで幅広い分野で検討が必要です。そのため、セキュリティの対策も製品のライフサイクル全般の視点で検討をする必要があります。シスコも、まず製造段階にフォーカスしながら社内外のセキュリティ管理のベースラインを作成し、このガバナンスの体制を築いてきました。さらに、セキュリティの管理を広げるために多種多様にわたる製品供給パートナーの方とのセキュリティ対策の共有についても検討し管理体制を確立してきました。

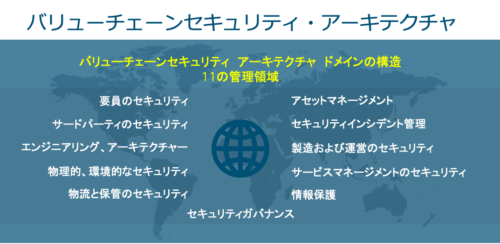

そして、その管理のためにエコシステムの関連企業との役割に応じた具体的なセキュリティ要求事項を11の管理ドメインにまとめています。これらは、単に情報管理のみならず製品にアクセス可能な人や、物流・保管の全般の対応を含めて具体策をまとめ、各パートナーシーップの役割に応じた確認ポイントを整理しています。これらは、契約締結後も相互に情報交換をしながら定期的な確認をもとにセキュリティ管理を維持していきます。

サプライチェーンの企業の関係性=エコシステムは日々変化していきます。シスコ はこれらの対応をSecurity & Trust Organizationというセキュリティ対応の専門の組織により一元化し、世界各国の規制、業界の規格や技術の動向に応じた管理体制の見直しを日々行っています。

この分野について、さらにご興味がある方はNISTがシスコに対して実施したインタビューをまとめたホワイトペーパー「BEST PRACTICES IN CYBER SUPPLY CHAIN RISK MANAGEMENT」(英語)が出されています。サプライチェーンセキュリティの今後の管理体制を考える上でも、セキュリティ管理の取り組み全般ついての紹介となりますので、是非、参考にお読みいただければと考えます。

Tags: