セキュリティ

Duo Security でWebex (Meetings, Teams) の “なりすまし” を防止

不正アクセスによる侵害は、クレデンシャルの漏洩や弱いパスワードからの侵入が多くの割合を占めています。 万が一、クレデンシャルが盗まれていたとしても、アプリケーションへのアクセスを防止できれば、情報漏洩などを防ぐことができます。

今回、Duo Securityシリーズ第2回目としてWebexの認証にDuo Securityの多要素認証を組み合わせた“なりすまし” 防止のソリューションについて、ご紹介させていただきます。

働き方改革でリモートワークが増える中、セキュリティ強化にご活用ください。

過去のDuo Security シリーズ

シリーズ 1:ゼロトラスト の未来を築く「Duo Security」

準備するもの:

- Duo Security 管理アカウント

- Duo Access Gateway(SAML2.0対応IdPとして動作)*

- Webex Control Hub管理アカウント

- Webex(Meetings, Teams)を利用するユーザアカウント

- 認証サーバ *

* 事前に構築されている前提となります。

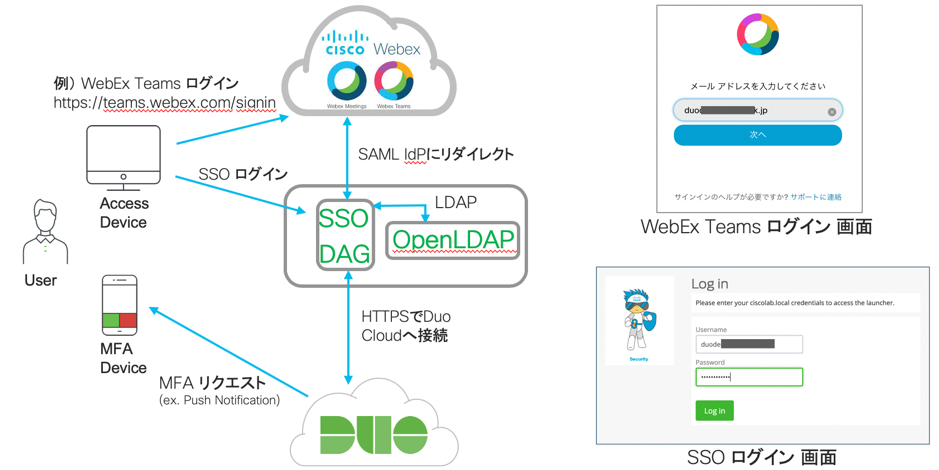

今回ご紹介する構成は以下のようになっています。

(Webexログイン時にSSOログインする)

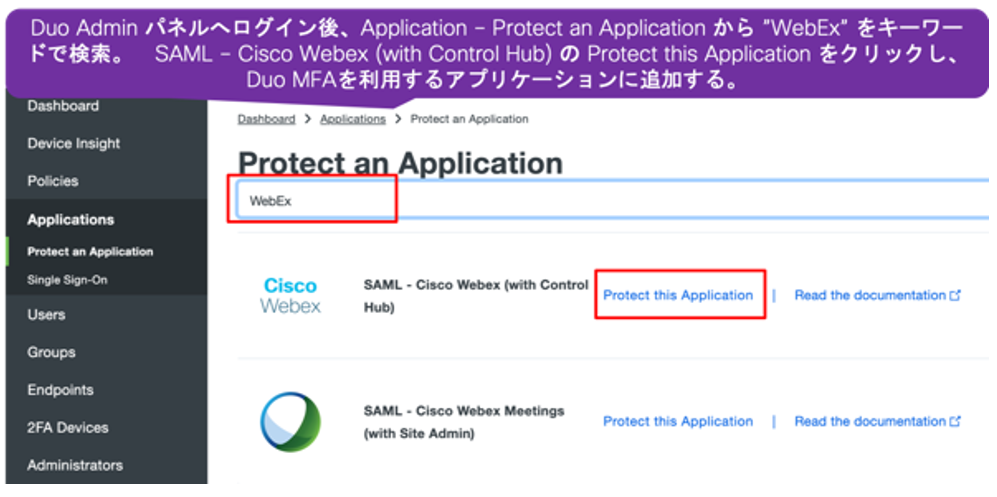

[DUO Cloud (Admin Panel) での設定]

-

Duo MFAを利用するアプリケーションにWebex Control Hub を追加する

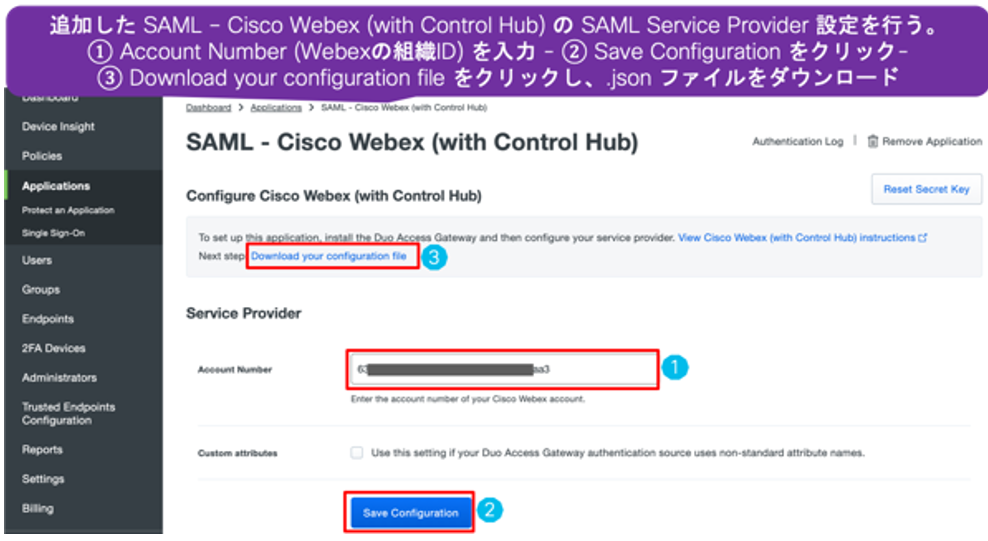

-

追加したアプリケーションのSAML SP設定と設定ファイル(.json) のダウンロード

ポリシー設定は任意(デフォルトでGlobal Policyが適用される)

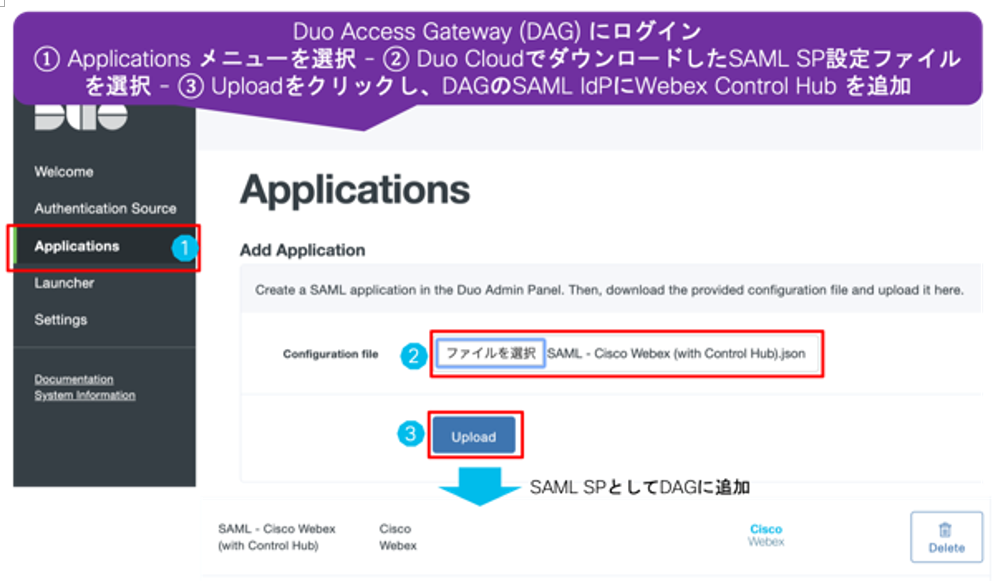

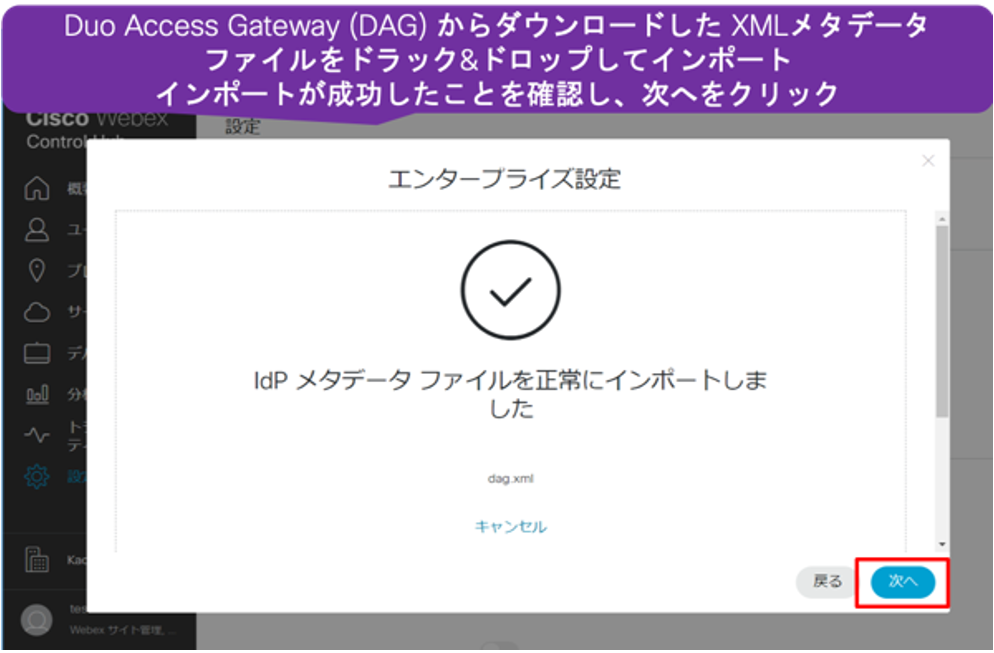

[DUO Access Gatewayでの設定]

-

Duo Access Gateway (DAG) にSAML SPとして設定した Webex Control Hub の設定

ファイルを追加

-

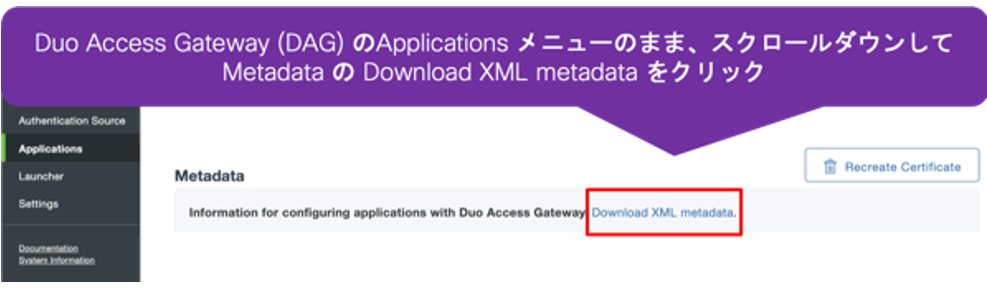

SAML IdP のメタデータ(xmlファイル) をダウンロード

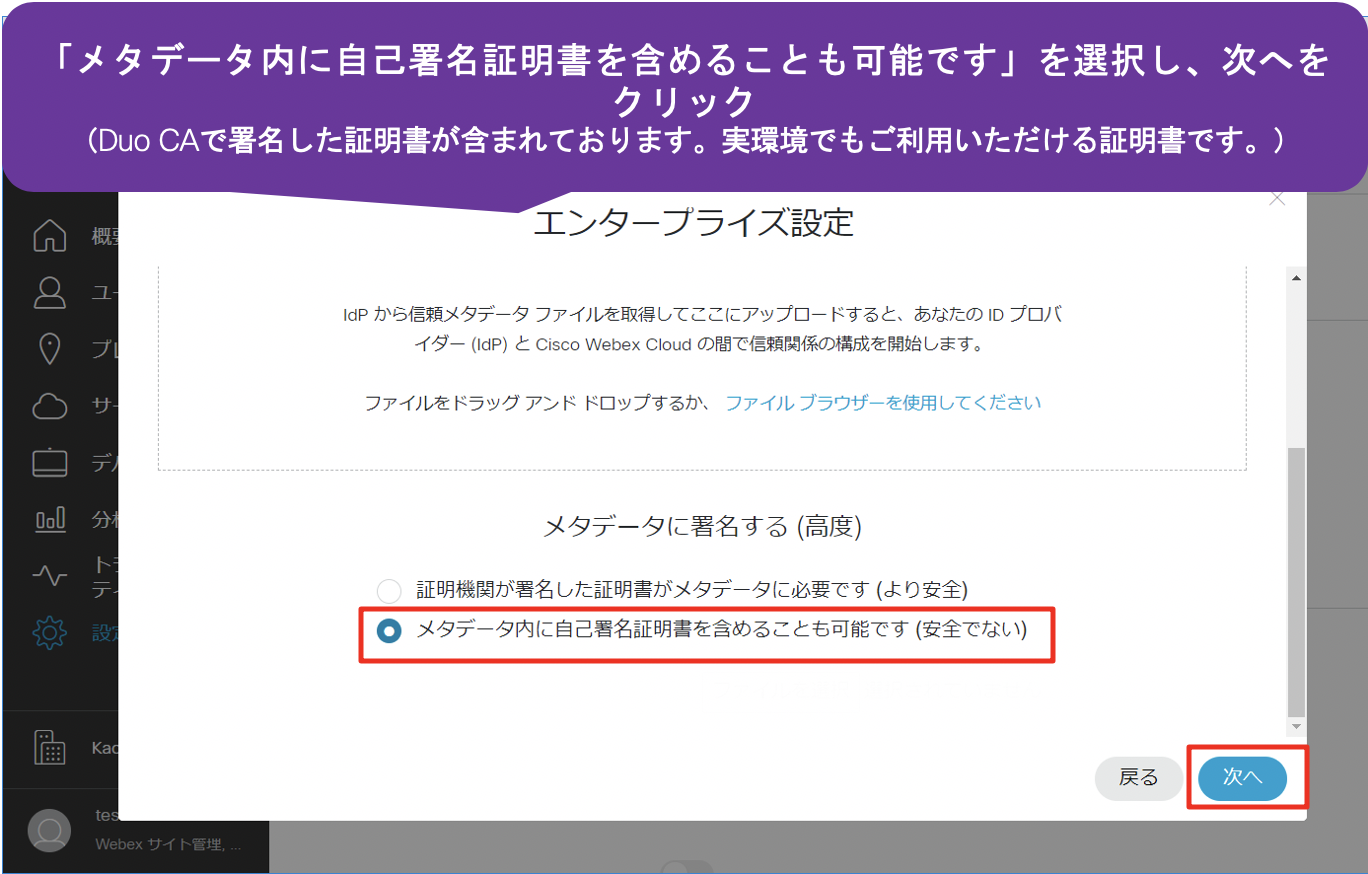

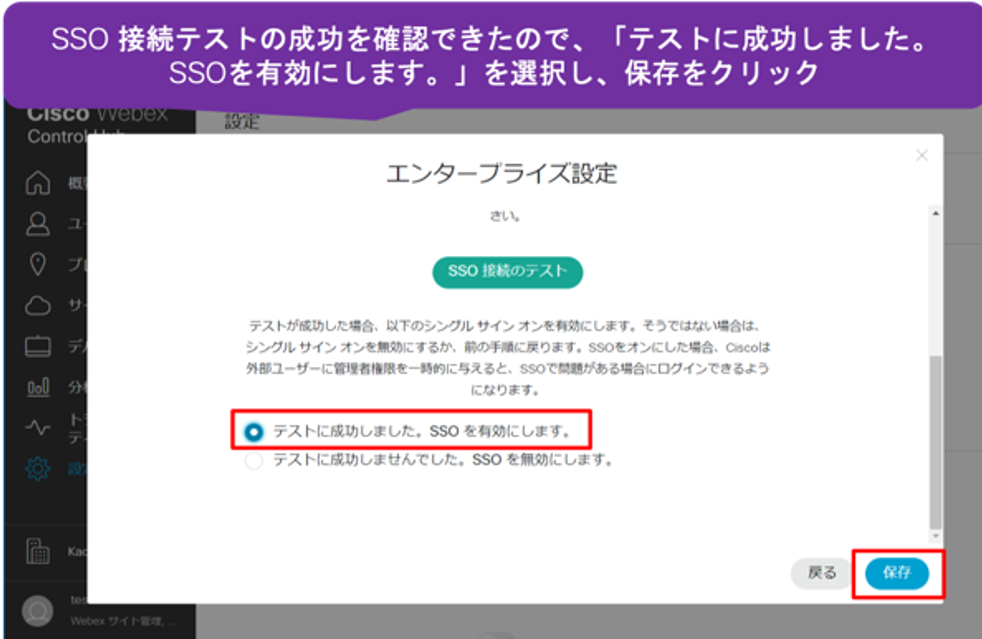

[Webex Control Hubでの設定]

-

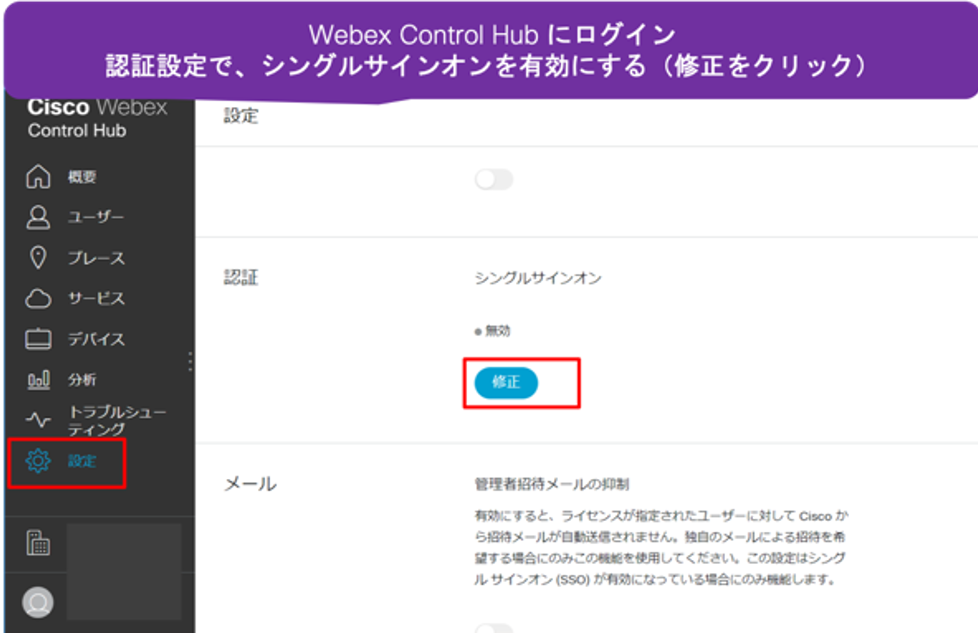

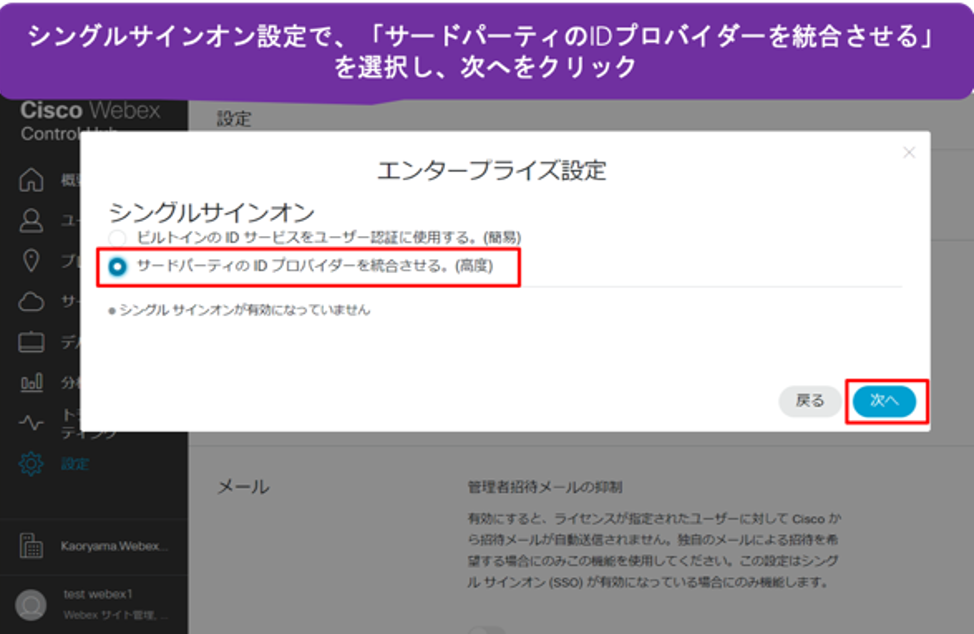

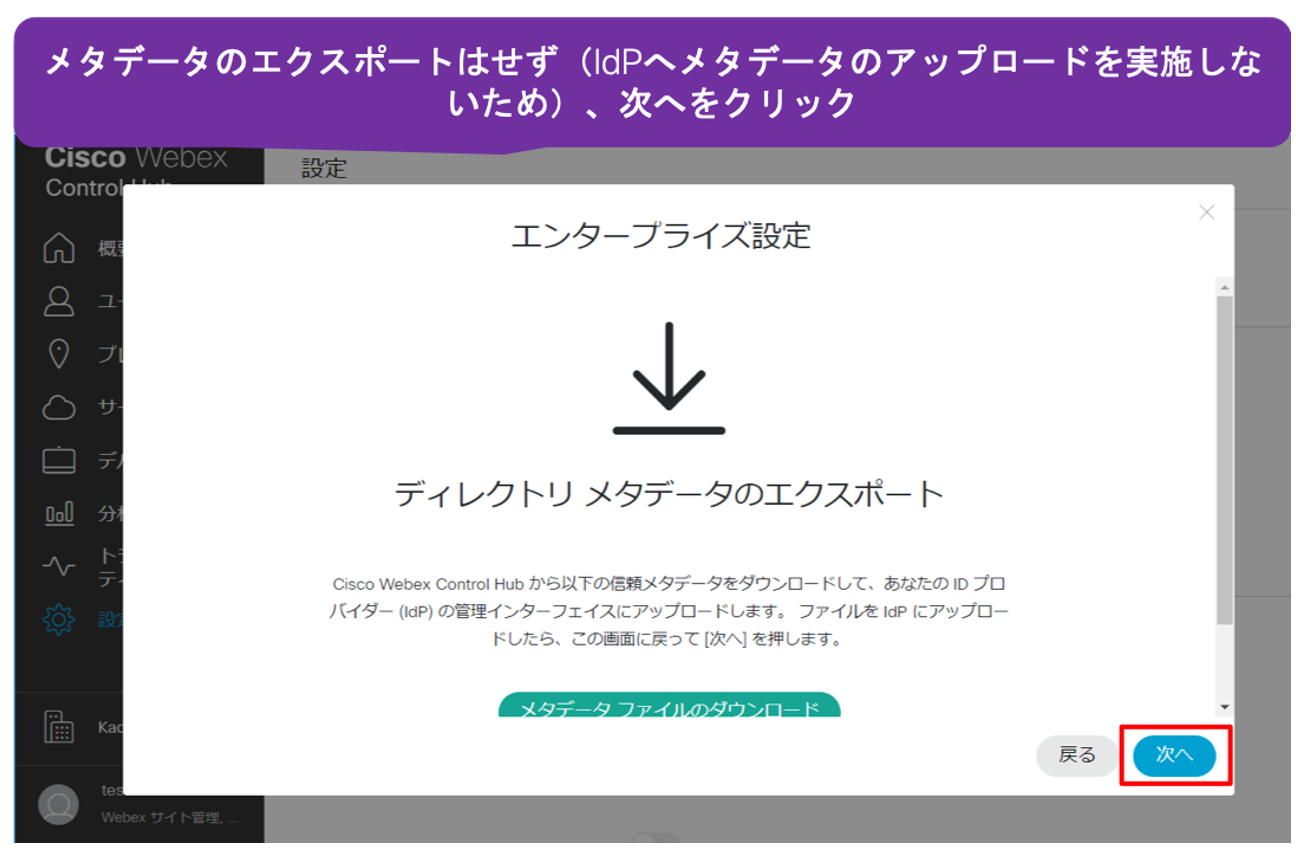

シングルサインオンを有効化

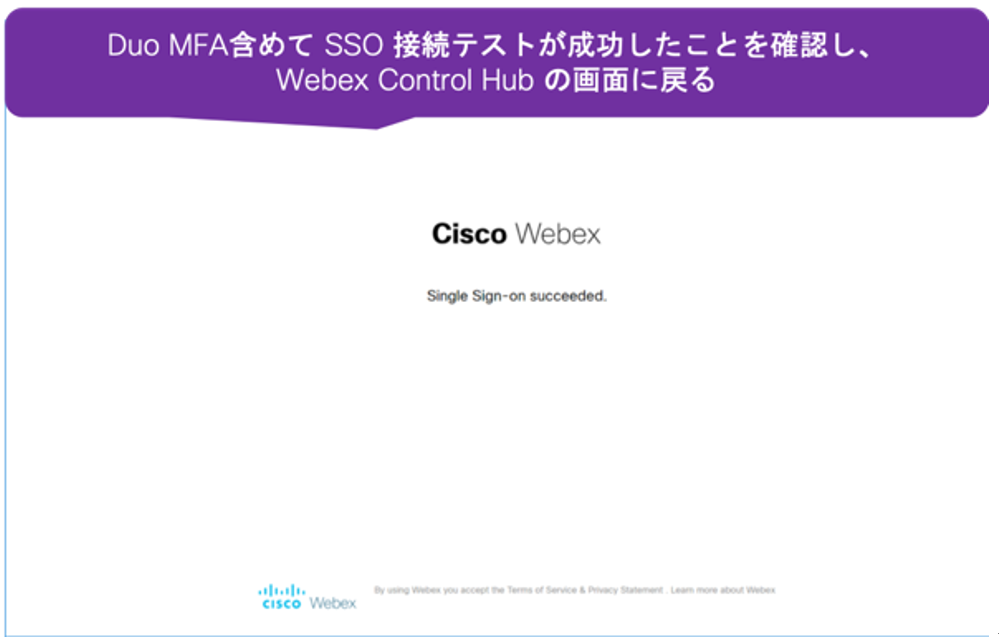

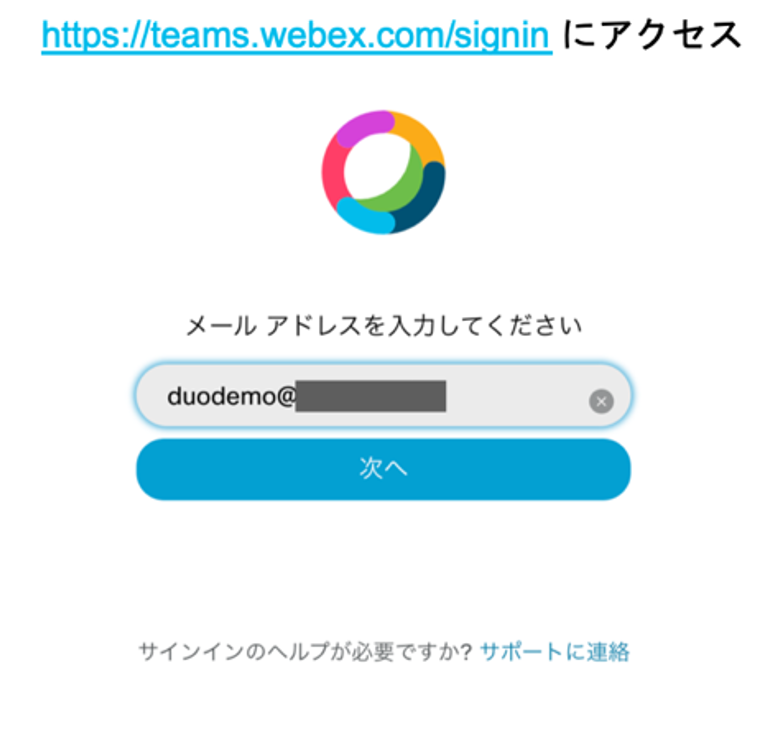

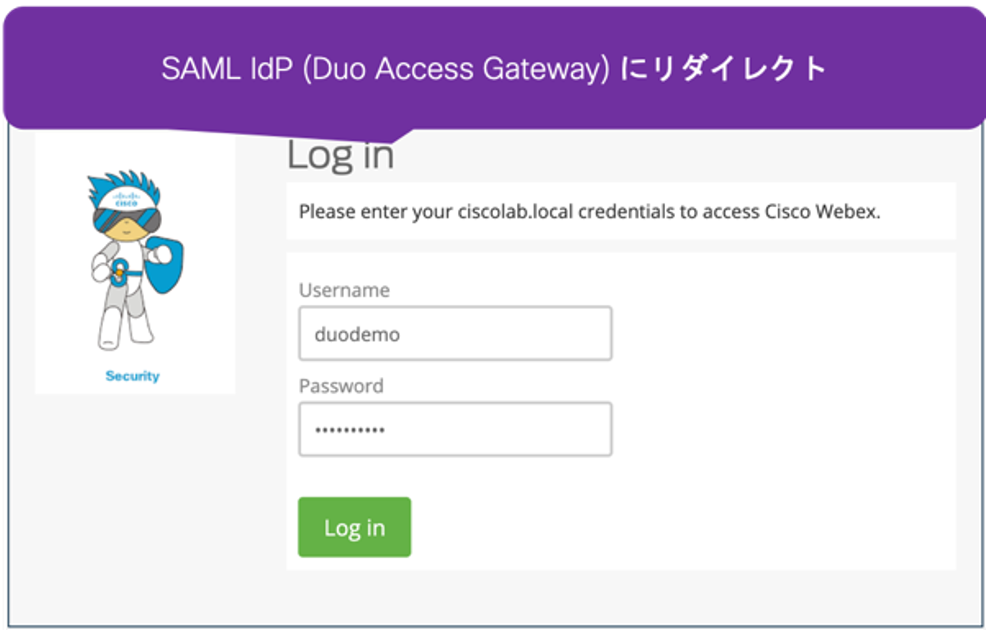

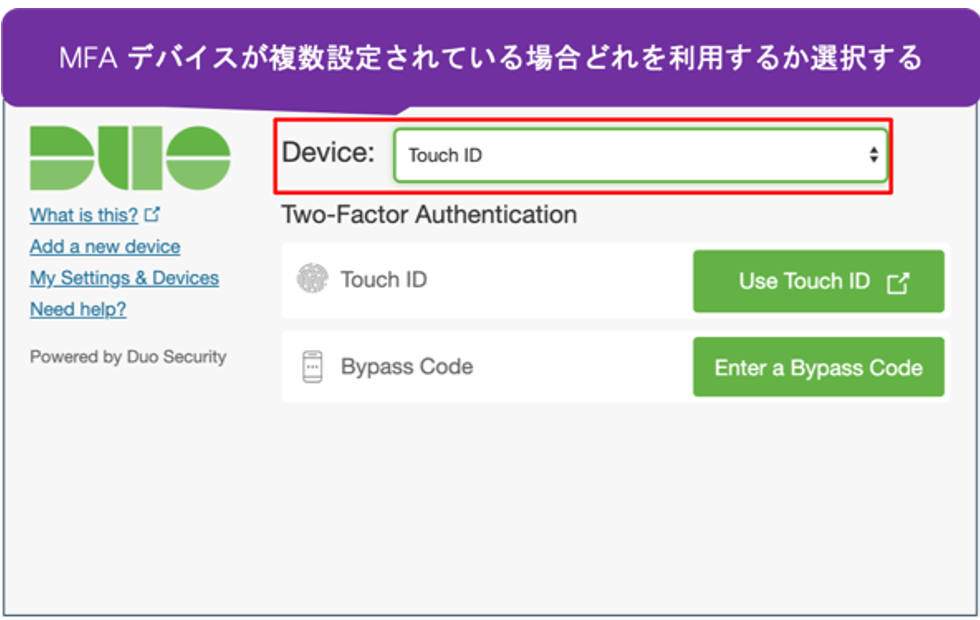

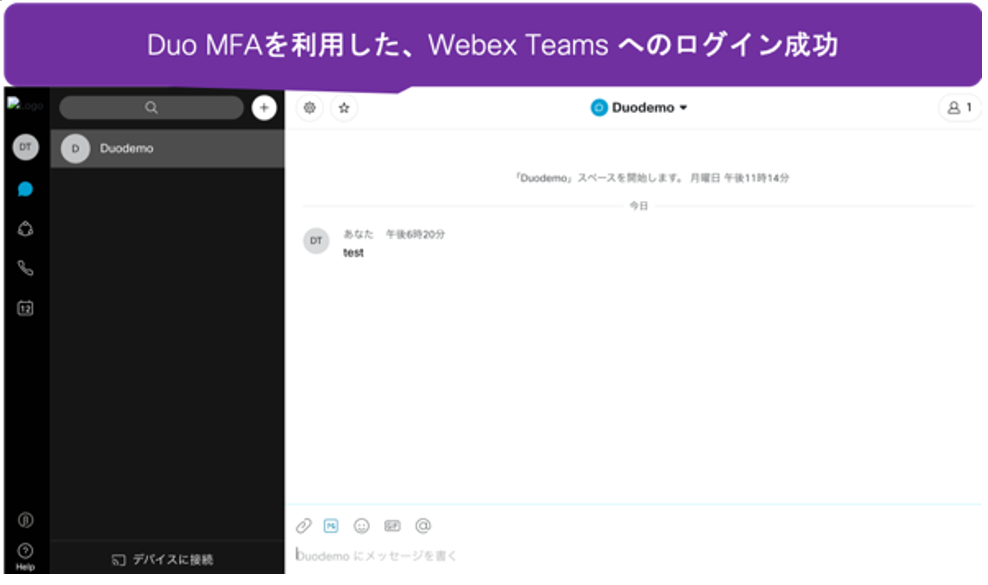

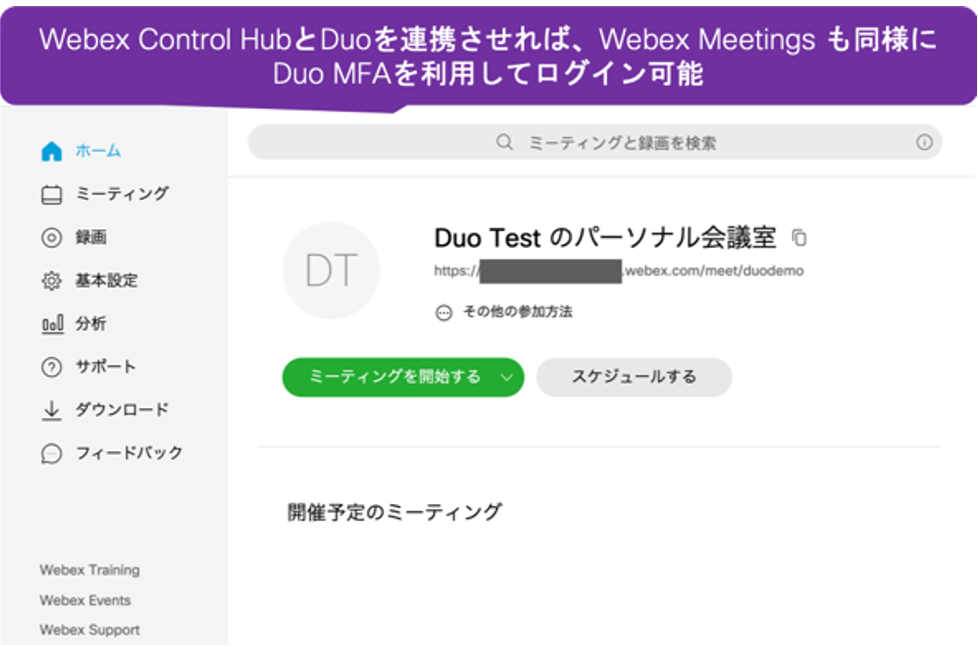

[Webex Teamsにアクセスし、Duo MFAでのログインを確認]

これで、Cisco Webexログイン時にDuo多要素認証によって、ユーザの信頼を確認することができるため “なりすまし” 対策として、ご利用いただくことが可能です。

WebexとDuoの連携に関する詳細な設定情報は、下記のリンクを参照ください。

Tags:- Cisco Webex

- Duo

- FIDO2

- MFA

- Multi Factor Authentication

- SAML2.0

- Security

- SSO

- U2F

- Visibility

- WebAuthn

- Yubikey

- Zero Trust

- ゼロトラスト

- テレワーク

コメントを書く