第 9 章 5G 時代のトラスト・サイバーセキュリティ (1)

第 9 章では、5G 時代のトラスト・サイバーセキュリティについて記述します。前半では、「トラスト」を保証するための方式と技術、そして 5G アーキテクチャにおけるセキュリティ考慮点について述べます。セキュリティバイデザインや、企業システムと通信事業者の融合についても触れます。そして後半には、セグメンテーションや可視化と言った具体的なセキュリティ方法論、そして「ゼロトラスト」アーキテクチャについて記述します。

9.1 背景

5G 時代、我々はサイバーセキュリティへの考え方を変えるべきでしょうか。5G に限らず、新しい技術を導入するときは、必ず新たなセキュリティリスクを想定すべきです。したがって、否、5G といえども特別ではない、という考えも一理あります。

一方、日本を始めとする各国政府や EU は、5G をディジタル社会および経済のバックボーンと捉え、セキュリティリスクに備えるための声明を出しています [1] [2]。また、第 5 章でも述べたとおり、5G というモバイルネットワークにおける世代進化は、単なる Radio 技術の進化ではなく、ネットワークシステムアーキテクチャ全体に関わる大きな変遷契機であり、時期を同じくして、SDN・プログラマビリティ、仮想化・クラウドネイティヴ、自動化、機械学習、IoT Platform、エッジコンピューティング、オープン・ディスアグリゲーションなどの技術進化が起こっています。各所で取り上げられる「トラスト」という言葉の意味自体も変化しています。

デジタルトランスフォーメーション渦中の今こそ、5G インフラを構築する通信事業者は勿論のこと、5G 時代のネットワークシステムを活用するすべての関係者が、サイバーリスクの特性を見直し、来たるべき課題に備える必要があるのではないでしょうか。本章では、5G 時代に必要なトラスト・サイバーセキュリティに関する考慮点をいくつかの観点から記述します。

9.2 「トラスト」を保証する

まず、ネットワークシステムを構成するハードウェアや OS、ソフトウェアそれぞれ自体が信頼できるものでないと、トラストの根底がゆらぎます。システムが第三者によって改ざんされたり、不正使用や誤用されることのないよう、また、万が一そのようなことが起こった場合にも直ちに検出・回復できるような仕組みが必要です。ここではそのための基礎となる概念を記述します(参考資料 [3])。

Image Signing:イメージ署名

イメージ署名は、特定のコードブロックに対して一意のデジタル署名を作成するための 2 段階のプロセスです。最初に、チェックサムに類似したハッシュアルゴリズムを使用して、コードブロックのハッシュ値を計算します。次に、ハッシュは秘密キーで暗号化され、デジタル署名が画像に添付されて配信されます。署名されたイメージは実行時にチェックされ、ソフトウェアが変更されていないことを確認できます。

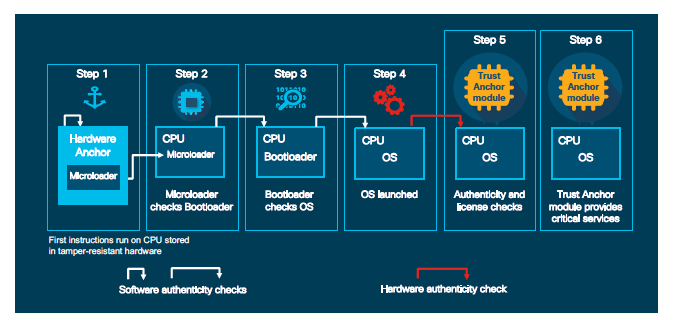

Secure Boot :セキュアブート

セキュアブートは、改ざん防止ハードウェアのマイクロローダー(ブートする最初のコード)を保護し、そのハードウェアプラットフォームで実行されるコードが本物であり、変更されていないことを確認します。

Chain of Trust:トラストのチェーン

システム上のコードが実行される前に各要素の整合性が検証されると、トラストのチェーンが生成されます。トラストのチェーンは、トラスト要素のルート(根)から始まります。トラストの根は、チェーン内の次の要素(通常はファームウェア)を開始する前に検証します。署名および信頼された要素を使用することで、システムを安全に起動し、ソフトウェアの整合性を検証するトラストのチェーンを生成します(図 9-1-1)。

Trust Anchor module (TAm) :トラストアンカーモジュール (TAm)

TAm はシスコ独自の改ざん防止チップであり、多くのシスコ製品に内蔵されています。不揮発性セキュアストレージ、セキュアユニークデバイス識別子(SUDI)、乱数生成(RNG)、セキュアストレージ、キー管理などの暗号サービス、そして実行中の OS およびアプリケーションへの暗号化サービスなどを備えています。

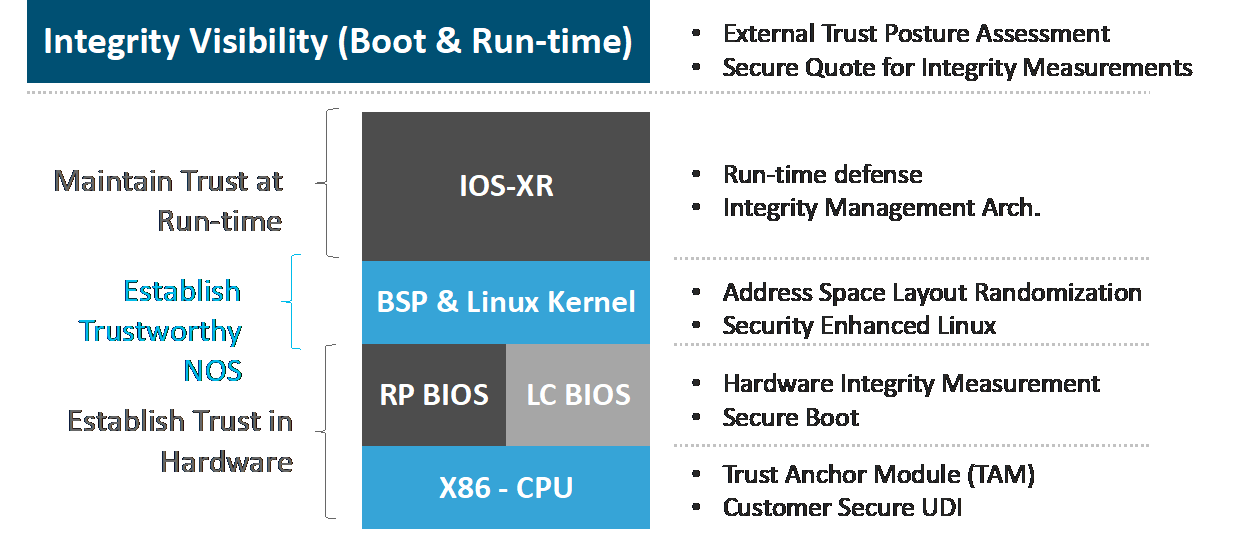

Runtime Defences (RTD) :ランタイム防御(RTD)

ランタイム防御は、実行中のソフトウェアへの悪意のあるコードのインジェクション攻撃を標的にします。シスコのランタイム防御には、アドレス空間レイアウトランダム化(Address Space Layout Randomization : ASLR)、組み込みオブジェクトサイズチェック(Built-in Object Size Check : BOSC)、および X スペースが含まれます。

これらは、ハードウェア、BIOS、OS、Network OS に適切に実装されます。図 9-1-2 に IOS-XR の例を示します。

9.3 5G アーキテクチャとセキュリティ考慮点

本項では、5G アーキテクチャ特性に関わるセキュリティ考慮点を記述します。

9.3.1 5G インフラストラクチャへのセキュリティリスク

米業界団体である 5G Americas では、5G ネットワークに対する脅威を次のように整理しました [4](2018 年 10 月)。

- 5G に関連する IoT への脅威

- Massive IoT への脅威

- UE(ユーザ端末)への脅威

- RAN への脅威(不正なベースステーション含む)

- 加入者プライバシーに関わる脅威

- コアネットワークへの脅威

- ネットワークスライシングへの脅威

- NFV と SDN への脅威

- 相互接続およびローミングに関わる脅威

また、欧州ネットワーク情報セキュリティ機関 [ENISA]では、5G ネットワークに対する脅威を次のようにまとめています [5] (2019 年 11 月)。

- コアネットワークへの脅威

- アクセス無線ネットワークへの脅威

- エッジコンピューティングへの脅威

- 仮想システムへの脅威

- 物理インフラへの脅威

- 一般的な脅威

- SDN への脅威

このように、複数の観点からリスクを洗い出すことに加え、特に 5G インフラストラクチャのアーキテクチャ特徴である、下記のような柔軟性、オープン性、ダイナミック性に留意して、リスクを分析する必要があります。

- コアネットワークがクラウドネイティブに実装される

- サービス ベースト アーキテクチャーにより API が開放される

- CUPS によりコントロールプレーンとユーザープレーンが分離され、モバイルアンカーが分散配置される

- Virtual RAN、Cloud RAN により無線アクセスもフロントホール/バックホールに分離される

- ネットワークスライシングにより仮想的に複数の論理ネットワークが(自動的に)構成および実行される

これらを加味し、5G インフラストラクチャへのセキュリティリスクの可能性をまとめたものを図 9-3-1 に示します。

9.3.2 Security by Design

一方、新しい実践をセキュリティ向上につなげる検討も重要です。例えば、ネットワークスライシングについては、不具合や悪意のある攻撃が発生した場合に、脆弱性をスライス内に閉じ込める、という活用方法も考えられます。また、クラウドネイティブの実践である DevOps モデルを、この機に SecDevOps モデルに発展させたり、CI/CD により、セキュリティリスクのあるソフトウェアを直ちにアップグレードして脆弱性を回避したりすることなども考えられます。最も重要なのは、セキュリティポリシーをシステム設計に組み込む ”Security by Design” を定着させることです。図 9-3-2 に SecDevOps のライフサイクルを示します。

9.3.3 企業システムとの融合

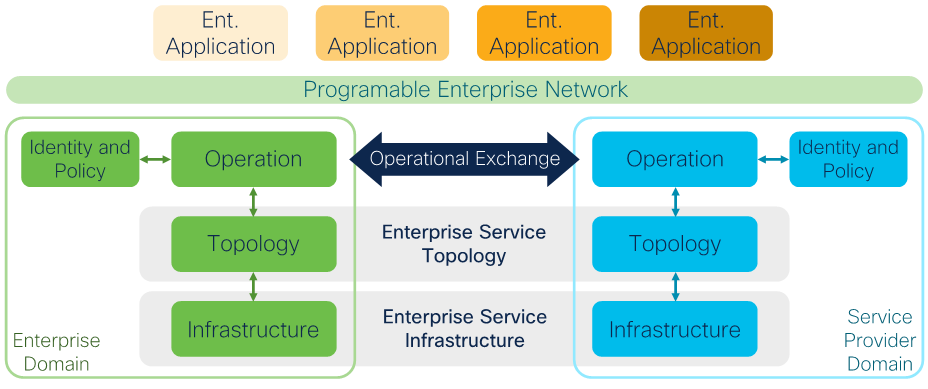

第 7 章、第 8 章で議論したとおり、5G 時代にはアクセス手段やサービス形態が多様化し、多様な可能性と選択肢が提供されます。企業の構内に通信事業者の管理するモバイルアンカーが分散配置されたり、企業システム側から通信事業者の提供するネットワークスライシングを制御するなど、様々な形態による、企業ネットワークシステムと通信事業者システムの相互運用・相互乗り入れが考えられます。このため、セキュリティ・ポリシー統合の検討に加え、これまでとは異なる責任分界点の考え方が必要になります。

前半は、「トラストを保証する」「5G アーキテクチャとセキュリティ考慮点」という観点から、トラスト・サイバーセキュリティを論じました。特に、ネットワークスライシングやクラウドネイティブの実装における SecDevOps の実践、企業システムと通信事業者システムとのセキュリティポリシー統合や新たな責任分界点の考え方について、今後さらに検討を深めたいと考えています。

後半では、より具体的な方法論、ゼロトラストアーキテクチャについて記述します。

参考文献

[1] EU 「5G ネットワークセキュリティ」https://ec.europa.eu/commission/presscorner/detail/en/IP_19_6049 ![]()

[2] 総務省「IoT/5G セキュリティ総合対策」 https://www.soumu.go.jp/main_content/000630364.pdf

[3] Cisco Trust Worthy Technology Data Sheet https://www.cisco.com/c/dam/en_us/about/doing_business/trust-center/docs/trustworthy-technologies-datasheet.pdf ![]()

[4] 5G Americas, “5G Americas 5G Security Whitepaper”, https://www.5gamericas.org/wp-content/uploads/2019/07/5G_Americas_5G_Security_White_Paper_Final.pdf ![]()

[5] 欧州ネットワーク情報セキュリティ機関 「5Gネットワークへの脅威」

https://www.enisa.europa.eu/publications/enisa-threat-landscape-for-5g-networks ![]()

[6] Michael Gellar and Pramod Nair, “5G Security Innovation with Cisco”

[7] Scott Ryan Cisco Live 2019, “Secure your enterprise apps”, BRKCLD-2431

![図 9-3-1 5Gインフラストラクチャとセキュリティリスク(出典 [6] )](https://alln-extcloud-storage-01.cisco.com/Cisco_Blogs:news-blogs-stage/sites/2/service-provider-end-to-end-architecture-9-trust-cyber-security-1-9-3-1.png)

![図 9-3-2 SecDevOpsアプローチ (出典 [7])](https://alln-extcloud-storage-01.cisco.com/Cisco_Blogs:news-blogs-stage/sites/2/service-provider-end-to-end-architecture-9-trust-cyber-security-1-9-3-2.png)