この記事は、シスコ セキュリティのスレット インテリジェンス アナリストである Ben Nahorney によるブログ「SMB and the return of the worm」

(2019/1/14)の抄訳です。

脅威の状況を長期間調査していると、周期的に繰り返される脅威がいくつかあることに気づきます。脅威の種類と攻撃手法には流行り廃りがあります。1 つの攻撃ベクトルが減少すると、別のベクトルが勢いを増してきます。

ネットワーク共有を例にして考えてみましょう。ユーザは、ネットワーク共有技術を利用することで、ネットワークを介してファイルやフォルダを共有することができます。ネットワーク共有は、コンピュータ ワームの格好のターゲットにされてきましたが、近年では電子メールや侵害された Web サイトを使用する注目度の高い攻撃に押され、その趨勢も衰えてきました。

この状況が約 1 年半前に一変しました。WannaCry によって脅威状況全体で攻撃の傾向が変わり、ネットワーク共有が再び注目されるようになりました。特に、多くの環境で中心的に使用されている有名なプロトコル、サーバ メッセージ ブロック(SMB)に注目が集まっています。

急速に変化する脅威状況において、WannaCry はもはや過去のものと思われているかもしれません。確かに衝撃的な状況は過ぎ去りましたが、だからといって、WannaCry 拡散の要因となったメカニズムに注意する必要がなくなったわけではありません。むしろ、攻撃者が SMB を定期的に活用し続けていることで、SMB が脆弱なポイントであることが WannaCry によって示され、これに再び注目が集まることになりました。

たとえば、シスコの次世代 IPS アプライアンスで使用されている SMB 侵入検知ルールは、そのいくつかが常にトップ 10 に入っています。ポート 445(SMB が主に使用するポート)が多くの場合開かれたままであることを考えると、驚くようなことではありません。実際、shodan.io で簡単に検索するだけで、ポートが開いたままのデバイスが 200 万台![]() 以上見つかります(リンクにはログインが必要です)。

以上見つかります(リンクにはログインが必要です)。

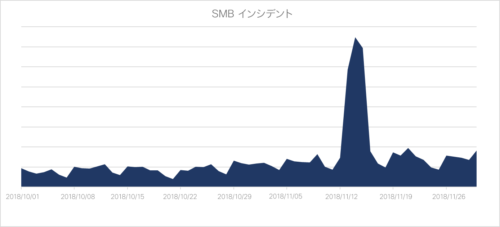

SMB 関連のアクティビティは、全般的に見て堅調です。2018 年 10 月から 11 月まで 2 ヵ月間の Cognitive Intelligence のテレメトリを調査すると、エンドポイントでの SMB ポート アクティビティが、ほぼ一定のパターンで発生していることがわかります。これは、SMB が攻撃ベクトルとして恒常的に使用されていることを示しています。

もちろん、11 月 13 日から始まったインシデントの急増は、注目に値します。この急増は、SMB からリモートでトリガーされる恐れのある脆弱性について詳述したセキュリティ アドバイザリのリリース![]() と同時期に発生しています。これらが悪意のある攻撃だったのか、あるいは、新たに公開された脆弱性を侵入検知テスターがテストしていたのか、それともその両方だったのかは定かではありませんが、明らかなのは、結果として SMB のアクティビティが集中したということです。

と同時期に発生しています。これらが悪意のある攻撃だったのか、あるいは、新たに公開された脆弱性を侵入検知テスターがテストしていたのか、それともその両方だったのかは定かではありませんが、明らかなのは、結果として SMB のアクティビティが集中したということです。

SMB の原点

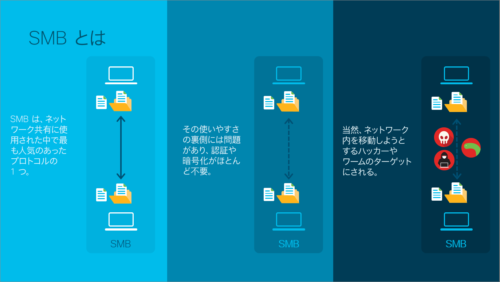

ユーザの観点からすれば、ネットワーク共有の長所は、シームレスな操作性にあります。リモート コンピュータ間でファイルのアクセスやコピーをする場合も、ローカル マシン上のファイルであるかのような感覚で実行できます。コンピュータ間で通信するのにサーバすら必要ではありません。直接接続ができるのです。

本来 SMB は、このような共有を簡単に実現するために使用された中で最も人気のあるプロトコルの 1 つでした。その人気の大きな起因となったのが、1990 年代初頭に Microsoft 社がこのプロトコルに投資を始め、導入・実装したことでした。Windows では設定をほとんど必要とせず簡単に SMB をセットアップして使用することができ、さまざまな用途に有効でした。ファイルやフォルダだけでなく、プリンタやその他のデバイスを共有することも可能でした。

SMB プロトコルが多くの内部ネットワークを順調に始動させるのに役立ったことは、間違いありません。しかし、その使いやすさの裏側には、問題がありました。SMB では、認証や暗号化がほとんど(あるいはまったく)不要でした。後のバージョンでセキュリティは強化されましたが、後方互換性のため、セキュリティの欠如が指摘されてからも、長い間、古いバージョンが稼働し続けました。

SMB はコンピュータを直接接続していたため、当然のことながら、ネットワーク内を移動しようとするハッカーのターゲットにされました。同じことがコンピュータ ワームにもあてはまり、ワームはコンピュータ間を飛び移ることで拡散しました。そのため SMB は、常に攻撃ベクトルとしての第 1 の選択肢だったわけではありませんが、悪意のある攻撃者の手段の 1 つになっていました。しかし、SMB の重大な脆弱性が発表されたことで、この状況が変わりました。

EternalBlue の検出

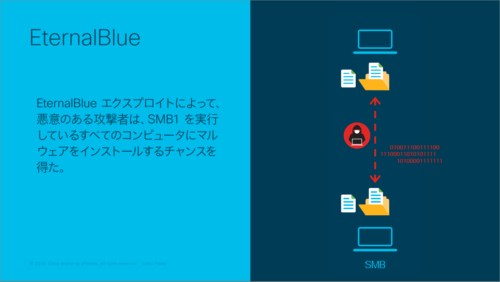

2017 年には、脆弱性、ワーム、SMB のすべてが相まって、悲惨な状態を招きました。SMB バージョン 1(SMB1)に重大な脆弱性が発見され、EternalBlue と名付けられました。このエクスプロイトによって、悪意のある攻撃者は、SMB1 を実行しているすべてのコンピュータにマルウェアをインストールするチャンスを手にしました。

EternalBlue は、Shadow Brokers と呼ばれるハッキング集団によって一般に公開されました。この脆弱性の重大度が明らかになると、Microsoft 社は、サポートしているすべてのバージョンの Windows を対象に、アウトオブバンド パッチ(MS17-010)をリリースしました。

理想の世界であれば、すべてのユーザがパッチを適用し、話はここで終了するでしょう。しかし残念ながら、原則と実践との間には、それ以上に大きい乖離があります。パッチはリリースまで時間がかかり、しかも残念なことに、MS17-010 の対象は、サポートされているバージョンの Windows に限られていました。サポートされていないバージョンの Windows を実行しているマシンには、脆弱性が残りました。

WannaCry の爆発

2017 年 5 月 12 日。いつもと同じ金曜日のように思えました。しかし、多くの人が、勤務時間の途中に、突然次のような表示をコンピュータ画面上に見ることになります。

WannaCry は、瞬く間に脆弱なコンピュータに拡散しました。これには EternalBlue エクスプロイトが利用されていました。SMB1 が有効になっていると、WannaCry は、ユーザのアクションがなくても SMB1 をエクスプロイトでき、ランサムウェア ペイロードをインストールした後、さらに、SMB1 が有効になっている別のコンピュータを探して感染することが可能でした。

WannaCry は、世界中の政府機関やさまざまな業界に重大な問題を引き起こし、医療、自動車、通信、運輸の各分野の大手組織を機能不全に落とし入れました。前例のない事態の中で、Microsoft 社は、Windows XP など、サポートが終了しているバージョンに対してもパッチをリリースしました。

Nyetya のワンツーパンチ

WannaCry が左ジャブだとしたら、その 1 ヵ月後に発生した Nyetya ワームは右フックでした。当初サプライ チェーン攻撃を通じてプッシュされた Nyetya が、EternalBlue を使用して拡散されました。Nyetya は、EternalRomance と呼ばれる 2 つ目の SMB 関連エクスプロイトも活用しました。これにより、旧バージョンの Windows を、より確実に侵害することができました。

一見すると WannaCry と Nyetya は似ているように思えます。いずれも SMB を介して拡散し、コンピュータを暗号化して、使用不能にしました。ただし、WannaCry のペイロードはランサムウェアでしたが、Nyetya は、自らをランサムウェアのようにマスキングしていただけで、実際にはワイパー マルウェアでした。ランサムウェアのようなメッセージを表示しましたが、身代金を支払う方法はありませんでした。システムが Nyetya に感染すると、もうそれで終わりでした。

単なるエクスプロイトには非ず

これらの 2 つの例は、脆弱なネットワーキング プロトコルを使用する危険性と、システムにパッチを適用する重要性を示しています。ただし SMB は、簡単に悪用できるエクスプロイトがなくても、攻撃者にとって魅力的です。

SamSam、Bad Rabbit、Olympic Destroyer などの脅威は、ネットワークにアクセスするために使用するツールは異なりますが、ひとたび侵入すると、いずれも SMB を使用してネットワーク内を移動します。SMB 共有に対してブルート フォース攻撃が使用されたことでデータが漏洩した事例もあります。その際には、当て推量が的中することを願って、共有パスワードを繰り返し入力するツールが、攻撃者に利用されていました。

SMB に行うべき対応

では、SMB 関連の攻撃を防御するにはどうすればよいのでしょうか。簡単です。使用を中止するのです![]() 。現在では SMB を使用し続ける理由はほとんどありません。実際、2018 年 4 月時点で、Windows への SMB プリインストールはなくなっています。

。現在では SMB を使用し続ける理由はほとんどありません。実際、2018 年 4 月時点で、Windows への SMB プリインストールはなくなっています。

SMB でコンピュータをつないでファイルを共有する代わりに、専用のファイル サーバまたはクラウド ベースのサービスを使用します。ネットワーク プリンタは、その他のプロトコルを使用するように設定します。現在の環境で SMB を無効にできない場合は、少なくとも SMB1 を無効にしましょう。ネットワークの境界で TCP ポート 445 と 139 をブロックして、SMB 通信が内部ネットワークに限定される状況を確保しましょう。さらに、SMB を介したエンドポイント間通信を不可能にする必要があります。

加えて、次のことを考慮に入れてください。

- Stealthwatch は、SMB 共有に対する接続を検知し、そのアクティビティを相互に関連付けて管理者に警告することが可能です。

- AMP による継続的なモニタリングと、特許取得済みのレトロスペクティブ セキュリティ機能は、WannaCry や Nyetya などの攻撃からの保護に最適です。

- NGFW、NGIPS、Meraki MX などのネットワーク セキュリティ アプライアンスは、SMB 攻撃に関連した悪意のあるアクティビティを検出できます。

- Threat Grid は、悪意のあるファイル動作を特定し、シスコのすべてのセキュリティ製品に自動的に通知するのに役立ちます。

1 つ確かなのは、最も抵抗の少ないパスが攻撃者にエクスプロイトされるということです。自社ネットワークから SMB を削除すれば、攻撃者が利用できるツールが 1 つ減り、その脅威ベクトルとしてのサイクルを永久に終わらせることができます。

その他の脅威について、「今月の脅威」ブログシリーズをご覧ください。