投稿者:Vitor Ventura![]()

はじめに

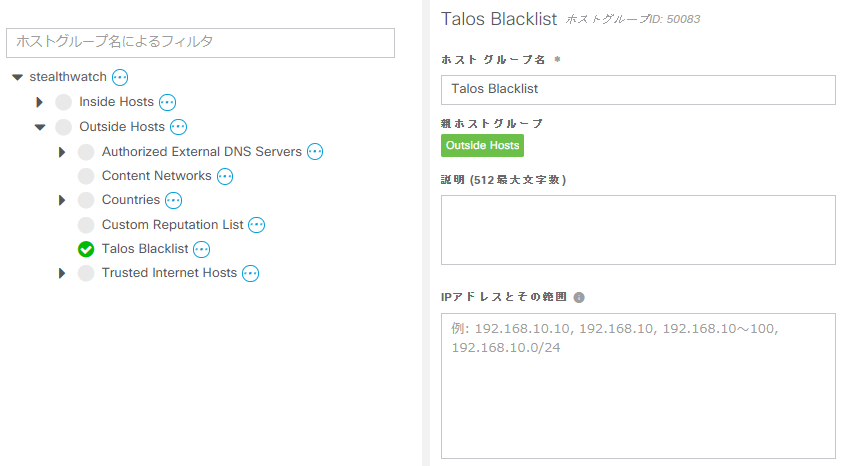

Talos はシスコ IR サービス![]() と連係して、SamSam ランサムウェアの新しい亜種と思われるものに取り組んでいます。このランサムウェアは、政府、医療機関、ICS など複数の業界で観測されています。この攻撃はターゲットを絞ったものではなく、本質的に日和見感染型と見られます。

と連係して、SamSam ランサムウェアの新しい亜種と思われるものに取り組んでいます。このランサムウェアは、政府、医療機関、ICS など複数の業界で観測されています。この攻撃はターゲットを絞ったものではなく、本質的に日和見感染型と見られます。

SamSam の被害状況からすると、その影響はビジネスの世界に限られたものではなく、特に医療機関を考慮すると一般の人々にも及んでいます。緊急ではない手術はいつでもスケジュールを変更できるものの、病歴や過去の治療歴が重要な患者の場合、影響はより重大なものになる可能性があります。さらに、多くの重要な救命措置用医療機器は現在、高度にコンピュータ化されています。ランサムウェアはそのような装置の操作に影響する可能性があるため、医療関係者による患者の診断や治療が困難になり、その結果、命に関わる事態が生じる可能性があります。一刻を争う処置に必要な機器を操作するコンピュータが利用できなくなると、その機器も使用できなくなります。

現在、継続しているこのような攻撃の初期感染媒体は不明であり、Talos ではそれを突き止めるための調査を進めています。SamSam の歴史からすると、攻撃者は、ターゲット環境内でホストを不正利用し、水平展開して SamSam ランサムウェアを仕掛け、後で実行するという手口に従っている可能性があります。以前、2016 年の SamSam 攻撃![]() の前回のウェーブによって、脆弱な JBoss ホストが攻撃されるのが観測されました。新しい亜種の感染媒体はまだ確認されていませんが、攻撃者が最初の足掛かりを得るうえで、感染した RDP/VNC サーバが役割を果たしている可能性があります。

の前回のウェーブによって、脆弱な JBoss ホストが攻撃されるのが観測されました。新しい亜種の感染媒体はまだ確認されていませんが、攻撃者が最初の足掛かりを得るうえで、感染した RDP/VNC サーバが役割を果たしている可能性があります。

今回の SamSam 亜種を以前のバージョンと比較すると、使用されている暗号化メカニズムに違いはありません。ただし今回、攻撃者は検出と分析を多少困難にするために使用する、いくつかの文字列の難読化や改良された分析対抗テクニックを追加しました。

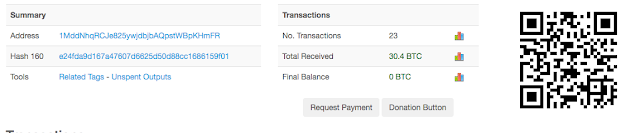

新しい亜種はローダを使用して導入され、そのローダが暗号化されたランサムウェア ペイロードを復号して実行します。このローダ/ペイロード モデルは、マルウェアが使用するフォレンジック対抗手法が向上したことを現しています。このローダ メカニズムを含むサンプルの発見は、2017 年 10 月までさかのぼります。SamSam の今回のウェーブで使用されるウォレット 1MddNhqRCJe825ywjdbjbAQpstWBpKHmFR をモニタリングすることにより、このウォレットは感染した複数の被害者間で共有されていることが観測されました。2017 年 12 月 25 日、このウォレットへの最初の支払いも確認できました。この攻撃者へのクリスマス プレゼントと言えるでしょう。これは、こちら![]() のビットコイン ブロックチェーンで検出された最初のウォレット トランザクションを観測することによって確認できました。他のビットコイン ウォレットも使用された可能性がありますが、現在 Talos では他の事例は認識していません。

のビットコイン ブロックチェーンで検出された最初のウォレット トランザクションを観測することによって確認できました。他のビットコイン ウォレットも使用された可能性がありますが、現在 Talos では他の事例は認識していません。

Talos では、この SamSam 亜種の導入は以前の亜種と同様、手動によるものである可能性が高く、攻撃者はこのマルウェアを実行するために手動のアクションを取る必要があると確信しています。対称暗号化キーは、ファイルごとにランダムに生成されます。Tor オニオン サービスとビットコイン ウォレット アドレスはペイロードにハードコードされていますが、公開キーは拡張子 .keyxml を持つ外部ファイルに格納されています。

さらに、コード分析では Tor サービス アドレスに接続するための自動メカニズムはみつかりませんでした。このことは、関連付けられた RSA 秘密キーによる被害者の識別は、手動または攻撃者による別のツールによって行われる必要があることを意味します。

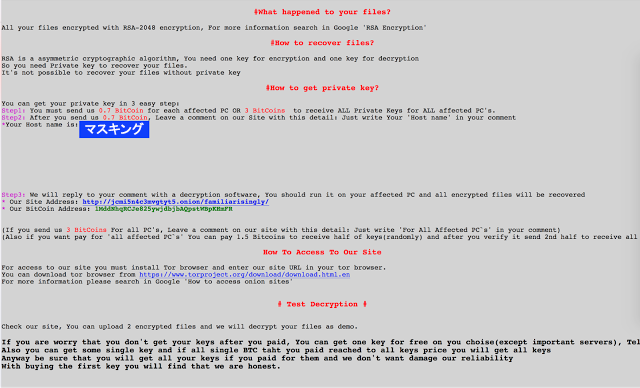

SamSam の新しい亜種によって表示されたランサムに関する注記

ランサムウェアのほとんどで攻撃者が言うのは、ユーザが支払いを行えばデータは復号できるということです。この点に関して SamSam は同様であり、上記のスクリーンショットに見られるように免責事項まで表示し、「私たちは当社の信頼性を損ないたくありません(we don’t want to damage our reliability)」、「私たちは正直です(we are honest)」と記しています。

この目的で、SamSam の攻撃者は 2 つのファイルの無料復号と、1 つのサーバを復号する追加の無料キーを提供します。さらに SamSam の攻撃者は、インフラストラクチャの重要な構成要素ではないと思われるサーバに関するキーだけを提供することを伝え、自分たちがモニタリングを実行できること、およびネットワーク内を水平に動けることを示します。SamSam の以前のバージョンと同様、攻撃者は、自分たちへのメッセージングは自分たちのサイトを介して実行するよう勧めます。

「RUNNER」

攻撃者は導入方法を変更し、「RUNNER」というローダ メカニズムを使用してペイロードを実行するようになりました。実行時にこのローダは、自分の実行ディレクトリ内で拡張子 .stubbin を持つファイルを検索します。このファイルには SamSam 暗号化 .NET アセンブリ ペイロードが組み込まれています。ファイルの読み取り時にローダは、最初の引数として指定されたパスワードを使用してペイロードを復号し、残りの引数を渡して実行します。

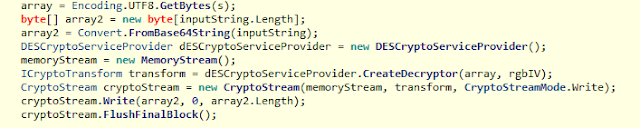

このローダは、難読化されていない非常に単純な .NET アセンブリです。初期化ベクトル(IV)とコード構造の両方を比較すると、これは Codeproject.com Web サイトに掲載されたサンプルから派生したものと思われます。

以下の画像に示すように、Rijndael 暗号化に使用される IV は両方の実装(ポストされた 16 進コードと、逆コンパイル コード(逆コンパイラ実装により 10 進数になっています))で一致します。

| |

|

|

| ポストされたコード | 逆コンパイル コード |

特に関数「Decrypt」で見られるコード レベルでは、Codeproject のソースと最新の SamSam RUNNER サンプルでコード構造が同じ(ポストされたコードからコメントが削除されたもの)であることは明らかです。

暗号化ルーチンのソース コードの比較

ペイロード

SamSam の以前のバージョンでは、AES で文字列を暗号化することによるマルウェア コードの難読化に手間をかけていました。新しいバージョンでも、関数、クラス名、文字列(ターゲットとなるファイル拡張子の一覧、ヘルプ ファイルの内容、環境変数など)が難読化されています。今回は固定ハード コーディングされたキーと IV を使用する DES 暗号化を使用して難読化されています。

さらに、攻撃者はマルウェア コードの難読化だけではなく、マルウェア サンプル自体のフォレンジック リカバリ(このサンプルのリバース エンジニアリングを可能にする)を防止するよう手間をかけています。

前述のように、ペイロードを復号するためのパスワードはローダにパラメータとして渡されるため、分析するためにペイロードを取得するチャンスは少なくなっています。

SamSam の以前のバージョンでは、1 秒待った後にハード ディスクからペイロード自体を削除するスレッドを起動することにより、ペイロードへのアクセスを困難にするという同じメソッドを持っていました。

古いサンプルと新しいサンプルの主要な暗号化ルーチンを比較すると、SamSam のこのバージョンが同じマルウェア ファミリに属することを確信できる類似性があることが示されます。

暗号化ルーチンの比較

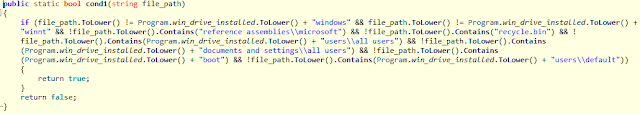

SamSam の以前のバージョンでは、利用可能なドライブの一覧を取得するために API コール DriveInfo.GetDrives() を使用していましたが、この新しいバージョンではドライブ文字はハードコードされています。ドライブの準備ができていることを確認した後、ブラックリストに載っていないフォルダ パスでターゲット ファイルの検索を開始します。

新しい亜種は、以前の亜種の一部と同じターゲット ファイル拡張子のリストを保持しています。暗号化しないパスのリストにはいくつかの新しいエントリが追加されました。ユーザ プロファイル「All Users」と「default」や、ブート ディレクトリなどです。

これは、ほとんどのランサムウェアが被害者のマシンの操作性を維持しようとするのと同じです。システムが起動できないほどにマシン操作が損なわれると、被害者は支払いができなくなりますが、ファイル/フォルダへのアクセスが制限されていてもマシンが機能可能な状態を保っていれば、被害者が重要なファイルやドキュメントをリカバリするために支払いをする可能性が大きくなります。

SamSam の以前のバージョンと同様、新しいバージョンでも、現在のドライブに暗号化されたドキュメントを作成するための十分な空き領域があることを特に注意深く確認し、回復不可能な暗号化につながる破損を避けます。

ほとんどのランサムウェアとは異なり、SamSam はボリューム シャドウ コピーを削除せず、元のファイルの暗号化されたバージョンを作成してから、元のファイルを通常の Windows API を使用して削除します。ブロック上書きであるため、可能性は低いものの、オペレーティング システムによって保存されたバージョンの該当フォルダから元のファイルのリカバリができる可能性があります。

収益性

この SamSam キャンペーンの対象範囲の識別において、Talos はそれぞれの攻撃の攻撃者によって使用されるビットコイン ウォレット アドレスを分析しました。この記事の執筆時点では、攻撃者は約 30.4 BTC(325,217.07 ドルに相当)を受け取りました。前述のように、攻撃者が複数のビットコイン ウォレットを利用する可能性はありますが、Talos ではこのリストに記載したもの以外の利用は観測していません。

推奨事項

具体的な初期の脅威媒体は現時点では不明なため、組織へのリスクを最小限に抑えるためのベスト プラクティスを導入する必要があります。Talos は以前、ランサムウェア関連の脅威からの防御に関するブログ![]() に、考慮すべきいくつかのベスト プラクティスを概説しました。ベスト プラクティスに従い、SMB や RDP などのプロトコルは決してインターネットに向けて開いてはなりません。

に、考慮すべきいくつかのベスト プラクティスを概説しました。ベスト プラクティスに従い、SMB や RDP などのプロトコルは決してインターネットに向けて開いてはなりません。

IOC(侵入の痕跡)

SHA256

0785bb93fdb219ea8cb1673de1166bea839da8ba6d7312284d2a08bd41e38cb9

338fdf3626aa4a48a5972f291aacf3d6172dd920fe16ac4da4dd6c5b999d2f13

3531bb1077c64840b9c95c45d382448abffa4f386ad88e125c96a38166832252

4856f898cd27fd2fed1ea33b4d463a6ae89a9ccee49b134ea8b5492cb447fb75

516fb821ee6c19cf2873e637c21be7603e7a39720c7d6d71a8c19d8d717a2495

72832db9b951663b8f322778440b8720ea95cde0349a1d26477edd95b3915479

754fab056e0319408227ad07670b77dde2414597ff5e154856ecae5e14415e1a

88d24b497cfeb47ec6719752f2af00c802c38e7d4b5d526311d552c6d5f4ad34

88e344977bf6451e15fe202d65471a5f75d22370050fe6ba4dfa2c2d0fae7828

8eabfa74d88e439cfca9ccabd0ee34422892d8e58331a63bea94a7c4140cf7ab

8f803b66f6c6bc4da9211a2c4c4c5b46a113201ecaf056d35cad325ec4054656

dabc0f171b55f4aff88f32871374bf09da83668e1db2d2c18b0cd58ed04f0707

e7bebd1b1419f42293732c70095f35c8310fa3afee55f1df68d4fe6bbee5397e

BTC ウォレット

1MddNhqRCJe825ywjdbjbAQpstWBpKHmFR

Tor オニオン サービス

jcmi5n4c3mvgtyt5.onion

参考資料:

https://www.codeproject.com/kb/security/dotnetcrypto.aspx?msg=1790665

検出

Snort ルール:45484 ~ 45486

AMP for Endpoints:TETRA エンジンを有効化、「コマンドライン キャプチャ」を有効化、v6.05 以降のクライアントを使用する

本稿は 2018年1月22日に Talos Group

のブログに投稿された「SamSam – The Evolution Continues Netting Over $325,000 in 4 Weeks

」の抄訳です。