概要

大規模なランサムウェア攻撃により、スペインの Telefonica![]() 、英国のNHS(国民保健サービス)

、英国のNHS(国民保健サービス)![]() 、米国の FedEx

、米国の FedEx![]() といった各国の組織が影響を受けています。この攻撃を引き起こしているマルウェアは「WannaCry」として知られています。これはランサムウェアの亜種です。

といった各国の組織が影響を受けています。この攻撃を引き起こしているマルウェアは「WannaCry」として知られています。これはランサムウェアの亜種です。

WannaCry は TCP ポート 445 番(Server Message Block/SMB)を広範囲でスキャンする能力を備えており、ワームと同様の仕組みで拡散します。ホストを侵害してファイルを暗号化すると、Bitcoin による身代金の支払いを要求します。注意が必要なのは、ネットワーク内部を限定的にスキャンして拡散場所を特定する以上の能力を WannaCry が備えていることです。つまり、他の外部ホストで検出された脆弱性を突き、インターネット上で拡散する能力も備えています。

Talos が WannaCry のサンプルを調べたところ、永続的なバックドアである DOUBLEPULSAR を使用していることも判明しました。このバックドアは、すでに侵害されたシステム上でコードにアクセス・実行するために広く利用されています。DOUBLEPULSAR を使用しているため、別のマルウェアなどがインストール・有効化される危険性もあります。このバックドアは一般に、SMB の脆弱性がエクスプロイトされた後にインストールされます(ただしこれは Microsoft セキュリティ更新プログラム(MS17-010)で修正されています)。DOUBLEPULSAR のバックドアは攻撃的なエクスプロイト フレームワーク(最近公開された Shadow Brokers キャッシュの一部)に関連しています。DOUBLEPULSAR はリリース以降、セキュリティ業界やさまざまなアンダーグラウンド ハッキング フォーラムで幅広く分析され、研究されてきました。

WannaCry では主に ETERNALBLUE モジュールと DOUBLEPULSAR バックドアを利用していると考えられます。具体的には、SMB の脆弱性をエクスプロイトする初期段階で ETERNALBLUE を使用しています。成功すると DOUBLEPULSAR のバックドアを埋め込みます。マルウェアはこのバックドアを通してインストールされます。エクスプロイトが失敗した場合でも、DOUBLEPULSAR バックドアがすでにインストールされていれば、ランサムウェアのペイロードをインストールします。インターネット上で一般的なワームのように WannaCry が拡散している原因は、ここにあります。

組織では、ベストプラクティスに従い、Windows マシンのパッチが完全に適用・デプロイされていることを確かめてください。さらに、外部アクセス可能なすべてのホストでは SMB ポート(139 および 445 番)をブロックすることも急務です。

WannaCry による脅威の緊急調査はまだ続いており、今後の調査結果や対応状況によっては対策が変化する可能性もあります。Talos では引き続き新たな進展を注視・分析し、対策を講じます。今後にかけて新たなカバレッジが提供されるか、既存のカバレッジが変更・修正される可能性があります。最新の情報については、Firepower Management Center または Snort.org を参照してください。

キャンペーンの詳細

Talos のインターネット ハニーポットでは、EST 午前 5 時(UTC 午前 9 時)少し前からスキャン アクティビティの増加を検出しました。

インフラストラクチャの分析

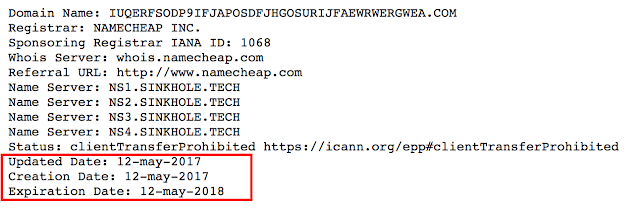

初期段階に Cisco Umbrella のセキュリティ研究者が検出したことは、WannaCry のキルスイッチ ドメインの 1 つ(iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com)に対するリクエストです。これは UTC 07:24 に始まり、約 10 時間後にはピーク(1,400 件超)に達しています。

ドメインの文字列は大部分がキーボードの上/下端の文字で構成されていることから、手動で入力したように見えます。

マルウェアの実行における全体的な役割を踏まえると、このドメインはキルスイッチ ドメインとして分類できるかもしれません。

上記のサブルーチンでは、このドメインに対して HTTP GET を試行します。失敗すると引き続き感染プロセスを実行します。逆に成功するとサブルーチンが終了します。このドメインは有名なシンクホールに登録されているため、この手法により WannaCry のサンプルでは悪意のあるアクティビティが実質的に阻止されました。

未加工の登録情報から、出現日は 2017 年 5 月 12 日であることを確認できます。

マルウェア分析

初期ファイルである mssecsvc.exe は、tasksche.exe ファイルをドロップして実行します。次にキルスイッチ ドメインをチェックします。そして「mssecsvc2.0」というサービスを作成します。このサービスは、最初の実行時とは異なるエントリポイントで mssecsvc.exe ファイルを実行します。2 回目の実行時には感染マシンの IP アドレスをチェックします。同じサブネットに属する各 IPアドレスに対して、TCP ポートの 445 番に接続しようと試みます。マルウェアが接続に成功すると、接続を確立した上でデータを転送します。このネットワーク トラフィックはエクスプロイト ペイロードであると考えられます。この手口は、最近公開された Microsoft Windows の脆弱性(MS17-010![]() )を利用したものであることが広く報告されています。上記の SMB トラフィックはまだ完全に理解できておらず、拡散の正確な手口や発現条件も把握されていません。

)を利用したものであることが広く報告されています。上記の SMB トラフィックはまだ完全に理解できておらず、拡散の正確な手口や発現条件も把握されていません。

tasksche.exe のファイルは、「C:/」や「D:/」などのドライブ レターが割り当てられたディスク ドライブ(ネットワーク共有やリムーバブル ストレージデバイスを含む)をチェックします。続けて、付録に記載されたファイル拡張子を持つファイルを探し、2048 ビットの RSA 暗号化によりそれらを暗号化します。ファイルの暗号化では、新しいファイルディレクトリ Tor/ が作成されます。この中には、tor.exe、および tor.exe が使用する 9 個の DLL ファイルが保存されます。さらに、taskdl.exe と taskse.exe の 2 つのファイルも保存します。taskdl.exe は一時ファイルを削除し、taskse.exe は @wanadecryptor@.exe を起動してデスクトップ上に身代金要求メッセージを表示します。@wanadecryptor@.exe 自体は、ランサムウェアではありません。単に身代金要求メッセージを表示するだけの役割があります。実際の暗号化は、tasksche.exe によってバックグラウンドで実行されます。

tor.exe ファイルは @wanadecryptor@.exe によって実行されます。ここで新たに実行されたプロセスは、Tor ノードへのネットワーク接続を開始します。Tor ノードへのネットワーク接続はプロキシとして機能し、WannaCry の匿名性を維持します。

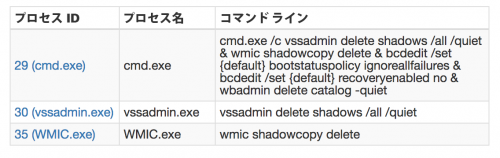

一般的なランサムウェアの亜種と同様に、WannaCry でも被害者のマシンからシャドウ コピーを削除します。これにはマシンのリカバリを防ぐ狙いがあります。シャドウ コピーの削除は、WMIC.exe、vssadmin.exe、および cmd.exe が行います。

WannaCry では attrib.exe を使用して +h フラグ(非表示)を変更すると同時に、icacls.exe を使用して全ユーザに完全なアクセス権を付与する(icacls)など、マルウェア本体の実行を支援するために多様な手口を実行します。/grant Everyone:F /T /C /Q”

WannaCry はモジュラ サービスとして作成されています。ランサムウェアに関連付けられた実行可能ファイルの作成者は、サービス モジュールの開発者とは異なるようです。このため、WannaCry のマルウェア構造は多様なペイロードの拡散と実行に対応できる可能性も考えられます。

暗号化が完了すると、以下のトランスクリプト ノートが表示されます。このランサムウェアで興味深い点の 1 つは、身代金画面です。これは実際のところ実行可能ファイルであり、画像ファイル、HTA ファイル、またはテキスト ファイルは使用されていません。

身代金を支払ったところで、犯罪者が解読鍵を提供するとは限りません。組織ではこの点で注意が必要です。身代金を支払うと、これらの悪質なキャンペーンの資金を直接提供することになります。そのため Talos では、可能な限り身代金の支払いを避けるようお勧めします。

緩和・予防策

リスクを軽減するには、以下の推奨事項に従ってください。

- すべての Windows システムについて、パッチを完全に適用してください。最低限の対策として、Microsoft セキュリティ更新プログラム(MS17-010

)は必ず適用してください。

)は必ず適用してください。 - インターネット上で SMB(139 および 445 番のポート)を公開している場合は、現在のベストプラクティスに従い、着信トラフィックをただちにブロックしてください。

Tor ノードへの接続やネットワーク上の Tor トラフィックをブロックすることも強くお勧めします。既知の Tor 出口ノードは、ASA Firepower デバイスの Security Intelligence フィードに記載されています。これをブラックリストに登録することで、Tor ネットワークへのアウトバウンド通信を阻止できます。

上記の緩和策に加えて、業界標準の推奨ベストプラクティスを採用することも強く推奨します。これは、今回の攻撃やキャンペーンなどから保護する上で非常に重要です。

- 現在もサポート対象であり、セキュリティ更新プログラムが配信されているオペレーティング システムを利用してください。

- 実効性のあるパッチ管理体制を導入し、インフラストラクチャ上におけるエンドポイントなどの基幹部にセキュリティ更新プログラムを確実に適用してください。

- システム上でマルウェア対策ソフトウェアを実行し、マルウェア署名を定期的にアップデートしてください。

- オフライン デバイスのバックアップと復元を含めた災害復旧計画を実行してください。身代金を支払うことなくファイルが復元されるのを防ぐため、バックアップ データが標的にされることも多くあります。

カバレッジ

Snort Rule: 42329-42332, 42340, 41978

オープンソース Snort サブスクライバ ルール セットをお使いであれば、Snort.org![]() で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

お客様がこの脅威を検出してブロックできる別の方法を以下に記載します。

Advanced Malware Protection(AMP)は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

CWS や WSA の Web スキャンは、悪意のある Web サイトへのアクセスを阻止し、それらの攻撃に使用されたマルウェアを検出します。

IPS のネットワーク セキュリティ保護や NGFW には、攻撃者による不正なネットワーク アクティビティを検出できる最新のシグネチャが備わっています。

AMP Threat Grid は、悪意のあるバイナリを特定し、すべてのシスコ セキュリティ製品に保護機能を組み込みます。

Umbrella![]() は悪意のあるアクティビティに関連付けられているドメインの DNS 解決を防止します。

は悪意のあるアクティビティに関連付けられているドメインの DNS 解決を防止します。

Stealthwatchは、ネットワークスキャン、ネットワークを通じた拡散、CnCインフラへの通信を検出し、管理者へアラートを送信することが出来ます。

ホスト

ファイル タイプ

- d5e0e8694ddc0548d8e6b87c83d50f4ab85c1debadb106d6a6a794c3e746f4fa b.wnry

- 055c7760512c98c8d51e4427227fe2a7ea3b34ee63178fe78631fa8aa6d15622 c.wnry

- 402751fa49e0cb68fe052cb3db87b05e71c1d950984d339940cf6b29409f2a7c r.wnry

- e18fdd912dfe5b45776e68d578c3af3547886cf1353d7086c8bee037436dff4b s.wnry

- 4a468603fdcb7a2eb5770705898cf9ef37aade532a7964642ecd705a74794b79 taskdl.exe

- 2ca2d550e603d74dedda03156023135b38da3630cb014e3d00b1263358c5f00d taskse.exe

- 97ebce49b14c46bebc9ec2448d00e1e397123b256e2be9eba5140688e7bc0ae6 t.wnry

- b9c5d4339809e0ad9a00d4d3dd26fdf44a32819a54abf846bb9b560d81391c25 u.wnry

確認された IPs

- 188[.]166[.]23[.]127:443 – Tor 出口ノード

- 193[.]23[.]244[.]244:443 – Tor 出口ノード

- 2[.]3[.]69[.]209:9001 – Tor 出口ノード

- 146[.]0[.]32[.]144:9001 – Tor 出口ノード

- 50[.]7[.]161[.]218:9001 – Tor 出口ノード

- 128.31.0[.]39 – Tor 出口ノード

- 213.61.66[.]116 – Tor 出口ノード

- 212.47.232[.]237 – Tor 出口ノード

- 81.30.158[.]223 – Tor 出口ノード

- 79.172.193[.]32 – Tor 出口ノード

Tor C2s

- xxlvbrloxvriy2c5.onion

- cwwnhwhlz52maqm7.onion

- gx7ekbenv2riucmf.onion

- 57g7spgrzlojinas.onion

- 76jdd2ir2embyv47.onion

確認されたハッシュ値

- ed01ebfbc9eb5bbea545af4d01bf5f1071661840480439c6e5babe8e080e41aa

- c365ddaa345cfcaff3d629505572a484cff5221933d68e4a52130b8bb7badaf9

- 09a46b3e1be080745a6d8d88d6b5bd351b1c7586ae0dc94d0c238ee36421cafa

- 0a73291ab5607aef7db23863cf8e72f55bcb3c273bb47f00edf011515aeb5894

- 428f22a9afd2797ede7c0583d34a052c32693cbb55f567a60298587b6e675c6f

- 5c1f4f69c45cff9725d9969f9ffcf79d07bd0f624e06cfa5bcbacd2211046ed6

- 62d828ee000e44f670ba322644c2351fe31af5b88a98f2b2ce27e423dcf1d1b1

- 72af12d8139a80f317e851a60027fdf208871ed334c12637f49d819ab4b033dd

- 85ce324b8f78021ecfc9b811c748f19b82e61bb093ff64f2eab457f9ef19b186

- a1d9cd6f189beff28a0a49b10f8fe4510128471f004b3e4283ddc7f78594906b

- a93ee7ea13238bd038bcbec635f39619db566145498fe6e0ea60e6e76d614bd3

- b43b234012b8233b3df6adb7c0a3b2b13cc2354dd6de27e092873bf58af2693c

- eb47cd6a937221411bb8daf35900a9897fb234160087089a064066a65f42bcd4

- 24d004a104d4d54034dbcffc2a4b19a11f39008a575aa614ea04703480b1022c

- 2c2d8bc91564050cf073745f1b117f4ffdd6470e87166abdfcd10ecdff040a2e

- 7a828afd2abf153d840938090d498072b7e507c7021e4cdd8c6baf727cafc545

- a897345b68191fd36f8cefb52e6a77acb2367432abb648b9ae0a9d708406de5b

- fb0b6044347e972e21b6c376e37e1115dab494a2c6b9fb28b92b1e45b45d0ebc

- 9588f2ef06b7e1c8509f32d8eddfa18041a9cc15b1c90d6da484a39f8dcdf967

- b43b234012b8233b3df6adb7c0a3b2b13cc2354dd6de27e092873bf58af2693c

- 4186675cb6706f9d51167fb0f14cd3f8fcfb0065093f62b10a15f7d9a6c8d982

- 09a46b3e1be080745a6d8d88d6b5bd351b1c7586ae0dc94d0c238ee36421cafa

付録

ランサムウェアで暗号化されたファイル タイプの一覧:

.der、.pfx、.key、.crt、.csr、.p12、.pem、.odt、.sxw、.stw、.3ds、.max、.3dm、 .ods、.sxc、.stc、.dif、.slk、.wb2、.odp、.sxd、.std、.sxm、.sqlite3、.sqlitedb、 sql、.accdb、.mdb、.dbf、.odb、.mdf、.ldf、.cpp、.pas、.asm、.cmd、.bat、.vbs、 .sch、.jsp、.php、.asp、.java、.jar、.class、.mp3、.wav、.swf、.fla、.wmv、.mpg、 .vob、.mpeg、.asf、.avi、.mov、.mp4、.mkv、.flv、.wma、.mid、.m3u、.m4u、.svg、 .psd、.tiff、.tif、.raw、.gif、.png、.bmp、.jpg、.jpeg、.iso、.backup、.zip、.rar、 .tgz、.tar、.bak、.ARC、.vmdk、.vdi、.sldm、.sldx、.sti、.sxi、.dwg、.pdf、.wk1、 .wks、.rtf、.csv、.txt、.msg、.pst、.ppsx、.ppsm、.pps、.pot、.pptm、.pptx、.ppt、 .xltm、.xltx、.xlc、.xlm、.xlt、.xlw、.xlsb、.xlsm、.xlsx、.xls、.dotm、.dot、.docm、 .docx、.doc,

本稿は 2017年5月12日に Talos Group

のブログに投稿された「Player 3 Has Entered the Game: Say Hello to ‘WannaCry’

」の抄訳です。