Hardening Project の知見 -次世代型IPS&FW/ EDRの効果

シスコは 2016 年より「衛る技術」の価値を最大化することを目指すセキュリティ プロジェクト、 Hardening Project にスポンサーとして参画しています。

Hardening Project はセキュリティに関心のある参加者が競技チームを結成して、疑似環境において脆弱性が内在する EC サイトを堅牢化しながら売上を伸ばす、新しいセキュリティ競技です。このイベントでは、参画スポンサーは競技グループを様々な形で支援を行います。例えばセキュリティ製品を提供して攻撃から EC サイトを守る、サービスを提供して堅牢化を手助けするなど、各スポンサーが工夫してサービスを提供しています。

さて 2018 年の Hardening Project (Hardening II Collective、Hardening II SecurEach)において、シスコはセキュリティ製品と共にインシデント レスポンスをサービスとして提供しました。内容としては競技用の疑似インターネット環境から集まってくる情報の中から脅威を見つけ次第、速やかにそれらの封じ込めや収集したデータを脅威インテリジェンスとしてサードパーティに共有するというものです。

提供セキュリティ製品

- 次世代型 IPS&FW: Firepower シリーズ

- EDR: Advanced Malware Protection for Endpoints

- フロー監視&振る舞い検知: Stealthwatch シリーズ

それでは直近のイベントである、Hardening II SecurEachで観測した一部の脅威情報を通して、セキュリティ製品の効果を引き出すために製品はどこでどのような情報を収集するべきなのか知見を共有したいと思います。

1:サーバセグメントや DMZ エリアに 次世代型 IPS&FW を配置する意味

境界エリアに ファイヤウォールを配置することは一般的ですが、より高度化している攻撃をネットワーク上で検出して防御するためには、IPS(侵入検知)機能が必要となります。IPS 機能を包含した次世代型 IPS&FW Firepower シリーズは通信の中から既知の脅威を見つけて止めるという効果だけでなく、インシデント レスポンスを加速させる上で重要なメリットをもたらします。

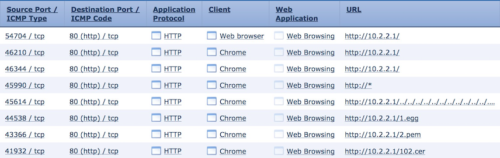

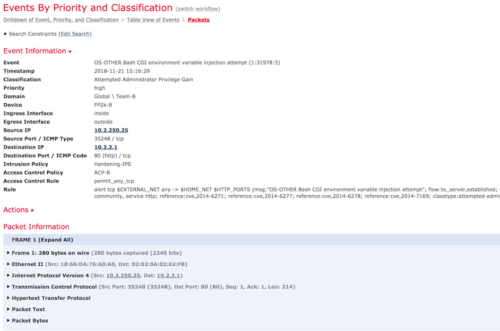

例えば以下の Firepower シリーズのログを見ていくと、一見するとよくありそうな通信ログもウェブサーバの管理者ページへのアクセスを試みていることが推測できます。本来であれば公開されていない管理者ページへのアクセス、時にはパストラバーサル攻撃と思われる通信も、ヘッダー情報までログ取得することで証拠を得ることができます。

Firepower シリーズは脅威となった通信のパケットをキャプチャすることができます。以下の観測した脅威通信で、ヘッダー内にどのようなコンテンツが埋め込まれていたのかを見ることができます。(PCAP 形式でダウンロードすることも可能)

競技イベントを通して 次世代型 IPS&FW Firepower シリーズを提供して得られた知見は、以下の問いに集約されます。

ネットワークセキュリティ製品は、脅威防御に加えてインシデントレスポンスを加速させるための詳細なログ情報やキャプチャデータを取得していますか?

単に攻撃を止めるだけでなく、さらなる攻撃の予兆を知ることは、システム全体をより堅牢化するために必要な事項です。観測された攻撃が成功したかどうかにかかわらず、実際の通信から脅威の証拠を得ることは、今差し迫っている脅威や次の脅威を予兆するために役立ちます。

2: 社内端末に潜む脅威を過去に遡って発見していく重要性とその意味

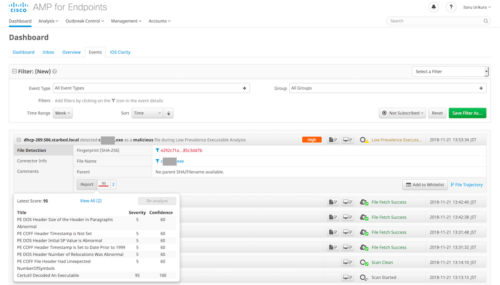

EDR(Endpoint Detection and Response)という言葉は、この頃ではかなり一般化してきたように思えますが、シスコは EDR 製品「AMP for Endpoints」を以前より販売しています。こうしたエンドポイント セキュリティは脅威を止めることや可視化することにフォーカスしています。しかし AMP for Endpoints は、そうした機能に加えて、過去に社内に忍び込んだ脅威を見つけ出すユニークな機能を備えています。

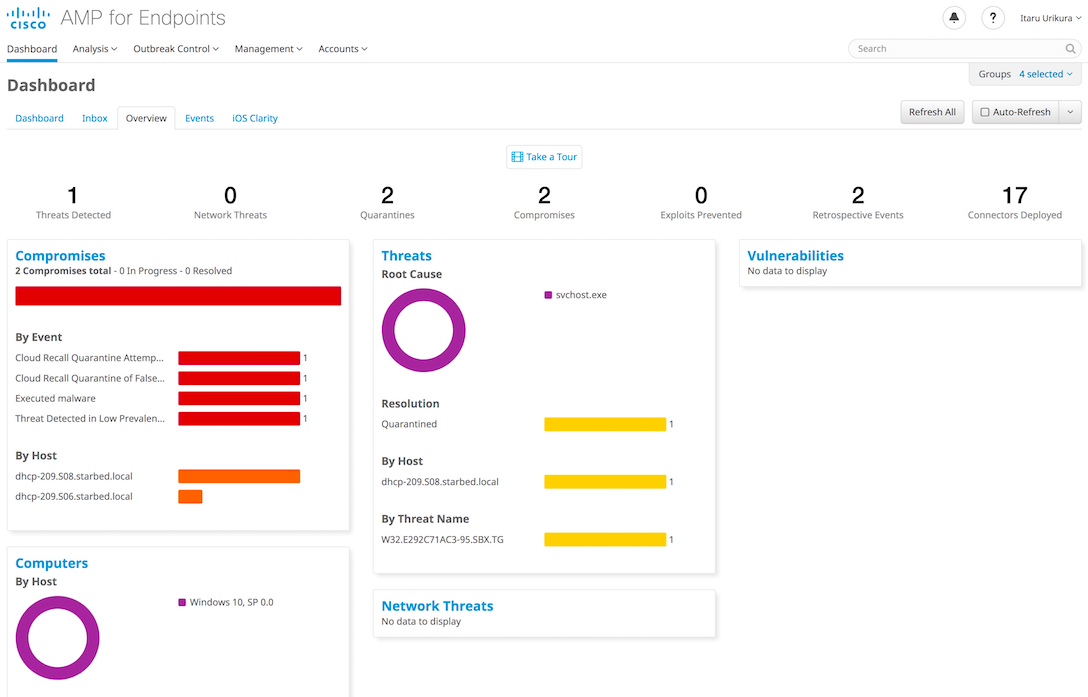

例えば社内端末の中で特異なファイルがあれば、それを検査対象として解析します。管理者は手動で行うこともできますし、自動化することもできます。一度悪意あると判断されると、過去の入り込んだ特異なファイルを起点として直ちにアラートや隔離イベントを実行することができます。(こうした過去にさかのぼって対応することを、レトロスペクティブ セキュリティと呼んでいます。)競技イベント中も被害が広がる前に端末内に潜んでいた悪意あるファイルを隔離することができました。

そうして発見した悪意あるファイルは、ファイル トラジェクトリ機能を使うだけで、他に社内のどの端末が忍び込んでいるのか一目で追跡することができます。場合によっては社内ネットワークで感染を拡大する、ラテラル ムーブメントを実行するマルウェアに有効な機能です。実際にラテラル ムーブメントが実行されていなくとも、悪意あるファイルを複数の端末がダウンロードもしくは保持していることが判明しました。

最後に AMP for Endpoints やその他セキュリティ製品と連動する Cisco Threat Response を用いることで社内の脅威を即座に可視化することができます。追跡するべきファイルはいつどの端末で観測され、どこから来たのか、端末のどこに潜んでいるのか、組織全体で脅威を可視化することやグローバルでどれだけ観測されているのか確認することが可能です。今回は 2 台の端末が影響を受けたことが分かりました。(赤:悪意あると判断されているもの、紫:自組織内で影響あると判断されているもの)

競技イベントを通して AMP for Endpointsを提供して得られた知見は以下の問に集約されます。

何百台、何千台とある社内端末にインストールされているソフトウェアは、悪意がないと言えますか?密かに内部感染を拡大しているとしたら、それを知る術はありますか?

一見するとファイル名は正しそうに思えても、中身は悪意のあるコードが内在しているかもしれません。それを装って入り込んだ悪意あるものかもしれません。実際に中身が本来の意図した動作かどうかにかかわらず、巧妙化するマルウェアに対応すべく管理者はこうした脅威にどう立ち向かうのか、競技イベントでの AMP for Endpoints の活躍はその答えになるかもしれません。

おまけ:ネットワーク上のフロー監視や振る舞い検知を行っておくことの必要性

企業やクラウド内のネットワークにおいて、通常と異なる通信を検出することは、セキュリティの観点では重要なことです。特に工場や金融ネットワークなど、通信フローが特定できる、または通信ポリシーが定まっている場合は、異常を検出しやすく、こうしたソリューションはすぐにでも役立ちます。さらに今後ネットワークに繋がるデバイス数が増えていくIoT時代を考えると、リソースの限られている IoT端末にセキュリティソフトウェアをインストールするのが困難な場合が多いため、ネットワークレベルで通信から異常検知を行い脅威を察することの重要度が一層増すと考えられます。

通信監視を行った上でさらに振る舞い検知を得意とする Stealthwatch を利用すると、自動学習機能を通じて学習したネットワーク上の通信の振る舞いから、通常は通信していないセグメントやホスト同士の通信や極端なデータダウンロード/アップロードや探索活動を発見することが可能となります。競技イベントでは、 Firepower / AMP for Endpointsで見つけた脅威に晒された端末が前後でどういった通信をしていたのか、ネットワーク通信の証跡を確認する目的で役立ちました。

最後となりますが、シスコは今後も Hardening Project に参画することで、皆様の「衛る技術」の向上を支援すると共に、セキュリティ技術が多くの人にとって恩恵となるように引き続き活動していきます。

Tags: