エクスプロイトの媒介者となる可能性があるときに、なぜダウンロードするのか

この記事は、AMP Threat Grid ビジネス デベロップメント担当シニア マネージャーである Jessica Bair によるブログ「Why download the exploit, when you can carry it with you?」

(2018/8/2)の抄訳です。

RSA Conference 2018 Asia Pacific & Japanでは、RSA とシスコがスポンサーを務め、RSA Conference で Marina Bay Sands(MBS)が提供する公衆 Wi-Fi ネットワークをモニタする教育目的の展示を 2 年連続で行いました。この展示は、RSA Conference セキュリティ オペレーション センター(SOC)として制作されました。RSA とシスコは、脅威に関してネットワークをモニタすること、また無料 Wi-Fi のリスクについて参加者を啓もうすることを目的に、技術とスタッフを提供しました。RSA Conference 2018 Asia Pacific & Japanでは、RSA とシスコがスポンサーを務め、RSA Conference で Marina Bay Sands(MBS)が提供する公衆 Wi-Fi ネットワークをモニタする教育目的の展示を 2 年連続で行いました。

SOC と NOC の違い

ネットワーク オペレーション センター

NOC は通常、ネットワーク インフラストラクチャ全体のモニタリングとメンテナンスを担当します。主な機能は、ネットワーク サービスを中断せずに提供することです。

セキュリティ オペレーション センター

SOC は、ネットワークのほか、Web サイト、アプリケーション、データベース、サーバ、データセンターその他のテクノロジの保護を担当します。

この SOC を提供したのが RSA とシスコです。NOC は MBS が提供しました。

RSAC SOC の使命は、カンファレンスの Wi-Fi が攻撃(Denial of Service(DoS)、横展開するマルウェアなど)を受けないようにすることでした。これは教育とデモンストレーションを目的とする環境であったため、悪意のある DNS トラフィック、ダウンロード、添付ファイルはブロックしませんでした。一方でネットワークを攻撃者から確実に保護するようにしました。(可能な場合には)リスクにさらされているユーザーを特定して助言を行いました。

RSAC SOC で使用した技術

MBS が提供していた .RSAConference ネットワークからは、あらゆる範囲のネットワーク トラフィックが送られてきました。このネットワークは シスコ次世代ファイアウォール/ISP をパス スルーしたあと、トラフィックを NetWitness Packets、Cisco Stealthwatch の各チーム宛てに分割するものでした。

RSA は NetWitness Packets を使用して、ファイアウォールからの Wi-Fi ネットワーク上のすべてのトラフィックを収集して調査しました。その目的は、通常の動作との違いを検出し、それらの結果に基づくアラート用に確率加重のリスク スコアを作成することでした。NetWitness は、収集時にすべてのネットワーク パケット セッションを対象として脅威のインジケータについて検査し、脅威インテリジェンスとビジネスの観点からこのデータに価値を付加しました。カンファレンスの最後に、このデータはすべて NetWitness から消去されました。

悪意のある可能性がある疑わしいファイルについては、NetWitness Packets が、コミュニティ AV ルックアップ、特定の静的分析、独自のネットワーク インテリジェンスをチェックします。その後で NetWitness Orchestrator が、動的マルウェア分析のために当該のファイルを Cisco Threat Grid に送信します。

Threat Grid では、高度なサンドボックスと脅威インテリジェンスが 1 つのソリューションに統合されており、組織をマルウェアから防御します。Threat Grid は、数百万ものサンプルや数十億ものマルウェアのアーティファクトを基にして、ファイルのふるまいを分析します。SOC チームはマルウェアに関するグローバルな履歴情報を保持し、マルウェアが何をしているか、その脅威が RSAC ネットワークにどの程度の影響を与えたかを把握しました。

Threat Grid はマルウェアの主な動作指標と、それに関連するキャンペーンを特定します。SOC チームは、潜在的に最も大きい影響に基づいて攻撃をすばやく優先順位付けすることで、時間を節約できました。サンプルに安全にアクセスし、マルウェアのふるまいを直接監視するために、Glovebox などのツールを使用しました。さらに、Cisco Umbrella を使用して、すべての DNS アクティビティの可視性を維持しました。Cisco Visibility と Talos Intelligence の脅威インテリジェンスも使用しました。

シスコ チームが潜在的な脅威を発見したときは、さらに調査するために RSA チームに引き継ぎました。まとめると、この技術スタックは次のようなものでした。

- ファイアウォール:シスコ次世代ファイアウォールと IPS

- 包括的なパケット キャプチャと調査:RSA NetWitness Packets

- オーケストレーション:RSA NetWitness Orchestrator

、Demisto により実現

、Demisto により実現 - 動的ファイル分析:Cisco Threat Grid

- DNS/IP インテリジェンス:Cisco Umbrella/Cisco Umbrella Investigate

- 暗号化トラフィック分析:Cisco Stealthwatch

と Cognitive Threat Analytics

と Cognitive Threat Analytics - 脅威インテリジェンス:Cisco Visibility

エージェントを使わずにエンドポイントの脆弱性を特定する

シスコの次世代ファイアウォールは、RSA APJ イベントのワイヤレス接続向けの境界ファイアウォールとしてセットアップされました。ワイヤレスのゲスト利用者が送受信するすべてのトラフィックは、Firepower Threat Defense(FTD)を通過します。FTD は、脅威を検出するだけでなく、オペレーティング システム、ポート、アプリケーション、ファイルなど、ネットワーク エンドポイントで実行されているものも検出しました。

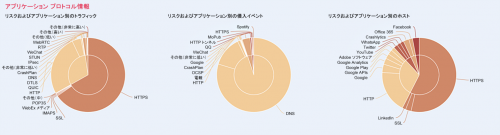

検出されたアプリケーション

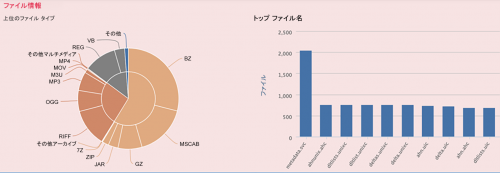

検出されたファイル

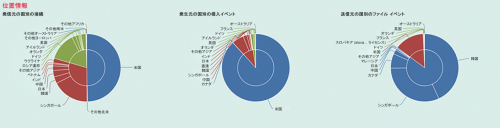

位置情報

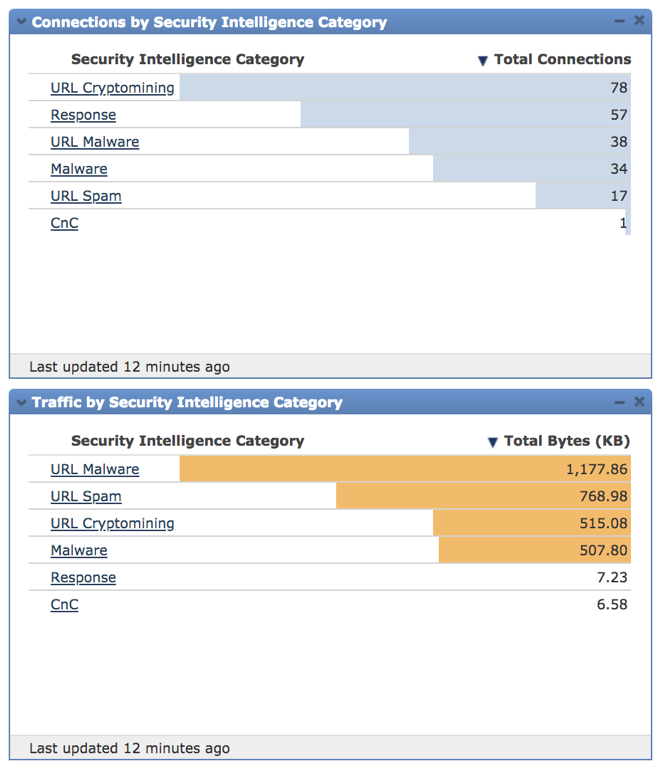

カンファレンスの間にいくつかの脅威が検出され、問題のある既知の IP アドレスに接続している総接続数と総バイト数を確認できました。

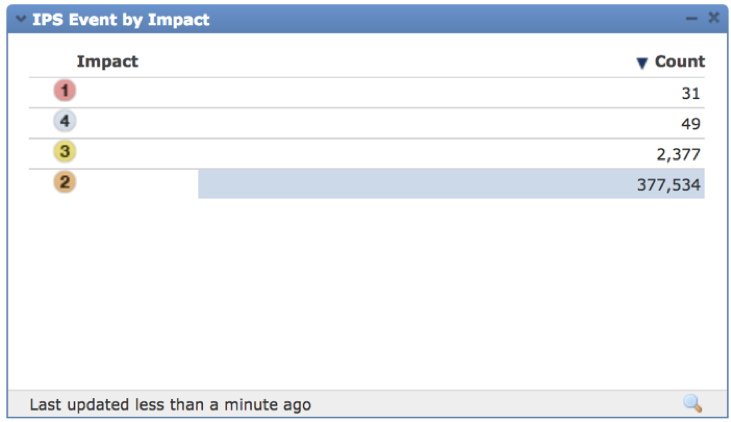

また、検出された侵入イベントの分類ごとの合計件数も確認できました。

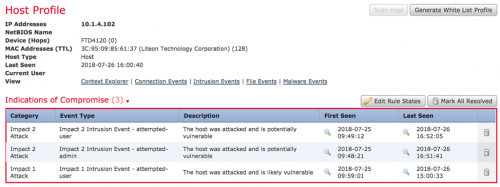

FTD は、脅威イベントと検出されたコンテキスト情報を自動的に関連付け、さらに調査する対象として優先すべき IPS イベントを特定しました。これは、[Impact] フラグが 1 のイベントとして反映されました。データは、優先すべきイベントが 31 件あったことを示しています。

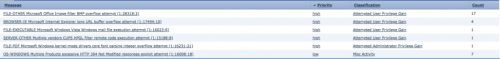

[Impact] フラグ 1 イベントを次の図に示します。

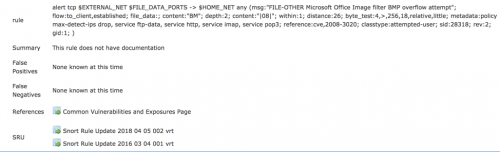

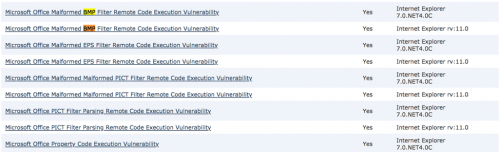

BMP オーバーフローの IPS イベントの関するルール ドキュメントを確認すると、外部ネットワークから内部ネットワークに向けて送信されるトラフィックにのみ該当することが示されています。

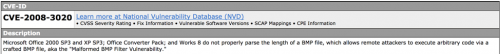

また、cve.mitre.org のドキュメントに記載されているように、ターゲット ホストにこの脆弱性が存在する場合に該当します。

このイベントを確認した結果、インターネットからネットワークに送信されたイベントであることを確認しました。IPS イベントの詳細は次の図のとおりです。

ホストのプロファイルを確認し、この特定の脆弱性がターゲット ホストに存在することを確認しました。

このターゲット ホストの脆弱性リストは、検出されたオペレーティング システムとアプリケーションに基づいています。

エクスプロイトの媒介者となる可能性があるときに、なぜダウンロードするのか

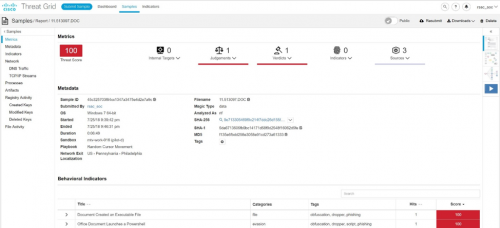

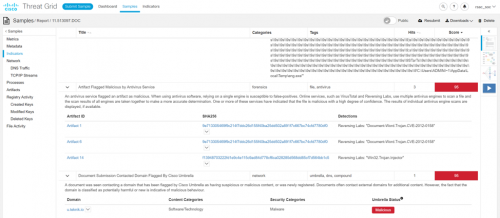

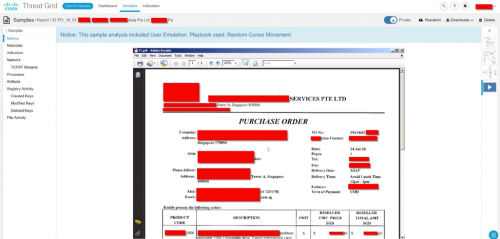

カンファレンスの 2 日目、SOC チームは、カンファレンス参加者宛ての平文の電子メールで、複数の PDF とともに .DOC ファイルが送信されてきたことを確認しました。 この .DOC ファイルは NetWitness によって抽出され、RSA マルウェア分析コミュニティのルックアップによりスコア 0 が付与されました。これは、そのファイルが AV ベンダーによってこれまで検出されたことがないことを意味します。静的分析のスコアは 80 であり、再確認の価値があることが示されました。また Threat Grid による動的分析/サンドボックスのスコアは 100 であり、ふるまいに基づいて悪意があると確認されたことを意味します。チームは行動を起こし、この脅威を評価しました。

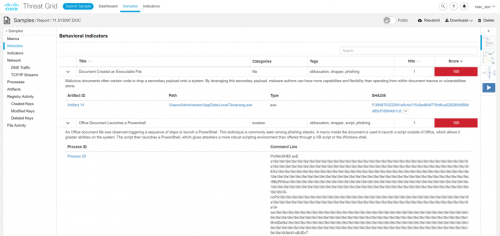

この .DOC ファイルは、Powershell を起動して実行ファイルを作成するふるまいにより、脅威スコア 100 が付与されました。

eng.exe というファイルを作成して起動するドキュメント内のコードが確認されました。

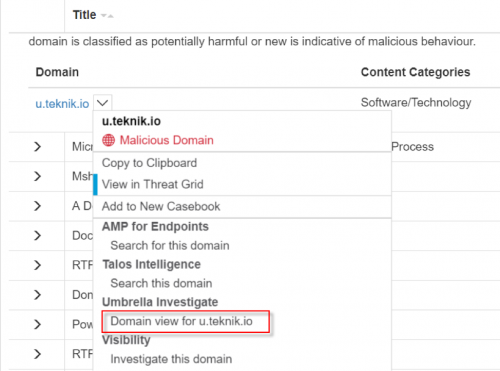

このマルウェアは、実行ファイルの作成後に、リモート アクセスのトロイの木馬で使用されることで知られるアーティファクトをディスク上に配置し、悪意のあるサイトとして Umbrella のブロック リストにあるドメインとの通信を開くものでした。

私たちは Umbrella Investigate に切り替えて詳細を確認しました。ネットワーク内のエンドポイントに AMP for Endpoints を展開してあれば、影響を受けたエンドポイントをすぐに確認して修正できたでしょう。

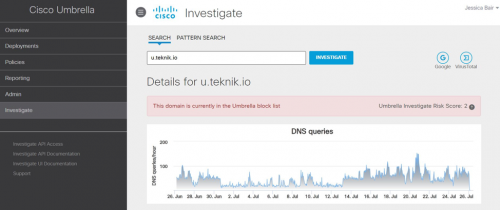

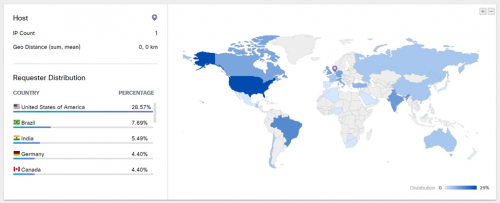

Umbrella Investigate では、キャンペーンに関する全世界の要求を含め、ドメインについてさらに詳細な情報を得ました。

影響を受けたコンピュータのほとんどは米国のものです。

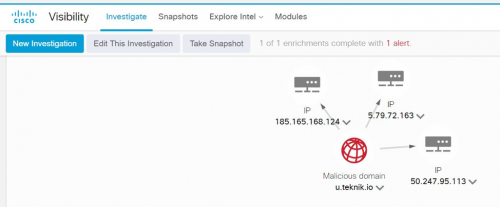

ホストされた IP アドレス 5[.]79[.]72[.]163(Investigate レポートへのリンク)を特定し、次に Cisco Visibility に切り替えてグローバルのシスコ脅威インテリジェンスにアクセスし、関連する IP がさらにあるかどうかを確認しました。

このインテリジェンスにより、Firewall チームと NetWitness チームに連絡を取り、これらの 3 つの IP アドレスに向けたアウトバウンド通信があるかどうかを確認することができました。該当する通信はありませんでした。つまり、この電子メールを受け取った人は、カンファレンス中に脆弱なエンドポイントでこのメールを開かなかったことを示します。

標的型フィッシングのおとりとして攻撃者が必要とするすべてのもの

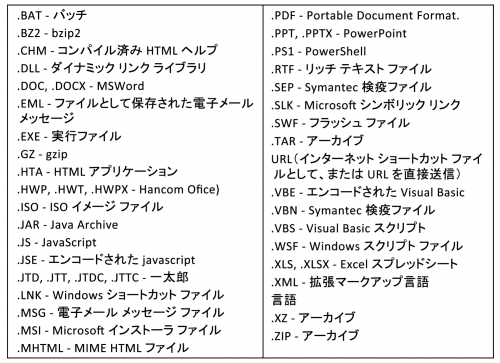

Threat Grid は現在、分析の対象として以下のファイル タイプをサポートしています。

RSAC SOC では、NetWitness チームは以下のファイル タイプの送信に焦点を当てました。かっこ内は配分を表します。

- .PDF(93 %)

- .EXE(4 %)

- .DLL(2 %)

- .DOC/X(<1 %)

- .XLS/X(<1 %)

POP3 や HTTP といった安全でないプロトコルを使用して送信された電子メールの添付ファイルとして、請求書、請求明細書、社外秘の提案書が多く見られました。これらはそれぞれ、送信者と受信者の電子メール アドレス、アカウント情報、請求先住所、電子メール受信者が受け取ると想定される製品やサービスのタイプなど、正当なビジネス情報と財務情報が含まれるため、パブリック ネットワークのスニッフィングを行う攻撃者によって、標的型フィッシングのおとりを仕込むのに利用される可能性があります。

クリプトマイニング

3 月に開催された Black Hat Asia 2018 では、暗号通貨マイニングの急増が見られました。また、Black Hat のトレーニング コースでは、懸念の対象となるドメイン数が 20 倍に上り、ほぼ同じ量の DNS 要求が発生し、シンガポールで開催されるカンファレンスあたり約 500 万件に上りました。

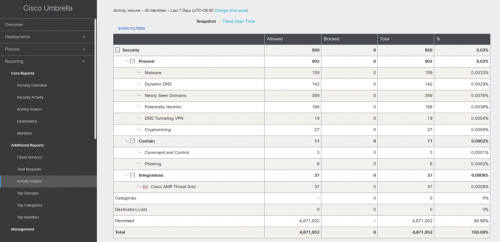

RSAC ではクリプトマイニングは大幅に少なかったものの、いくつかの共通するサイトがアクティブでした。

- widgetsbitcoin[.]com(Umbrella Investigate レポートへのリンク)

- hitbtc[.]com

- coinhive[.]com

- coinhive[.]com

- mngepvra[.]com

- authedmine[.]com

- coin-hive[.]com

- co[.]kr

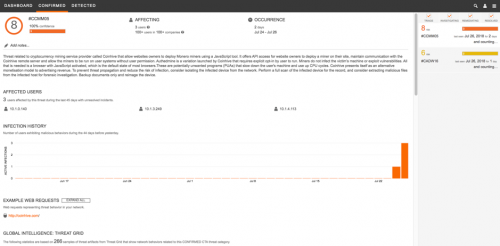

Umbrella の DNS 要求に基づいて暗号通貨マイニングのアクティビティを確認したとき、Stealthwatch によって、エージェントやコネクタを使用せずにエンドポイントの可視性が得られました。次の図は、Cognitive Cloud Analytics(CTA)のダッシュボードです。CTA は、Cisco Stealthwatch Enterprise とともに、シスコ暗号化トラフィック分析の一部です。このソリューションは、データを復号化することなく、暗号化されたトラフィックに隠れたマルウェアを検出できます。

[High Risk] と [Confirmed] のイベントを調査すると、調査の時点で暗号通貨マイニングのアクティビティが実行されていると特定されたエンドポイントは 3 つありました。

次の図は、暗号通貨マイニングに関連するエンドポイント アクティビティのスナップショットです。

Umbrella と組み合わせることで、暗号通貨マイニングの最初の DNS 要求を行ったエンドポイントを特定し、Stealthwatch Enterprise と CTA を使用して、サーバに対する HTTPS 要求の詳細を調べました。

全体として、過去数年間に私たちが SOC を運営した他のサイバーセキュリティ カンファレンスよりも、RSAC APJ 2018 カンファレンスの参加者のほうが安全性が高かったことがわかりました。来週ラスベガスで開催される Black Hat USA でお会いしましょう。

謝辞

このブログに協力してくれた、シスコのセキュリティ部門の Brian Cotaz、Felix Lai、Terence Tang、Wing Churn Leong、Leh Tee Teo に感謝します。画像提供は Grace Tham です。RSA Security のパートナーの皆様、特に Chris Thomas と Percy Tucker に心より御礼申し上げます。

Tags:- Cisco Umbrella

- Cisco Umbrella Investigate

- Cognitive Cloud Analytics

- RSAC 2018

- Stealthwatch

- Threat Grid

- クリプトマイニング

- 次世代ファイアウォールと IPS