Black Hat USA 2018:NOC の ATT&CK ナレッジベース

この記事は、AMP Threat Grid ビジネス デベロップメント担当シニア マネージャーである Jessica Bair によるブログ「Black Hat USA 2018: ATT&CK in the NOC」

(2018/8/11)の抄訳です。

Black Hat USA は、年間に開催されるサイバーセキュリティ カンファレンスの中でも私が最も好きなイベントです。専門家同士がくつろいだ雰囲気の中で集い、長年にわたって交流を築いてきた友人達と再会できます。Black Hat NOC は、UBM 社によって運営されています。シスコ セキュリティは、光栄なことに、マルウェア分析/脅威インテリジェンスおよび DNS 関連のテクノロジー パートナーを務めています。チームは、カンファレンスのトレーニング、ブリーフィング、スポンサーおよび参加者約 20,000 人をサポートするネットワークのセットアップのため早めに現地入りし、私はラスベガスに 1 週間滞在しました。NOC チームは、カンファレンス用のセキュアなワイヤレス ネットワークを短時間で導入しました。Gigamon 社によって、Mandalay Bay Conference Center に 10 GB/秒のトランクが 2 本確立されました。UBM 社は、期間中はカンファレンスの Wi-Fi をオフにするよう推奨しました。シスコが独自のインフラストラクチャを提供しており、その方が安全という理由からです。![]()

Palo Alto Networks 社のチームは、自社のファイアウォールの DNS を Cisco Umbrella に設定し、トラフィックを Ruckus にルーティングしました。Ruckus 社は、各教室や会議室に 100 台を超えるアクセス ポイントと VLAN をセットアップしました。これにより、万一、エクスプロイトや攻撃を受けたトレーニング イベントが過失もしくは故意により他に波及したり、その他の攻撃/DDOS が発生したりすることがあっても、可視化して管理することが可能になります。トラフィックの範囲は、ID およびネットワーク フォレンジック用の RSA NetWitness Platform v11 にまで及びました。このプラットフォームには、0.5 ペタバイトのストレージが搭載され、悪意の可能性のある電子メール添付ファイルや Web からのダウンロード ファイルは、Cisco Threat Grid に送信されて動的に分析されます。RSA 社のチームは、自動化のために、同社の NetWitness Orchestrator も導入しました。これにはハニー ポットとカンファレンス センター地図の関連付けが含まれているため、ネットワーク インシデントが発生した場合に、その物理的な場所をすぐに視覚的に特定することができます。

ATT & CK

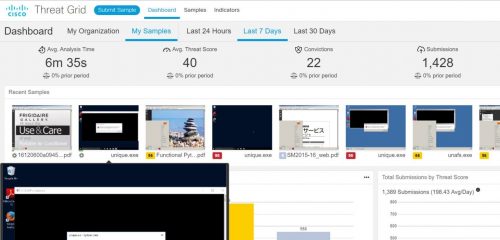

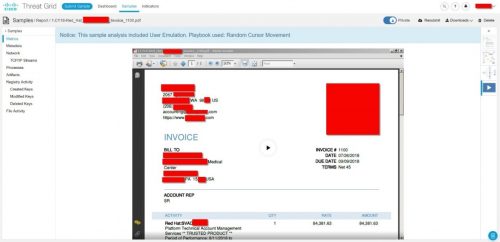

Threat Grid にサンプルが送信されると、NOC チームは、仮想環境でそれが動作するのを観察できました。ファイル ストリームが受信された際には、チームはしばしば、ひとまず止まって確認したものでした。そして自動化プロセスが始まりました。それは、ほとんどの人がこれまでに見たことのないような、独特の光景でした。デフォルトでは、ユーザのアクティビティのエミュレーションとして、カーソルがランダムに動くプレイブックが仮想マシン上で使用されます。サムネイルをクリックすると、Threat Grid Glovebox のサンプルを操作することができました。

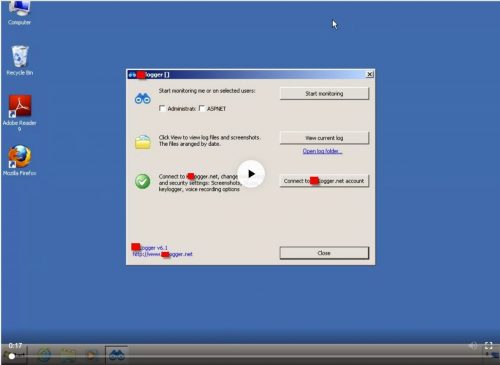

インストーラが受信されたのを確認したときは、Glovebox の中身をクリックしてインストールしました。たとえば、トレーニング イベント中にユーザがダウンロードした、下図の install.exe などがありました。

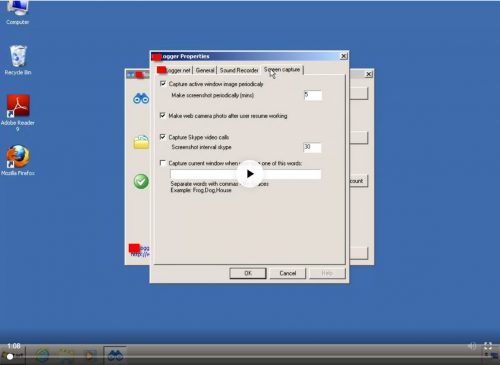

インストールが完了してアプリケーションが起動されると、それが強化されたキーロガーだということが、すぐにわかりました。モニタ対象とするユーザを選択し、ログと収集データのリモート表示を設定することができました。

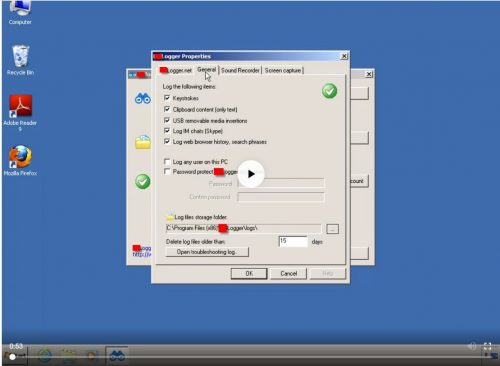

キーストロークのロギングの他に、デフォルトで、クリップボード内のテキスト、USB ドライブの挿入、Skype の IM チャット、Web ブラウザの閲覧/検索履歴もモニタされます。

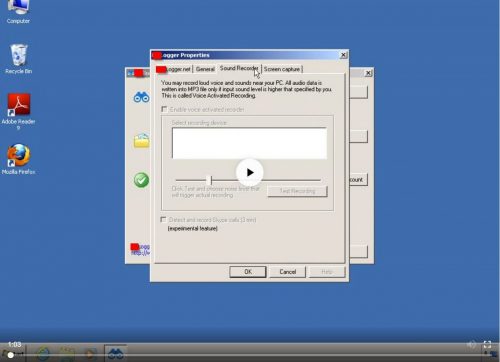

コンピュータをリスニング/レコーディング デバイスとして利用する機能も備えています。

また、Web カメラ、スクリーン キャプチャ、Skype ビデオ コールの保存機能もあります。

私は、RSA 社の対応チームに、このソフトが登録用コンピュータなどのような Black Hat の資産上で認可されたものではないことを警告しました。私たちは、これをカンファレンス ネットワーク内で水平方向に拡散させたり、エンタープライズ ネットワーク上に存在させたりすべきではないと考えました。私たちはカンファレンスの登録用コンピュータ以外には独自のエンドポイントを持っていないため、修復作業の大半は、ネットワークから不正なユーザをブロックすることになります。分析レポートを見て詳細も確認しました。

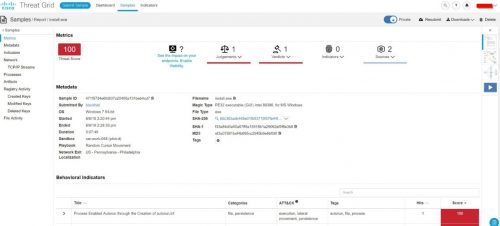

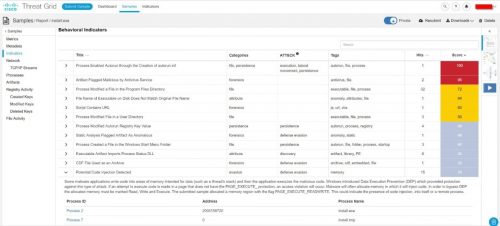

Threat Grid の新しい機能として、MITRE 社の Adversarial Tactics, Techniques, and Common Knowledge(ATT&CK; 敵対的戦術、技術、および一般的なナレッジ)フレームワーク戦術が、サンプル分析レポート、兆候管理者ページ、個別の侵入兆候ページの侵入兆候に統合されています。ATT & CK ナレッジベースは、脅威リスクの評価、セキュリティの改善、防御効果の検証に役立ちます。そのおかげで、[コードインジェクションの可能性を検知(Potential Code Injection Detected)] のような各侵入兆候に関して、戦術をより詳細に理解することができました。

平文での標的型フィッシングのおとり

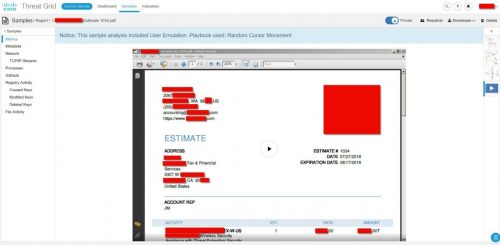

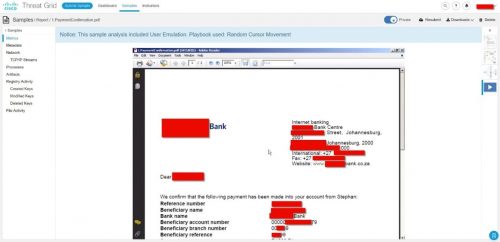

サンフランシスコやシンガポールで開催された今年の RSA カンファレンスでもそうでしたが、財務関係のドキュメントが、POP3 や HTTP などの安全でないプロトコルで送信される電子メールに添付されていた事例が、多数確認されました。これらはそれぞれ、送信者と受信者の電子メール アドレス、アカウント情報、請求先住所、電子メール受信者が受け取ると想定される製品やサービスのタイプなど、正当なビジネス情報と財務情報が含まれるため、パブリック ネットワークのスニッフィングを行う攻撃者によって、標的型フィッシングのおとりを仕込むのに利用される可能性があります。

このケースに関し、シスコは RSA NetWitness チームに警告しました。このチームは、概算見積書を追跡して元の送信者までたどり着きました。この送信者は、付加価値サービスを提供し、Black Hat の主要なスポンサーのサイバー セキュリティ製品を販売していた、サイバーセキュリティ コンサルティング企業の CTO でした。ある場所のセキュリティ ハードウェアやモデル番号を知っているだけでも、潜在的な攻撃者にとっては有利な情報になります。CTO の電子メールはすべて平文で、パスワードはシンプルなものでした。

暗号化されていない電子メールは、カンファレンスのトレーニング期間中続き、財務情報を含むさまざまなドキュメントが添付されていました。中には、ペンシルバニアの病院に対する 84,000 ドルのサービスの請求書もありました。

その他にも多くのユーザが、https プロトコルではなく http を使用して財務ドキュメントをダウンロードしていました。The Parallax ニュース サービスの Rob Pegoraro 氏にシスコが提供した、これらの問題に関する NOC ツアーについての記事を、こちらに掲載しています。

DNS 要求倍増

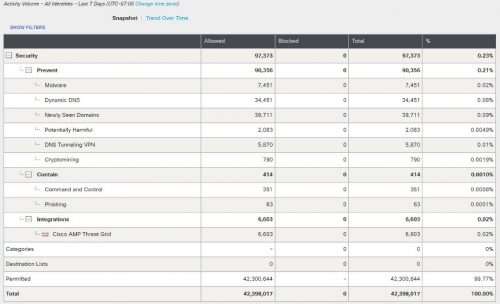

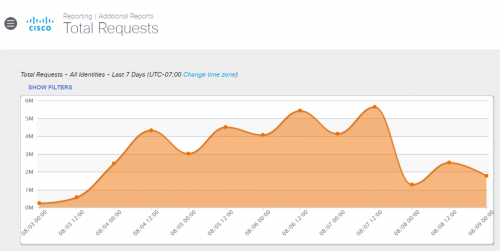

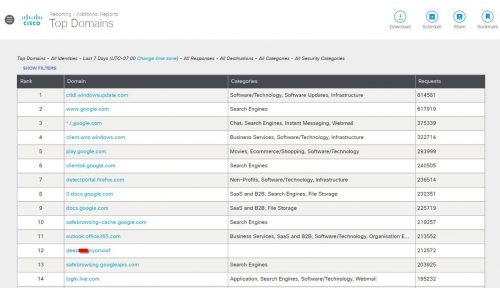

Black Hat USA 2017 で、シスコは、NOC に Cisco Umbrella を導入しました。その年のカンファレンスで確認された DNS 要求の数は、約 1,700 万件でした。2018 年は、カンファレンスの資産がオンラインになるとすぐに Windows 更新プログラムの要求が発生したことに伴い、その数が 2 倍を超え、4,200 万件超の DNS 要求となりました。

[要求総数(Total Request)] レポートを利用して、トラフィックの推移を確認できました。トレーニングに関する DNS 要求が、ブリーフィングやビジネス ホールの要求数をはるかに上回っていました。

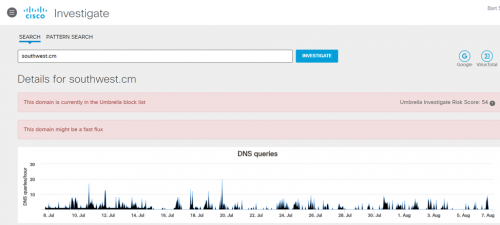

Cisco Umbrella のデフォルトでは、マルウェアとの関連がわかっているドメインに対する DNS クエリはすべてブロックされますが、今回のカンファレンスは教育目的のため、すべてのブロックがオフになっています。そのため、よく利用される URL の誤入力に伴う危険性をプレゼンターが示したときも、DNS 保護がないため、Web トラフィックが許可されていました。注:リンクをクリックすると、各ドメインに関する Cisco Umbrella レポートに移動します。

| 宛先 | カテゴリ |

| southwest[.]cm | ギャンブル、マルウェア |

| soutwest[.]com | パーク ドメイン、マルウェア |

| southwewst[.]com | マルウェア |

| soutwest[.]com | パーク ドメイン、マルウェア |

| southwest[.]us | マルウェア |

| diwney[.]com | マルウェア |

| disneycom[.]com | マルウェア |

| fannniemae[.]com | マルウェア |

| capityalone[.]com | マルウェア |

| capiatlone[.]com | マルウェア |

| capitalone[.]it | マルウェア |

| capitlone[.]com | パーク ドメイン、マルウェア |

| ccapitalone[.]com | パーク ドメイン、マルウェア |

| capitlone[.]com | パーク ドメイン、マルウェア |

| amewricanexpress[.]com | マルウェア |

| emericanexpress[.]com | マルウェア |

| amewricanexpress[.]com | マルウェア |

| googlew[.]com | 検索エンジン、マルウェア |

| googke[.]com | マルウェア |

| googlw[.]com | マルウェア、Web ホスティング |

| googke[.]com | マルウェア |

| goggle[.]com | パーク ドメイン、Web スパム、マルウェア |

| googe[.]com | 検索エンジン、マルウェア |

| herwhey[.]com | マルウェア |

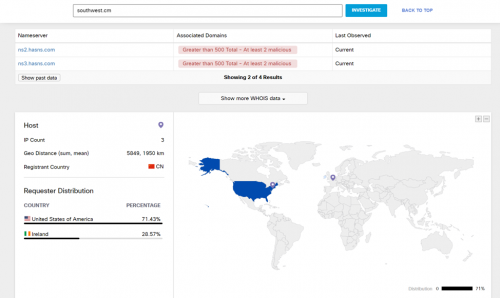

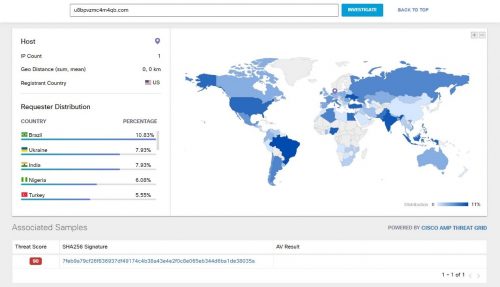

Umbrella Investigate のインテリジェンスを利用して、全世界のトラフィックと脅威をさらに詳細に把握することができました。

その情報の中には、登録情報、関連 IP アドレスおよび要求者の地域分布が含まれています。サウスウェスト航空の要求元にアイルランドが含まれていますが、同社はコールセンターをアイルランドに置いているのでしょうか。

コマンド アンド コントロール

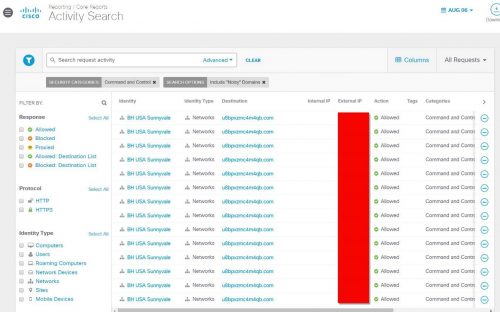

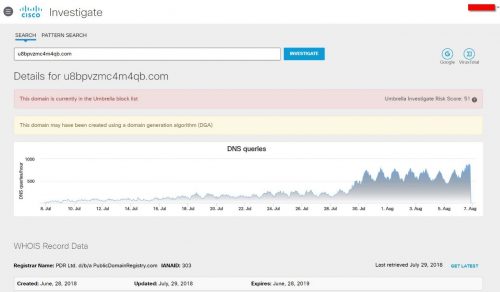

Umbrella Protect を企業に導入した場合、デフォルトではコマンド アンド コントロール トラフィックもブロックされますが、教育目的のこのカンファレンスでは、このブロックもオフになっています。ただし、私は、同じドメインに対するトラフィックが数多くあったことに気づきました。

宛先のリンクをクリックすると、カンファレンス開催時間の中で、通信が行われていない時間帯があることがわかります。

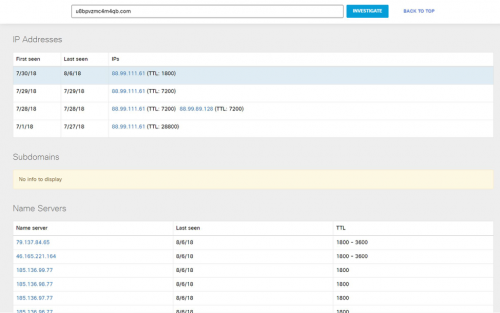

詳細情報を得るために、Umbrella Investigate にピボットしました。このドメインは、約 5 週間前にできたもので、世界中で接続が増えていました。

要求者はまさに世界中に分散していました。

私は、関連の IP アドレスを特定し、その情報を RSA NetWitness チームに提供しました。

RSA チームは、ドメイン情報を利用して、ドメインを要求していたユーザを追跡し、その他のトラフィックを評価することができました。モニタリングのためのインシデント チケットが作成されました。NetWitness で侵入の痕跡を見ると、同じユーザが多くの IP アドレスにビーコンを送信しており、どうやら Monero のクリプトマイニング javascript に感染しているようでした。

Black Hat や DefCon の開催期間が何の波乱もなく終わることは、まずありません。日曜日の夜、あるユーザが、偽のドメインに対して 20 万件を超える要求を送信する DNS フラッドを発生させました。システムはこの攻撃に対応し、シスコは、そのような攻撃が再度発生しないように監視しました。

Black Hat は、事例や知識を共有できる素晴らしいカンファレンスです。私が Black Hat NOC チームに参加したとき、技術チーム内の女性は、私の他には 1 名だけでした。今では、いくつかの会員企業から 6 名の女性がチームに参加しています。私は、有能な女性を探して NOC チームに入れるようフェロー マネージャに働きかけている UBM のリーダーシップを、誇りに思います。

シスコでの私の通常業務は、Threat Grid、AMP for Endpoints、Cisco Security Connector のパートナー エコシステムを管理することですが、それに加えて、Cisco Women in Cybersecurity の「勧誘」部門のグローバル リーダーも、ボランティアで担当しています。Black Hat のキャリア ゾーンでシスコのリクルート チームの一員として参加し、シスコでのサイバーセキュリティの仕事を検討するよう女性に提案できたことを、誇りに思っています。

また、次世代の女性サイバーセキュリティ プロフェッショナルの「育成」を支援したり、女性をサポートするすばらしい活動を行っている他のグループと「連携」したりする取り組みも行っています。 シスコ セキュリティには、多くのキャリア チャンスが存在します。シスコの求人をチェックしてみてください。

Black Hat NOC の技術を実践的に体験したい方は、シカゴで開催される INsecurity Conference 2018 において、2018 年 10 月 24 日午前 10:00 からの「Tracking Ransomware – Using Behavior to Find New Threats(ランサムウェアのトラッキング – 侵入兆候を利用した新たな脅威の検出)」トラック セッションを私が担当しますので、ご検討ください。

謝辞:Michael Auger 氏や Nick Frangia 氏をはじめ、Black Hat USA NOC のクラウドベース シスコ セキュリティの素晴らしいチームメートに感謝します。また、すべての Black Hat NOC パートナー、特に、RSA Security 社の Percy Tucker 氏と Sean Ennis 氏に感謝します。UBM/Black Hat の Grifter 氏、Bart Stump 氏、Steve Fink 氏、Melissa Parker 氏にも感謝します。ロンドンの Black Hat Europe 2018 でお会いしましょう。

Tags: