Retour sur CiscoLive 2018 vue du NOC !

Nouvelle Année, Nouveau site, Nouveaux Challenges. Même si le site est bien connu de Cisco (MWC…), cette année nous a permis d’introduire de nouveaux Services au NOC comme l’application FindMyFriends de MazeMap, DNA Center ou CMX Operational Insights. Nous avons souhaité utiliser un maximum l’infrastructure Wifi de la Fira (Aironet 3700) pour limiter la charge de travail, avec quelques optimisations obligatoires notamment pour la géolocalisation qui ne respectait pas notre cahier des charges.

Pour résumer en quelques chiffres :

Equipements Déployés et gérés par le NOC :

Switching : >430 switches, majoritairement des 3560-CX, 3750X/3850/9300/9500 en Accès ou Distribution, et Catalyst 6500/SUP2T en Core.

Wifi : 650 Access Points, dont la moitié en 3800 (11ac Wave 2) , CMX Location & Analytics, Intégration de Mazemap, CMX Operational Insights

DC : UCS Mini, Hyperflex Nexus 5k, Baie NetApp : 704 Cores, 11TB de RAM, 38To de stockage par salle Datacenter (2 en tout).

Routing : ASR1000HX avec AVC, WAAS/Akamai Connect, 2xliens 10Gbps + 1 lien 1Gbps IPV6.

Infra Offsite : Bornes Meraki pour l’enregistrement des participants dans les Hôtels

Sécurité : Cisco Umbrella, StealthWatch (Netflow sur tous les équipements

Nous avons dû couvrir une surface 20% supérieure à l’année dernière avec tous les services activés. Pourtant, nous avons déployé beaucoup moins d’AP qu’à Berlin. Cela est principalement dû à l’utilisation à outrance de la fonctionnalité FRA (Flexible Radio Assignment) sur les Aironet 3800 (disponible aussi sur la 2800). L’objectif est d’utiliser une seule AP, mais fournir 2 Cellules 11ac Wave2. Moins de bornes à déployer, moins de ports Switch, moins de cablages, moins de transport, et surtout une charge de travail moins importante (nous avons toujours 3,5 jours pour déployer). Nous avions déjà commencé à utiliser FRA à Berlin, mais cette année, nous l’avons utilisé à échelle industrielle. Par exemple, dans le Hall 8.0 (Breakout Room), Plus de 60% des APs déployées étaient en Dual 5Ghz avec deux antennes externes. Ci dessous, une photo d’un couloir de l’évenement où FRA montre tous ces avantages, 1 seul port RJ45 utilisé pour couvrir une large zone de passage.

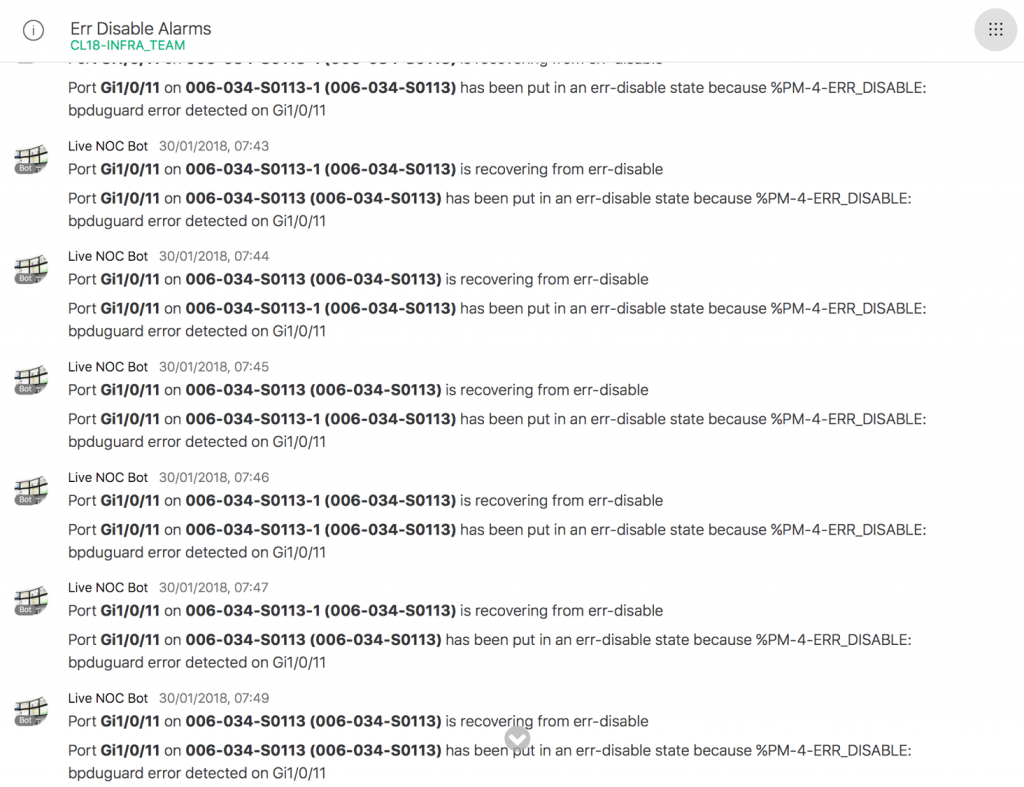

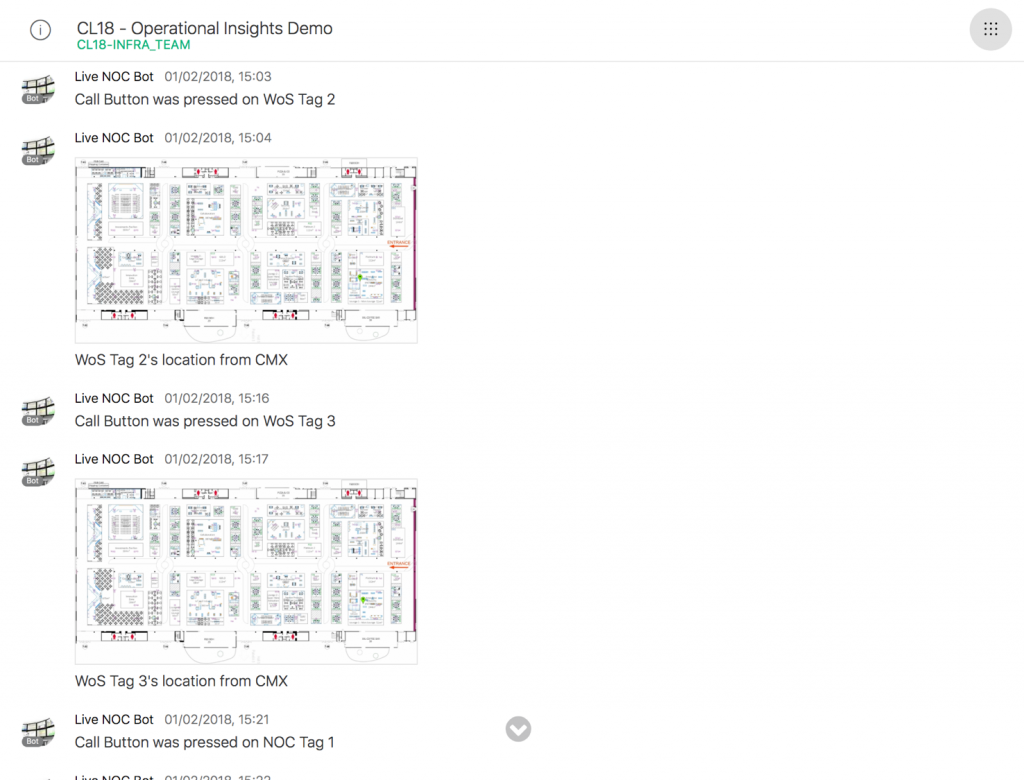

Comme chaque année, nous travaillons sur le développement de nouvelles applications pour optimiser la gestion du réseau et la communication dans l’équipe. Pour la gestion du réseau, nous utilisons massivement les APIs de Prime Infrastructure pour les Dashboard, l’inventaire (disponibilité des équipements…) et la charge des équipements (nombre de clients par AP, répartition des clients par SSID, 2,4GHz vs 5GHz…) et Spark pour la communication dans l’équipe, avec de plus en plus de bot pour la remontée d’alarme ou la santé du réseau:

Vous trouvez des codes sources ici.

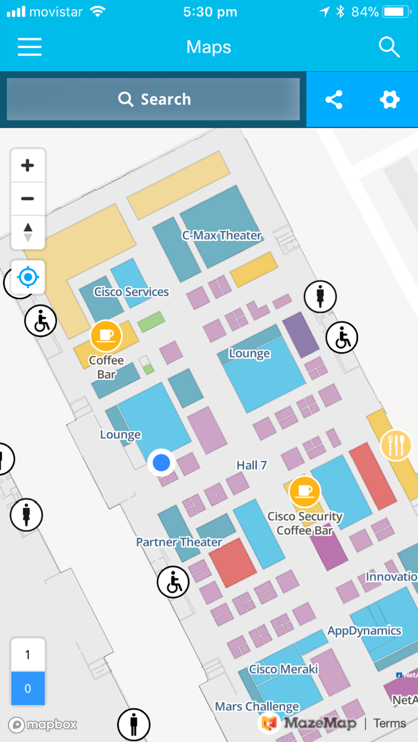

CMX se retrouve également en premiere ligne avec comme l’année dernière l’utilisation de Mazemap pour le WayFinding et une nouvelle application FindMyFriend qui a eu un succès énorme pour retrouver ses collègues:

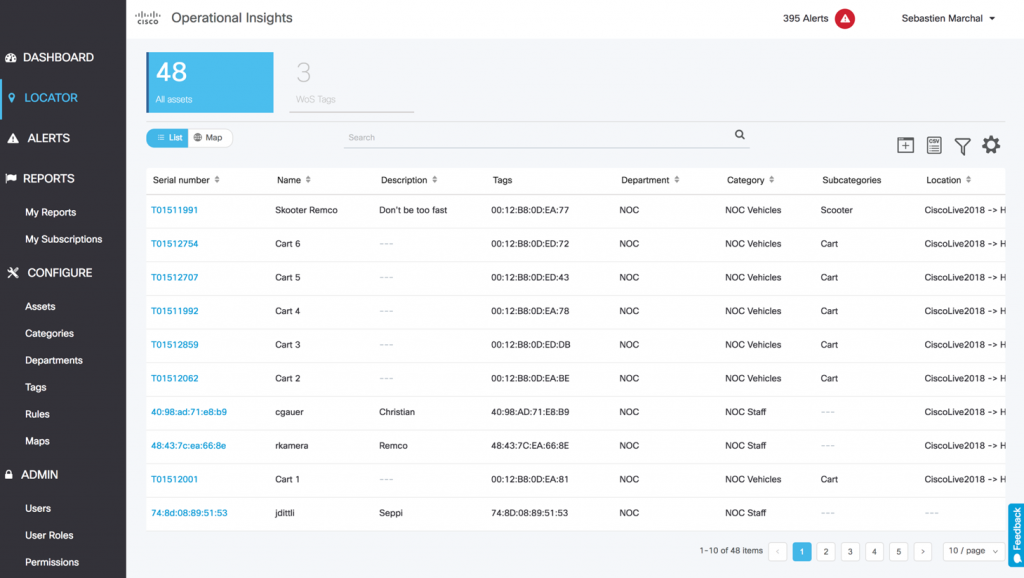

En plus de la partie Analytics qui sert à l’organisation de CiscoLive pour évaluer la pertinence du placement des stands et comprendre les flux des visiteurs, nous avons utilisé Operational Insights pour retrouver certains de nos assets comme les flycases, trolley… grâce à l’utilisation de tag :

De nouveaux uses cases nous intéressent particulièrement grâce à ce nouvel outil d’asset tracking, comme la detection d’équipement perdu ou le geofencing. Si un équipement déclaré comme perdu apparait de nouveaux dans la surface couverte par le NOC, une alerte Spark pourrait être remontée avec la position de cet équipement. La protection du travailleur isolé fait également parti des reflexions :

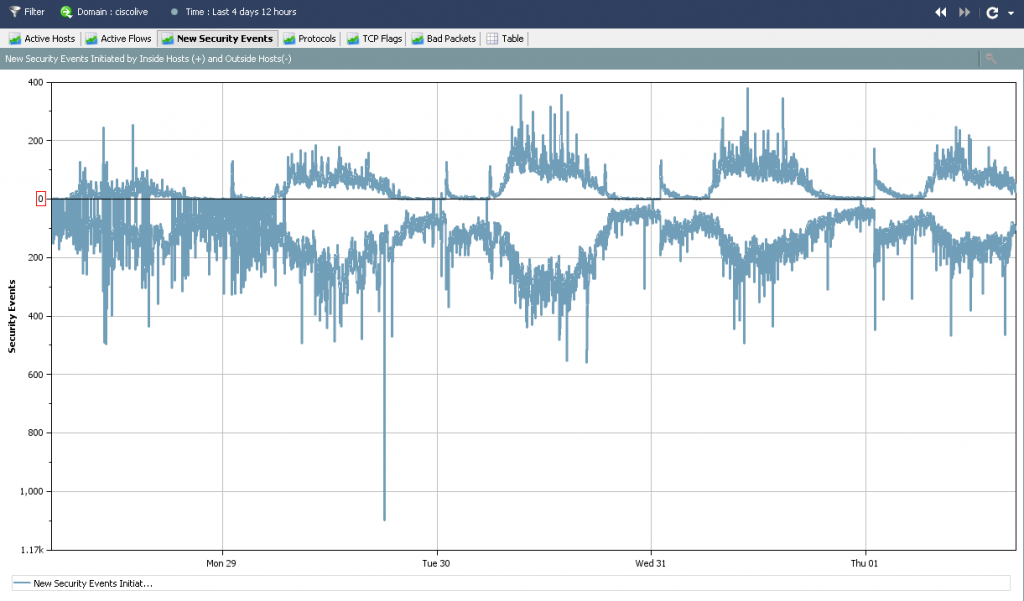

D’un point de vue Sécurité, Stealthwatch est notre tour de contrôle, permettant de voir, d’analyser et de comprendre le comportement du trafic sur notre réseau, vérifier que la segmentation est bien effective, et detecter des comportements anormaux. Voici un screenshot du nombre d’alarme de sécurité durant la semaine:

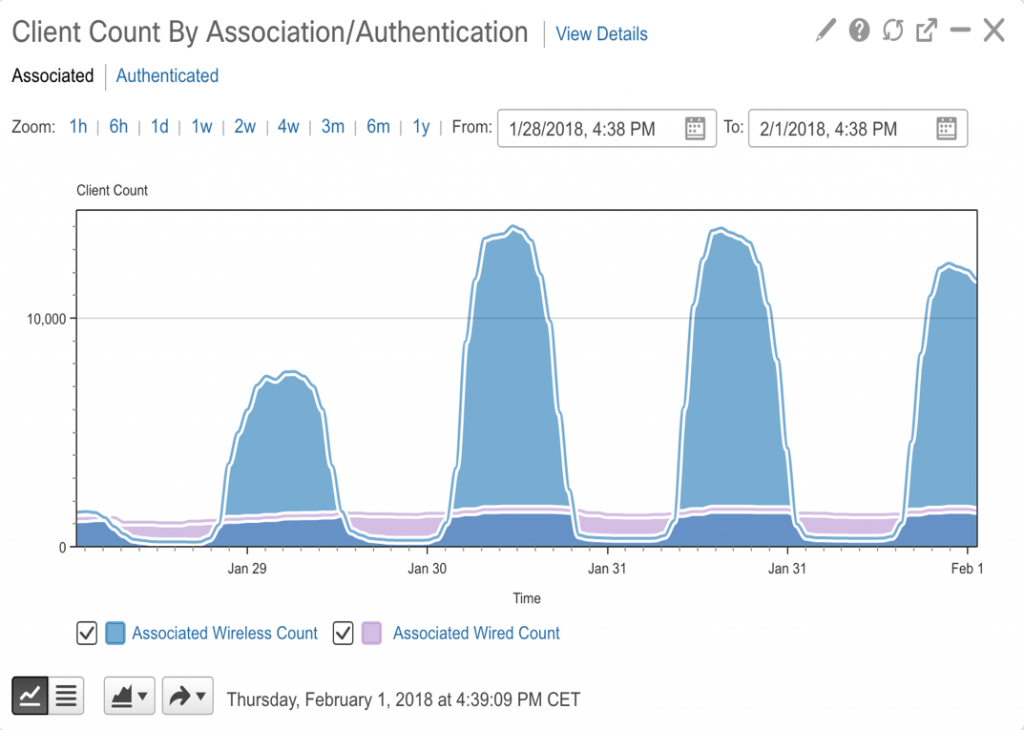

Et pour finir, quelques statistiques intéressantes:

– 14 600 connexions Wifi simultanées / 24 971 clients uniques

– 92% des clients connectés en Wifi sur le 5Ghz, 73% en 11ac

– Apple représente 43% des clients connectés et 61% du Trafic Wifi (FastLane était activé pour optimiser notamment le roaming)

– 35 To de données en sortie WAN.(ne prend pas en compte les données optimisées par WAAS et Akamai Connect)

– Précision de Géolocalisation via CMX : 7 mètres sur l’ensemble de l’événement, 5 mètres dans les Halls, Triangulation Wifi uniquement, BLE pour certaines notifications, Insertion de TAG pour l’asset tracking du NOC

– Management via Cisco Prime Infrastructure, utilisation des APIs de Prime Infra pour les Dashboards (notamment avec Grafana), les Bots pour Spark pour la geoloc + gestion des alarmes.

– DNA-C Assurance pour la gestion du ressenti client sur le Wifi, une grande première cette année avec une vingtaine d’AP Sensor déployées.

Et comme toujours, plus de 70 personnes passionnées ont participé au Shipment/Déploiement/Config/Tshoot/Monitoring/Test pour assurer une expérience unique sur l’intégralité du site de l’événement. Résultat : Déploiement et validation des services en 3,5 Jours, démontage en 3 heures, aucune perte d’équipement, aucun arrêt de service (sauf quelques switches débranchés pendant les sessions ☺).

Tous ces détails sont expliqués dans la session PNLNMS-1035 dont l’enregistrement sera bientôt disponible sur le portail de CiscoLive!.

Tags: