Allo, le support ? Je suis en télétravail et l’application ne fonctionne pas ! (Partie 2)

Lors de l’article précédent, nous avons évoqué un cas concret d’utilisation de l’agent ThousandEyes Endpoint, avec le retour d’expérience de mon collègue José. Pour rappel, son expérience utilisateur était fortement dégradée lors de réunions en visio-conférence, en particulier avec l’activation de la vidéo. Nous avons pu conclure que son environnement réseau (signal Wi-Fi à un instant “t”) n’était pas propice à l’usage collaboratif.

Aujourd’hui nous allons rester dans le thème des solutions collaboratives, mais en profitant d’une autre fonctionnalité de l’agent ThousandEyes Endpoint.

Comment mieux superviser les expériences collaboratives (Webex, Microsoft Teams, Zoom) ?

Le monde hybride a mis en exergue l’omniprésence des outils de collaborations dans nos quotidiens. Pouvons-nous réellement nous passer de ces outils dans le monde digital actuel ?

Nous allons discuter de la fonctionnalité “Automated Session Tests” qui va permettre de suivre l’expérience d’un utilisateur dès que ce dernier lance l’application collaborative de son choix ! Notre exemple se portera sur la solution Microsoft Teams et nous publierons dans le futur un exemple similaire avec l’application Cisco Webex, afin de montrer les synergies avec ThousandEyes.

Si on souhaite surveiller l’application Microsoft Teams de manière complètement exhaustive, la liste de subnets IPs dédiée a celle-ci est vraiment longue. Est-ce une bonne approche de surveiller l’ensemble des subnets & noms de domaines fournis par l’opérateur ? Dans certains cas oui, mais peut-être que l’on peut aussi faire différemment ?

Une application de visioconférence comme Webex, Microsoft Teams, Zoom, est de nature dynamique :

- D’une part, lorsqu’un utilisateur va rejoindre une réunion, ces applications vont essayer de joindre le(s) datacenter(s) le(s) plus proche(s) d’eux.

- D’autre part, les participants d’une même réunion ne vont pas forcément arriver sur les mêmes ponts audio/vidéo dans le back-end de ces solutions en fonction de leur localisation.

Lorsque je vais rejoindre une réunion Microsoft Teams, l’agent ThousandEyes sera capable de suivre les requêtes qui seront envoyées aux serveurs de Microsoft, de façon totalement dynamique. Et c’est là que toute la magie opère avec la fonctionnalité “Automated Session Tests”.

Depuis le dashboard SaaS de la solution, l’administrateur peut définir des réglages de base assez simple, qui se dérouleront dans l’onglet Endpoint Agents → Test Settings → Automated Session Tests :

On se retrouve avec deux solutions de visioconférences qui sont surveillées, Microsoft Teams et Webex.

Le mardi 24 Janvier 2023, j’ai donc rejoint une réunion Microsoft Teams qui a été initiée par un des partenaires avec qui je travaille au quotidien.

À l’issue de la réunion, je me rends sur le dashboard ThousandEyes, et nous pouvons constater que l’agent a bien déclenché sa surveillance sur la durée de la réunion, soit de 9h30 à 10h :

Il n’y a pas uniquement la collecte d’informations de type Loss/Jitter/Latency. Comme je le disais, l’agent ThousandEyes est aussi capable de montrer à l’administrateur ThousandEyes quelles sont les adresses IP que l’application Microsoft Teams a résolu dans le backend.

Derrière ces différentes addresses IPs se retrouvent des services, qui sont utilisés pour rejoindre une réunion, initier le partage du son et de la vidéo, un partage d’écran, etc. Et elles peuvent être différentes pour chaque collaborateur :

Étant client chez l’opérateur Orange, on peut se rendre compte à gauche de l’image ci-dessus que je passe bien par le réseau de mon opérateur d’une part, avant d’atteindre l’infrastructure Microsoft (AS 8075). Les flux de l’application sont ensuite dirigés, pour différentes raisons et besoins, vers les adresses IP :

- 52.114.104.14 (localisée à Paris),

- 52.114.253.102 & 52.114.253.13 (localisées à Amsterdam),

- 52.114.76.236 (à Dublin) et

- 20.189.173.13 (dans l’IOWA aux USA).

En cliquant sur le noeud “Microsoft Corporation”, nous pouvons savoir les chemins que nous utilisons dans l’infrastructure Microsoft pour joindre l’ensemble de ces destinations.

Cela a pour objectif de savoir d’où pourrait venir un éventuel problème qui serait caractérisé par un lag, coupure vidéo, etc, du point de vue de l’utilisateur final. Ci-dessus, un lien dans le backbone de Microsoft, qui a une latence exceptionnellement anormale d’environ 111ms.

Un moyen de s’assurer de votre stratégie de split tunneling ?

Vers la fin de la réunion avec mon partenaire, j’ai voulu aller un peu plus loin dans les tests. Je me suis donc connecté au VPN de mon entreprise afin de voir ce que l’agent pourrait remonter. À vrai dire, j’ai été coupé de la réunion pendant 10-20 secondes, le temps de récupérer l’audio et la vidéo.

On voit immédiatement la différence au niveau de ce qui est remonté par l’agent ThousandEyes :

On constate que l’on passe maintenant par un VPN via l’outil Cisco AnyConnect, et que les adresses IPs de destination ont elles aussi changées. On se retrouve donc avec 51.104.15.252, 52.113.194.132, 20.189.173.10 et 52.114.253.39 localisées dans différents pays dans le monde.

Il est donc intéressant de noter que pour Microsoft Teams, et de manière spécifique pour cette application, le split tunnelling n’est pas réalisé lorsque je me connecte en VPN. L’ensemble des flux est redirigé maintenant vers le réseau interne Cisco (sans doute pour des raisons de sécurité et de contrôle).

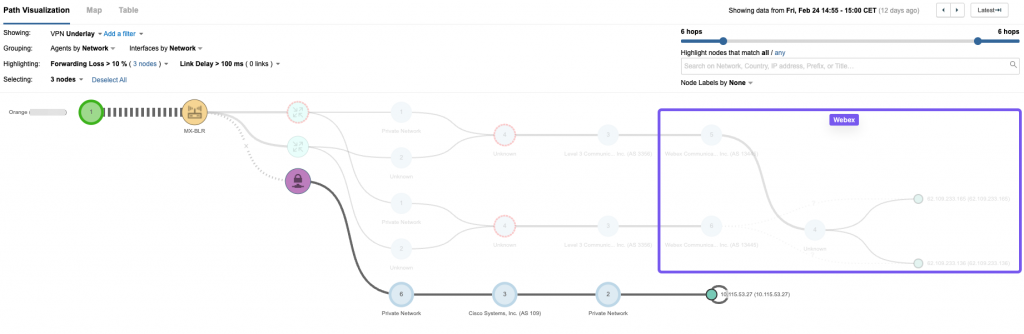

Pour finir, j’ai aussi réalisé le test de connectivité VPN pendant une réunion Webex. Que pouvons-nous voir ?

Lorsque je me connecte via AnyConnect, l’agent ThousandEyes Endpoint détecte qu’un nouveau canal de communication existe et commence à lancer des « probes ». Contrairement à l’expérience sur Microsoft Teams, je continue à utiliser ma sortie internet locale pour rejoindre les services Webex, et je ne subis donc aucune coupure lors de cette nouvelle connexion. Le split tunnelling est activé pour le service Webex, et nous voyons que le chemin via le VPN n’est donc pas utilisé.

C’est donc un excellent moyen pour les équipes techniques/IT de s’assurer que la stratégie globale de split tunneling (multi-site, voire multi-pays/continents) est bien conforme aux attentes opérationnelles.

Conclusion

Pour rappel et en guise de conclusion, la fonctionnalité “Automated Session Tests” permet à l’agent ThousandEyes de :

- Se déclencher automatiquement lorsqu’un utilisateur rejoint une réunion de visioconférence (Webex, Microsoft Teams, Zoom)

- De collecter des métriques réseaux de type Loss/Jitter/Latency

- D’identifier plus facilement le dynamisme constant de ces applications de visioconférence. Des utilisateurs au sein d’une même réunion peuvent arriver sur des serveurs différents. En conséquence, l’expérience d’un collaborateur peut être bien différente d’un autre pour diverses raisons.

Alors, le saviez-vous ?

Mes contacts : #twitter / #linkedin

Tags: