Comment un hacker piraterait-il votre usine ?

Vous êtes-vous déjà demandé comment un hacker procéderait pour pirater votre usine ? Comprendre son mode opératoire pourrait vous aider à mieux protéger vos données.

En mars dernier, à l’Hannover Messe, Marc Blackmer, expert en cybersécurité chez Cisco, a réalisé une présentation ludique intitulée “How I’d Hack your Factory“, que je vous retranscris ici. Elle vous aidera à comprendre comment mieux vous prémunir contre ce type d’attaques.

Avant-propos : le hacker est tenace

Tel un hacker pour votre usine, Marc a pris l’exemple d’un écureuil qui venait se nourrir dans le mangeoire pour oiseaux de son jardin.

Il explicitait ensuite, avec beaucoup d’humour, toutes les solutions qu’il a mises en place afin d’empêcher ce petit animal de voler la nourriture des oiseaux ; ses échecs à répétition ; puis son désespoir face à cette situation. L’écureuil a toujours réussi à atteindre son objectif, par quelque moyen que ce soit, avec beaucoup d’ingéniosité.

Au même titre, le hacker est tenace. Il trouvera toutes les solutions pour venir à ses fins, plus ingénieuses les unes que les autres.

“Le hacker a toute la journée pour réfléchir à comment pénétrer dans votre réseau informatique.”

Le hacker profite des brèches de l’IIoT

Avec l’internet des objet industriel (IIoT), davantage d’objets (machines, capteurs, etc.) sont connectés à Internet, et sont donc plus vulnérables. Plutôt que de penser à sécuriser les objets connectés, il faut sécuriser votre réseau IIoT.

Dans votre usine, plusieurs réseaux sans fil peuvent exister : WLAN, WMAN, WSAN, Bluetooth, Profibus, etc. Le hacker utilise parfois des outils simples et gratuits pour entrer sur ces réseaux :

Dans votre usine, plusieurs réseaux sans fil peuvent exister : WLAN, WMAN, WSAN, Bluetooth, Profibus, etc. Le hacker utilise parfois des outils simples et gratuits pour entrer sur ces réseaux :

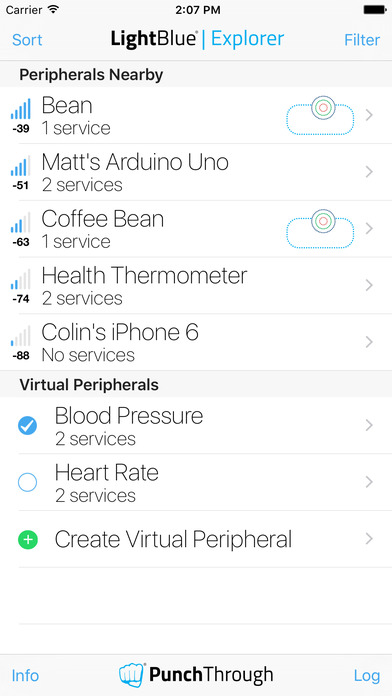

- Des logiciels d’espionnage, comme Shodan.io ou LightBlue Explorer. Ils permettent de visualiser en quelques clics les terminaux connectés à Internet, leur localisation et leurs utilisateurs. Des filtres de recherche permettent d’être encore plus spécifique.

- Des outils de tests de sécurité de systèmes d’information, notamment le test d’intrusion, comme Kali linux.

- Des outils pour déchiffrer vos mots de passe réseau, comme les clés WEP, WPA et WPA2 sur vos réseaux wifi.

Avec ces informations, il peut facilement entrer sur votre réseau sans fil et récupérer les informations contenues dans l’appareil : identifiants, messages reçus et envoyés, documents stockés sur le réseau, etc.

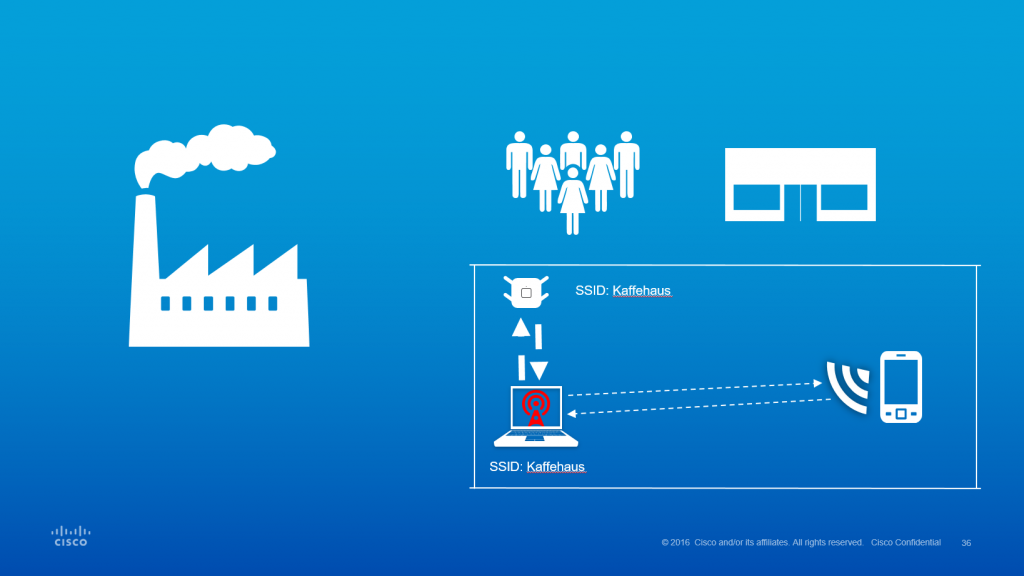

Une tactique répandue est celle du “faux point d’accès” (ou fake hotspot) : le hacker trompe les utilisateurs en se faisant passer pour le point d’accès réel, ceux-ci s’y connectent et transmettent leurs données. Il peut ainsi enregistrer leurs identifiants pour se connecter en leur nom.

C’est ainsi que, même à l’extérieur de votre usine, dans un café où se retrouve vos collaborateurs, par exemple, où ils se connectent sur un wifi public (ici nommé Kaffehaus), un hacker peut collecter des informations précieuses et exercer des activités malveillantes.

Les conseils pour se prémunir des cybermenaces

Marc propose ainsi quelques solutions rapides pour se prémunir des cybermenaces :

- Changer les paramètres par défaut (en mettant des clés de protection complexes et personnaliser)

- Scanner les intrusions sur vos réseaux sans fil, comme Achiwa (recommandé en France par l’Anssi) ou AirSnare.

- Utiliser un VPN (réseau privé virtuel) lorsque vous vous connectez à un réseau extérieur (notamment les réseaux wifi public).

Lire l’article : 6 façons de se protéger des cyber-menaces de l’industrie 4.0

Lire les articles de Marc sur la cybersécurité de votre usine (en anglais).

Lire le livre blanc : Une solution de sécurité globale pour l’usine de demain : Cisco Connected Factory.

Tags: