Wie Cyber-Kriminelle die Corona-Krise als Vehikel nutzen

Die ist eine Übersetzung des Blogs von unserem Talos Team

Corona ist das alles beherrschende Thema dieser Tage und viele Menschen saugen begierig alle Neuigkeiten auf, die sich damit beschäftigen. Cyber-Kriminelle nutzen diesen Fakt aus und verteilen ihre Malware bevorzugt über infizierte Anhänge per E-Mail.

Dass Angreifer aktuelle Themen ausnutzen, um ihre Malware besser zu verteilen und Anwender dazu zu bringen, sie auszuführen, ist altbekannt und durchaus häufig anzutreffen. Da kann es nicht verwundern, dass das beherrschende Thema „Corona-Virus“ zu einem beliebten Vehikel von Internet-Kriminellen wird.

Cisco Talos, eines der größten und besten Sicherheits- und Analyseteams weltweit, hat daher aktuell untersucht, inwieweit kriminelle Netzwerke bereits aktiv geworden sind und welche Malware dabei besonders zum Einsatz kommt. In einer ersten Phase galt es E-Mail-Kampagnen zu identifizieren und zu analysieren und als zweites in Open-Sourcen-Quellen nach weiteren Beispielen zu suchen.

Erste Spam-Kampagnen bereits aktiv

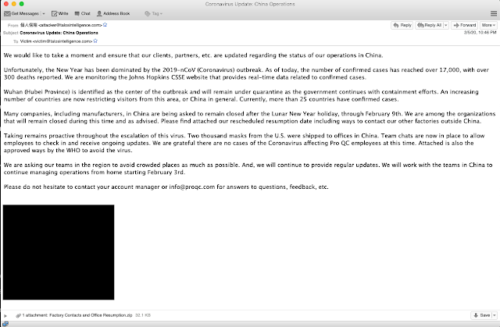

Mehrere bösartige Spam-Kampagnen setzen auf E-Mail-News zum Thema Corona-Virus, um potenzielle Opfer zum Öffnen von Anhängen zu verleiten und verschiedene Malware-Infektionen auszulösen. Die diversen Malware-Familien werden derzeit über diese Spam-Kampagnen verbreitet, darunter Emotet, Nanocore RAT und verschiedene Trojaner.

Während der Analyse sind wir außerdem auf eine sehr große Menge völlig harmloser Word- und Excel-Attachements zum Thema „Corona“ gestoßen – einfach, weil nahezu jedes Unternehmen jetzt auf die Krise reagieren muss und auch Dateinamen dazu oft den Begriff “Corona” beinhalten. Das macht es für Angreifer so attraktiv und auch leicht, sich dazwischen zu mischen und darauf zu hoffen, geöffnet oder ausgeführt zu werden. Unternehmen und Anwender müssen daher in der jetzigen Situation besonders wachsam beim Öffnen von E-Mail-Anhängen (auch von vertrauenswürdigen Quellen) sein.

Besonders häufig: Emotet und Nanocore RAT

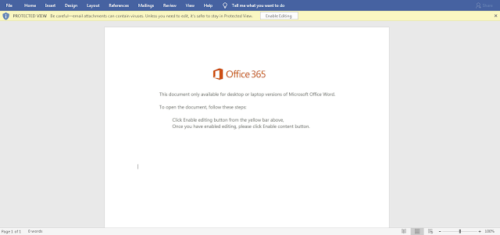

Emotet verbreitet sich hauptsächlich per E-Mail mit Dokumentanhängen für Microsoft Word. Dazu muss die Ausführung von Makros erlaubt werden. Typischerweise ist dies von Haus aus nicht gestattet, daher fragt Word beim Öffnen nach. Wer so eine Nachfrage sieht, sollte in den Alarm-Modus wechseln und genau schauen, woher die E-Mail kommt und eventuell den Absender vorher befragen, ob in der Datei Makros aktiv sein sollen.

Ist die E-Mail mit Emotet verseucht und erlaubt der Anwender die Ausführung, schreibt das Makro eine Exe-Datei auf die Festplatte und führt sie aus. Diese lädt dann die eigentliche Malware nach, die sich anschließend fest im System verankert und auf alle Netzwerk-Geräte ausbreitet.

Bei Talos haben wir in den letzten Wochen eine Menge solcher E-Mails zum Thema „Corona“ gesehen, die mit infizierten Anhängen verschickt wurden.

Aber Emotet ist nicht die einzige Malware-Familie, die auf die Corona-Welle aufgesprungen ist. Auch „Nanocore RAT“, ein Remote-Access-Trojaner, nutzt die aktuelle Situation aus. Remote-Access-Trojaner öffnen das befallene System für den Remote-Zugriff für Cyber-Kriminelle, die dann üblicherweise Tastatureingaben, Video-Stream und jegliche Dateien abgreifen. Außerdem laden sie Dateien nach und führen diese aus.

Wir haben Nanocore-RAT-Kampagnen gefunden, bei denen an den E-Mails infizierte Zip-Dateien angehängt sind, die eine PIF-Datei enthalten. PIF-Dateien stammen noch aus den Anfangszeiten von Windows und sind ein Relikt aus DOS-Tagen. Aber viele Anwender werden sie nicht kennen und auch nicht wissen, dass es direkt ausführbare Dateien sind. Wer sie doppelt anklickt und dann erwartet, dass Windows eine passende Anwendung startet, erlebt eine böse Überraschung

Neben diesen beiden Infektionswegen haben wir bei Talos auch noch eine Kampagne gefunden, die auf Comand-and-Conquer-Server setzt (die also Rechner infiziert, um sie beispielsweise für eine DDoS-Attacke zu instrumentalisieren). Allerdings war der Server nicht erreichbar, sodass wir nicht ermitteln konnten, welche Software nachgeladen wird und welche Art von Angriff geplant ist.

Außerdem haben wir eine „Juxxware“ gefunden, die nur so tut, als würde sie alle Inhalte der Festplatte löschen, wie auch einen echten „Wiper“, der tatsächlich alle Inhalte löscht, ohne vorher Kopien zu machen oder Daten zu verschlüsseln oder anderweitig zu sichern.

Fazit

Böswillige Cyber-Kriminelle nutzen aktuelle Nachrichten und Ängste geschickt aus, um ihre finanziellen Ziele zu maximieren. Da Emotet zum Beispiel auch E-Mail-Accounts übernehmen kann und aus scheinbar vertrauenswürdigen Quellen verseuchte E-Mails verschickt, ist es besonders wichtig, skeptisch gegenüber bestimmten E-Mail Anhängen zu sein. Sie können scheinbar direkt von einem Freund oder Kollegen stammen und doch verseucht sein. Gerade, wenn die E-Mails einen Bezug zur aktuellen Nachrichtenlage haben, sollte man noch

Tags:- AMP

- Cisco

- Cloud-Security

- corona

- coronavirus

- CVID-19

- CVID19

- Cyber Security

- Email Security

- Emotet

- malware

- Malware protection

- Nanocore

- RAT

- Umbrella