Machen Sie Ihr Rechenzentrum (noch) sicherer – Whitelist-Enforcement mit Tetration Analytics

In diesem Blog haben Sie erfahren, wie Cisco Tetration Analytics Licht in Ihr Rechenzentrum bringt und wie Sie endlich die Komplexitäten in Ihren IT-Umgebungen besser verstehen und analysieren können. Im zweiten Teil haben wir über die Vorteile eines lückenlosen und permanenten “Application Dependency Mappings”, also der Kartographierung Ihrer Applikationslandschaften aus der Sicht ihrer Kommunikationsbeziehungen gesprochen.

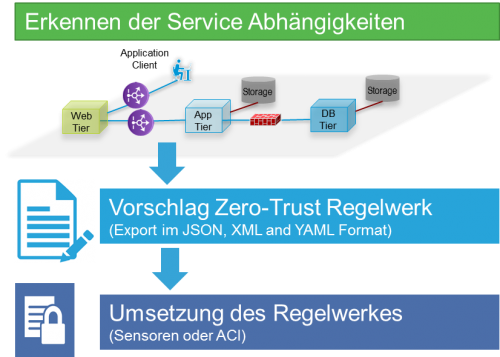

Nun, da Sie wissen, was genau in Ihrem Rechenzentrum tatsächlich passiert und wie sich Ihre Anwendungen tatsächlich verhalten, wollen wir darüber sprechen, wie Tetration Ihnen dabei helfen kann, Ihren IT-Betrieb noch sicherer zu gestalten, indem Sie nur jene Kommunikationen erlauben, die Ihre Applikationen tatsächlich benötigen, anstatt alles zu erlauben, was nicht explizit verboten wurde. „Whitelisting statt „Blacklisting“.

Der Vorteil liegt auf der Hand: Schadcode, der – einmal in Ihrem Rechenzentrum angekommen – sich nicht weiterverbreiten und der nicht nach Hause telefonieren kann, richtet weniger Schaden an, kostet damit weniger Geld, reduziert Ihre operationellen Risiken. Dies hilft, die Reputation Ihres Unternehmens zu schützen. Drei gute Gründe, sich mit einer Whitelist-Infrastruktur auseinander zu setzen.

Sensoren als “Enforcer”

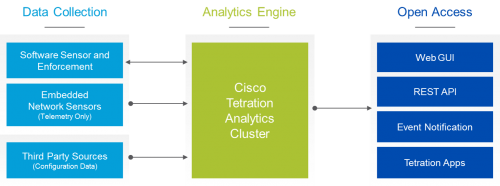

Tetration nutzt Software-Sensoren, die für die verbreitetsten Betriebssysteme verfügbar sind (Windows Server ab 2008 und diverse Linux-Derivate). Diese können in heterogenen Umgebungen ausgerollt werden: von der Public oder Private Cloud hin zu virtuellen Maschinen oder physikalischen Servern in Ihrem Rechenzentrum. Hinzu kommen Netzwerk-Sensoren, die auf Nexus 9000-Switches von Cisco laufen und die zusätzliche Informationen über den Packet-Flow im Netzwerk an Tetration liefern.

Sie müssen sich um die Sensoren nur ein einziges Mal kümmern – nämlich bei der initialen Installation. Dafür können Sie Ihre etablierten Software-Verteilungsverfahren für Linux und Windows verwenden. Ab dort übernimmt Tetration die Kontrolle, konfiguriert den Sensor vollautomatisch und kümmert sich auch selbständig um Updates. Das Management geschieht vollständig zentral über das Tetration-Interface.

Die Software-Sensoren sind nicht nur zum Sammeln der Metadaten da, damit Tetration die beschrieben Visibilität in Ihr Rechenzentrum bringen kann (das ist natürlich ihr primärer Bestimmungszweck). Sie können nun auch Security-Policies auf dem jeweiligen Host-System aktiv umsetzen – in Ihrem Rechenzentrum bis hin in die Public Cloud.

Tetration ermittelt nunmehr nicht nur die in Ihrer Umgebungen herrschenden Kommunikations-Richtlinien – es kann sie nun auch selbständig aktiv auf den Hosts umsetzen. Die Sensoren bedienen sich dabei der betriebsystemeigenen Instrumente wie iptables oder Windows Firewall und übernimmt deren Konfiguration anhand der Vorgaben von Tetration. Hiermit können sehr feingranular und automatisiert Applikationen voneinander abgetrennt werden – Mikrosegmentierung in heterogenen Umgebungen, ohne zusätzliche Software und in viel größerer Skalierung.

Offene API und Integration mit ACI

Tetration verfügt über offen Schnittstellen über die einerseits sämtliche Analysen und Auswertungen angestoßen und außerhalb des nativen GUIs in anderen Anwendungen weiterverarbeitet werden können (z.B. Servicenow). Beispielsweise können über die Sensoren Realtime-Informationen in eine CMDB integriert werden.

Sie können darüber hinaus die ermittelten Security-Policies aus Tetration auch in andere Lösungen exportieren. Eine direkte Integration gibt es mit Cisco’s Application Centric Infrastructure (ACI). Die von Tetration gemessenen Kommunikationsbeziehungen können von ACI automatisiert als Grundlage für die Applikations-Netzwerk-Profile herangezogen werden – und ermöglicht damit allen Kunden einen tatsächlich applikationszentrischen Betrieb Ihrer Infrastrukturen. Über diesen Weg können die Security-Policies zusätzlich zum Sensor-Enforcement in den Betriebssystemen auch noch direkt im Netzwerk erzwungen werden. Eine unabdingbare Anforderung, wenn an das Netzwerk Systeme angebunden sind, die über keinen Software-Sensor verfügen. Hier kann also über die Infrastruktur direkt ein lückenloses Policy-Enforcement erzwungen werden. ACI alleine kann hingegen die Policies nicht in der Public Cloud erzwingen. Es ist also die Kombination von Sensor-Enforcement und ACI-Enforcement, dass letztlich eine durchgängige Whitelist-Umsetzung ermöglicht.

Das Schöne: da alles von derselben Datenquelle Tetration über Policies definiert wird, muss sich der Administrator keine Sorgen über divergierende Regelwerke machen.

Wollen Sie mehr wissen?

Melden Sie sich noch heute an zu unserem kostenlosen Webinar oder finden Sie weitere Informationen über Cisco Tetration Analytics:

- Registrierung Webinar

- Cisco.Com: Cisco Tetration Analytics

- Video: Tetration Analytics Data Center Time Machine

- Tom Edsall’s Blog: Turn the lights on on the datacenter

- #3xDigital

- #DeutschlandDigital

- #Innovation

- #PublicSectorNow

- #ZeroTrust

- accelerator

- ACI

- acr

- ADM

- Agilität

- AI

- AMP

- Analytics

- angreifer

- Angriffe

- annual cybersecurity report

- annual security report

- AnyConnect

- API

- Apollo

- Applications

- Applikationen

- Arbeitgeber

- Arbeitsplatz

- Architektur

- Architekturen

- Artificial Intelligence

- ATR

- Attack

- Attacken

- Award

- AWS

- bedrohung

- Bedrohungen

- Bedrohungslage

- Betriebskosten

- Blickwinkel

- Breitband

- BSI

- Bundestagswahl

- BYOD

- CCP

- Charter of Trust

- Cisco

- Cisco 2018 Annual Security Report

- Cisco Collaboration

- Cisco Connect Germany

- Cisco Container Plattform

- cisco cybersecurity

- Cisco Secure

- cisco secureX

- Cisco Spark

- Cisco Stealthwatch

- Cisco TechBeat

- CiscoLiveEMEA

- CISO

- cloud

- Cloud Calling

- Cloud Plattform

- Cloud-Security

- Cognitive Collaboration

- Collaboration

- Compliance

- Connected Fitness

- Container

- corona

- COVID-19

- Customer Experience

- Cyber Security

- Cyberkriminalität

- Cyberresilienz

- Cybersecurity

- Cybersecurity summit

- Cybersyecurity

- Data Center

- Data Center Security

- DataCenter

- Daten

- Daten schützen

- Datenschutz

- Datenschutzrichtlinien

- Datenverarbeitung

- ddos

- Deutsche Telekom

- Deutschland

- Digital Network Architecture

- Digital X

- Digitale Gesellschaft

- Digitale Transformation

- Digitaler Workshop

- Digitalisierung

- DigitalPakt

- dna

- DSGVO

- Duo Security

- Early in Career

- eHealth

- Email Security

- encrypted traffic analytics

- Excellence

- Fertigung

- FhG

- Firewall

- Fitness

- Fraunhofer

- GDPR

- Generationswechsel

- GSSO

- Hacker

- Headset

- HIPA

- HMI

- Home Office

- Home Office Total

- homeoffice

- HR

- Hybrid Work

- hybrides arbeiten

- HyperFlex

- Hyperkonvergenz

- IDG

- Industrie 4.0

- infrastruktur

- Interoperabilität

- IoT

- israel

- IT

- IT Infrastruktur

- IT Sicherheit

- It-sa

- Jost-Werke

- Kanzlerduell

- KMU

- Konferenzräume

- Krypto

- Kubernetes

- Künstliche Intelligenz

- Machine Learning

- malware

- Manufacturing

- Meeting

- meraki

- Messe

- Mitarbeiter

- Mittelstand

- ML

- Modernes Arbeiten

- Mondlandung

- mssp

- Multi Cloud

- Multi-Factor-Authentifizierung (MFA)

- networking

- Networking Academy

- Netzwerk

- Neue Geschäftsmodelle

- New Work Award

- Nyetya

- Online Workshop

- Partner Summit

- Partner Summit 2019

- Partnerprogramm

- Petya

- Pflege

- Placetel

- plattform

- Podcasts

- Portfolio

- Produktion

- Produktivität

- QKD

- ransomware

- ransonware

- Rechenzentrum

- Regulierung

- remote work

- Report

- SaSE

- Schulen

- Schutz

- SD-WAN

- SDN

- Secure Datacenter

- secureX

- Security

- Security Summit

- Segmentierung

- ServiceProvider

- Sicheres Datacenter

- Sicherheit

- Sicherheitsarchitektur

- Sicherheitslücke

- Smart City

- Smart Factory

- Spark

- Studie

- supply chain

- Sustainability

- Talos

- teams

- Technologie

- Telekom Deutschland

- Telekommunikation

- Tetration

- The Network. Intuitive.

- Threat Hunting

- ThreatGrid

- Umbrella

- Unified Communications

- Video

- Video Konferenz

- Videokommunikation

- Videokonferenz

- Virtuelle Wissensvermittlung

- Virtueller Workshop

- VirusTotal

- VUCA

- wannacry

- Warnung

- Webex

- Webex Desk Mini

- Webex Desk Pro

- Webex Room Panorama

- Webex Roomkit Mini

- Weiterbildung

- Wettbewerb

- Whiteboard

- wirmachendigitalisierungeinfach

- Workforce Transformation

- zero trust

- Zukunft der Arbeit