Ein Security-Narrativ mit dem BIAS Vorgehensmodell entwickeln

Ein Sicherheitsnarrativ in einer Organisation ist die Vorstufe einer Sicherheitsarchitektur oder eines Sicherheitskonzepts. Das Sicherheitsnarrativ bildet somit die Grundlage und Klammer für die Ableitung einer konkreten Sicherheitsarchitektur, die Definition von Sicherheitsmassnahmen oder den Aufbau eines Information Security Management Systems. Erst durch diese harmonische Gestaltung der in der Architektur beschriebenen Ziele, Lösungen und Maßnahmen wird das Sicherheitsniveau einer Organisation signifikant verbessert. Ein massnahmenorientiertes Vorgehensmodell ist dabei nur bedingt hilfreich, da die Fokussierung auf bereits bekannte Sicherheitsmassnahmen dazu führt, dass sich neu entwickelnde Angriffsformen nicht berücksichtigt werden und dadurch Sicherheitslücken entstehen.

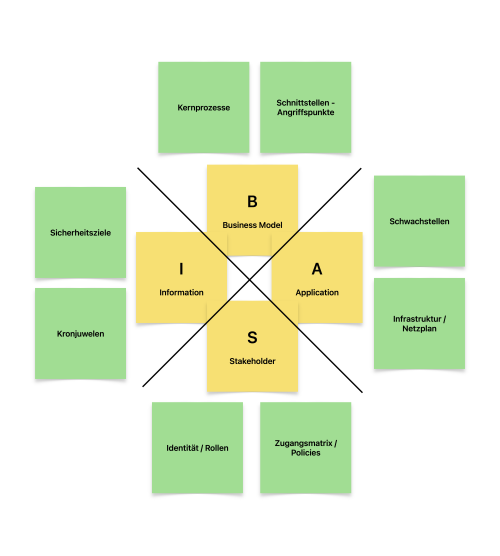

Besser ist es, sich bei der Erstellung eines Sicherheitsnarrativs auf die Schutzziele und das Risikomanagement zu konzentrieren. Eine Hilfestellung dazu bietet das BIAS-Vorgehensmodell. Dieses besteht aus vier Sichten auf die Organisation, die dabei unterstützen, das Sicherheitsnarrativ der Organisation zu entwickeln. Diese 4 Sichten sind:

- B: die Sicht auf das Geschäftsmodell (Business-Model) der Organisation

- I: die Sicht auf die für den Betrieb des Geschäftsmodells notwendigen Informationen

- A: die Anwendungen, die zur Verarbeitung und Speicherung der Informationen benötigt werden

- S: die Stakeholder, die an der Erstellung und Verarbeitung der Informationen beteiligt sind.

Diese vier Sichten ergeben in der Abkürzung das Wort BIAS – die Grundlage für den Aufbau eines Sicherheitssystems.

Die erste Version eines Sicherheitsnarrativs kann somit aus der Beantwortung von 8 BIAS-Fragen abgeleitet werden:

Business Model

- Was sind die Kernelemente des Geschäftsmodells?

- Welche Wertschöpfungsprozesse bilden die Kernelemente?

Information

- Welche Informationen sind zum Betrieb des Wertschöpfungsprozesse notwendig?

- Welche externen Schnittstellen sind für die Realisierung der Wertschöpfungsprozesse notwendig?

Application

- Mit welchen Anwendungen werden diese Informationen erzeugt und verarbeitet?

- Welche Infrastruktur benötigen diese Anwendungen?

Stakeholder

- Welche Personen erstellen und bearbeiten die für die Wertschöpfungsprozesse notwendigen Informationen?

- Welche Personen arbeiten mit welchen Anwendungen?

Aus diesen 6 Kernfragen ergeben sich die Schutzziele, die Autoren und ihre Rollen, die schützenswerten Daten, die Richtlinien der Segmentierung und eine Übersicht der möglichen Sicherheitskontrollpunkte, mit denen eine Risikoanalyse und darauf aufbauend ein Sicherheitskonzept erstellt werden kann. Und natürlich werden die Sicherheitskontrollpunkte mit den Cisco Security Lösungen abgebildet.

Tags: