ネットワークデバイスの侵害後に最もよく用いられる 3 つの戦術

最近 Talos のブログではネットワーク機器をよく取り上げており、その中で、Advanced Persistent Threat(APT)攻撃グループがスパイ活動の目的で、非常に巧妙な戦術を用いて老朽化したネットワークインフラを標的にしていることを説明してきました。このような攻撃の一部は、APT による将来の攻撃(ネットワーク障害を引き起こす攻撃や破壊的な攻撃)の準備である可能性もあります。

Talos はまた、複数のランサムウェアグループがネットワーク機器への初期アクセスを取得し、被害者を恐喝していることを確認しています。これらの攻撃については、Talos の『一年の総括』2023 年版![]() に記載しています。

に記載しています。

APT グループとランサムウェアグループの背後にある仕組みや手法は大きく異なりますが、同じくらい懸念されます。その理由の 1 つは、ネットワーク機器が侵害されると、多くのアクセス手段が攻撃者の手に渡るからです。たとえばルータを侵害することができれば、そのルータが接続されているネットワークに侵入できる可能性が非常に高くなります。

このような攻撃は、主に老朽化したネットワークインフラで行われています。つまり、サポートが終了して久しいデバイスや、パッチが適用されていない重大な脆弱性を抱えたデバイスが攻撃されているのです。古いデバイスの多くは、セキュリティを念頭に置いて設計されていません。従来、ネットワークインフラはセキュリティのエコシステムの外に置かれていました。このことが要因で、ネットワークアクセスの試みを監視することはますます困難になっています。

攻撃者、特に APT はこの状況に乗じて、ネットワークへの初期アクセスを獲得すると、身を隠したまま侵害後の活動を行っています。その目的は、より大きな足がかりを得ること、活動を隠蔽すること、そして、スパイ活動を行ったり、ネットワーク障害を引き起こしたりするのに役立つデータとインテリジェンスを手に入れることです。

たとえば、強盗が水道管から住居に侵入する様子を思い浮かべてみてください。攻撃者は、店の窓ガラスを叩き割って品物を奪うといった「従来の」方法は用いません。ドアや窓を壊すのではなく、尋常でないルートを使います。というのは、水道管から強盗が家に入ってくるとは誰も考えないからです。その狙いは、最も価値のあるものを時間をかけて見つける間、内部に身を潜めていることです(このたとえ話をしたのは同僚の Martin Lee です)。

このブログでは、これまでの経緯に加え、APT グループとランサムウェアグループの異なるアプローチについて探ります。また、Talos が脅威テレメトリと Talos インシデント対応チーム(Talos IR)の対応業務の中で確認した、侵害後に最も多く用いられる 3 つの戦術についても説明します。具体的には、デバイスのファームウェアの改造、カスタマイズしたファームウェアや武器として使用するファームウェアのアップロード、セキュリティ対策の回避です。

これまでの経緯

攻撃者がネットワークインフラを標的にした事例は豊富にあります。最も悪名高いのは、2018 年の VPNFilter の事例です。攻撃が計画され実行に移されましたが、最悪の事態は避けられました。攻撃者のコマンドアンドコントロール(C2)インフラが FBI によって押収され、攻撃者がデバイスを乗っ取る最終コマンドを発行するのを防いだからです。

当時 Talos は VPNFilter について、「国家支援の新たな脅威に対してサイバーセキュリティ コミュニティに注意を促す警鐘であり、世界中に広がる侵害されたデバイスの広大なネットワークが、秘密裏の活動を可能にし、攻撃元を隠し、ネットワークを停止させる可能性がある」と報告しました。

VPNFilter で使用された手法は、現在の攻撃者の動機を知る多くの手がかりを与えてくれます。この攻撃に使用されたマルウェアはモジュール設計になっており、侵害後にさまざまなことを実行できました。マルウェアのモジュールの 1 つには、侵害を受けた 50 万台のデバイスからなる巨大な Tor ネットワークを構築する機能までありました。

これに触発されたと思われる最近の攻撃に KV Botnet があります(2023 年 12 月に Lumen 社がこれに関するブログをリリース![]() しています)。このボットネットは、SOHO ルータやファイアウォールなどのデバイスを侵害してそれらをつなぎ、「Volt Typhoon などの中国政府の支援を受けたさまざまな攻撃者をサポートする水面下のデータ転送ネットワークを形成するために」使用されました。

しています)。このボットネットは、SOHO ルータやファイアウォールなどのデバイスを侵害してそれらをつなぎ、「Volt Typhoon などの中国政府の支援を受けたさまざまな攻撃者をサポートする水面下のデータ転送ネットワークを形成するために」使用されました。

最近、『Beers with Talos』で KV Botnet と Volt Typhoon が取り上げられました。Volt Typhoon については、米国サイバーセキュリティ インフラセキュリティ庁(CISA)や Microsoft 社などが、中国を拠点とする国家主体の攻撃グループだと広く伝えています。同グループは、長期的なスパイ活動や戦略的な活動を行っていることが知られており、これらの活動は、将来の破壊的な攻撃やネットワーク障害を引き起こす攻撃の準備である可能性があります。『Beers with Talos』のエピソードは以下からお聴きいただけます。

https://www.podbean.com/player-v2/?i=m7tmj-1d656557-dir&share=1&download=1&fonts=Arial&skin=1&font-color=auto&rtl=0&logo_link=episode_page&btn-skin=7&size=150![]()

2019 年に Talos は、ネットワークインフラを標的としたモジュール型の別種のマルウェア「Cyclops Blink」を確認しました。このマルウェアは、攻撃の類似性から「VPNFilter の息子」と呼ばれました。

Cyclops Blink マルウェアは、Linux システム(具体的には 32 ビット PowerPC アーキテクチャ)で動くように設計されており、偵察やスパイ活動など、さまざまな方法で使用することができます。C2 の確立、ファイルのアップロードとダウンロード、データの外部流出といったさまざまな活動に複数のモジュールが使用されていました。

2022 年の Talos のブログで、ウクライナ国内にある侵害された MikroTik 社のルータが、多要素認証で保護されたデバイスへのブルートフォース(総当たり)攻撃に利用されていたことを報告しました。これは、MikroTik 社のルータを標的とした VPNFilter 攻撃の調査を行ったときに Talos が確認したのと同じ攻撃パターンでした。

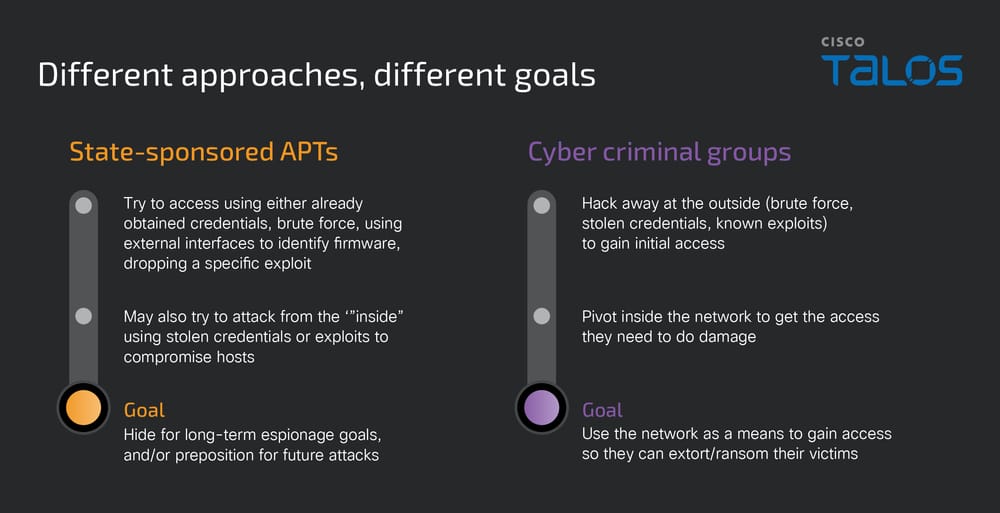

APT とサイバー犯罪者では、ネットワークインフラを攻撃する目的が違います。APT はスパイ活動のためにひそかに侵入し、身を隠そうとします。一方、犯罪グループの目的はランサムウェアの実行で、そのためにエッジデバイスを利用します。

ネットワークインフラに対する攻撃の状況について詳しくは、以下の動画をご覧ください。Talos の Matt Olney と Nick Biasini が、過去 1 年半の間に Talos で確認されたことについて語っています。

侵害後の戦術と手法

ネットワーク機器を侵害して持続的なアクセスとインテリジェンスを取得するのは多段階のプロセスであり、手間がかかるうえ、標的にするテクノロジー機器についての専門知識が必要です。そのため、この手の攻撃を行うのは通常、高度な技術を持つ攻撃者だけです。

ここからは、古いネットワーク機器を侵害した後、持続的なアクセスを維持するために取られる手法について説明していきます。いずれも Talos が確認したものです。これらの手法については、4 月の脅威アドバイザリと『一年の総括』2023 年版でも取り上げましたが、高度な攻撃であること、また、エクスプロイトが続いていることから、戦術の一部をさらに深く掘り下げたいと考えました。

1)ファームウェアの改造

Talos は、APT が古いネットワーク機器のファームウェアを改造し、特定の機能を追加することを確認しています。これにより、APT はネットワーク上でより大きな足がかりを得られるようになります。インプラントが追加されたり、デバイスが情報を取得する方法が変更されたりします。

その一例が、Cisco IOS XE ソフトウェアの Web 管理ユーザーインターフェイスに対する最近のエクスプロイトです。ある攻撃では、構成ファイル(「cisco_service.conf」)からなる「BadCandy」というインプラントが展開されました。この構成ファイルには、インプラントとのやりとりに使用される新しい Web サーバーのエンドポイント(URI パス)が定義されていました。このエンドポイントは特定のパラメータを受け取り、攻撃者がそれを設定してシステムレベルまたは IOS レベルで任意のコマンドを実行できるようになりました。

もう 1 つの例は、2023 年 9 月の CISA のアドバイザリ![]() にある BlackTech です。ファームウェアを改造し、特定のセキュリティ機能の回避に役立つ改造版のブートローダーをインストールできるようにしていた(同時に、デバイスへのバックドアを作成した)ことが確認されています。

にある BlackTech です。ファームウェアを改造し、特定のセキュリティ機能の回避に役立つ改造版のブートローダーをインストールできるようにしていた(同時に、デバイスへのバックドアを作成した)ことが確認されています。

防御担当者にとって、ファームウェアの改造を検出することは極めて困難です。たまに、ログの中にアップグレードや再起動を暗示するものがあるかもしれませんが、通常は、ネットワークに侵入した攻撃者が最初に行うことの 1 つがログを無効にすることです。

このことは、設計上安全でない老朽化したネットワークインフラを廃止するか、少なくとも、古い機器に対するサイバーセキュリティ対策(構成管理など)を強化する必要があることを改めて浮き彫りにしています。ファームウェアの構成比較を行えば、攻撃者によるファームウェアの改造を明らかにできるかもしれません。

2)カスタマイズしたファームウェアや武器として使用するファームウェアのアップロード

攻撃者が既存のファームウェアを改造できない場合や、現状以上のレベルのアクセスが必要な場合は、カスタマイズしたファームウェアや、有効なエクスプロイトがあることが分かっている古いファームウェアをアップロードする可能性があります(これで事実上、古いバージョンのファームウェアに戻ります)。

攻撃者は、武器として使用するファームウェアをアップロードした後、デバイスを再起動し、パッチが適用されていない脆弱性をエクスプロイトします。こうして、デバイスに変更を加えることが可能になり、データを流出させる機能などを追加できるようになります。

繰り返しになりますが、ファームウェアの改造と同様、ネットワーク環境に不正な変更がないかを確認することが重要です。この種のデバイスは、非常に注意深く監視する必要があります。攻撃者が、ログを無効にすることでシステム管理者に動きが見えないようにしようとするからです。ログを見ていて、誰かが実際にログを無効にしているようであれば、それはネットワークに侵入されたことがあり、侵害されている可能性もあるという重大な危険信号です。

3)セキュリティ対策の回避または無効化

Talos はまた、攻撃者が目的を達成するために、アクセスをブロックするものをすべて削除する手段を取ることも確認しています。たとえば、攻撃者の目的がデータを流出させることだとします。ホストにアクセスできないようにブロックするアクセス制御リスト(ACL)がある場合、攻撃者は ACL を変更したり、インターフェイスから削除したりすることがあります。あるいは、設定がどうであれ、攻撃者の IP アドレスに対して ACL を適用しないことが分かっているオペレーティング ソフトウェアをインストールする可能性があります。

APT がセキュリティ対策を回避しようとするその他の手法には、リモートロギングの無効化、昇格された権限を持つユーザーアカウントの追加、SNMP コミュニティ文字列の再設定などがあります。SNMP は見落とされがちなので、適切で複雑なコミュニティ文字列を用い、可能ならすべて SNMPv3 にアップグレードすることをお勧めします。SNMP の管理については必ず、内部からのみ実行が許可され、外部からは許可されないようにします。

BadCandy 攻撃は、どのようにして特定のセキュリティ対策を無効にできるかを示す良い例です。攻撃者は、侵害を受けたシステム内に小型のサーバー(仮想化されたコンピュータ)を作成することができ、これが攻撃者の活動拠点となりました。こうして、トラフィックの傍受やリダイレクト、ユーザーアカウントの追加や無効化が可能になりました。つまり、デバイスを再起動して使用中のメモリを消去したとしても、攻撃者はこれらのアカウントを使用してアクセスし続けることができたということです。これは事実上、バックドアを設置したのと同じことです。

攻撃のその他の目的

Talos がリリースした脅威アドバイザリには、ネットワークインフラ機器に対して攻撃者が行ったことの一部もリストにして掲載しました。重要な点は、組織の環境を理解(および制御)したいと考えている人間が実行するようなことを攻撃者が行っているということです。

Talos が確認した事例では、「show config」、「show interface」、「show route」、「show arp table」、「show CDP neighbor」などが実行されていました。これらのアクションはすべて、ルータから見たネットワークのイメージを攻撃者が把握し、攻撃の足がかりになるものを理解するためのものです。攻撃の目的には、他に以下のものがあります。

- ハブアンドスポーク VPN の作成(VPN を介して目的のネットワークセグメントから傍受対象のトラフィックを取り込むように設計)

- 将来的に復号する目的でのネットワークトラフィックの傍受(多くの場合は、特定の IP またはプロトコルが対象)

- インフラ機器を使用した攻撃の実行、またはさまざまな攻撃に使用する C2 の維持

攻撃の目的に関する詳細はこちらをご覧ください。

推奨事項

まず推奨したいのは、サポートが終了し、パッチを当てることができない脆弱性があるネットワークインフラを使用しているのであれば、今こそ、そうしたデバイスを交換すべきだということです。

老朽化したネットワークインフラを標的にする脅威に対抗するために、シスコは Network Resilience Coalition の創設メンバーになりました。同グループは、この分野の他のベンダーや主要な政府パートナーとともに、脅威の調査と防御担当者への推奨事項に注力しています。2024 年 1 月末に発表された Network Resilience Coalition の最初のレポート![]() には、ネットワーク機器の使用者と製品ベンダー双方に対する幅広い推奨事項が記載されています。

には、ネットワーク機器の使用者と製品ベンダー双方に対する幅広い推奨事項が記載されています。

少し前に、シスコの Trust Office 責任者である Matt Fussa がブログで、これらの推奨事項をどのように捉えるべきか![]() 、また、サポートが終了したネットワークインフラが国家安全保障レベルでもたらす全般的な脅威について説明しています。

、また、サポートが終了したネットワークインフラが国家安全保障レベルでもたらす全般的な脅威について説明しています。

Network Resilience Coalition![]() のレポートには、ネットワークインフラの防御に関する詳細な推奨事項が記載されています。以下はその概要です。

のレポートには、ネットワークインフラの防御に関する詳細な推奨事項が記載されています。以下はその概要です。

ネットワーク製品ベンダーへの主な推奨事項:

- ソフトウェア開発プラクティスを NIST のセキュアソフトウェア開発フレームワーク(SSDF)に合わせる。

- 製品の「サポート終了」に関する詳細情報を明確かつ簡潔に提供する(具体的な日付の範囲や、個々の製品で期待できるサポートのレベルの詳細など)。

- 顧客向けの重要なセキュリティ修正プログラムは製品の新機能や機能変更とバンドルせず、別々に提供する。

- OASIS の OpenEoX

(サポート終了情報の伝達方法を標準化し、機械可読形式で提供するための業界横断的な取り組み)に参加する。

(サポート終了情報の伝達方法を標準化し、機械可読形式で提供するための業界横断的な取り組み)に参加する。

ネットワーク製品の購入者への主な推奨事項:

- SSDF と連携し、明確なサポート終了情報を提供し、重要なセキュリティ修正プログラムを別々に提供しているベンダーを支持する。

- サポート期間が終了した古い製品に対するサイバーセキュリティ対策(脆弱性スキャン、構成管理)を強化する。

- 製品の構成がベンダーの推奨に沿ったものであることを定期的に確認し、製品が古くなるにつれてその頻度を増やし、タイムリーなアップデートとパッチ適用を確実に実施する。

レポートに記載されているように、「これらの推奨事項が広く実施されれば、世界中のネットワークインフラがより安全で復元力の高いものになり、人々が幸せに暮らすために依存している重要インフラの保護を強化するのに役立つでしょう」。

Talos としては、この点を再度強調し、サポートが終了した機器からお客様が移行するための支援をしたいと考えています。セキュアブートの実行など、セキュア・バイ・デザインの原則に基づいて構築されたネットワーク機器を使用し、堅牢な設定とパッチ管理のアプローチをとることが、この種の脅威に対抗するための鍵となります。ネットワーク機器に対する設定変更を注意深く監視し、新たな脆弱性が発見された場合は速やかにパッチを適用するようにしてください。

プロアクティブな脅威ハンティングも、組織が可視化できていない部分や侵入の痕跡を特定して対処する 1 つの方法です。VPN トンネルのようなものや、組織が認識していない持続的な接続がないか探します。この種の攻撃では、そうした痕跡が残っているはずです。

最後に、「侵害後」について定義しておきます。これは、攻撃者が何らかの形でログイン情報を取得し、エクスプロイトを開始してデバイスに深くアクセスできる場所までたどり着いたということです。

Talos が推奨するのは、複雑なパスワードとコミュニティ文字列を選択すること、SNMPv3 以降のバージョンを使用すること、可能なら MFA を利用すること、そしてデバイスを設定し監視する際には暗号化を必須にすることです。最後に、TACACS+ やジャンプホストといった認証システムへの不正アクセスを防ぎ、積極的に監視することを推奨します。

関連情報

世界中のネットワークインフラを狙った、国家支援の攻撃(Talos ブログ)

ネットワークの復元力:重要インフラを保護するための取り組みを加速![]() (シスコブログ)

(シスコブログ)

Network Resilience Coalition:レポート全文![]()

本稿は 2024 年 03 月 07 日に Talos Group

のブログに投稿された「The 3 most common post-compromise tactics on network infrastructure

」の抄訳です。

Tags: