クリスマスシーズンのギフト購入で考慮すべきサイバーセキュリティについて

先週もお話したように、巷ではすでにクリスマスシーズンのショッピングに関連した詐欺が発生しています。

しかし、この時期に多くの買い物客がセキュリティにおいて考慮していないことがもう一つあります。それは、購入する製品のセキュリティです。正規のオンライン マーケットプレイスから購入する場合は、なおさら考慮していません。

いかにもこうしたセキュリティの問題がありそうな商品といえば、家庭用のセキュリティカメラや Wi-Fi 接続のドアベルなどでしょうか。ただ、これらはクリスマスギフトとしては特に人気があるようには思えません。今や事実上あらゆるものがインターネットに接続されており、新しいテクノロジーの一部を取り入れるだけでも、すべてのものが潜在的なセキュリティリスクになります。

たとえばスマートウォッチ。Apple Watch や Samsung Galaxy ウォッチは普段自分では買わないような高額アイテムなので、この時期のウィッシュリストによく入っています。多くの買い物客は、この時期にお買い得品を探すものです。ギフトに何百ドルも使いたくはないので、価格の安い品の方が魅力的に感じるかもしれません。

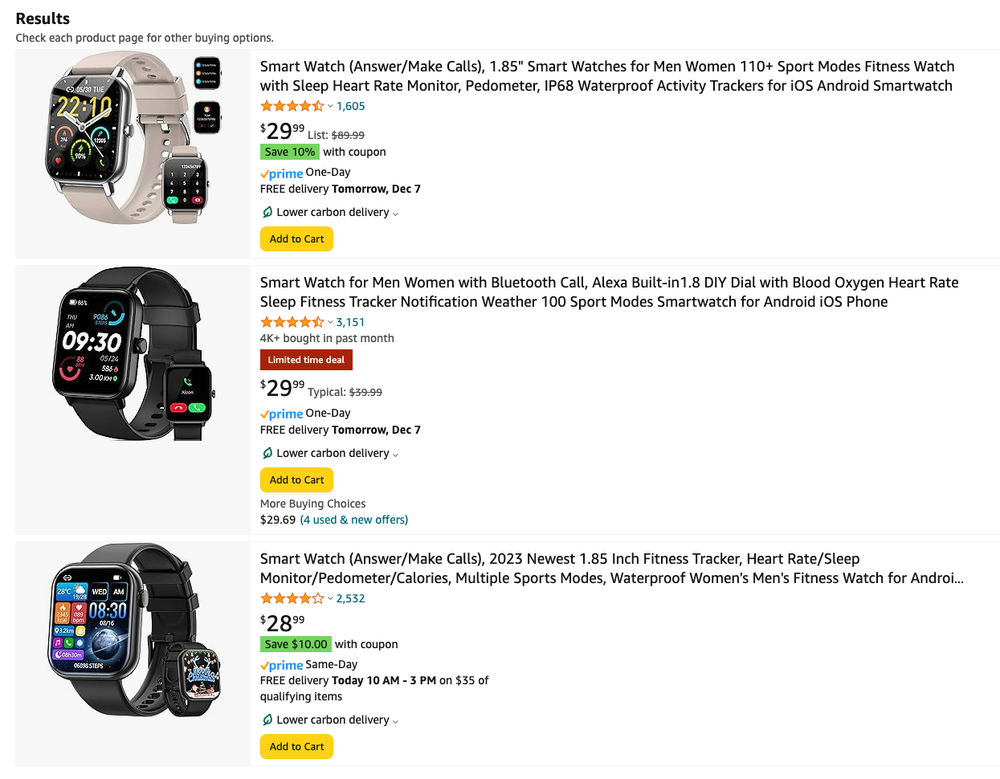

Amazon で「スマートウォッチ」を検索したところ、結果ページの上位に 4 つのブランドの腕時計が表示されましたが、その中に Samsung 社と Apple 社の商品はありませんでした。有名なブランドだからといってセキュリティや脆弱性の問題が絶対にないわけではありませんが、有名なブランドであれば、既知の脆弱性については情報が開示されてパッチが適用されるはずだと信じられます。

検索結果の上位になったのは、睡眠の記録、血圧のモニタリング、数十種類のワークアウトモード、歩数トラッキングなどの機能を備えた 29.99 ドルのスマートウォッチ![]() でした。しかし、これらのお買い得品にはいくつかのセキュリティフラグが立っているように思えます(結局、その安すぎる値段が本当だとしたら、おそらくセキュリティに問題があるのです)。Amazon によると販売者は「Nerunsa 社」

でした。しかし、これらのお買い得品にはいくつかのセキュリティフラグが立っているように思えます(結局、その安すぎる値段が本当だとしたら、おそらくセキュリティに問題があるのです)。Amazon によると販売者は「Nerunsa 社」![]() という会社ですが、検索しても経営者は誰か、拠点はどこか、またあなたの期待どおりセキュリティがきちんとしているのか、といった正式な情報は見つかりません。検索結果として唯一出てくるのは、同社の Amazon ストアページと、この腕時計を転売している人のいくつかの eBay リストです。

という会社ですが、検索しても経営者は誰か、拠点はどこか、またあなたの期待どおりセキュリティがきちんとしているのか、といった正式な情報は見つかりません。検索結果として唯一出てくるのは、同社の Amazon ストアページと、この腕時計を転売している人のいくつかの eBay リストです。

この腕時計をサポートするアプリとして、Google Play と Apple の App Store に「GloryFit」![]() というものが掲載されていますが、そのプライバシーポリシーも同様に曖昧です。それによると、このアプリはスマートウォッチを使用している人について考えられるすべての情報(電話、テキストメッセージ、GPS 位置情報、個人情報、健康情報など)を収集するとのことです。しかしポリシーには

というものが掲載されていますが、そのプライバシーポリシーも同様に曖昧です。それによると、このアプリはスマートウォッチを使用している人について考えられるすべての情報(電話、テキストメッセージ、GPS 位置情報、個人情報、健康情報など)を収集するとのことです。しかしポリシーには![]() 、ユーザーがプライバシーポリシーに同意すると、「お客様は、本プライバシーポリシーの目的のために、(通信会社、ソーシャルメディア、テクノロジー、クラウド事業を含めた)当社の関係会社および社外のサービスプロバイダーに対して、当社が個人情報を処理および開示することに同意するものとします」と記載されています。また、ここに記載されている「当社」以外の企業が何をするのかは具体的になっておらず、Google からも具体的な情報は得られませんでした。

、ユーザーがプライバシーポリシーに同意すると、「お客様は、本プライバシーポリシーの目的のために、(通信会社、ソーシャルメディア、テクノロジー、クラウド事業を含めた)当社の関係会社および社外のサービスプロバイダーに対して、当社が個人情報を処理および開示することに同意するものとします」と記載されています。また、ここに記載されている「当社」以外の企業が何をするのかは具体的になっておらず、Google からも具体的な情報は得られませんでした。

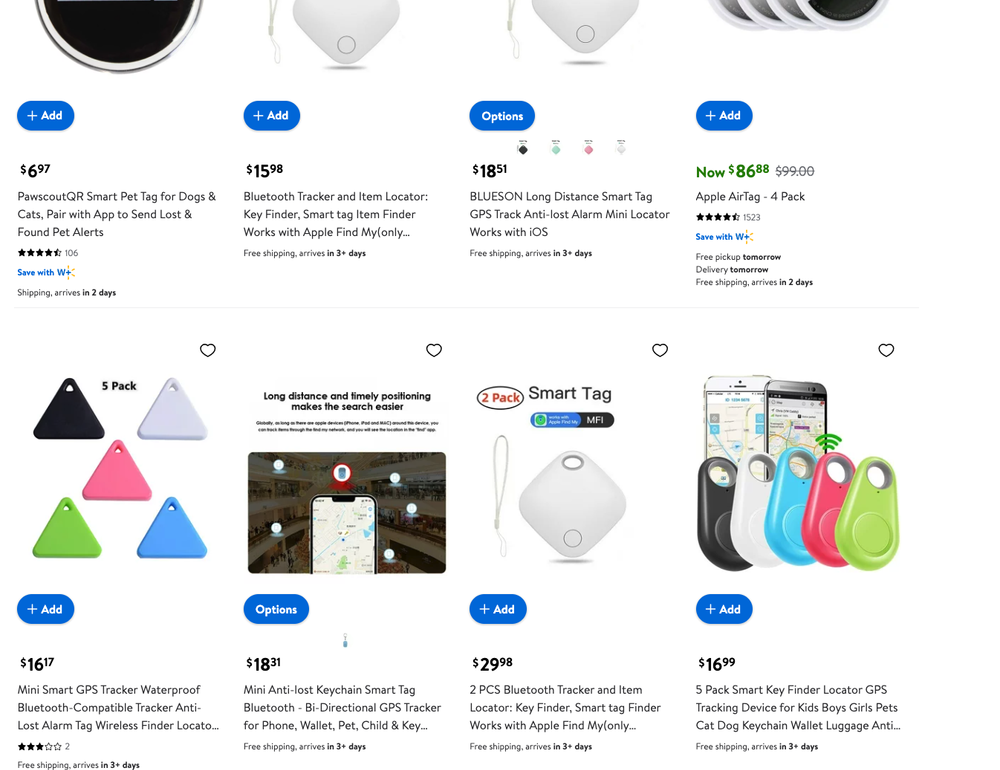

Apple Air Tag も毎年人気のハイテクギフトのひとつで、よく大手小売業者のブラックフライデーセールの目玉になっています。個人的には何らかの追跡タグが家に持ち込まれることに懸念を抱いていますが、それはまた別のコラムでお話します。

Walmart では、オンラインでより多くの商品を提供することで Amazon に対抗しているようです。Walmart で「スマートタグ」を検索したところ、Apple 社の正規の Air Tag よりも上位に表示された商品が 3 つありました。2 番人気として表示されたのは「Bluetooth Tracker and Item Locator」![]() で、価格は Apple 社の 4 個パック 86.88 ドルに対してたった 15.98 ドルです。このトラッカーは「AILIUTOP 社」製と記載されていますが、この会社もインターネット上にはほとんど情報がなく、正式な連絡先情報のようなものは公開されていないようです。同社の Walmart のストアページ

で、価格は Apple 社の 4 個パック 86.88 ドルに対してたった 15.98 ドルです。このトラッカーは「AILIUTOP 社」製と記載されていますが、この会社もインターネット上にはほとんど情報がなく、正式な連絡先情報のようなものは公開されていないようです。同社の Walmart のストアページ![]() を見ると、衣類から家庭用品まで、さまざまな種類の商品を扱っていることがわかります。

を見ると、衣類から家庭用品まで、さまざまな種類の商品を扱っていることがわかります。

鍵や財布をなくしがちな人や、鍵をかけて停めておいた自転車の無事を確認したい人へプレゼントするには、この Air Tag はお買い得のように思えます。しかし、多くの疑念の残るこの手の「スマート」デバイスを購入することは、いくつかの問題があります。

セキュリティに関して何らかの障害や問題が発生した場合、こうしたベンダーには、一般ユーザーが探し出せるようなよくある方法で簡単に連絡することはできません。これらのベンダーには、責任をもって脆弱性を公表したり、セキュリティのアップデートをリリースしたり、リリース前に製品のセキュリティをテストしたりしてきているという明確な証拠はありません。

このようなタイプのギフトが、個人情報や健康データ、物理的な位置情報など、機密性の高い情報を扱っている場合、ユーザーは自身の情報が正しく安全に保存されていること、または少なくともベンダーに不明点を問い合わせる方法があることを確認するべきです。

クリスマスシーズンのギフトをオンラインで検索する場合には、信頼できるベンダーから購入するようにしましょう。そのベンダーの名前を聞いたことがない場合は、少し時間をかけてそのベンダーについて調べる、アプリのプライバシーポリシーを読む、レビューを読んで、同じワードやフレーズが繰り返されている、複数のレビューで同じ写真が使われているなど、明らかにボットが処理している兆候がないことを確認する、といった対策をしましょう。

重要な情報

2023 年版の Cisco Talos の『一年の総括』をダウンロードできるようになりました![]() 。今年も Talos チームは膨大なデータを詳細に調べ、2023 年の脅威をとりまく状況における主な傾向を分析しました。世界的な紛争は、これらの傾向の多くに影響を与え、多くの攻撃者の戦術やアプローチを変化させました。Talos では、この紛争をめぐる地政学的出来事が、スパイ活動からサイバー犯罪まで、その活動の実施方法に大きな影響を及ぼしていることを目の当たりにしました。

。今年も Talos チームは膨大なデータを詳細に調べ、2023 年の脅威をとりまく状況における主な傾向を分析しました。世界的な紛争は、これらの傾向の多くに影響を与え、多くの攻撃者の戦術やアプローチを変化させました。Talos では、この紛争をめぐる地政学的出来事が、スパイ活動からサイバー犯罪まで、その活動の実施方法に大きな影響を及ぼしていることを目の当たりにしました。

注意すべき理由

Talos の『一年の総括』レポートには、攻撃者の傾向や実際に確認されているマルウェアなどに関する Talos の新しいデータやテレメトリが掲載されています。多くの攻撃者のマルウェア攻撃や、その原因となった地政学的な出来事は速いペースで進行していますが、Talos のレポートでは、防御機能を備えた継続的なコミュニティや創意工夫、協力的な取り組みが、攻撃者に対抗するうえで役立っていることを示しています。

必要な対策

レポートの全文をこちら![]() からダウンロードいただけるほか、『一年の総括』 のランディングページ

からダウンロードいただけるほか、『一年の総括』 のランディングページ![]() をブックマークいただくと、今後発表する関連コンテンツをご確認いただけます。また、このレポートについて詳しく取り上げた『Beers with Talos』のエピソード

をブックマークいただくと、今後発表する関連コンテンツをご確認いただけます。また、このレポートについて詳しく取り上げた『Beers with Talos』のエピソード![]() もお聞きいただけます。

もお聞きいただけます。

今週のセキュリティ関連のトップニュース

DNA と遺伝子の検査と解析を行うベンチャー企業 23andMe 社の大規模データ侵害、被害者は 600 万人超にのぼると報道。この侵害は当初の予想よりも規模が大きくなっています。まず、同社の「DNA Relatives」機能(自身の遺伝子データの一部を他のユーザーと自動的に共有できる機能)をオプトインしていた(自分の意志で有効に設定していた)ユーザーが 550 万人以上被害を受けました。それ以外にも 100 万人以上のユーザーが家系図情報にアクセスされています。攻撃者がこれらのアカウントにアクセスできたのは、ユーザーがパスワードを再利用していたためでした。推測しやすいログイン情報や、他の複数のアカウントで使用しているパスワードを使用した可能性が高いとのことです。23andMe 社は最初の侵害の標的ではなく、企業アカウントからログイン情報が流出したわけでもありませんでした。この手の攻撃が頻繁に起こるため、セキュリティ専門家は、ユーザー名とパスワードによる従来のログイン方法をやめて、多要素認証やパスワードレスログインに移行するようユーザーに促しています(情報源:TechCrunch![]() 、Wall Street Journal

、Wall Street Journal![]() )。

)。

Apple 社が WebKit ブラウザエンジンで悪用の事実が確認されているゼロデイ脆弱性 2 件について緊急の修正パッチをリリース。同社は iOS 16.7.1(2023 年 10 月 10 日リリース)以前の iOS バージョンで動作するデバイスで、この脆弱性が悪用されていることを報告しました。iOS、iPadOS、macOS Sonoma、Safari Web ブラウザで新しいパッチを入手することが可能で、ユーザーはすぐにインストールする必要があります。CVE-2023-42916 および CVE-2023-42917 として追跡されている 2 つの脆弱性の影響を受けるデバイスは、攻撃者によりデバイス上の機密情報にアクセスされる危険性があります。また、CVE-2023-42917 により、攻撃者は標的のマシン上で任意のコード実行が可能になります(情報源:SC Magazine![]() 、Decipher

、Decipher![]() )。

)。

新たな攻撃者「AeroBlade」が米国の航空宇宙企業を 1 年以上侵害していたことをセキュリティ研究者が報告。この攻撃者は 2022 年 9 月に標的のネットワーク上でマルウェアと感染チェーンのテストを開始し、2023 年 7 月にネットワークでマルウェアを実行したことが報告されています。この活動は、分析回避技術により数か月間検出されませんでした。この間、攻撃者が何をしたのか、またユーザーや顧客の何らかのデータを侵害したのかについては、今のところ明らかになっていません。最初の感染は「SOMETHING WENT WRONG Enable Content to load the document.」というタイトルの偽の Microsoft Word 文書から始まりました。続いて悪意のある Microsoft Word テンプレート(DOTM)ファイルが、リバースシェルとして機能する DLL をダウンロードしました。研究者によると、攻撃者の狙いは標的からデータを窃取して販売することであり、そのデータを他国の航空宇宙産業へ提供する、または被害者に身代金を支払わせるために使用する可能性が高いとのことです(情報源:Dark Reading![]() 、Bleeping Computer

、Bleeping Computer![]() )。

)。

Talos が発信している情報

Talos の注目の脅威の最新ビデオでは、Decipher のセキュリティジャーナリストが、攻撃者グループに対する米国政府の新たな制裁をはじめとするトップニュースをお届けします。

また、Hazel が Talos のセキュリティ研究者 Joe Marshall とともに、2023 年版の Talos の『一年の総括』や Project PowerUp について語ります。Project PowerUp とは、ウクライナの送電網を安定させることで「明かりを灯し続ける」ことができるよう、Cisco Talos が多くの国、企業から集まったボランティアや専門家と協力して支援した取り組みです。

Talos が参加予定のイベント

『プラットフォームの力』 ![]() (12 月 5 日と 7 日)

(12 月 5 日と 7 日)

シスコ オンラインイベント(すべてドイツ語でのプレゼンテーションとなります)

Talos インシデント対応チームの Gergana Karadzhova-Dangela をはじめとするシスコの専門家たちが、デジタル化の導入における未来志向のトピックについて皆さんと意見交換する年末恒例の IT イベントです。

2023 年には私たちをどんな脅威が襲ったのか:1 年の振り返りと今後の展望 ![]() (12 月 13 日午前 11 時(PT))

(12 月 13 日午前 11 時(PT))

オンライン

年々、複雑化するセキュリティ環境を利用した新たな脅威が発生しています。米国全土の重要インフラ組織を標的にした Volt Typhoon にせよ、カジノ大手の MGM に対して攻撃を開始した ALPHV にせよ、攻撃者はより大胆に、より回避的になっています。そのため、幅広いテレメトリの送信元、深いネットワークインサイト、脅威インテリジェンスを活用して、高度な攻撃に効果的に対応し、迅速に復旧することがかつてないほど重要になっています。Cisco Talos の戦略計画およびコミュニケーション担当ディレクターである Amy Henderson と、シスコの XDR 製品管理担当ディレクターである Briana Farro が、最も重要な脅威の動向やこの 1 年に観測した脅威について、また XDR やネットワークインサイトのようなセキュリティ技術をどのように活用してそれらに対抗するかについて語ります。

NIS2 指令:コンプライアンスとセキュリティを確保するために組織が今すぐ行動しなければならない理由 ![]() (2024 年 1 月 11 日午前 10 時(GMT))

(2024 年 1 月 11 日午前 10 時(GMT))

オンライン

NIS2 指令は、相互接続が進む世界において、欧州の重要インフラと必要不可欠なサービスを守るための重要な一歩です。組織は、新しい要件に備え、業務を守り、堅牢なサイバーセキュリティ態勢を維持するために、今すぐ行動しなければならなりません。Talos インシデント対応チームの Gergana Karadzhova-Dangela をはじめとするシスコの専門家が、来るべき規制に対して組織がどのように備えればよいのかについて語ります。

Talos のテレメトリで先週最も多く確認されたマルウェアファイル

SHA 256:bea312ccbc8a912d4322b45ea64d69bb3add4d818fd1eb7723260b11d76a138a![]()

MD5: 200206279107f4a2bb1832e3fcd7d64c

一般的なファイル名: lsgkozfm.bat

偽装名:なし

検出名: Win.Dropper.Scar::tpd

SHA 256:4c3c7be970a08dd59e87de24590b938045f14e693a43a83b81ce8531127eb440![]()

MD5: ef6ff172bf3e480f1d633a6c53f7a35e

一般的なファイル名: iizbpyilb.bat

偽装名:なし

検出名: Trojan.Agent.DDOH

SHA 256:5e537dee6d7478cba56ebbcc7a695cae2609010a897d766ff578a4260c2ac9cf![]()

MD5:2cfc15cb15acc1ff2b2da65c790d7551

一般的なファイル名: rcx4d83.tmp

偽装名:N/A

検出名: Win.Dropper.Pykspa::tpd

SHA 256:8664e2f59077c58ac12e747da09d2810fd5ca611f56c0c900578bf750cab56b7![]()

MD5: 0e4c49327e3be816022a233f844a5731

一般的なファイル名: aact.exe

偽装名:AAct x86

検出名: PUA.Win.Tool.Kmsauto::in03.talos

SHA 256:77c2372364b6dd56bc787fda46e6f4240aaa0353ead1e3071224d454038a545e![]()

MD5: 040cd888e971f2872d6d5dafd52e6194

一般的なファイル名: streamer.exe

偽装名:Ultra Virus Killer

検出名: PUA.Win.Virus.Ultra::95.sbx.tg

本稿は 2023 年 12 月 07 日に Talos Group

のブログに投稿された「Cybersecurity considerations to have when shopping for holiday gifts

」の抄訳です。

Tags: