Hardening Project 2023 Generatives 参加レポート

10 月 5 日 – 10 月 6 日の 2 日間に渡り、Hardening Project 2023 Generatives が北海道虻田郡留寿都村の北海道 ルスツリゾートホテル&コンベンションにて開催されました。シスコは 2016 年よりスポンサー及びマーケットプレイスという役割で参画しています。過去の参加レポートは Hardening というタグで公開しておりますので、興味のある方はぜひご覧ください。

図1:会場となったルスツリゾートホテル (ルスツリゾート公式サイト写真)

Hardening Project とは

Hardening Project 公式サイトより

Hardening 2023 Generatives は、サイバーセキュリティとビジネススキルを活かすイベントで、参加者を募集中です。技術者だけでなく、ビジネススキルを持つ方も参加可能です。参加者はチームを組み、ビジネスウェブサイトの運用と改善を行い、様々な攻撃に対するセキュリティ対応を実施します。このプロセスを通じて、素晴らしい体験を得て新たな仲間を見つけ、体験に基づく知見を得ることができます。

Hardening Project は、インターネット社会におけるセキュリティの強化を目的として設けられた、技術者のスキルと知識、即ち「衛る技術」が問われるイベントです。 ハードニング競技会では、実際に存在するようなビジネスシステム(例えば EC サイト)のサイバー攻撃に対する堅牢性を競います。

参加資格は技術者に限らず、一般公募により誰でも参加可能であることがこのイベントの大きな特徴です。競技は個人ではなくチームで行われ、様々なスキルセットを持つメンバーが一丸となって課題に取り組むことを重視しています。実際に今回の大会でも、「衛り」の基本である技術力を有したエンジニアの参加は勿論ですが、広報や法務系等の日頃は非技術的な業務に携わる方々がそれぞれの得意分野を活かして活躍されていたのが印象的でした。

競技会当日は、参加者は 8 時間という限られた時間の中で、NICT が運営する StarBED と商用のクラウドサービスを組み合わせて構築された仮想環境内でのサイバー攻撃に対応しながらビジネスを維持し、各チームごとに割り当てられたビジネス EC サイトの売上を上げなければなりません。各チームは顧客対応や在庫管理等のビジネス運用を行いつつ、システムの堅牢化やサイバー攻撃対応に力を注ぎ、万が一情報漏洩等のインシデントが発生した際には記者会見を開き報告書を提出、さらには攻撃情報や脆弱性について JPCERT/CC などに情報提供を行う等、実際に起こりうる状況をできるだけ再現するような内容となっています。

競技終了後は、制限時間内に得られた売上に基づき順位が決定されますが、その過程で発生する可能性のあるセキュリティインシデントや運用上のミスに対処する能力も重要視され、採点対象となります。このようなプレッシャーのもとで、チームはビジネスを維持するための技術的な対策とビジネス戦略的な判断を迫られます。

また、競技から 3 週間後には Softening Day があり、この日はすべてのチームが経験を共有し、それぞれどのように問題に対処したか、またどんな成果を上げたか、もしくは上げられなかったかについて振り返ることで知見の共有が行われます。攻撃者側からのフィードバックや、競技環境の構築についての情報共有も行われ、最終的には優れた成績を収めたチームが表彰されます。例年は競技からあまり時間を置かずの開催でしたが、より深い考察を行えるよう今年はあえて準備期間を長く設けるという試みがなされました。

図2:各チームのスコアボード

マーケットプレイスの役割

Hardening Project では、各チームが EC サイトの運営補助を目的にマーケットプレイスが提供する製品・サービスを購入する仕組みがあります。スポンサーとして参画している企業が自社製品や技術支援を購入希望チームに対して提供します。シスコでは例年、以下の 2 つの製品を提供しており、技術支援では昨年に引き続きマネージドサービスとスレットハンティングサービスを提供しました。

- Next Generation Firewall(NGFW)& IPS : Cisco Secure Firewall Threat Defense(FTD)

- Endpoint Detection and Response(EDR) : Cisco Secure Endpoint

今年のシスコマーケットプレイス体制は以下の 4 人のメンバーでした。

- 小林(リーダ、FTD 担当プリセールスエンジニア)

- 瓜倉(セキュリティ全般プロフェッショナルサービスエンジニア)

- 松本(SOC セキュリティアナリスト)

- 吉川(セキュリティ全般プロフェッショナルサービスエンジニア)

今年のマーケットプレイス購入方法はドラフト制度が採択されたのですが、大変ありがたいことにシスコは 11 チーム中 5 チームからドラフト 1 位指名を受け、抽選で選ばれた 3 チームに対して製品及びサービスを提供しました。

図3:シスコ参加メンバー

Cisco Secure Firewall Threat Defence (FTD)

Cisco Secure Firewall Threat Defense(以下、FTD)は、世界で広く使用されている IPS エンジンである Snort をベースにした次世代ファイアウォール(NGFW)および IPS の製品です。今回の競技会では、Firepower 4145 という高性能ハードウェアアプライアンスを活用して複数の FTD インスタンスを構築し、管理機能を担う Firewall Management Center 4600(以下、FMC)を組み合わせた FTD のマネージドサービスを提供しました。

FTD は IPS として検知した攻撃に対して該当パケット自体を取得し、FMC を介して通信ログの取得・表示、またはキャプチャデータとしてダウンロードし解析することが可能です。

競技中は、口頭や Discord 経由でシスコサービス購入チームからのリクエストを受け、随時 ACL やファイアウォールポリシーの書き換え、設定情報の提供を行いました。また、リクエストベースのみならず、リアルタイムでプロアクティブにログを監視し、攻撃と見られる通信が発見された場合には通知し、不審な送信元からの通信のブロック提案に注力しました。 購入いただいたチームからも、FW の運用を自力で行うのは人的リソースとしてもかなりの負荷になるのでシスコに丸投げできてよかったとのコメントをいただいております。

SSL 復号機能については、昨年に引き続き今大会でも希望したチームに対して任意での提供を予定しておりましたが、あいにく希望がなかったため実施する機会がありませんでした。次回こそ活用いただけるよう、より積極的に周知活動を行っていきたいと思います。通信の殆どが暗号化されている今、SSL 復号により顕在化する脅威が多分にあるはずです。

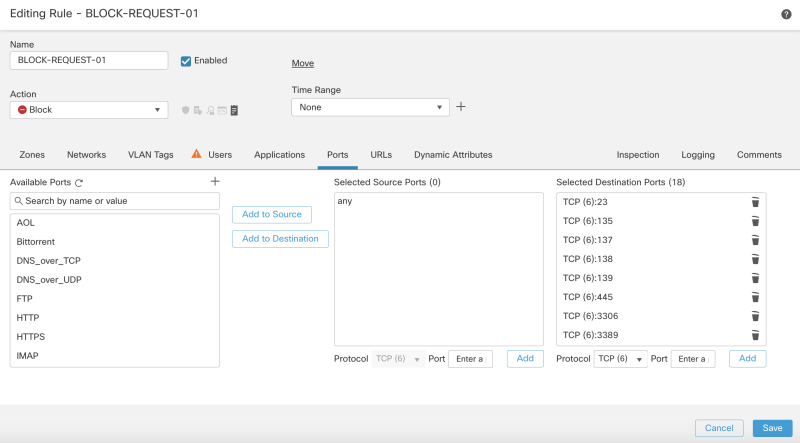

図4:マーケットプレイス購入チームのリクエストに基づいた ACL 設定

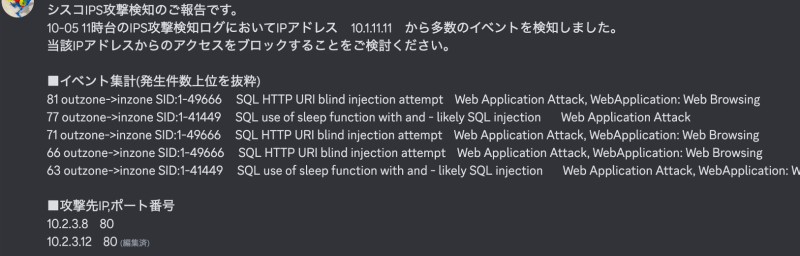

図5:IPS 攻撃検知ログの通知

Cisco Secure Endpoint

Cisco Secure Endpoint(旧AMP for Endpoints)は、シスコが提供する包括的なエンドポイントセキュリティソリューションです。エンドポイント保護プラットフォーム(EPP)とエンドポイント検出・対応(EDR)の両方の機能を統合しており、企業や組織が端末(エンドポイント)を脅威から守るための様々な機能を提供します。

数ある機能の中、主な特徴は以下の通りです:

- リアルタイム脅威検出: 端末にインストールされた「AMP Connector」というエージェントを介して、端末上で動作するファイルのSHA256 ハッシュ値を瞬時に計算します。それにより、ファイルが既知の危険なものか、安全なものか、または未知のものかを識別し、必要に応じてアクションを取ることができます。

- 包括的な対応機能: 検知された脅威に対して、隔離、ブロック、削除などの対応措置を自動で、または管理者の指示によって実行することができます。

- 連続的な分析: ファイルが初めて検出された時点で無害と判断されても、その後脅威として同定された場合には、その情報をリコールし、端末の過去の活動を踏まえて適切なセキュリティ措置を講じることができます。

- ファイルトラジェクトリ: マルウェアがシステム内に侵入した経路や感染を拡大させた経路を詳細に追跡することができるため、インシデント対応や将来の脅威に対する予防策の策定に役立ちます。

競技開始直後は購入チームに Cisco Secure Endpoint のインストール手順書を提供し、初期インストールのサポートを行なった上で監視を開始しました。競技中は Secure Endpoint により検知された端末の脆弱性に関する通知を随時行い、Webshell(詳しくは弊社 Talos ブログを参照ください)設置を含む様々な不審な活動についても検知・ファイルの隔離を行いました。

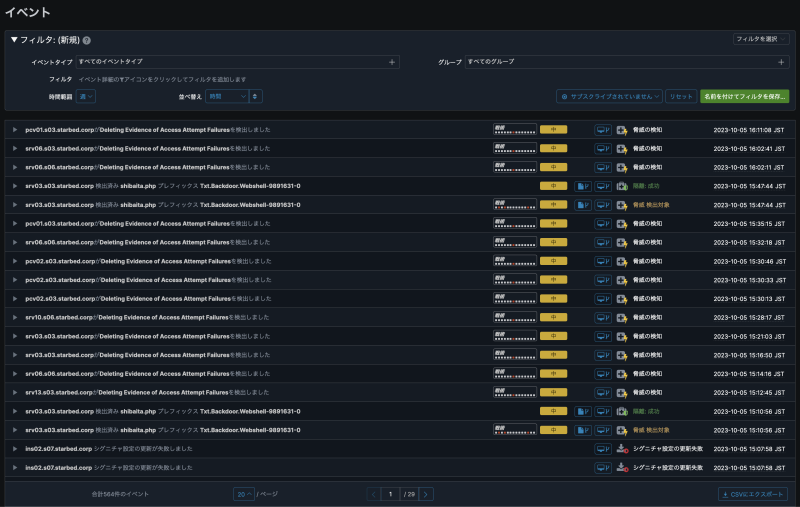

図6:検出されたイベント一覧

個人感想

今回初参加でしたが、ベテランメンバーの知見に支えられ無事に競技当日を迎えることができました。

数年前から社内報告等で Hardening Project の存在を何となく認識していたものの、実際に体験することで初めてこれまで Hardening Project の説明として聞き覚えのあったキーワードの数々が自分の中でつながった実感があります。

過去参加者のコメントで聞いていた「参加してこそわかることがある」、これに尽きます。

競技前日は公開された詳細資料のボリュームに驚倒し、競技開始直後は各チームからのリクエスト対応、ひたすらログの確認にてんやわんやし、競技終盤はもはや疑心暗鬼になり全ての通信が怪しく見えてくる一方、どこまでの情報を通知するかに思い悩み、、長いような短いような非常に濃い 2 日間でした。

また、一緒に参加した社内メンバーからの学びはもちろん、競技後の懇親会では様々な企業や学生の皆様と競技の感想やその他セキュリティ関連の話題で情報交換する機会があり、自身の知識・スキルの幅をより広げたいというモチベーションが高まるような良い刺激を得ることができました。

Softening Day & 振り返り

今回の競技会は Hardening Project 2023 Generatives という名の通り、生成 AI の実用化を受けた現在、いかに生成 AI を活用しながら新しいものを創造しチャレンジできるか、というテーマがありました。

主催者側も事前準備や当日の攻撃においてかなり生成 AI を活用したというお話があり、また各参加チームもチーム名決定から EC サイトに掲載する画像生成、報告書類の文書の生成等、多岐に渡り生成 AI を活用していたことが印象的でした。ちなみにシスコも、購入チームからのカスタムシグネチャ作成のリクエストに対して、ChatGPT を活用しています。生成 AI による生産性向上の恩恵を感じる一方で、攻撃者側もまた同じ恩恵を受けており、サイバー攻撃のツールとして生成 AI が使用されるリスクについても再認識しました。

10/27 日に開催された Softening Day は、各参加チームが競技全体を通じて取り組んだ事項を発表し、主催者側より批評を受け、最終的な順位が公表される重要な日です。

各チームの発表では、どのような事前準備を行ない当日に至ったか戦略が共有され、Hardening の有意性を強く実感する良い機会となりました。実際に攻撃を受けて、技術的な対処やビジネス面での決定を行う経験は貴重であり、日頃からセキュリティに従事するエンジニアだけではなくセキュリティに全く関係のない業務をされている方、企業で意思決定をするような立場にある方こそ参加することで得られる知見は大いにあると考えます。

今回、各チームが共通して重要としてあげていた要素の1つに「コミュニケーション」がありました。 対面、リモートが混在するハイブリッド環境でいかに円滑に意思疎通を行うか、少しでも違和感を感じた際に声上げ/疑問提起を行える雰囲気作りはできているか、自身の担当業務だけではなく他業務へも関心を持ち相互にサポートができているか、は現実世界においてもセキュリティ対策は勿論、ビジネスの継続と成長に欠かせないポイントだと皆さん実感されていたようです。

各チームの発表の中では、「一番役に立ったマーケットプレイス」について言及があったのですが 、購入いただいたチームから「シスコのサービスを入れていたのであまり大きな攻撃が無かった」、「シスコが攻撃検知で直ちに報告してくれてありがたかった」とのコメントと共に選出いただき、シスコ一同報われた気持ちになりました。

謝辞

この度はこのような素晴らしいイベントを企画・準備いただいた運営の方々、競技参加者、マーケットプレイス、その他関係者の皆様、本当にありがとうございました。

図7:競技後の集合写真

Tags: