四半期の脅威レポート:最も標的にされやすい業界は通信と教育

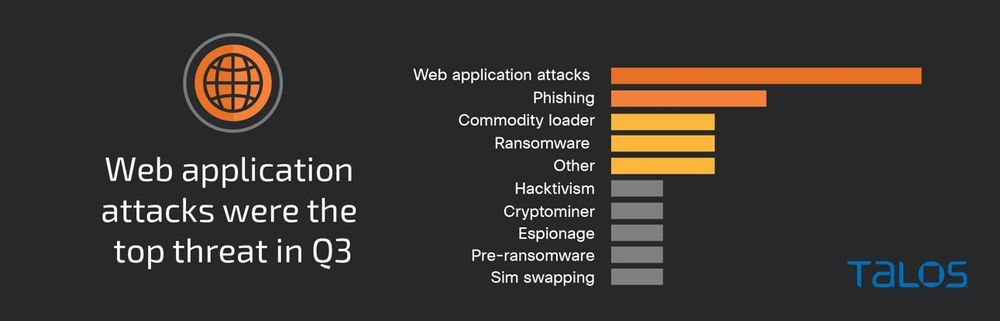

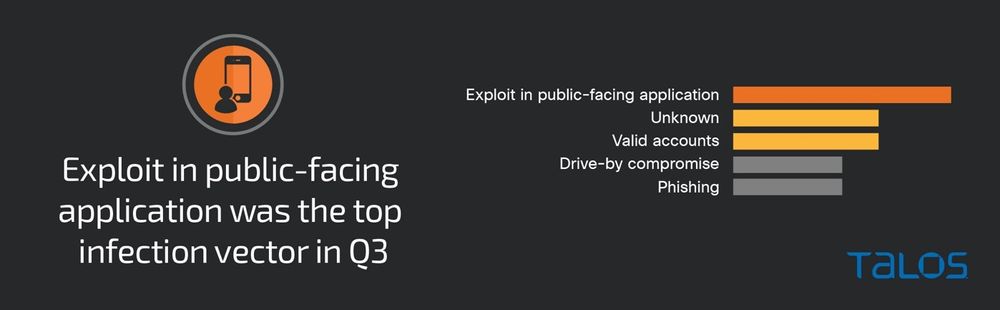

Web アプリケーションに対する脅威が明らかに増加しました。2023 年第 3 四半期の Talos インシデント対応チーム(Talos IR)の業務の 30% は Web アプリケーションへの攻撃に関するもので、前四半期の 8% から大きく増加しています。最もよく見られた初期アクセスの取得方法は公開されているアプリケーションのエクスプロイトであり、対応業務の 30% を占めました。Web アプリケーション攻撃の多さが、今四半期における攻撃増加の大きな要因になっていると考えられます。

要約資料:Talos IR 四半期の動向レポート(2023 年第 3 四半期)![]()

第 3 四半期に Talos IR が対応した主な脅威の概要を 1 ページにまとめた資料は、こちらからダウンロードしてください。102023 IR Q323.pdf 171 KB![]()

一方、常に存在するランサムウェアも脅威であり続け、対応業務の 10% を占めました。今四半期(7 月、8 月、9 月)目立ったのは以前から確認されていた LockBit と BlackByte ランサムウェアファミリですが、BlackByte ランサムウェアの新たな亜種である BlackByte NT が発見されたのは初めてでした。

攻撃の標的になることが最も多かったのは通信業界と教育業界で、それぞれが対応業務の 20% を占めています。Talos IR によると、2022 年を通して最も攻撃の対象となったのは通信業界であり、この傾向は今も続いていて、さまざまな動機を持ち、巧妙な手口を用いる攻撃者と攻撃グループが通信会社を頻繁に標的にしたとのことです。

通信会社は複数の重要なインフラ資産を管理しています。これらのインフラは、他の企業、契約者、サードパーティーのプロバイダーにアクセスするためのゲートウェイとなるため、攻撃者にとっては魅力的な攻撃対象です。通信会社は、ランサムウェアグループなど金銭目的のサイバー犯罪者に狙われることが多い顧客データも大量に保持しています。

教育機関が引き続きサイバー犯罪者の標的となっている理由は、財務状況やカウンセリング記録といった学生の個人情報が膨大にあるほか、研究機関は多くの知的財産を保有しているからです。サイバーセキュリティに投資できる予算が限られている教育機関が多く、攻撃を阻止できていません。

増え続ける Web アプリケーション攻撃

Web アプリケーションに対する攻撃とそれに続く侵入後のアクティビティは、第 3 四半期に最もよく見られた脅威です。対応業務の 30% を占め、前四半期から大きく増加しました。初期アクセスを獲得した後、攻撃者はさまざまな手口を駆使します。たとえば Web インジェクション攻撃の開始、Web シェルの展開、既成のフレームワーク(システムへのアクセスを維持するために Web シェルを展開する Supershell など)の使用です。Talos IR では、さまざまなコマンドアンドコントロール(C2)フレームワークの高度な機能を活用する攻撃者が増加している状況を確認しています。例を挙げると、攻撃者は新たに確認された Supershell C2 フレームワークを使用して Web サーバーの脆弱性を特定し、Web シェルを展開しやすくしています。

Web ベースの管理プラットフォームである Supershell を使用すると、攻撃者はリモートでコマンドを実行し、侵害を受けたシステムを操作することができ、他の攻撃者と共謀することも可能です。攻撃者は Web サーバーの XML 解析ツールの設定ミスの可能性を狙って XML 外部エンティティ(XXE)インジェクション攻撃を行い、外部エンティティへの参照を含む悪意のある XML 入力を指定してから、Supershell をダウンロードします。Talos で分析したところ、Supershell は主に中国語話者向けに設計されているようです。このツールが中国語専用の Web インターフェイスコンソール向けに書かれているというのがその根拠です。また、GitHub には英訳版の Supershell のドキュメントもありますが、中国語が優先されていることは明らかです。

最近、Web シェルの展開を容易にするフレームワークが開発されたことは巧妙な手口を使う攻撃者にとってメリットとなっていますが、これらのフレームワークはそれほど凝った手口を使わない攻撃者にも間口を広げる可能性があります。昨年は Alchimist や Manjusaka など既成の C2 フレームワークの増加が見られました。攻撃者が Web ベースの攻撃を実行するために新たな機能の導入に目を向ける中、今後もこの傾向が続くと考えられます。

Web シェルは悪意のあるスクリプトであり、攻撃者がインターネットに公開されている Web ベースのサーバーを侵害できるようになります。Talos IR が対応したある事例では、攻撃者はパッチが適用されていない Web サーバーに複数の PHP Web シェルをアップロードしていました。この件は、攻撃者がよく Web シェルを組み合わせて使用し、より柔軟なツールキットを構築することを示しています。このときの一連の活動では、攻撃者は侵入後の目的を果たすことができませんでした。Web アプリケーション ファイアウォール(WAF)があったからです。公開されているサーバーとインターネットの間に WAF を導入してこうした攻撃を防御できるようにすることの重要性が浮き彫りになっています。

今四半期の複数の対応業務において、攻撃者が SQL インジェクション(SQLi)攻撃を行ったことが確認されています。SQLi 攻撃とは、検証とサニタイズを使用していない入力フィールドに SQL コマンドを入力するという手法です。攻撃者が引き続きスキャンフレームワークを使用して SQLi 攻撃を開始する事例が増えています。ある攻撃活動では、複数回の SQLi 試行と 1,000 を超える SQLMap インスタンスが確認されました。SQLMap とは、SQLi の脆弱性特定とエクスプロイトによく使用されるオープンソースのユーティリティです。攻撃者は独自の脆弱性スキャナである Nessus の SQL インジェクションモジュールも使用していました。SQLi の脆弱性を特定してアクセスを広げるという攻撃者の意図がうかがえます。

今なお脅威であるランサムウェア

今四半期もランサムウェアの活動は収まらず、第 3 四半期のインシデント対応業務全体の 10% を占めました。以前から確認されていた LockBit ランサムウェア(Talos IR 対応業務で未だによく見られるランサムウェアファミリ)に加え、BlackByte ランサムウェアグループの新たな亜種である BlackByte NT が初めて確認されました。

2022 年 9 月以降の Talos IR 対応業務で最もよく確認された亜種の 1 つが LockBit でした。今年最も活発に展開されているランサムウェア脅威の 1 つは LockBit だという多くの報告がなされていますが、状況が一致しています。

Talos IR が対応した LockBit ランサムウェア攻撃の事例では、攻撃者は請負業者の有効なアカウントを侵害して環境への初期アクセスを獲得していました。侵入を果たした後、攻撃者は内部システムからログイン情報のダンプを開始しています。管理者アカウントを作成することができたので、権限を昇格し、環境に存在し続けました。攻撃者は検出を避けるために Windows イベントログを消去し、Endpoint Detection and Response(EDR)やウイルス対策など複数のセキュリティツールを無効化しています。LockBit は、攻撃シミュレーションツールの Cobalt Strike や正規のリモートアクセス ソフトウェアである AnyDesk など複数の方法で C2 チャネルを確立していました。ドメインポリシーを変更してスケジュールされたタスクが作成されており、このタスクによって最終的に LockBit ランサムウェアバイナリが実行されています。

Talos IR は以前から BlackByte ランサムウェアを確認していましたが、今四半期は初めて新たな亜種 BlackByte NT を発見しました。以前の亜種とは違ってこの新しい亜種(別名 BlackByte 2.0)は完全に C++ で書かれています。発見されたのは 2023 年 5 月でした。

新たな BlackByte NT ランサムウェアが使用された事例では、攻撃者はまず有効なアカウントを侵害してアクセスを獲得していました。この事例では、管理者権限を持つ複数のアカウントも作成されていました。ランサムウェアを使用した攻撃者がアカウントを作成して権限を昇格し、内部に留まったということです。攻撃者はその後、RDP、SSH、サーバーメッセージブロック(SMB)を組み合わせて使用し、侵入を拡大しています。攻撃者は WinSCP を使用して環境からデータを流出させていました。WinSCP は、オープンソースのセキュアファイル転送プロトコル(SFTP)ツールです。攻撃者は暗号化の前に Windows イベントログを消去して痕跡を隠し、シャドウボリュームコピーを削除してシステム復旧を阻んでいます。これは、ランサムウェアの TTP と一致しています。ランサムウェアは SMB 管理者共有を利用して環境全体に侵入していました。これもランサムウェア攻撃でよく見られる拡散方法です。

カスタムバックドアを使用する新たな攻撃者 ShroudedSnooper を発見

今四半期は、中東の通信会社を標的とする新たな高度標的型攻撃(APT)グループ ShroudedSnooper も登場しています。ここ数年、巧妙な手口を用いる攻撃者が頻繁に通信会社を標的にしていることが確認されていますが、今回の活動はこの傾向が続いていることを示しています。Talos IR によると、通信業界は 2022 年を通して、また今四半期に最も攻撃を受けやすい業界の 1 つでした。攻撃活動の一環として、ShroudedSnooper は「HTTPSnoop」および「PipeSnoop」という新たな 2 つのバックドアインプラントを展開しました。

これらのバックドアは Windows の HTTP カーネルドライバやデバイスとやり取りして特定の HTTP/HTTPS URL の受信リクエストをリッスンし、感染したエンドポイントでそのコンテンツを実行します。Talos IR は DLL ベースのインプラントと EXE ベースのインプラントを確認しました。いずれのバージョンも正規のセキュリティ ソフトウェア コンポーネント、具体的には XDR(Extended Detection and Response)エージェントを装っているので検出が困難になっています。

初期ベクトル

最もよく見られた初期アクセスの取得方法は公開されているアプリケーションのエクスプロイトであり、対応業務の 30% を占めました。Web アプリケーション攻撃の多さが、今四半期における攻撃増加の大きな要因になっていると考えられます。

セキュリティの脆弱性

アプリケーションの問題(パッチ未適用または設定ミス)と多要素認証(MFA)が導入されていない状況が、最もよく確認されるセキュリティの脆弱性につながっており、それぞれ対応業務の 40% を占めています。これは今四半期に攻撃者が使用した上位 2 つの初期アクセス経路と一致しています。具体的には、公開されているアプリケーションのエクスプロイトと有効なアカウントの悪用です。Talos IR は、RDP などの重要なサービスで MFA が有効になっていれば防げたはずの攻撃をたびたび目にしています。Talos IR では、従業員、請負業者、ビジネスパートナーのアカウントなどすべてのユーザーアカウントで MFA を有効にすることを推奨しています。

ソフトウェア アップデートを使用して公開されているアプリケーションを最新の状態に保つことは、組織のセキュリティ態勢を確保するうえで重要な側面の 1 つです。攻撃者は往々にして、脆弱性をエクスプロイトして侵入後の目的(特権昇格など)を果たします。脆弱性とパッチの管理が非常に重要ですが、企業ネットワークは複雑なため、すべてのセキュリティパッチを直ちに適用することがいつでも可能というわけではありません。Talos IR では、エクスプロイトを防止するうえで最大の脅威となる重大度の高い脆弱性に優先対応することを推奨しています。

また、設定ミスがあると、攻撃者の意図とは無関係に危険にさらされる可能性があります。設定ミスが原因で公開されているシステムを攻撃者が侵害している状況がよく見られます。攻撃者は、脆弱性と公開されているシステムを悪用するという最も楽な方法を選びます。これは、システムとツールの両方を適切に設定しているかどうかを率先して確認することの必要性を示しています。

最も多く確認された MITRE ATT&CK 手法

この表は、今四半期のインシデント対応業務で確認された MITRE ATT&CK 手法の一覧です。Talos IR が対応業務で目にした具体的な事例も示しています。複数の戦術に分類されるものもありますが、最も関連性の高い戦術に各手法を分類しています。ここに記載しているものがすべてではありません。

MITRE ATT&CK のフレームワークから得られた主な調査結果は以下のとおりです。

- 今四半期に最もよく見られた初期アクセスの取得方法は公開されているアプリケーションのエクスプロイトであり、対応業務の 30% を占めました。

- 対応業務の 25% で、攻撃者は RDP などのリモートサービスを悪用して侵入を拡大していました。

- 今四半期のランサムウェアおよびランサムウェア感染前のインシデント対応業務のすべてで AnyDesk が確認されており、ランサムウェアの攻撃チェーンにおける AnyDesk の役割が明確になっています。

- Windows イベントログの消去やファイルの削除といった痕跡隠しが、最も多く見られた防衛回避手法でした。

- 今四半期の対応業務の 25% で、攻撃者はスケジュールされたタスクを悪用して継続的に悪意のあるコードを実行し、エンドポイントで永続性を維持していました。

| 初期アクセス(TA0001) | 例 |

| T1190 外部公開されたアプリケーションへの攻撃 | インターネットに公開されている脆弱なアプリケーションのエクスプロイトに成功 |

| 実行(TA0002) | 例 |

| T1059.001 コマンドとスクリプトインタープリタ:PowerShell | クライアントの Active Directory 環境に関する情報を取得するために PowerShell コードを実行 |

| 永続化(TA0003) | 例 |

| T1053.005 スケジュールされたタスク / ジョブ:スケジュールされたタスク | サーバーに侵入した後、スケジュールされたタスクを作成 |

| 防御回避(TA0005) | 例 |

| T1134.002 アクセストークンの不正操作:トークンを使用したプロセスの作成 | 「run as」コマンドを使用して新しいプロセスを作成 |

| 認証情報へのアクセス(TA0006) | 例 |

| T1003.001 OS 認証情報のダンプ:LSASS メモリ | メモリからパスワードハッシュを盗むために「lsass.exe」を使用 |

| ラテラルムーブメント(TA0008) | 例 |

| T1021.001 リモートサービス:リモートデスクトップ プロトコル | Windows リモートデスクトップを使用して侵入拡大を試行 |

| コマンドアンドコントロール(TA0011) | 例 |

| T1219 リモートアクセス ソフトウェア | 侵害を受けたシステムで発見されたリモートアクセスツール |

| データ漏洩(TA0010) | 例 |

| T1048.003 代替プロトコルを介したデータ漏洩:C2 以外の暗号化されていないプロトコルを介したデータ漏洩 | FTP を使用してファイルを漏洩 |

| 影響(TA0040) | 例 |

| T1486 データ暗号化による被害 | LockBit ランサムウェアを展開し、重要なシステムを暗号化 |

本稿は 2023 年 10 月 24 日に Talos Group

のブログに投稿された「Attacks on web applications spike in third quarter, new Talos IR data shows

」の抄訳です。