四半期レポート:インシデント対応の動向(2022 年 第 4 四半期)

リモートモニタリングおよび管理(RMM)ツールである Syncro は、攻撃者にとってますます一般的なツールになっています。

投稿者:Caitlin Huey![]()

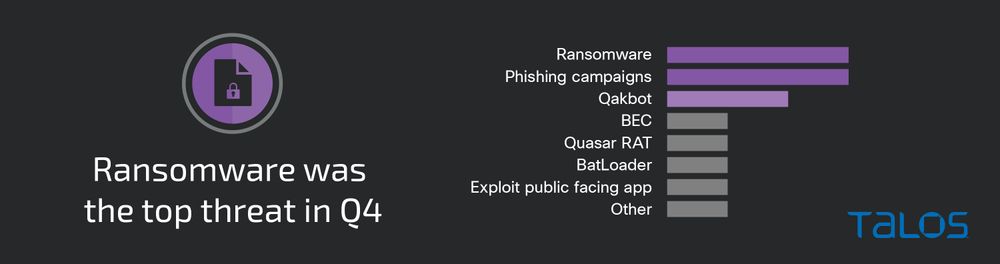

今四半期も、Talos インシデント対応チーム(Talos IR)が対応した最大の脅威はランサムウェアでした。以前から確認されていたランサムウェアファミリもあれば、新たに見つかったランサムウェアファミリもあります。かなりの件数のインシデントでエクスプロイト後の活動も確認されましたが、攻撃者の動機は特定できていません。ランサムウェアと並ぶ今四半期最大の脅威であり、Talos が確認した中で最大の初期アクセスベクトルだったフィッシング攻撃を例にとると、さまざまなエクスプロイト後の活動が見られました。具体的には、ログイン情報を収集するためのコマンド実行、レッドチームフレームワークの展開、リモートアクセスツールのインストールなどです。

また、今四半期の対応業務で特徴的だったのが、フル機能を搭載した正規のリモート アクセス プラットフォームである Syncro が複数の攻撃で使用されていたことです。AnyDesk や SplashTop など、リモートアクセスと管理のためのツールはいろいろありますが、Syncro はそのうちの 1 つです。攻撃者はこれらのツールを利用して、侵害を受けたホストへのリモートアクセスを確立し、維持していました。多くの攻撃作戦を支援するための Syncro の利用は、Talos の 2022 年版『一年の総括』で紹介した重要な見解と一致しています。このレポートでは、被害者の環境内で検出されずに活動を続けるために、攻撃者がデュアルユースツールをますます重用するようになっていることが報告されています。

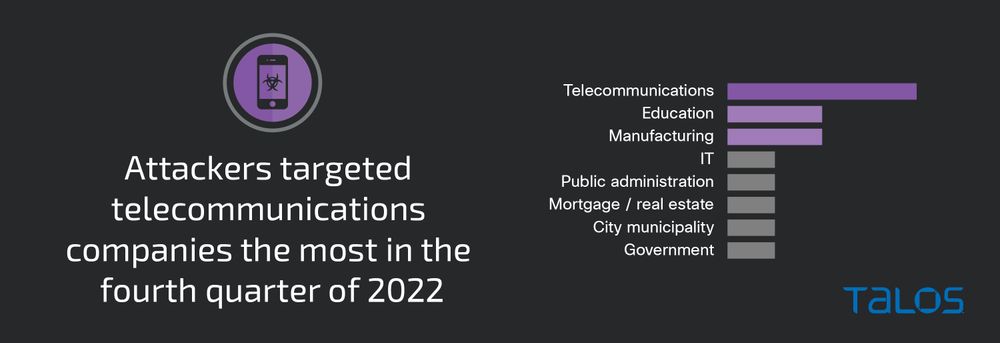

攻撃対象

今四半期、最も標的にされたのは通信業界でした。教育機関と製造業が僅差でこれに続いています。2022 年に Talos IR が対応にあたった事例では、教育機関が最も狙われた第 3 四半期を除き、一貫して最大の標的となったのが通信業界です。

ランサムウェア

Talos IR は今四半期の数回の対応業務で、BlackCat(ALPHV)ランサムウェアを確認しました。2022 年を通じて絶えず確認されたランサムウェアファミリです。Royal も、今期を特徴づけたランサムウェアです。これまで、Talos IR の対応業務で Royal が確認されたことはありませんでした。公式の報告![]() によると、Royal は 2022 年初頭に初めて発見されました。Conti が名称変更したものと考えられており、9 月以降の攻撃で次第に確認されるようになっています。

によると、Royal は 2022 年初頭に初めて発見されました。Conti が名称変更したものと考えられており、9 月以降の攻撃で次第に確認されるようになっています。

今四半期、Talos IR は Royal ランサムウェアに関連するインシデントに対応しました。背後にいる攻撃グループが被害者のデータを Tor リークサイトに投稿し始めたのは、2022 年 9 月になってのことです。同グループは、データを暴露すると言って、世界中のさまざまな業種の企業 50 社以上を恐喝していました。Royal ランサムウェアが引き起こしたあるインシデントへの対応中、実行犯であるアフィリエイトが、Cobalt Strike や Mimikatz などのレッドチームフレームワークを使用していたこと、また、環境全体でセキュリティソフトウェアを一斉にアンインストールしていたことを突き止めました。正規のユーティリティである PsExec が 1 つのホスト上のリモート共有でシェルを実行したことと、永続化のために AnyDesk サービスが作成されたことも確認しています。攻撃者は、永続化用のバッチスクリプトファイルも使用していました。「net user /add」コマンドを使用した管理者アカウントの追加、セーフモードで起動するコマンドの実行、レジストリの変更など、さまざまなアクションを実行するためのものです。

2022 年 6 月に活動を停止した Conti が名称を変更したものが Royal ランサムウェアだと考えられています。この Royal の登場により、知名度の高いグループが活動停止後に(名称を変えて)復活するという、ランサムウェア攻撃者のしたたかさが浮き彫りになっています。今四半期の対応業務で Royal が確認された時期は、BatLoader![]() というマルウェアダウンローダーに関する公開レポートが増加してきた時期と重なっています。BatLoader は、Royal ランサムウェアを拡散する Cobalt Strike ビーコンのインプラントを配布していました。BatLoader 攻撃チェーン内では、Conti の関連アクティビティに類似した複数の属性が特定されています。両者に共通するものとしては、侵害の兆候(IOC)、リモートアクセスのために Atera エージェントを使用するといった戦術、手法、手順(TTP)、Log4j の脆弱性を利用した攻撃で Conti のアフィリエイトが使用した IP アドレスが挙げられます。Conti と BatLoader の正確な関係はまだ不明ですが、このつながりから、BatLoader が複数のランサムウェア運営者/アフィリエイトによって採用されている可能性が示唆されています。さらに、BatLoader が主要なランサムウェアペイロードに Royal を組み込んだことから、攻撃者の間で Royal の注目度が高まっていることがわかります。金銭目的の攻撃を実行するための新しい脅威と手法を取り入れて、攻撃の実効性を維持しようとしているのです。

というマルウェアダウンローダーに関する公開レポートが増加してきた時期と重なっています。BatLoader は、Royal ランサムウェアを拡散する Cobalt Strike ビーコンのインプラントを配布していました。BatLoader 攻撃チェーン内では、Conti の関連アクティビティに類似した複数の属性が特定されています。両者に共通するものとしては、侵害の兆候(IOC)、リモートアクセスのために Atera エージェントを使用するといった戦術、手法、手順(TTP)、Log4j の脆弱性を利用した攻撃で Conti のアフィリエイトが使用した IP アドレスが挙げられます。Conti と BatLoader の正確な関係はまだ不明ですが、このつながりから、BatLoader が複数のランサムウェア運営者/アフィリエイトによって採用されている可能性が示唆されています。さらに、BatLoader が主要なランサムウェアペイロードに Royal を組み込んだことから、攻撃者の間で Royal の注目度が高まっていることがわかります。金銭目的の攻撃を実行するための新しい脅威と手法を取り入れて、攻撃の実効性を維持しようとしているのです。

攻撃者の間で Syncro の利用が拡大

Talos IR の対応業務の約 30% で、リモートモニタリングおよび管理(RMM)ツールの Syncro が使用されていたことを確認しました。過去数四半期と比較してかなり増えています。Syncro は、リモート デスクトップ アクセス、リモートレジストリエディタ、リモートイベントビューアなどを売りにする市販の RMM ソリューションです。Talos IR は、BatLoader を含め、今四半期に複数の脅威をもたらした攻撃チェーンの一部として Syncro が使用されていることを確認しました。Syncro は、新たに侵害されたアカウントにアクセスするためのフィッシング攻撃でも配布されました。Syncro の利用が増えている理由は不明ですが、フル機能を搭載したマネージド サービス プロバイダー(MSP)向けのリモート アクセス プラットフォームとして使用されていること、また企業環境全体で利用できることから、魅力的な選択肢になっていると思われます。

2022 年 2 月に初めて確認された BatLoader は、リモート アクセス ソフトウェアである Syncro や Atera のような正規のツールを使用して感染したシステムへのアクセスを維持します。2022 年 10 月以降、Talos は BatLoader に関連するエンドポイントテレメトリと Talos IR 調査件数が全般的に増加したことを確認しています。BatLoader は、情報窃盗マルウェアの Vidar やコモディティ型ローダーの Ursnif/Gozi など、マルウェアの各種セカンダリペイロードを展開します。ある BatLoader への対応業務では、最初のアクセスベクトルとしてフィッシングや検索エンジン最適化(SEO)ポイズニングの手口が利用されており、攻撃者が作成した Web サイトからマルウェアをダウンロードするようユーザーを誘導していました。これは、典型的な BatLoader 感染に関する公開レポートの内容と一致しています。最初のアクセスが確立された後、BatLoader 感染チェーンが複数の PowerShell スクリプトとバッチスクリプトを利用して、後の攻撃段階に必要なツールとコンポーネントをダウンロードしました。

別のインシデントでは、「スタッフのプロモーション」という件名(アラビア語からの翻訳)のフィッシングメールを送信している正規アカウントを特定しました。このメールには、Syncro をインストールする Microsoft Windows インストーラ(MSI)の圧縮ファイルを格納した OneDrive と OneHub のフィッシングリンクが記載されていました。攻撃者は Syncro を使用して、標的のユーザーのワークステーションへの接続維持を試みていました。MSI ファイルの分析中に、SyncroRecovery(SyncroLive)や SyncroOvermind など、複数の Syncro サービスがインストールされたことを確認しています。攻撃者の戦術は、Syncro のインストールによる初期アクセスの維持に重点を置いているように見えました。メールへのアクセスに対し二要素認証(2FA)が行われないため、フィッシング攻撃が可能になっていました。すべての重要資産において多要素認証(MFA)を確実に行う必要があることが浮き彫りになっています。

フィッシング攻撃が成功して最初のアクセスが確立された後、侵入後の動作の一部として Syncro がインストールされたことも確認されています。Qakbot への対応業務では、フィッシングメールにパスワード保護された悪意のある ZIP ファイルが添付されていました。この ZIP ファイルを開くと ISO ファイルが格納されており、Qakbot であることが検出されました。攻撃者は、サービスアカウントで設定されていた脆弱なパスワードの解読に成功し、侵害したアカウントを使用してリモートアクセスツールである Syncro と SplashTop のインストーラを展開しました。ADFind や SharpHound などの Active Directory(AD)マッピングツールも特定されています。これが判明したのは、侵害を受けたホストがダウンロードフォルダ内の「SharpHound.exe」にアクセスしようとしたときです。その直後、別のツールを配置してステージングするために、新しいフォルダが作成されました。

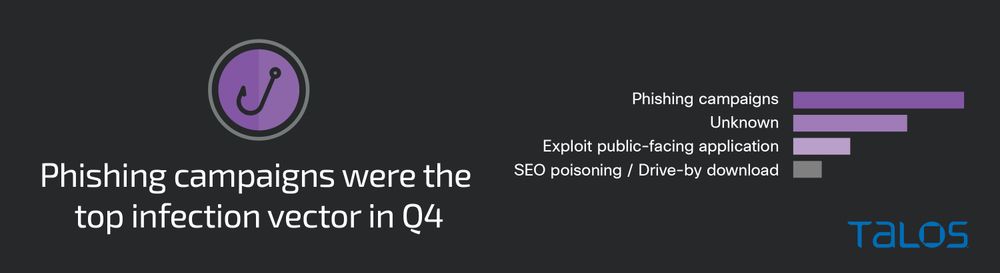

初期ベクトル

今四半期の対応業務の 40% 近くで、初期アクセスを確立する手段としてフィッシングメールが使用されていました。その後、ユーザーが悪意のあるドキュメントやリンクを開いたことが確認されています。多くの事例で、有効なアカウント(や脆弱なパスワードが設定されていたアカウント)でも初期アクセスが容易に確立されており、侵害されたログイン情報を攻撃者が利用していました。なお、インシデントの大部分では、ログの不備や影響を受けた環境への可視性が欠如していたことが原因で、初期ベクトルを合理的に特定できていません。この点には注意が必要です。

Talos IR は、公開アプリケーションの弱点や脆弱性を利用する試みなど、各四半期を通じて絶えず見られる脅威を引き続き観察しています。ある対応業務では、攻撃者が公開された Microsoft リモート デスクトップ サービス(RDS)の Web アプリケーションを介して環境に侵入したことが確認されています。攻撃者は、アクセス権を取得した後、Kerberoasting![]() 攻撃に成功してサービスアカウントを乗っ取りました。Talos IR は、さまざまなユーザーアカウントのログイン情報を含むいくつかのスクリプトファイルを特定しました。その多くは、スクリプト自体にハードコードされていました。スクリプトの直後に ZIP ファイルも作成されているので、データステージングが行われた可能性があります。Talos IR は、攻撃者がユーザーアカウントに対する以前のフィッシング攻撃で盗み出したログイン情報を使用して環境に侵入したと考えています。このことは、特にフィッシング攻撃が疑われた場合に、ユーザー教育とパスワードリセットを行う必要があることを浮き彫りにしています。

攻撃に成功してサービスアカウントを乗っ取りました。Talos IR は、さまざまなユーザーアカウントのログイン情報を含むいくつかのスクリプトファイルを特定しました。その多くは、スクリプト自体にハードコードされていました。スクリプトの直後に ZIP ファイルも作成されているので、データステージングが行われた可能性があります。Talos IR は、攻撃者がユーザーアカウントに対する以前のフィッシング攻撃で盗み出したログイン情報を使用して環境に侵入したと考えています。このことは、特にフィッシング攻撃が疑われた場合に、ユーザー教育とパスワードリセットを行う必要があることを浮き彫りにしています。

セキュリティの脆弱性

MFA が導入されていないことが、企業のセキュリティ面で依然として最大の障害の 1 つとなっています。対応した約 30% のインシデントでは、MFA が導入されていないか、ごく少数のアカウントや重要なサービスでしか有効化されていませんでした。Talos IR は、エンドポイント検出対応(EDR)ソリューションや VPN などの重要なサービスで、MFA が適切に有効化されていれば防げたはずのランサムウェアインシデントやフィッシングインシデントをたびたび目にしています。初期アクセスベクトルを最小限に抑えられるよう、二要素認証を使用していない全アカウントに対して VPN アクセスを無効にすることをお勧めします。

今四半期に対応が完了したすべてのランサムウェア事例において、ラテラルムーブメントを行いやすくし、最終的に展開されるランサムウェアの実行ファイルを実行するために、PsExec が使用されたことが確認されています。PsExec と管理共有へのアクセスを無効にしてラテラルムーブメントを制限することを Talos IR では推奨しています。また、Microsoft AppLocker を使用して、攻撃者が一貫して利用してきたツールとファイルをブロックすることをぜひご検討ください。そうすれば、既知の悪意あるファイルや頻繁に悪用されるファイルに対するセキュリティが追加されます。

最も多く観察された MITRE ATT&CK 手法

この表は、今四半期の Talos のインシデント対応業務で確認された MITRE ATT&CK 手法の一覧です。複数の戦術に分類されるものもありますが、最も関連性の高い戦術に各手法を分類しています。ここに記載しているものがすべてではありません。

MITRE ATT&CK の付録から得られた主な調査結果は以下のとおりです。

- 今四半期に対応したインシデントの 35% 以上で、AnyDesk や TeamViewer などの正規のリモートアクセスおよび管理ソフトウェアが使用されていました。

- 今四半期に対応したすべてのランサムウェア事例で、ラテラルムーブメントを行いやすくし、ランサムウェアの実行ファイルを実行するために PsExec が使用されたことが確認されています。

- 悪意のあるリンクや添付ファイルを含むフィッシングメールが、今期の対応業務で最も多く確認された初期アクセスベクトルで、全体の 40% 近くを占めました。ユーザーが悪意のあるファイルやリンクを開くと、Qakbot などのコモディティ型マルウェアが実行されるなど、さまざまな脅威にさらされます。

| 戦術 | 手法 | 例 |

| 初期アクセス(TA0001) | T1078 有効なアカウント | 窃取または侵害したログイン情報を利用 |

| 偵察(TA0043) | T1592 被害を受けたホスト情報の収集 | テキストファイルにホストに関する詳細を保存 |

| 永続化(TA0003) | T1136 アカウントの作成 | ユーザーを作成し、ローカル管理者グループに追加 |

| 実行(TA0002) | T1059.001 コマンドとスクリプトインタープリタ:PowerShell | クライアントの Active Directory 環境に関する情報を取得するために PowerShell コードを実行 |

| 検出(TA0007) | T1046 ネットワークサービスのスキャン | ネットワークスキャナまたはポートスキャナのユーティリティを使用 |

| ログイン情報へのアクセス(TA0006) | T1003 OS 認証情報のダンプ | Mimikatz や公開されているパスワード検索ユーティリティを展開 |

| 特権昇格(TA0004) | T1484 ドメインポリシーの変更 | GPO を変更して悪意のあるファイルを実行 |

| ラテラルムーブメント(TA0008) | T1021.001 リモート デスクトップ プロトコル | Windows リモートデスクトップを使用して侵入拡大を試行 |

| 防御の回避(TA0005) | T1027 難読化されたファイルまたは情報 | base64 でエンコードされた PowerShell スクリプトを使用 |

| コマンドアンドコントロール(TA0011) | T1219 リモート アクセス ソフトウェア | システムに侵入した後、リモートアクセスツールを仕込む |

| 影響(TA0040) | T1486 データ暗号化による被害 | Hive ランサムウェアを展開し、重要なシステムを暗号化 |

| データ漏洩(TA0010) | T1048.003 代替プロトコルによるデータ漏洩:暗号化されていない非 C2 プロトコルによるデータ漏洩 | システム情報漏洩に備えて WinSCP を使用 |

| 収集(TA0009) | T1560.001 収集データのアーカイブ保存:ユーティリティによるアーカイブ保存 | Windows で xcopy を利用してファイルをコピー |

| ソフトウェア/ツール | S0002 Mimikatz | Mimikatz を使用してアカウントのログイン情報とパスワードを取得 |

本稿は 2023 年 01 月 26 日に Talos Group

のブログに投稿された「Quarterly Report: Incident Response Trends in Q4 2022

」の抄訳です。

Tags: