インシデント対応の動向(2023 年第 2 四半期):データ窃盗による恐喝が増加、最も狙われた業種は今四半期も医療

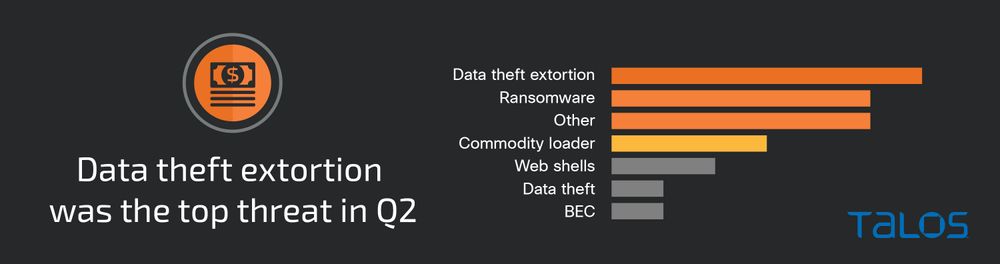

Talos インシデント対応チーム(Talos IR)の業務では、ファイルの暗号化やランサムウェアの展開を行わない、データ窃盗による恐喝事件への対応が増加しました。前四半期から 25% 増加し、2023 年第 2 四半期に確認された脅威としては最多となりました。

この種の攻撃では、攻撃者が被害者のデータを盗み出し、被害者が金(金額は不定)を支払わなければデータを漏洩または売却すると脅します。この手口であれば、ランサムウェアを展開したりデータを暗号化したりする必要はありません。これは、二重恐喝のランサムウェアの手法、すなわち、攻撃者がファイルを盗んで暗号化し、被害者に復号キーを受け取るための支払いを要求する手口とは異なります。

Talos インシデント対応チーム四半期レポート(2023 年第 2 四半期)

第 2 四半期に現場で確認されることが多かった脅威を 1 ページに要約したものです。

今四半期に 2 番目に多く確認された脅威はランサムウェアでした。インシデント対応業務の 17% を占め、前四半期の 10% から少し増加しています。今四半期は LockBit と Royal が目立ちましたが、両ランサムウェアファミリは以前から確認されていました。8Base や MoneyMessage など、Talos IR が初めて確認したランサムウェアファミリもいくつかありました。

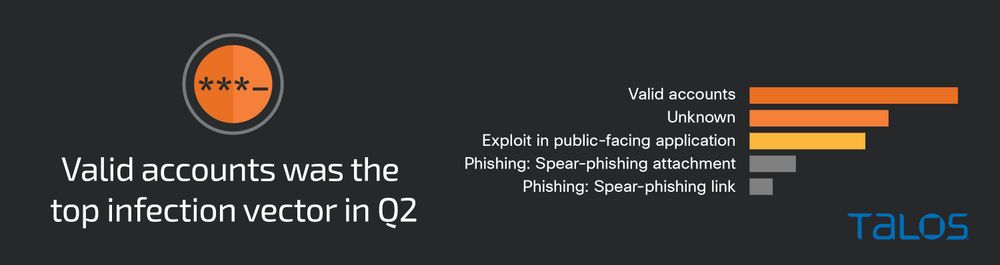

初期アクセスを取得する手段の中で今四半期最も多く確認されたのは侵害されたログイン情報の悪用や有効なアカウントの使用であり、対応業務全体の約 40% を占めました。従業員の個人デバイスなど、会社の目が届かないデバイスに保存されているログイン情報が取得されたことが考えられ、どのような方法でログイン情報が侵害されたのかを突き止めることは困難でした。

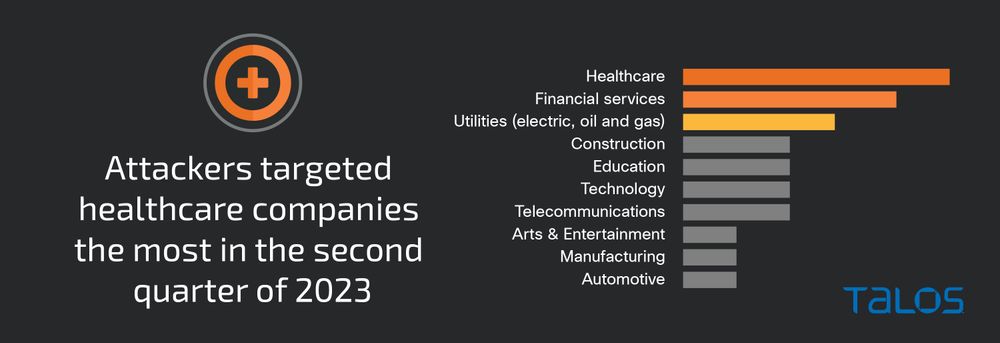

前四半期に続き、今四半期も最も狙われた業種は医療であり、インシデント対応業務全体の 22% を占めています。金融サービスが僅差でこれに続きました。

データ窃盗による恐喝が増加、目立ったのは Clop、Karakurt、RansomHouse

今四半期最も多く確認された脅威はデータ窃盗による恐喝であり、Talos IR が対応した脅威の 30% を占めました。同インシデントの件数は前四半期から 25% 増加しています。以前と比べてデータ窃盗による恐喝事件が増加していることは、ファイルの暗号化やランサムウェアの展開は行わずに、データを盗んで被害者を恐喝するランサムウェアグループが増加しているという公開レポートの内容と一致しています。

データ窃盗による恐喝は新しいものではありませんが、今四半期のインシデント件数から、金銭目当ての攻撃者がますますこの手口に着目し、最終的に支払いを受け取るための有力な手段とみなすようになってきていることが推測されます。世界各国の法執行機関と業界団体によるランサムウェア撲滅の取り組みに加え、強化された振る舞い検知機能や Endpoint Detection and Response(EDR)ソリューションなどの防御策の導入により、ランサムウェア攻撃の実行は以前よりも困難になっていると考えられます。

今四半期で目に付いたのは、Talos IR がインシデント対応業務で初めて確認した恐喝グループ RansomHouse と Karakurt の活動です。2021 年から活動している Karakurt![]() は通常、有効なアカウントの使用、フィッシング攻撃、または脆弱性のエクスプロイトによって環境にアクセスします。ある対応業務で確認されたデータ窃盗による恐喝では、Karakurt はリモートデスクトップ プロトコル(RDP)アカウントを乗っ取り、ネットワーク管理のコマンドラインツール nltest を使用してドメインの信頼関係を列挙し、PowerShell スクリプトを実行してパスワードを回復し、ドメインポリシーを変更していました。

は通常、有効なアカウントの使用、フィッシング攻撃、または脆弱性のエクスプロイトによって環境にアクセスします。ある対応業務で確認されたデータ窃盗による恐喝では、Karakurt はリモートデスクトップ プロトコル(RDP)アカウントを乗っ取り、ネットワーク管理のコマンドラインツール nltest を使用してドメインの信頼関係を列挙し、PowerShell スクリプトを実行してパスワードを回復し、ドメインポリシーを変更していました。

RansomHouse は 2021 年後半から活動しており、脆弱性をエクスプロイトして企業環境にアクセスすることで知られています。あるインシデント対応業務では、RansomHouse は非インタラクティブセッションを使用して多要素認証(MFA)をバイパスし、DCSync 攻撃を実行してドメインコントローラからログイン情報を収集し、セキュアシェル(SSH)や RDP などのリモートサービスを悪用して侵入を拡大していました。DCSync 攻撃とは、攻撃者が Microsoft Directory Replication Service(DRS)リモートプロトコルのさまざまなコマンドを使用してドメインコントローラになりすまし、別のドメインコントローラからユーザーのログイン情報を取得するという攻撃です。攻撃者はまず、ドメインのレプリケーションを行う権限を持つユーザーアカウントを侵害する必要があります。通常このアカウントはドメイン管理者です。

公開レポートによると、BianLian や Clop といった一部のランサムウェアグループによる最近の攻撃では暗号化は使用されず、データ窃盗による恐喝が主になっているということです。Talos IR は今四半期、BianLian のインシデントには対応していませんが、5 月 16 日に米国サイバーセキュリティ インフラストラクチャ セキュリティ庁(CISA)が FBI およびオーストラリア サイバーセキュリティ センター(ACSC)との共同アドバイザリ![]() を発表し、1 月の時点で BianLian グループがランサムウェアを展開する作戦を停止し、データ窃盗による脅迫を実行するようになったことを確認しています。2023 年 1 月に BianLian のランサムウェアに対する無料の復号ツールがリリースされたこともあって、同グループはランサムウェアの展開を止め、別の方法を追求するようになったのかもしれません。データの暗号化を使用しなくても攻撃作戦は成功すると BianLian が判断した可能性があります。

を発表し、1 月の時点で BianLian グループがランサムウェアを展開する作戦を停止し、データ窃盗による脅迫を実行するようになったことを確認しています。2023 年 1 月に BianLian のランサムウェアに対する無料の復号ツールがリリースされたこともあって、同グループはランサムウェアの展開を止め、別の方法を追求するようになったのかもしれません。データの暗号化を使用しなくても攻撃作戦は成功すると BianLian が判断した可能性があります。

2019 年 2 月から活動している Clop グループは当初、アフィリエイトプログラムを使用した RaaS(サービスとしてのランサムウェア)活動を行い、データの窃取と暗号化を行う二重恐喝の手口に依存していました。今四半期はデータ窃盗による恐喝事件が増加したことから、今後もこの傾向が続き、主にランサムウェアを展開している他のグループが、支払いを得る最も重要な手段としてデータ窃盗による恐喝を行うようになる可能性があります。

今四半期に Clop が行ったデータ窃盗による恐喝に対応したあるインシデント業務では、同グループは Forta GoAnywhere MFT(マネージドファイル転送)アプリケーションのゼロデイ脆弱性(リモートコード実行の脆弱性)をエクスプロイトすることで初期アクセスを取得していました。この脆弱性は CVE-2023-0669 として追跡されています。注目すべきは、Clop のアフィリエイトがランサムウェアを展開しなかったことです。被害者の情報を流出させ、データ窃盗による恐喝を行っただけでした。ランサムウェアグループ Clop には、ファイル転送アプリケーションを標的とした攻撃でゼロデイ脆弱性を大量にエクスプロイトし、世界中の何百もの企業に影響を与えた過去![]() があります。具体的には、CVE-2021-27101、CVE-2021-27102、CVE-2021-207103、CVE-2021-27104 として追跡されている Kiteworks(旧 Accellion)ファイル転送アプリケーション(FTA)の複数のゼロデイ脆弱性や、CVE-2023-34362 として追跡されている Progress Software 社の MFT アプリケーション MOVEit Transfer で見つかった SQL インジェクションの脆弱性などをエクスプロイトしています。米国の法執行機関は Clop に注目して圧力を強めており、同グループのメンバーの身元や居場所に関する情報に 1,000 万ドルの懸賞金

があります。具体的には、CVE-2021-27101、CVE-2021-27102、CVE-2021-207103、CVE-2021-27104 として追跡されている Kiteworks(旧 Accellion)ファイル転送アプリケーション(FTA)の複数のゼロデイ脆弱性や、CVE-2023-34362 として追跡されている Progress Software 社の MFT アプリケーション MOVEit Transfer で見つかった SQL インジェクションの脆弱性などをエクスプロイトしています。米国の法執行機関は Clop に注目して圧力を強めており、同グループのメンバーの身元や居場所に関する情報に 1,000 万ドルの懸賞金![]() を出すとしています。

を出すとしています。

このようなエクスプロイトの開発に必要なリソースを考えると、特定のランサムウェアグループが一貫してゼロデイ脆弱性を悪用することは極めて異例です。ここから見えてくるのは、Clop ランサムウェアグループは APT(Advanced Persistent Threat)グループだけが匹敵するレベルの高度な知識と資金を保有している可能性があるということです。Clop が最近の攻撃に MFT アプリケーションのゼロデイ脆弱性を組み込んでおり、数百もの組織に影響を与えることに成功してきたことを考えると、同グループは今後もおそらく MFT アプリケーションを標的にすると思われます。

ランサムウェア

2023 年第 2 四半期(4 月~ 6 月)の全インシデント対応件数に占めるランサムウェアの割合は 17% で、前四半期の 10% から少し増加しました。以前から確認されていた LockBit と Royal によるランサムウェア攻撃に加え、今四半期は 8Base と MoneyMessage によるランサムウェア攻撃が初めて確認されました。

2022 年 3 月に初めて発見された 8Base は、カスタマイズ版の Phobos ランサムウェアを使用し、暗号化の前にデータを盗むランサムウェアグループです(攻撃の名称でもあります)。同グループが登場してから 1 年以上になりますが、2023 年 6 月に活動が大幅に急増し、知名度が上がり始めました。

ある 8Base ランサムウェアへの対応業務では、合法的なリモートデスクトップ アプリケーションである AnyDesk が、Performance Logs(Perflogs)ディレクトリにインストールされていました。これはおそらく検出を回避するための手口だと思われます。Perflogs フォルダは、デバイスのパフォーマンスに関する情報を保存するためにシステムが生成するフォルダです。さらに、攻撃者が Local Security Authority Subsystem Service(LSASS)のメモリからログイン情報をダンプしていたこと、アクセス制御をバイパスするために既存のユーザートークンを使用して新しいプロセスを作成していたこと、runas コマンドを使用して権限を昇格していたこと、Windows コマンドシェルを使用して PowerShell スクリプトを実行していたことが確認されました。

MoneyMessage は 2023 年 3 月に初めて発見された、かなり新しいランサムウェア攻撃です。8Base と同様に、MoneyMessage ランサムウェアグループも二重恐喝を行います。MoneyMessage はプログラミング言語 C++ で書かれたランサムウェアファミリです。暗号化には楕円曲線 Diffie-Hellman(ECDH)鍵交換と、ストリーム暗号 ChaCha のアルゴリズムを使用しています。どちらもランサムウェアファミリで一般的に使用されているものです。

Talos IR が対応した MoneyMessage によるランサムウェア攻撃のある事例では、Netlogon ディレクトリに MoneyMessage の暗号化ツールがドロップされていて、複数のホストにランサムウェアを展開できるようになっていました。さらに、同グループは防御を妨害する目的で、ランサムウェアを実行する前に PowerShell スクリプトを使用して EDR ソリューションなどの各種セキュリティツールをアンインストールしていました。

初期ベクトル

今四半期に Talos IR が対応したインシデント業務の大半で、攻撃者は侵害されたログイン情報を悪用して有効なアカウントにアクセスし、初期アクセスを取得していました。対応業務全体の約 40% で有効なアカウントの使用が確認され、2023 年第 1 四半期から 22% 増加しました。

有効なアカウントへのアクセスには侵害されたログイン情報が使用されていましたが、これを攻撃者がどうやって入手したのかについては何とも言えません。サードパーティからのデータ漏洩、Redline のような情報窃取マルウェア、フィッシング攻撃など、ログイン情報が侵害される可能性のある方法は数多くあります。従業員が複数のアカウントで同じログイン情報を使っている場合は特に侵害されやすく、強力なパスワードポリシーを使用すること、また重要なサーバーでは MFA を有効にすることが重要なのは明らかです。

セキュリティの弱点

今四半期に Talos IR が対応したインシデント業務の 40% 以上で、重要なサービスに MFA が導入されていないか、不適切な方法で導入されていたことがインシデントの一因となっていました。Talos IR は、VPN などの重要なサービスで MFA が有効になっていれば防げたはずの攻撃をたびたび目にしています。インシデント対応業務の約 40% で、攻撃者は侵害されたログイン情報を悪用して有効なアカウントにアクセスしていましたが、そのうちの 90% で MFA が有効になっていませんでした。攻撃者が MFA 消耗/疲労攻撃によって MFA をバイパスしていた事例も数件ありました。

MFA 消耗攻撃では、攻撃者が有効なログイン情報を使ってユーザーアカウントの認証を繰り返し、立て続けに MFA のプッシュ通知を送って被害者を混乱させます。被害者が最終的に承認してしまうことによって、アカウントへの認証に成功することを狙った攻撃です。本人確認とユーザー教育は、MFA バイパスの手口に対抗するための重要な要素です。このような状況に遭遇したときに、技術的な問題なのか悪意によるものなのかを判断するための問い合わせ先を従業員に周知しておく必要があります。

Talos IR は、MFA が有効になっていない全アカウントで VPN アクセスを無効にすることを推奨しています。さらに、MFA の適用を全ユーザーアカウント(従業員、請負業者、ビジネスパートナーなど)に拡大することをお勧めしています。Talos IR は、攻撃者がベンダーや請負業者のアカウント(VCA)を標的にするのを繰り返し目にしてきました。VCA は一般的に、権限とアクセスが拡大されています。サードパーティは信頼されているので、VCA はアカウントの監査で見落とされることが多く、攻撃者にとって格好の標的となっています。そのため、VCA が必要でなくなったら無効にし、最小権限アクセスを適用し、VCA アカウントのロギングとセキュリティモニタリングが有効になっているか検証することをお勧めします。

さらに Talos IR は、すべてのユーザーアカウントとサービスアカウントについてパスワード監査を実施し、複雑さと強度がアカウントの種類(権限、サービス、ユーザーなど)ごとに業界のベストプラクティスに沿っていることを確認し、パスワードスプレー攻撃などのパスワードを列挙する手法を防ぐことも推奨しています。

最も多く観察された MITRE ATT&CK 手法

この表は、今四半期のインシデント対応業務で確認した MITRE ATT&CK 手法の一覧であり、対応業務で実際に目にした事例も示しています。複数の戦術に分類されるものもありますが、最も関連性の高い戦術に各手法を分類しています。ここに記載しているものがすべてではありません。

MITRE ATT&CK のフレームワークから得られた主な調査結果は以下のとおりです。

- 初期アクセスの方法の中で最も多く確認されたのは有効なアカウントの使用で、全インシデント対応業務件数の約 40% を占めました。

- 今四半期の 50% 以上のインシデント対応業務で PowerShell が確認されました。強力なコマンドライン ユーティリティであり、攻撃者が好んで使い続けているツールですが、人気の理由としては、発見されにくく、利便性が高く、膨大な IT 管理機能を備えているなど、さまざまなことが考えられます。

- 今四半期の 26% の対応業務で、攻撃者が RDP や SSH などのリモートサービスを悪用して侵入拡大(ラテラルムーブメント)を図っていたことを確認しました。

- 今四半期に確認された永続化手法のトップは、Windows タスクスケジューラを悪用してスケジュール設定されたタスクを作成するものでした。これにより、設定した時刻やシステムの起動時にプログラムやコマンドを実行できるようになります。

| 戦術 | 手法 | 例 |

| 初期アクセス(TA0001) | T1078 有効なアカウント | 窃取または侵害されたログイン情報を利用 |

| 実行(TA0002) | T1059.001 コマンドとスクリプトインタープリタ:PowerShell | クライアントの Active Directory 環境に関する情報を取得するために PowerShell コードを実行 |

| 永続化(TA0003) | T1053.005 スケジュール設定されたタスク/ジョブ:スケジュール設定されたタスク | 起動時にマルウェアを実行するために、サーバーに侵入後、スケジュール設定されたタスクを作成 |

| 防御の回避(TA0005) | T1562.001 防御の妨害:ツールの無効化または改変 | 検出を回避するためにセキュリティツールをアンインストール |

| ログイン情報へのアクセス(TA0006) | T1003.006 OS 認証情報のダンプ:DCSync | DCSync 攻撃を使用してログイン情報を収集し、特権昇格ルーチンを実行 |

| ラテラルムーブメント(TA0008) | T1563.002 リモートサービスセッション:RDP ハイジャック | 既存のユーザーのリモートデスクトップ プロトコルセッションを侵害 |

| 影響(TA0040) | T1486 データ暗号化による被害 | ランサムウェアを展開し、重要なシステムを暗号化 |

| ソフトウェア/ツール | S0359 Nltest | Nltest でリモート ドメインコントローラを列挙 |

本稿は 2023 年 07 月 25 日に Talos Group

のブログに投稿された「Incident Response trends Q2 2023: Data theft extortion rises, while healthcare is still most-targeted vertical

」の抄訳です。

Tags: