フィッシングに対抗できる未来では、認証攻撃はどう変わるのか?

投稿者:Thorsten Rosendahl、Tiago Pereira、寄稿者:Matthew Miller

ユーザー認証の安全性を高める方法について、業界はこれまで大きな進歩を遂げてきました。認証にユーザー名とパスワードを使用するという最も基本的なコンセプトに始まり、多要素認証(MFA)を利用してセキュリティを強化する段階を経て、今や最初からセキュリティを考慮して設計されたパスワードレスのログイン![]() やパスキーへとシフトしつつあります。

やパスキーへとシフトしつつあります。

Talos は、そう遠くない将来にパスワードが消滅するかもしれないと予想しています。そして攻撃者は、パスワードを標的にする基本的なフィッシングなどの攻撃から、認証後のセッションの乗っ取り、つまり安全性の低い登録、回復、失効のプロセスを標的とする攻撃へシフトすると思われます。

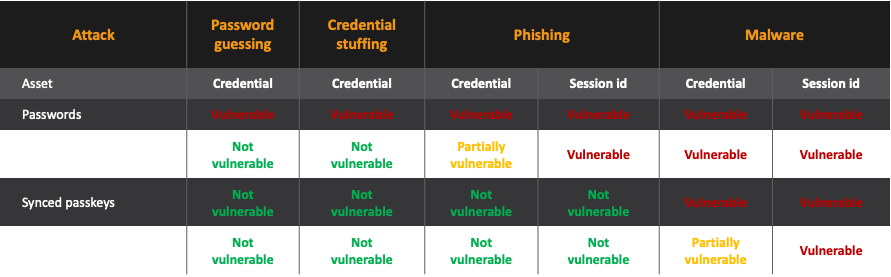

認証のタイプを大まかに分類すると以下のようになります。

パスワードベースの認証は最も弱いタイプの認証であり、ブルートフォース、フィッシング、パスワードスタッフィングなどの攻撃に対して脆弱です。攻撃者は、オンラインサービスのデータ流出から取得したログイン情報を利用して、他のオンラインサービスやアプリケーションにログインしようとします。

多要素認証(MFA)では、認証に成功するためには 2 つ以上の要素を提示しなければなりません。認証要素としてパスキーを利用しない場合、MFA によるユーザーの保護は一部の攻撃に対するものとなります。中でも注目すべきは、パスワードの推測を利用する攻撃(ブルートフォースやパスワードスプレーなど)や、サードパーティの Web サイトから漏洩したログイン情報に基づく攻撃(パスワードスタッフィングなど)ですが、そうした攻撃から保護できます。ただし、MFA はあらゆるフィッシング攻撃からユーザーを保護するものではありません。

攻撃者は、本物のサイトにそっくりなフィッシングサイトにユーザーをリダイレクトすることができます。フィッシングサイトは、被害者と正規の Web サイト間のすべての情報をプロキシします。被害者が知らずに悪意のあるサイトにアクセスすると、ログイン情報を送信して MFA の認証要求を受け入れるよう促されます。この後、正規の Web サイトではセッション ID が生成されます。攻撃者はこれを乗っ取り、被害者になりすましてアプリケーションにアクセスするために使用できます。

デバイスに紐付けられているパスキーは、オープンな FIDO2(Fast Identity Online)標準に基づくパスワードレス認証の一種です。最新のブラウザとオペレーティングシステムのほとんどでサポートされており、ユーザーはデバイスまたはモバイルデバイスのボタンをクリックするか、生体認証リーダーに触れるだけで Web サイトにログインできます。このように広くサポートされていることと、その操作性の良さから、パスキーは、MFA でユーザー名とパスワードを使用する方法に代わる有効な選択肢となっています。

簡単に説明すると、FIDO2 認証には一般的な MFA 技術(SMS、OTP、プッシュ通知)よりも強力な認証を実現する暗号化ソリューションが備わっているため、利用するサービスごとにユーザーが複雑な一意のパスワードを作成して記憶しておく必要はありません。FIDO2 では公開鍵と秘密鍵のペアを使用します。秘密鍵はユーザーのデバイスに保存されており、公開鍵はオンライン サービス プロバイダーに登録されています。

この仕組みには、パスワードベースの認証や MFA 認証に比べて以下のメリットがあります。

- フィッシングに強い:ブラウザは、所定の URL のパスキーがオーセンティケータに保存されているかどうかをチェックします。たとえばフィッシングサイトを開くと、ブラウザはオーセンティケータがそのサイトのログイン情報を保存していないことを検知し、ログインする方法をユーザーに提供しません。

- クレデンシャル スタッフィングに強い:公開鍵はシークレットではありませんが、Web サイトごとに一意です。サードパーティの Web サイトが侵害され、公開鍵が盗まれたとしても、攻撃者はそれを使用してユーザーになりすまして認証を受けることはできません。

- ハードウェアによって秘密鍵が保護される:秘密鍵がエクスポートできないようになっているハードウェアモジュールによって、強制的に秘密鍵を保護することができます。秘密鍵は、署名を作成するためにハードウェアモジュール内でのみ使用され、侵害される可能性のあるオペレーティングシステムに公開されることはありません。ただし、まれではありますが、攻撃者が秘密鍵を盗めるようになる脆弱性がハードウェアモジュールで見つかっています。

- ユーザーフレンドリーである:ユーザーはパスワードを覚える必要がなく、パスワードの管理やメモも不要です。ブラウザに従って数回クリックするだけで、すぐにログインできます。

FIDO2 には他の認証方法と比べて多くのメリットがありますが、アプリケーションセッションの仕組みが機能する方法は変わりません。そのため、侵害されたデバイスでは、攻撃者が認証後にセッション ID を乗っ取り、ユーザーになりすましてアプリケーションにアクセスするために使用することが可能です。

同期パスキーは、マルチデバイス対応 FIDO2 認証情報としても知られるものです。通常の FIDO2 認証情報と似ていますが、同期パスキーはユーザーのデバイス間でコピーできるため、ユーザーは依拠当事者(Relying Party)に一度登録するだけで、自身のすべてのデバイス間でキーを同期することができます。これはパスワードレス認証の採用に向けた重要な一歩となります。ユーザーが秘密鍵へのアクセス権を失うリスクが最小限になり、複数のデバイスとキーを登録して管理しなければならないという問題も回避できるからです。

ただし、この利便性向上の裏ではセキュリティが犠牲になっています。秘密鍵をクラウドや他のデバイスにコピーする必要があるということは、攻撃者が被害者になりすまして新しいデバイスを登録できた場合や、パスキーの導入によってオペレーティングシステムのメモリやディスクから秘密鍵が盗まれた場合に、秘密鍵が侵害される可能性があるということです。

フィッシングに強い認証が脅威の現状を変える可能性

パスワードレス認証が広く採用されるようになるまでには数年かかり、パスワードは今後も長い間使用されると思われます。ですが、最も人気があり、最も標的とされている一部のアプリケーションでは、近い将来にパスワードレス認証が採用されるかもしれません。数十個の主な Web アプリケーションからパスワードがなくなるだけでも、脅威の現状が変わる可能性があります。

登録、回復、失効のプロセスの欠陥が標的に

アイデンティティを管理するプロセスはいくつもあり、認証はその一部に過ぎません。Web アプリケーションのセキュリティにおいてフィッシングに強い認証の導入が進んでいますが、ユーザーがパスワードレス認証を利用できるようにするには、いくつか必要なプロセスがあります。特に重要なのが、登録、失効、回復のプロセスです。これに起因して、攻撃者がフィッシングを利用して標的のアプリケーションにアクセスする方法に何らかの変化が生じる可能性があります。たとえば以下のことが考えられます。

クラウドプロバイダーに対するフィッシング:使用しているすべてのデバイスに一斉にアクセスできなくなったらどうなるでしょうか。通常はクラウドプロバイダーがログインできるようにしてくれますが、安全性が低い方法でログインすることになり、フィッシングされる可能性があります。このようなフォールバックシステムがあるため、攻撃者がユーザーにフィッシング攻撃を仕掛け、すべてのデバイスにアクセスできなくなった状況から回復するのに必要なあらゆる情報を収集しようとするはずです。

パスワードマネージャーに対するフィッシング:パスワードマネージャーにパスキーが保存されるようになると、パスワードマネージャーがフィッシング攻撃の大きな標的になる可能性があります。保存されたパスキーは、フィッシングに強いログイン情報を取得するための「マスターキー」となるからです。クラウドプロバイダーと同様に、ほとんどの場合、新しいデバイスにパスワードマネージャーをインストールする際に MFA を有効にできます。つまり皮肉なことに、パスワードレスの未来では、パスワードマネージャーがフィッシング攻撃の大きな標的になる可能性があるのです。

電子メールプロバイダーに対するフィッシング:ユーザーが登録したメールアドレスに「マジックリンク」が送信され、そのリンクをクリックするとパスワードのリセットページが表示される仕組みは一般的です。パスキーの再登録でもこれと同じ仕組みが使用されます。これが原因で、これまで以上に電子メールプロバイダーがフィッシング攻撃の対象になりやすくなる可能性があります。メールプロバイダーは、標的となる他のアプリケーションでフィッシングに強い認証をバイパスする手段となるからです。

認証ではなくセッションが標的に

フィッシングに強い認証によってログイン情報を盗む攻撃が行われなくなる代わりに、認証後のセッション ID が最も価値のあるアセットとなります。その結果、セッション ID を標的にした攻撃が広まる可能性があります。パスワードが使用されなくなると増加する可能性のある、セッションを標的とする攻撃には以下のようなものが考えられます。

ブックマークレットに基づく攻撃:ブックマークレットは Web ブラウザの機能であり、JavaScript コードをブックマークとして保存することができます。ユーザーがブックマークをクリックすると、開いているブラウザページのコンテキストでコードが実行されます。一例として、最近の攻撃事例![]() を紹介します。Discord のいくつかの暗号通貨コミュニティでユーザーから Discord トークンを盗むためにブックマークレットが使用されました。

を紹介します。Discord のいくつかの暗号通貨コミュニティでユーザーから Discord トークンを盗むためにブックマークレットが使用されました。

クリップボードに関連する攻撃:ユーザーを騙して Web サイトから悪意のある JavaScript やシステムコマンドをアドレスバーやブラウザ開発者ツール、さらには端末にコピーペーストさせ、それを実行させることで、ブラウザやファイルシステムからセッション ID を乗っ取ることができます。この攻撃は、ソーシャルエンジニアリングの結果として発生する可能性があります。ユーザーが Web ページからコードをコピーペーストするチュートリアルに従った場合などです。このような攻撃をより効果的に行う方法としては Pastejacking![]() があります。Web ページからコピーした一見すると安全なコードを悪意のあるコードに書き換えるという手口であり、高度なユーザーでさえ騙すことができます。

があります。Web ページからコピーした一見すると安全なコードを悪意のあるコードに書き換えるという手口であり、高度なユーザーでさえ騙すことができます。

ブラウザベースのマルウェアの変化:セッション ID の価値が高まるにつれ、ブラウザを標的とするマルウェア(ブラウザ通信の傍受、Web ページへのコードの挿入、隠れたブラウザウィンドウのインストルメント化など)は変化を余儀なくされる可能性があり、この変化が新しい攻撃や悪意のあるビジネスモデルに資することになります。たとえば、盗まれたセッションの有効性を維持する機能や、攻撃者の HTTP リクエストを被害者のブラウザセッションのコンテキスト内でプロキシする機能が追加されるといったことが考えられます。

脅威の現状の変化ではありませんが、セッションの乗っ取りが主な侵害の手段になると、セッションのセキュリティが強化される可能性があります。これにより大きな変化が起き、セッションが確立されている間はセッション ID を頻繁に再生成する、セッションのタイムアウトを減らす、JavaScript からのセッション ID へのアクセスを拒否するなど、現存のセッション保護技術の一部がより広範に採用されると思われます。認証で起こった変化と同じように、Web セッションの保護に焦点を当てた新しい標準が開発されるかもしれません。

変化に適応するサイバー犯罪のビジネスモデル

攻撃者が現在収集しているパスワードの多くは、パスワードレス認証の採用によって時代遅れになるでしょう。これにより、マルウェアにおいても、侵害されたアカウントへのアクセス権の販売に関するサイバー犯罪のビジネスモデルにおいても、以下のように変化が生じる可能性があります。

マルウェアベースの攻撃の増加:犯罪者は、フィッシングが困難または不可能になったからといって完全に諦めることはないでしょう。現在フィッシングを専門にしているグループは次の手段として、マルウェアベースの攻撃に注力せざるを得なくなるかもしれません。このシフトにより、フィッシンググループが普段使用している配信チャネル(電子メールやインスタントメッセージなど)を利用したマルウェアベースの攻撃が増える可能性があります。

侵害されたアカウントの販売に関するビジネスモデルの変化:乗っ取ったセッション ID を利用するには、攻撃者はセッションが有効なうちに迅速に行動する必要があります。有効なセッション ID の販売や利用が難しくなれば、攻撃者は適応策を考えるでしょう。すでに、そうした適応の兆候が確認されています。たとえば次のようなものです。

- 一般的なフィッシングキットでは、新しいセッション ID が乗っ取られたときに攻撃者がより早く反応できるように、Telegram ボットが使用されています。

- ダーク Web の Genesis Market は、数か月前に法執行機関によって閉鎖されましたが、再起を果たして現在は「ボット」の販売を専門にしています。同サイトの所有者は、被害者のブラウザのログイン情報の Cookie とフィンガープリントが含まれているパッケージを「ボット」と呼んでいます。このデータを利用しやすくするために、Genesis Market では利用者に専用のブラウザと Chrome の拡張機能を提供しています。これにより、利用者は購入した「ボット」データをロードし、購入した各ボットの認証セッションを簡単に利用することができます。被害者のブラウザがプロキシとして使用される可能性があり、不正利用を発見することはさらに難しくなります。

犯罪者がセッションに注目し、セッションのセキュリティが強化されてくると、犯罪者のビジネスモデルの適応が進む可能性があります。たとえば攻撃者は、乗っ取ったセッションを販売する代わりに、セッションが侵害されるたびに実行される悪意のある自動化アクションへのアクセスを最高入札者に販売することができます。株式市場で使用される高頻度取引のようなものです。

Web アプリケーションの脆弱性の価値が向上:他のソフトウェアと同様に、Web アプリケーションの開発中に脆弱性が導入されている可能性があります。脆弱性の多くは、攻撃者が悪用すれば有効なセッションを乗っ取ったり、セッションを標的にせずに悪意のあるアクションを直接実行したりできます。攻撃ベクトルとしてフィッシングが利用できなくなると、地下フォーラムにおいて Web アプリケーションの脆弱性の取引がさらに一般的になり、その価値が高まったとしても驚くことではありません。

この記事の予測がそのまま現実のものとなるかどうかは別として、パスワードレス認証は支持を集めており、将来の Web 認証で使用されることは間違いありません。必然的に、パスワードレス認証の普及は攻撃手法を変えることになるでしょう。すぐにでも、この変化に備える必要があります。

本稿は 2023 年 07 月 25 日に Talos Group

のブログに投稿された「What might authentication attacks look like in a phishing-resistant future?

」の抄訳です。

Tags: