Cisco Multicloud Defense でマルチクラウド インフラストラクチャの保護を実現

この記事は、Cisco Security Business Group の Principal Architect である Anubhav Swami

によるブログ「Secure Multicloud Infrastructure with Cisco Multicloud Defense

」(2023/6/8)の抄訳です。

マルチクラウドの到来

今日、アプリケーションはデータセンターの枠を超えてあらゆる場所で展開されます。この変化によって、エンドツーエンドの可視性、制御、ポリシー管理を実現する、管理しやすいソリューションが求められるようになっています。

市場動向

組織がパブリッククラウドを活用する理由は、パブリッククラウドが俊敏性、復元力、拡張性を備えたインフラストラクチャであり、ビジネスのスピードを最大限に引き出すからです。最近の調査で、主要な IT 企業の 82% が、プライベートクラウドとパブリッククラウドを組み合わせたハイブリッドクラウド ソリューションを採用していることがわかりました。さらに、このうちの 58% が 2 つから 3 つのパブリッククラウドを使用しており1、マルチクラウド環境に移行する動きが加速している様子がうかがえます。マルチクラウドの導入が進む中、セキュリティチームはこれに何とか追いつこうと、自社のクラウド インフラストラクチャに必要な俊敏性と拡張性の要件に対応できるセキュリティスタックの構築に懸命に取り組んでいます。セキュリティチームはまた、それぞれのクラウド環境のセキュリティ管理が統合されていないという問題にも直面しています。クラウド サービスプロバイダーのセキュリティソリューションは、マルチクラウド環境でエンドツーエンドの可視性と制御を実現するような設計にはなっていないため、サイロ化が進んで大きなセキュリティギャップが生じてしまうのです。組織が求めているのは、クラウドのスピードと拡張性でワークロードを保護できる一方、すべての環境のセキュリティ管理を統合することで 1 つのクラウドに依存する必要のないソリューションです。

Cisco Multicloud Defense は極めて拡張性の高い、オンデマンドの「as-a-Service」ソリューションであり、俊敏性、拡張性、柔軟性を備えたセキュリティをマルチクラウド インフラストラクチャにもたらします。それぞれのクラウド環境のセキュリティ管理を統合してあらゆる角度からワークロードを保護し、安全なクラウドネットワークを活用することで業務効率を向上させます。

安全なクラウドネットワーク運用は次の 3 つの要素に分類できます。

- セキュリティ:ワークロードの保護に必要なすべてのセキュリティ機能を提供

- クラウド:クラウドの構成要素を統合し、自動スケールと俊敏性を実現

- ネットワーク運用:人が介在しなくても、シームレスかつ正確にすべてのクラウドで拡張性のあるセキュリティを確保

Cisco Multicloud Defense がもたらす主なメリットの 1 つが、すべての環境のセキュリティ管理を統合し、それぞれのポリシーを動的に適用できることです。マルチクラウドの動的なポリシー管理により以下を実現しています。

- 環境の変化に応じて、ほぼリアルタイムでポリシーを最新の状態に更新。

- 継続的な可視性と制御を組み合わせて新しいクラウドアセットと変化を検出し、タグベースのビジネスコンテキストに関連付け、適切なポリシーを自動で適用することによってセキュリティコンプライアンスを確保。

- セキュリティ管理をバックグラウンドで自動的に実行することで、クラウドチームの妨げになることなく、クラウド インフラストラクチャを強化、保護。

- セキュリティギャップを緩和し、安全でレジリエンスが高い状態を維持。

Multicloud Defense がもたらす重要なメリットは他にもあります。分散型アーキテクチャと集中型アーキテクチャの両方にポリシー適用ポイント(PaaS)を追加できることです。

Cisco Multicloud Defense の概要

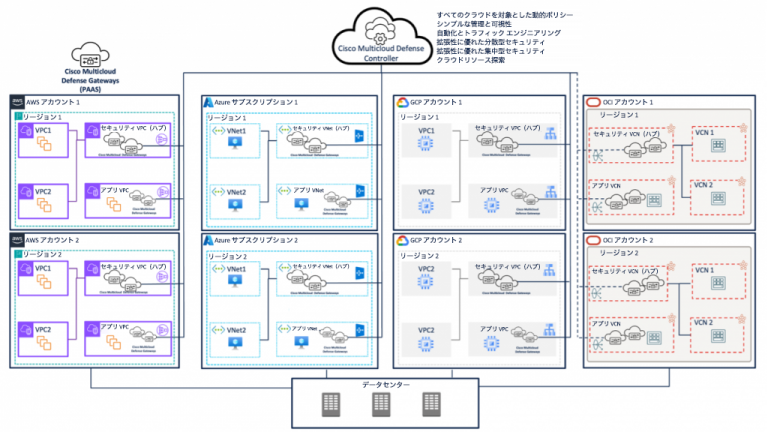

Cisco Multicloud Defense は、パブリッククラウドと SDN(ソフトウェア定義型ネットワーキング)で、コントロールプレーンとデータプレーンを切り離すという共通の原理を採用しており、コンポーネントは Multicloud Defense Controller と Multicloud Defense Gateway の 2 つに分かれています。

Multicloud Defense Gateway は、AWS、Azure、Google Cloud Platform(GCP)、Oracle Cloud Infrastructure(OCI)で、サービスとしてのプラットフォーム(PaaS)として提供されます。これらのゲートウェイを提供、

管理、オーケストレーションするのが、SaaS ベースの Multicloud Defense Controller です。

図 1:Cisco Multicloud Defense の概要

- Multicloud Defense Controller(サービスとしてのソフトウェア):Multicloud Defense Controller は、高い信頼性と拡張性を備えた集中型コントローラ(コントロールプレーン)です。マルチクラウド インフラストラクチャの自動化、オーケストレーション、保護を実現します。サービスとしてのソフトウェア(SaaS)であり、すべての管理をシスコが行います。お客様は Web ポータルにアクセスすれば Multicloud Defense Controller を利用できます。Terraform を使用することもでき、その場合は DevOps/DevSecOps のプロセスでセキュリティ機能がインスタンス化されます。

- Multicloud Defense Gateway(サービスとしてのプラットフォーム):Multicloud Defense Gateway は、自動スケール機能を備えたセキュリティソフトウェアであり、パイプライン処理を採用した柔軟性の高いシングルパスアーキテクチャとして特許を取得しています。これらのゲートウェイはサービスとしてのプラットフォーム(PaaS)として、Multicloud Defense Controller によってお客様のパブリッククラウド アカウントに展開されます。外部からの攻撃を防御し、データの流出を防止し、侵入拡大を阻止するための高度なインラインセキュリティ保護を実現するものです。

Multicloud Defense Gateway

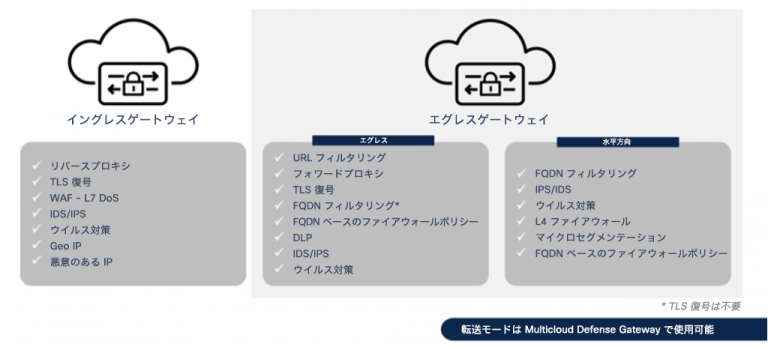

Cisco Multicloud Defense ソリューションでは、コントローラを使用して、高い拡張性と復元力を備えたゲートウェイ(エグレスゲートウェイまたはイングレスゲートウェイ)をパブリッククラウド アカウントに展開できます。

エグレスゲートウェイ:アウトバウンドトラフィックと水平方向のトラフィックを保護するゲートウェイです。FQDN フィルタリング、URL フィルタリング、データ損失防止(DLP)、IPS/IDS、ウイルス対策、フォワードプロキシ、TLS 復号などのセキュリティ機能を提供します。

イングレスゲートウェイ:インバウンドトラフィックを保護するゲートウェイです。Web アプリケーション ファイアウォール(WAF)、IDS/IPS、レイヤ 7 の保護、DoS 攻撃からの保護、ウイルス対策、リバースプロキシ、TLS 復号などのセキュリティ機能を提供します。

注:Multicloud Defense Gateway は自動スケール機能を備えたインスタンスです。複数のアベイラビリティゾーンに展開され、俊敏性、拡張性、復元力をもたらします。

図 2 に、Multicloud Defense Gateway のイングレスゲートウェイとエグレスゲートウェイのセキュリティ機能を示しています。

図 2:Cisco Multicloud Defense Gateway

シングルパスアーキテクチャを採用することで以下を実現しています。

- 高スループットと低遅延

- リバースプロキシ、フォワードプロキシ、転送モード

- TLS 復号と再暗号化、WAF(HTTPS と Web ソケット)、IDS/IPS、

ウイルス対策/マルウェア対策、FQDN フィルタリング、URL フィルタリング、DLP など、必要としている高度なネットワークセキュリティ検査エンジンを柔軟に選択可能

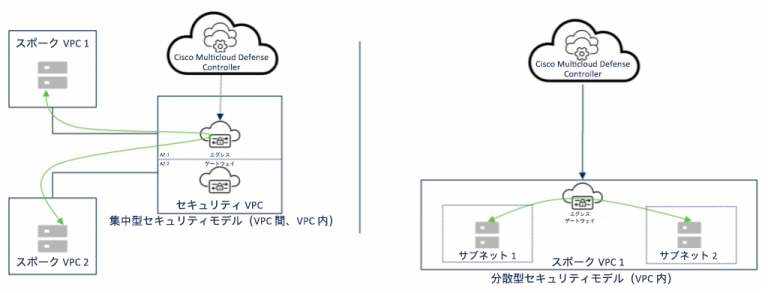

セキュリティモデル

インフラストラクチャにセキュリティを柔軟に導入できるよう、集中型、分散型、複合型の 3 つの展開モデルを用意しています。いずれも高い拡張性を備えており、自動化されています。

集中型セキュリティモデル

集中型セキュリティモデルでは、Multicloud Defense Controller がゲートウェイを集中型セキュリティ VPC/VNet/VCN にシームレスに追加します。このアーキテクチャでは、入力トラフィックと出力トラフィックは集中型セキュリティ VPC/VNet/VCN に送信され、検査されてから宛先に送信されます。このようにクラウド展開のベストプラクティスを使用することで、拡張性、復元力、俊敏性を実現しています。

図 3 は、セキュリティ VPC/VNet/VCN 内のエグレスゲートウェイとイングレスゲートウェイを示しています。

- 拡張性のために、自動スケールに対応。

- 復元力のために、自動スケールにより追加されたインスタンスを複数のアベイラビリティゾーンに展開。

集中型セキュリティモデルでは、ゲートウェイはお客様のクラウドアカウント内のハブに展開されます。アカウントやサブスクリプション間で複数のハブを持つことができます。

分散型セキュリティモデル

分散型セキュリティモデルでは、Multicloud Defense Controller がゲートウェイをそれぞれの VPC/VNet/VCN にシームレスに追加します。このアーキテクチャでは、入力トラフィックと出力トラフィックはローカル VPC/VNet/VCN に留まります。

トラフィックの方向に基づいて、エグレスゲートウェイまたはイングレスゲートウェイによってトラフィックフローが検査されます。このようにクラウド展開のベストプラクティスを使用することで、拡張性、復元力、俊敏性を実現しています。

図 4 は、それぞれの VPC/VNet/VCN 内のエグレスゲートウェイとイングレスゲートウェイを示しています。

- 拡張性のために、自動スケールに対応。

- 復元力のために、自動スケールにより追加されたインスタンスを複数のアベイラビリティゾーンに展開。

複合型セキュリティモデル(集中型 + 分散型)

複合型セキュリティモデルでは、集中型と分散型の両方のモデルを使用します。このモデルでは、集中型セキュリティ VPC/VNet/VCN に展開されたゲートウェイで保護されるトラフィックフローもあれば、ローカル VPC/VNet/VCN 内のゲートウェイで保護されるトラフィックフローもあります。

トラフィックフローに基づいて、エグレスゲートウェイまたはイングレスゲートウェイによってトラフィックが検査されます。このようにクラウド展開のベストプラクティスを使用することで、拡張性、復元力、俊敏性を実現しています。

図 5 は、集中型セキュリティ VPC/VNet/VCN と複数のアプリケーション VPC/VNet/VCN に展開されたエグレスゲートウェイとイングレスゲートウェイを示しています。

- 拡張性のために、自動スケールに対応。

- 復元力のために、自動スケールにより追加されたインスタンスを複数のアベイラビリティゾーンに展開。

ユースケース

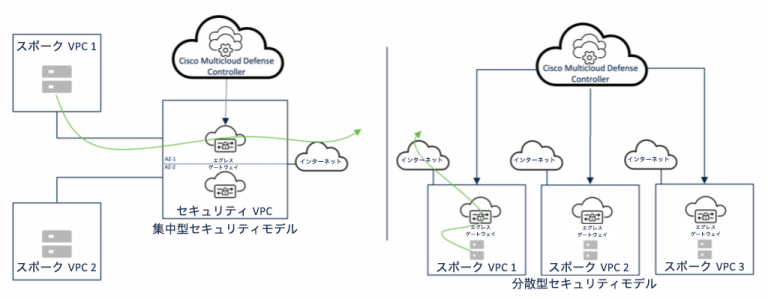

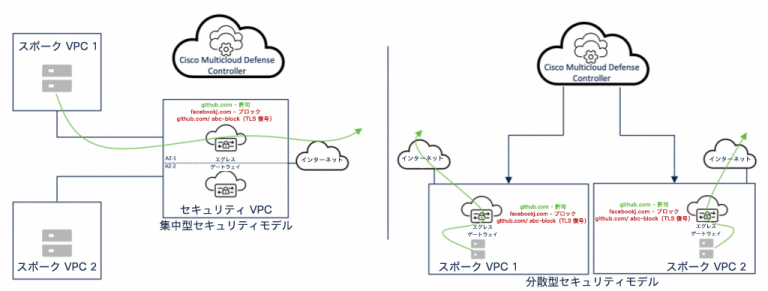

出力トラフィックの保護

図 6 は、集中型と分散型それぞれのセキュリティモデルにおける出力トラフィックの保護を示しています。

- 集中型セキュリティモデルでは、セキュリティ VPC/VNet/VCN に展開されたゲートウェイがトラフィックを検査。

- ゲートウェイは自動スケールとマルチ AZ に対応。

- 分散型セキュリティモデルでは、アプリケーション VPC/VNet/VCN に展開されたゲートウェイがトラフィックを検査。

図 6:出力トラフィックフロー

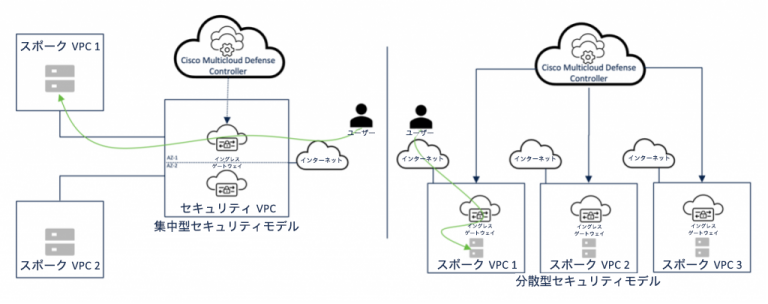

入力トラフィックの保護

図 7 は、集中型と分散型それぞれのセキュリティモデルにおける入力トラフィックの保護を示しています。

- 集中型セキュリティモデルでは、セキュリティ VPC/VNet/VCN に展開されたゲートウェイがトラフィックを検査。

- 分散型セキュリティモデルでは、アプリケーション VPC/VNet/VCN に展開されたゲートウェイがトラフィックを検査。

- ゲートウェイは自動スケールとマルチ AZ に対応。

図 7:入力トラフィックフロー

セグメンテーション(水平方向)

図 8 は、集中型セキュリティモデルにおけるトラフィックの保護(VPC/VNet/VCN 内、VPC/VNet/VCN 間)と分散型セキュリティモデルにおける VPC/VNet/VCN 内のトラフィックの保護を示しています。

- 集中型セキュリティモデルでは、セキュリティ VPC/VNet/VCN に展開されたゲートウェイが VPC/VNet/VCN 内のトラフィックと VPC/VNet/VCN 間のトラフィックを検査。

- 分散型セキュリティモデルでは、アプリケーション VPC/VNet/VCN に展開されたゲートウェイが VPC/VNet/VCN 内のトラフィックを検査。

- ゲートウェイは自動スケールとマルチ AZ に対応。

図 8:セグメンテーション(水平方向)トラフィックフロー

出力トラフィックの URL フィルタリングと FQDN フィルタリング

URL フィルタリングと FQDN フィルタリングによって、コマンドアンドコントロールによるデータ漏洩と攻撃を回避します。Multicloud Defense Gateway により、集中型の展開モデルまたは分散型の展開モデルで URL フィルタリングと FQDN フィルタリングが実施されます。

- URL フィルタリングの場合、ゲートウェイ上で TLS 復号を行う必要があります。

- FQDN フィルタリングは、暗号化されたトラフィックフローに対して実施できます。

図 9:出力トラフィックに対して実施される URL フィルタリングと FQDN フィルタリング

近々公開予定:マルチクラウド ネットワーキングのユースケース

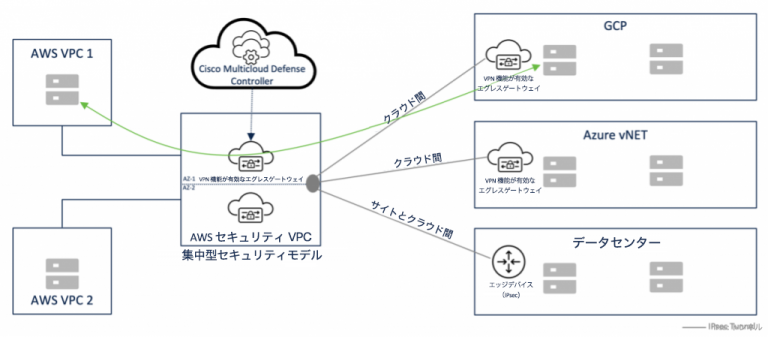

2023 年下半期のリリースでは、安全な接続を実現するマルチクラウド ネットワーキングの一連のユースケースを追加する予定です。すべてのクラウドネットワークを 1 つにまとめるものです。

マルチクラウド ネットワーキング:クラウド間ネットワーキング

VPN 機能を備えたエグレスゲートウェイが、他のクラウド インフラストラクチャへの安全な接続を実現します。サービスとして提供されるエグレスゲートウェイによって復元力がもたらされ、自動スケールが可能になります。このアーキテクチャでは、VPN 機能を「ON」にしてエグレスゲートウェイを展開する必要があります。ゲートウェイの接続に IPsec プロトコルを使用することで、安全な内部接続を実現しています。

図 10:クラウド間ネットワーキング(IPsec を使用)

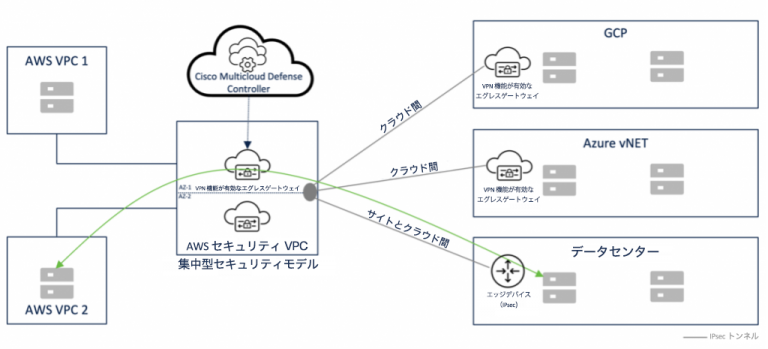

マルチクラウド ネットワーキング:サイトとクラウド間のネットワーキング

VPN 機能を備えたエグレスゲートウェイが、オンプレミスのインフラストラクチャへの安全な接続を実現します。このアーキテクチャでは、VPN 機能を「ON」にしてエグレスゲートウェイをセキュリティ VPC/VNet/VCN に展開する必要があります。また、データセンターのエッジに IPsec 終端デバイスを展開する必要もあります。

図 11:サイトとクラウド間のネットワーキング(IPsec を使用)

まとめ

マルチクラウド環境において組織が求めているのは、クラウドのスピードと拡張性でワークロードを保護できる一方、すべての環境のセキュリティ管理を統合することで 1 つのクラウドに依存する必要のないソリューションです。Cisco Multicloud Defense を導入すればシンプルで統合されたセキュリティ エクスペリエンスが実現し、ためらうことなくマルチクラウドの未来を切り開けるようになります。

Cisco Multicloud Defends の詳細については、cisco.com/go/multicloud-defense![]() をご覧ください。

をご覧ください。

その他のリソース

製品発表のブログ記事:Cisco Multicloud Defense![]()

参考資料

1 2022年ハイブリッドクラウド グローバル トレンド レポート(S&P Global Market Intelligence、2022 年)

ぜひお客様のご意見をお聞かせください。以下から質問やコメントを投稿し、ソーシャルネットワークで Cisco Secure の最新情報を入手してください。

Cisco Secure ソーシャルメディア

Instagram![]()

Facebook![]()

Twitter![]()

LinkedIn![]()

Tags: