新たに発見されたランサムウェアグループ「RA Group」が、流出した Babuk のソースコードを使って米国と韓国の企業を侵害

- Cisco Talos は最近、RA Group という新たなランサムウェアグループを発見しました。遅くとも 2023 年 4 月 22 日には活動を開始しています。

- RA Group は急速に活動を拡大していて、これまでに米国企業 3 社と韓国企業 1 社を侵害しました。被害に遭った企業の業種は製造業、資産管理、保険、製薬とさまざまです。

- RA Group は流出した Babuk ランサムウェアのソースコードを使用している可能性が高いと Talos は考えています。

RA Group とは何者か

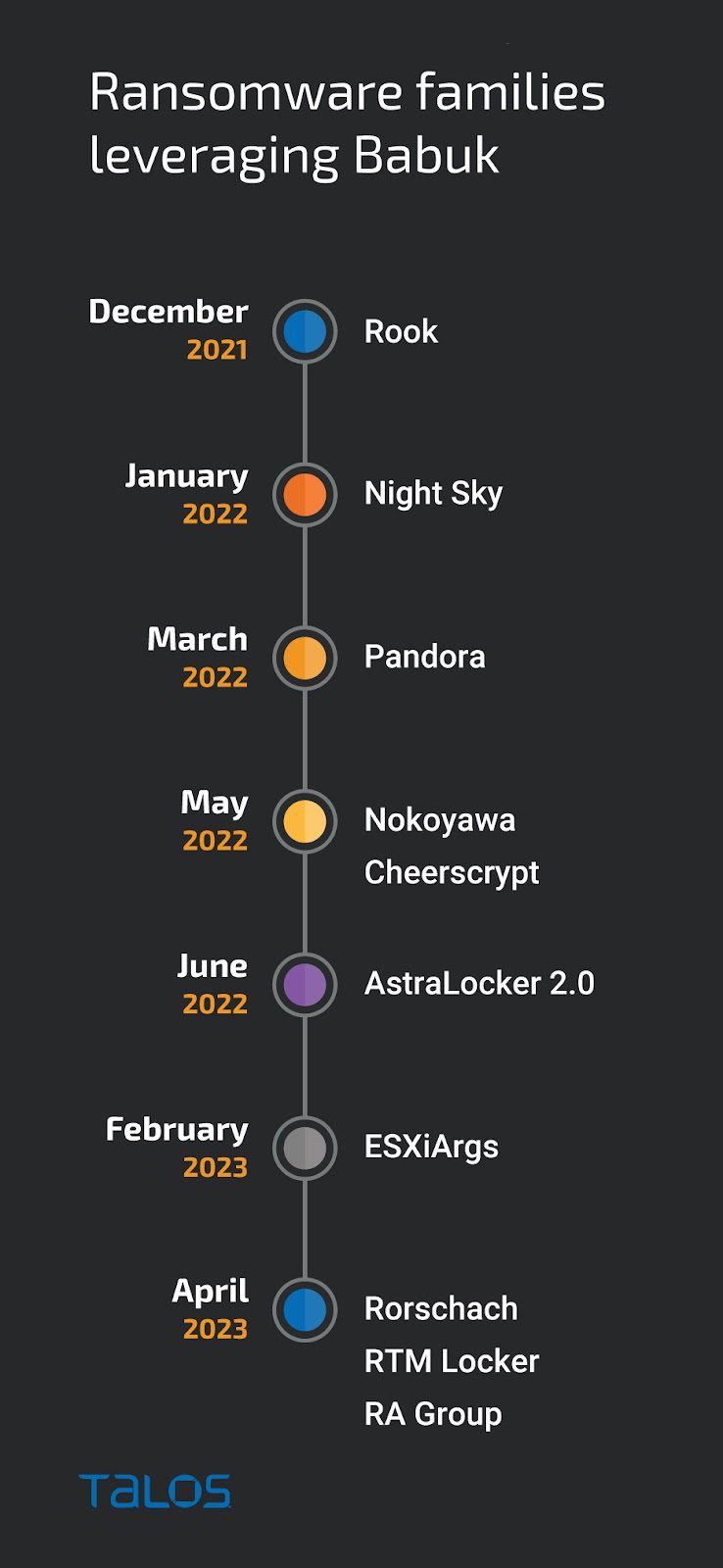

Talos は最近、新たなランサムウェアグループを発見しました。2023 年 4 月に登場した RA Group というグループで、流出した Babuk のソースコードを攻撃に使用していると思われます。2021 年 9 月に、Babuk グループのメンバーとされる人物が Babuk ランサムウェアの全ソースコードを流出させました。その後、流出した Babuk のコードを使用するさまざまなランサムウェアファミリが確認されています。Talos は、流出したソースコードから分岐したランサムウェアファミリが使用された攻撃をタイムラインにまとめました。攻撃を行っているグループはさまざまです。

流出した Babuk ランサムウェアのコードを使用するランサムウェアファミリのタイムライン

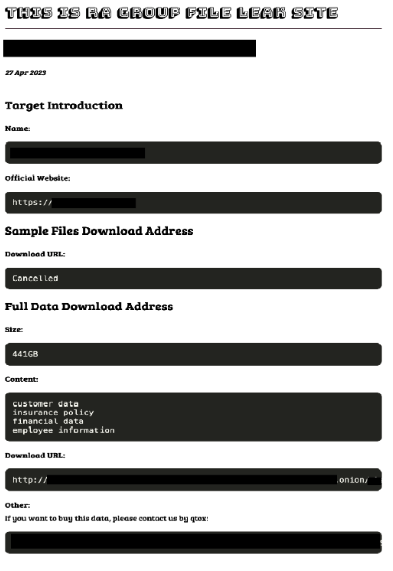

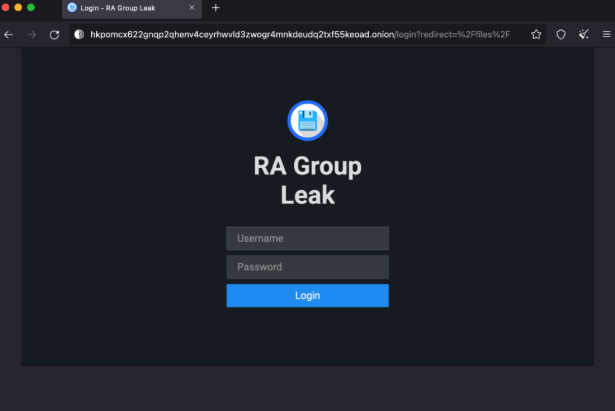

RA Group は二重脅迫型攻撃を仕掛けています。他のランサムウェアグループと同様に、RA Group もデータリークサイトを運営しています。指定した期限までに連絡しない場合、あるいは要求した身代金を支払わない場合は、被害者から窃取したデータをサイトで公表すると脅迫します。このように二重に脅迫を行うと、被害者が身代金を支払う可能性が高くなります。

| 2023 年 4 月 22 日 | 2023 年 4 月 27 日 |

|

|

RA Group のリークサイトの内容(2023 年 4 月 22 日~ 28 日)

RA Group は活動を急速に拡大しています。データリークサイトは 2023 年 4 月 22 日に開設されており、4 月 27 日に最初の被害者が出て(3 社同時)、4 月 28 日にはもう 1 社が被害に遭っています。被害企業の詳細情報が公表された後、リークサイトの見た目も変わっており、RA Group が活動を始めて間もないことが分かります。

被害企業の詳細情報を記載した投稿の例

他のランサムウェアグループのリークサイトでもよくあることですが、RA Group は、被害に遭った企業名、窃取したデータのリストと合計サイズ、企業の公式 URL をサイトで公表しています。リークサイトでは被害企業から窃取したデータの販売も行っています。匿名性の高い Tor サイトで被害者のデータをホスティングしているのです。

被害者のデータをホスティングしている RA Group のリークサイト

このリークサイトには、被害者のデータの全ファイルリストをダウンロードする URL も記載されています。

被害者のデータの全ファイルリストをダウンロードする画面の例

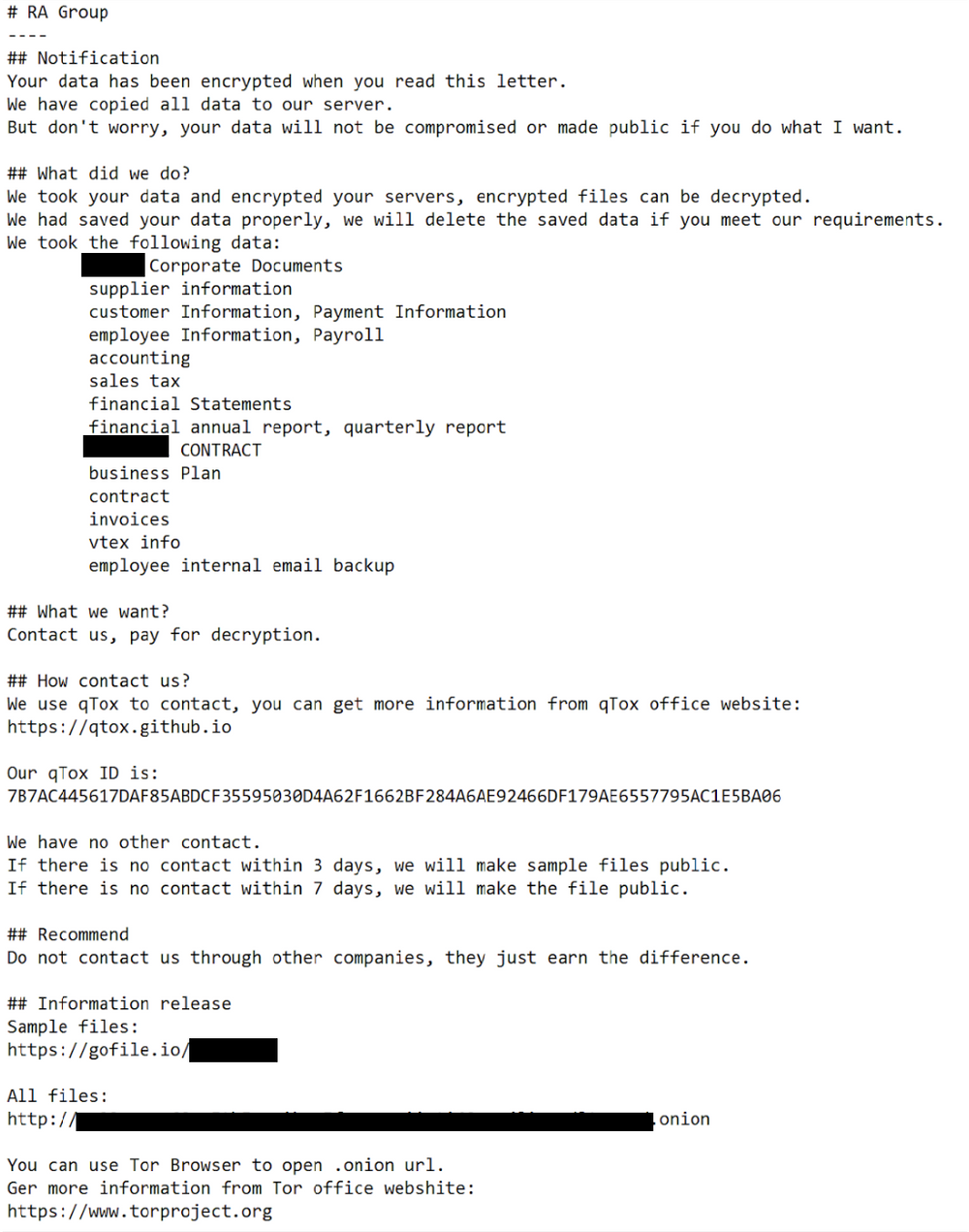

RA Group はカスタマイズした身代金メモを使用します。このメモには、被害に遭った企業名と窃取の証拠となるファイルをダウンロードするためのリンクなどが記載されています。被害者のマシンでランサムウェアの実行ファイルを起動した後に、「ファイルのリストア方法.txt(How To Restore Your Files.txt)」という身代金メモのファイルを残します。

このメモを分析したところ、被害者が 3 日以内に連絡してこなければ、被害者のファイルを公表するという記載がありました。被害者は、身代金メモに記載されている gofile[.]io というリンクからファイルをダウンロードすれば、情報が窃取されたことを確認できるようになっています。

身代金メモの例

RA Group のランサムウェアのコードは高度にカスタマイズされていることが判明

RA Group は、ランサムウェアに身代金メモを組み込んで展開しています。身代金メモは個々の被害企業向けに書かれており、企業名も記載されています。これは、ランサムウェアグループに共通した手口です。ただし他とは違う点もあり、実行ファイルにも被害企業の名前を付けています。

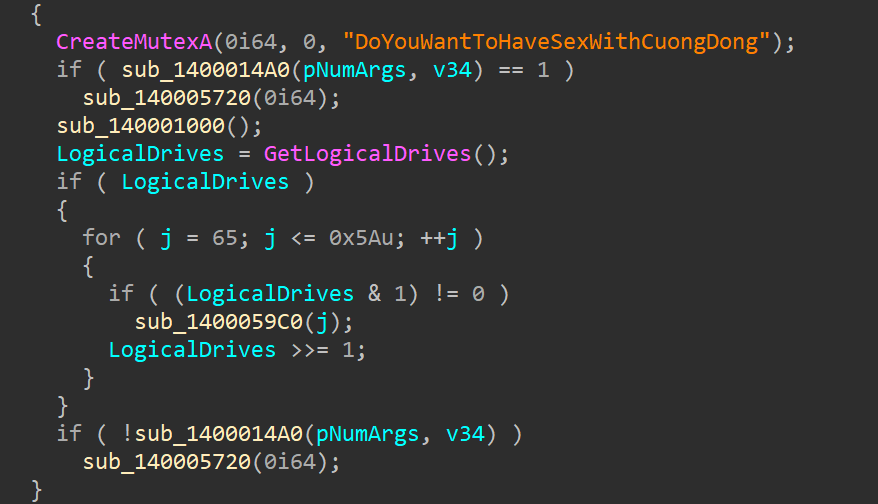

Talos の分析で、RA Group のランサムウェアのサンプルが C++ で書かれていること、また 2023 年 4 月 23 日にコンパイルされたことが判明しています。このバイナリには、「C:\Users\attack\Desktop\Ransomware.Multi.Babuk.c\windows\x64\Release\e.pdb」というデバッグパスが設定されています。このパスには Babuk ランサムウェアと同じミューテックス名が含まれており、RA Group が Babuk から流出したソースコード![]() を使ってランサムウェアを作成した可能性が高いという Talos の見解を裏付けています。

を使ってランサムウェアを作成した可能性が高いという Talos の見解を裏付けています。

Babuk ランサムウェアと同じミューテックス名が確認された RA Group のコード

RA Group のランサムウェアの実行ファイルは、curve25519 と eSTREAM 暗号 hc-128 アルゴリズムを組み合わせた暗号化方式を使用して暗号化を行います。暗号化されるのはソースファイルのコンテンツの一部だけで、ファイル全体が暗号化されるわけではありません。CryptGenRandom という WinAPI を使用して暗号論的に安全な乱数を生成し、これを秘密キーとして個々の被害者に提供します。ファイルを暗号化した後は、被害者のマシン上の暗号化したファイルに「.GAGUP」という拡張子を付けます。

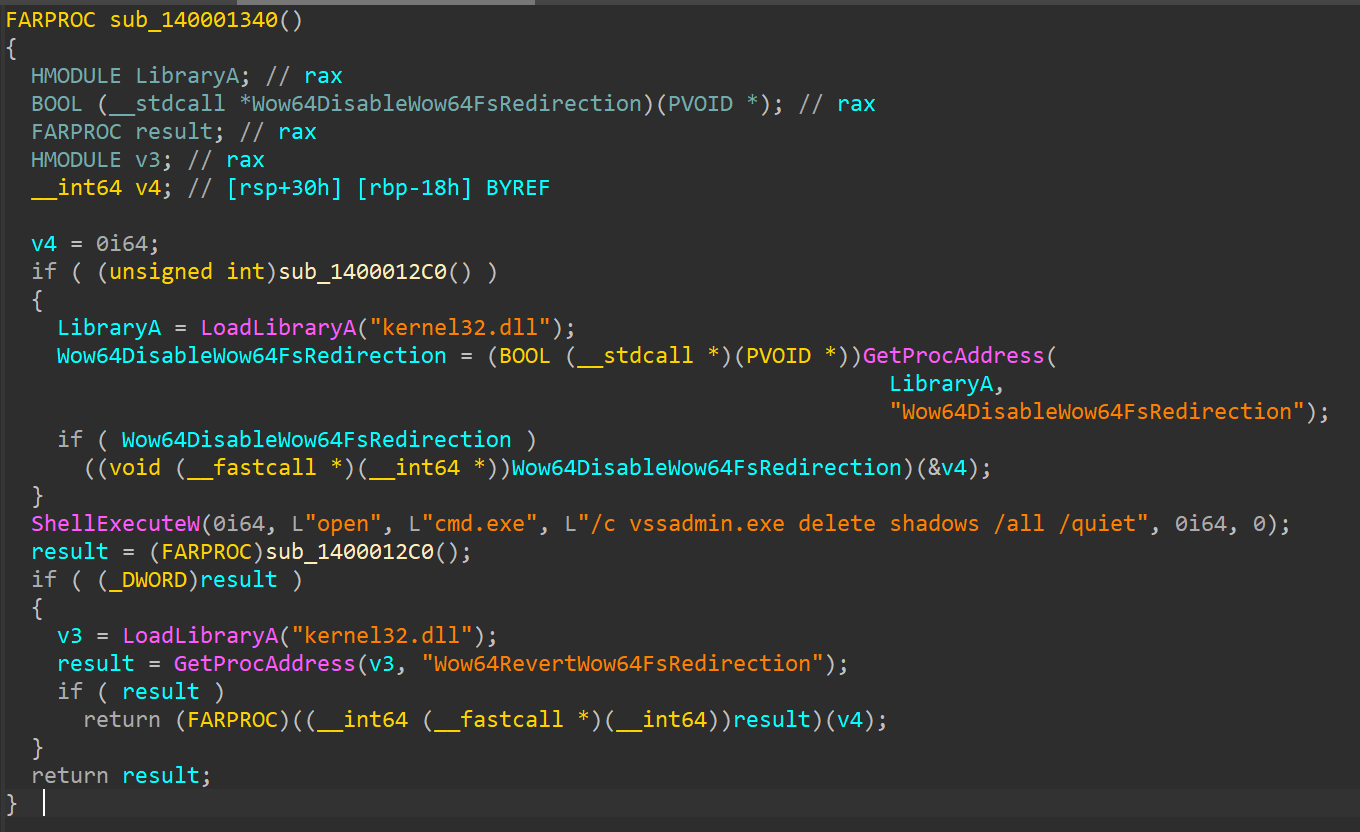

被害者のマシンのごみ箱の中身を削除するために SHEmptyRecyclebinA という API が使用されています。この API は、ローカルの Windows バイナリ vssadmin.exe(ボリュームシャドウコピーを操作するために使用される管理ツール)を実行してボリュームシャドウコピーを削除します。

被害者のマシン上のボリュームシャドウコピーを削除する関数

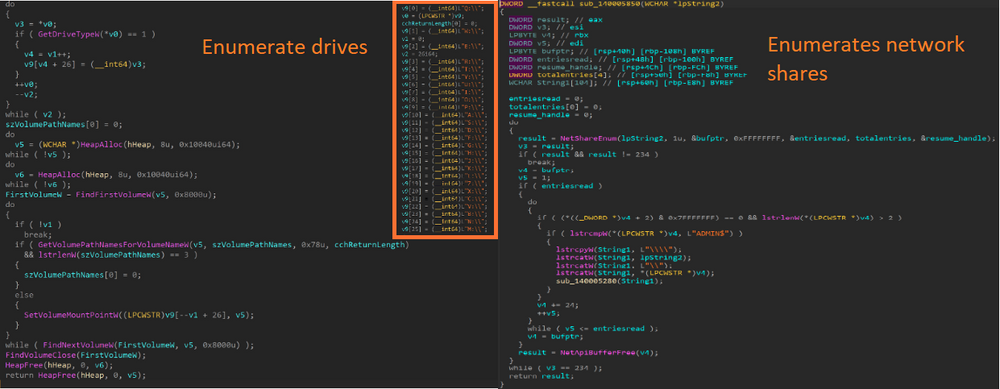

このランサムウェアは、論理ドライブの文字とバイナリに設定されているドライブ文字列のリストを比較して被害者のマシンのすべての論理ドライブを列挙します。続いて、識別されたドライブをマウントし、暗号化プロセスを実行するという仕組みです。被害者のマシン上のネットワーク共有と使用可能なネットワークリソースの列挙には、API の NetShareEnum、WNetOpenEnumW、WNetEnumResourceW が使用されます。列挙の目的は、リモートマップされた他のマシンやサーバーのドライブにあるファイルを暗号化することです。

ローカルドライブとネットワーク共有を列挙する関数

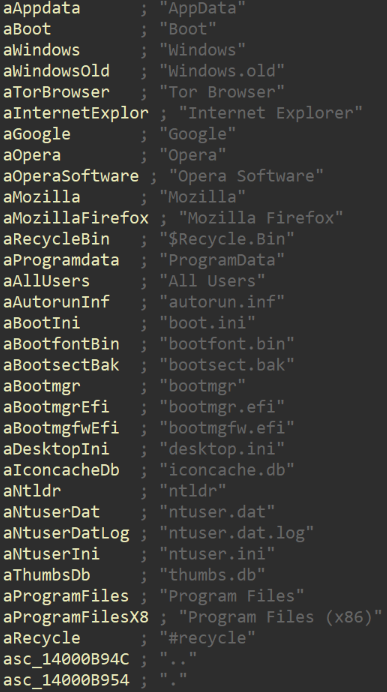

すべてのファイルとフォルダが暗号化されるわけではありません。下の画像は、暗号化されないフォルダのリストを示しています。このリストはマルウェアにハードコードされていて、被害者が RA Group の運営者に連絡できるようになっています。

ハードコードされている、暗号化で除外されるフォルダ名

これらのファイルとフォルダは、システムが正常に動作し、被害者が RA Group の運営者に連絡を取るために必要なものです。被害者は qTox アプリケーションをダウンロードし、身代金メモに記載されている qTox ID を使用して連絡を取ることになります。

カバレッジ

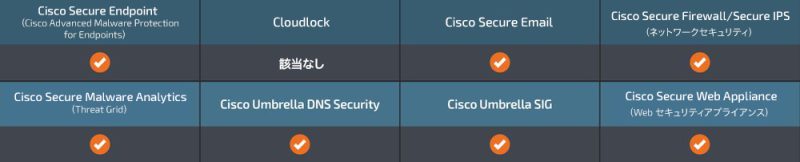

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらからお申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトを検査します。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。この脅威を検出する Snort SID は、Snort 2 では 61761 ~ 61764、Snort 3 では 300543 ~ 30054 です。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。この脅威を検出する Snort SID は、Snort 2 では 61761 ~ 61764、Snort 3 では 300543 ~ 30054 です。

ClamAV で、次の脅威を検出できます。

Win.Ransomware.Babuk-9819006-0

IOC(侵入の痕跡)

この脅威に関連する IOC は、こちら![]() をご覧ください。

をご覧ください。

本稿は 2023 年 05 月 15 日に Talos Group

のブログに投稿された「Newly identified RA Group compromises companies in U.S. and South Korea with leaked Babuk source code

」の抄訳です。

Tags: