注目の脆弱性:ハードコードされた脆弱なパスワードが原因で Lenovo Smart Clock が完全に乗っ取られる恐れ

脆弱性の発見者:Kelly Leuschner と Thorsten Rosendahl

Cisco Talos の研究者は先頃、Lenovo Smart Clock Essential の脆弱性を発見しました。このデバイスが接続されているネットワークに攻撃者がアクセスできた場合、完全に乗っ取られてしまう恐れがあります。

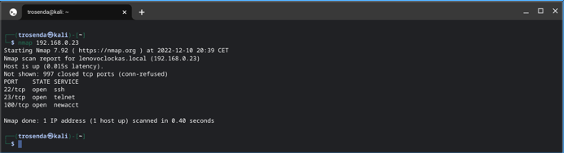

TALOS-2023-1692![]() (CVE-2023-0896)は、Lenovo Smart Clock Essential をいったんセットアップしてネットワークに接続してしまうと、ハードコードされたログイン情報が変更されないことに起因します。そのため、攻撃者がネットワークにアクセスできた場合、コマンドライン引数に細工を施し、SSH や Telnet を使用してデバイスを完全に制御下に置くことができます。

(CVE-2023-0896)は、Lenovo Smart Clock Essential をいったんセットアップしてネットワークに接続してしまうと、ハードコードされたログイン情報が変更されないことに起因します。そのため、攻撃者がネットワークにアクセスできた場合、コマンドライン引数に細工を施し、SSH や Telnet を使用してデバイスを完全に制御下に置くことができます。

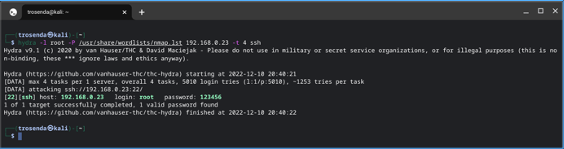

Talos はまた、ハードコードされている root パスワードが脆弱であり、パスワードの推測もクラックも簡単に行えることについて Lenovo 社に警告しました。ローエンドのハードウェアで基本的なディクショナリを使用した場合でさえ、総当たり攻撃に 1 秒もかかりません。

デフォルトのユーザー名は「root」で、デフォルトのパスワードは「123456」です。

同デバイスには音声コマンドに対応したマイクが組み込まれており、人気のある Amazon Alexa スマートホームシステムと AI アシスタントに接続できます。

ファイルシステムへのアクセスが可能で、望ましくないソフトウェア/サービスをインストールするのに十分な空き領域もあります。

Cisco Talos はシスコの脆弱性開示方針![]() に準拠して Lenovo 社と協力し、今回の脆弱性が解決されたこと、および影響を受けた利用者向けにアップデートが提供されていることを確認しています。

に準拠して Lenovo 社と協力し、今回の脆弱性が解決されたこと、および影響を受けた利用者向けにアップデートが提供されていることを確認しています。

影響を受ける製品(Lenovo Group Ltd. Smart Clock Essential バージョン 4.9.113)をお使いであれば、できるだけ早く更新することをお勧めします。Talos では、このバージョンのスマートクロックが今回の脆弱性によってエクスプロイトされる危険性があることをテストして確認済みです。Lenovo 社によると、この脆弱性を修正するには、Lenovo Smart Clock Essential ソフトウェアバージョン 90 以降に更新する必要があります(バージョン情報は、Alexa アプリの [デバイス] でチェックできます)。

今回の脆弱性のエクスプロイトは、Snort ルール(61094)で検出できます。今後、脆弱性に関する新たな情報が追加されるまでの間は、ルールが追加されたり、現行のルールが変更されたりする場合がありますのでご注意ください。最新のルールの詳細については、Cisco Secure Firewall Management Center または Snort.org を参照してください。

本稿は 2023 年 04 月 00 日に Talos Group

のブログに投稿された「Vulnerability Spotlight: Hard-coded password vulnerability could allow attacker to completely take over Lenovo Smart Clock

」の抄訳です。

Tags: