脅威アドバイザリ:Microsoft Outlook における特権昇格の脆弱性の悪用が確認される

電子メールクライアント Microsoft Outlook に重大な脆弱性(CVE-2023-23397)が見つかりました。攻撃者がこの脆弱性を盛んに悪用しており、Cisco Talos はすべての Microsoft Outlook ユーザーにアップデートを呼びかけています。

Microsoft 社は、この特権昇格の脆弱性に対するパッチを、月例のセキュリティ更新プログラムの一環として![]() 火曜日にリリースしました。このパッチとともにセキュリティアドバイザリもリリース

火曜日にリリースしました。このパッチとともにセキュリティアドバイザリもリリース![]() し、今回の脆弱性を利用した攻撃は標的を絞った限定的な攻撃であったと説明しています。

し、今回の脆弱性を利用した攻撃は標的を絞った限定的な攻撃であったと説明しています。

その後同社は、ロシアを拠点とする攻撃者がこの活動に関わっており![]() 、少数の組織を狙った限定的な標的型攻撃であったとする調査結果を発表しました。ウクライナのコンピュータ緊急対応チームが最初にこの脆弱性を Microsoft 社に報告しました。

、少数の組織を狙った限定的な標的型攻撃であったとする調査結果を発表しました。ウクライナのコンピュータ緊急対応チームが最初にこの脆弱性を Microsoft 社に報告しました。

CVE-2023-23397 は、Windows 以外の Outlook のバージョン(Android、iOS、Mac 向けのアプリなど)や、Web や他の Microsoft 365 サービスで提供される Outlook には影響しません。CVSS の評価によると、攻撃の複雑さは「低」となっています。攻撃者は、細工された電子メールを被害者に送信するだけで、この脆弱性をエクスプロイトできます。Outlook クライアントがメッセージを受け取って処理すると、脆弱性がトリガーされます。Microsoft 社によると、「電子メールがプレビューウィンドウに表示される前に、脆弱性がエクスプロイトされる可能性がある」とのことです。

水曜日夕方の時点で、Kenna Security![]() は CVE-2023-23397 のリスクに 100 点中 74 点のスコアを付けました。同社が評価した全脆弱性の上位 1% に入る高さです。概念実証のエクスプロイトコードが使用できるようになると、このリスクスコアはさらに高くなると見られています。

は CVE-2023-23397 のリスクに 100 点中 74 点のスコアを付けました。同社が評価した全脆弱性の上位 1% に入る高さです。概念実証のエクスプロイトコードが使用できるようになると、このリスクスコアはさらに高くなると見られています。

影響を受ける製品を利用している場合は、できる限り早くパッチを適用してください。Talos も、この脆弱性のエクスプロイトを検出するための Snort ルール 61478 と 61479 と、Snort 3 シグネチャ 300464 をリリースしています。

脆弱性の詳細

CVE-2023-23397 は、Windows オペレーティングシステムで動作するすべての Microsoft Outlook 製品に影響を与えます。NTLM ログイン情報の盗難が原因で引き起こされる特権昇格の重大な脆弱性です。攻撃者は、電子メールメッセージやカレンダーへの招待、タスクを作成し、その中に拡張 MAPI プロパティ「PidLidReminderFileParameter」を含めるという細工を施します。

「PidLidReminderFileParameter」プロパティは、「該当するオブジェクトのリマインダが期限切れになったらクライアントで再生するサウンドのファイル名」を指定するものです。攻撃者は、この PidLidReminderFileParameter プロパティに自身が管理する SMB 共有への汎用命名規則(UNC)パスを指定しています。脆弱なシステムでは、これによりユーザーの Net-NTLMv2 ハッシュが攻撃者に送信され、攻撃者はそのハッシュを他のシステムへの NTLM リレー攻撃![]() に使用します。

に使用します。

緩和策

この脆弱性に対処するには、Microsoft 社が提供しているパッチをインストールすることが理想的です。該当するパッチを何らかの理由で適用できない場合でも、Microsoft 社から緩和策がいくつか提供されています。保護されているユーザー セキュリティ グループにユーザーを追加して NTLM が認証メカニズムとして使用されないようにする策や、社内ネットワークから発信されるポート TCP/445 をブロックして NTLM メッセージがネットワーク外に出ていかないようにする策などがあります。詳細については、上記リンク先のアドバイザリを参照してください。

Microsoft 社は、管理者が Exchange サーバーを監査してメッセージング項目(電子メール、カレンダー、タスク)の PidLidReminderFileParameter プロパティに汎用命名規則(UNC)パスが指定されていないか確認する場合に役立つスクリプト![]() もリリースしています。

もリリースしています。

カバレッジ

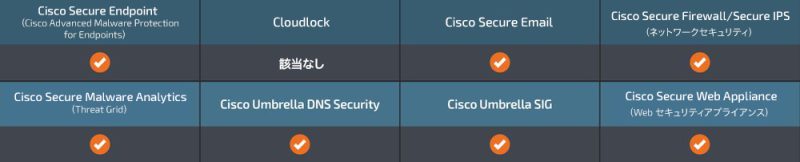

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Network/Cloud Analytics(Stealthwatch/Stealthwatch Cloud)は、ネットワークトラフィックを自動的に分析し、接続されているすべてのデバイスで、望ましくない可能性があるアクティビティをユーザーに警告します。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトを検査します。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo ![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

CVE-2023-23397 に対して、Talos は次の Snort カバレッジを作成しました。

SID:

Snort 3:300464

Snort 2:61478 ~ 61479

本稿は 2023 年 03 月 15 日に Talos Group

のブログに投稿された「Threat Advisory: Microsoft Outlook privilege escalation vulnerability being exploited in the wild

」の抄訳です。

Tags: