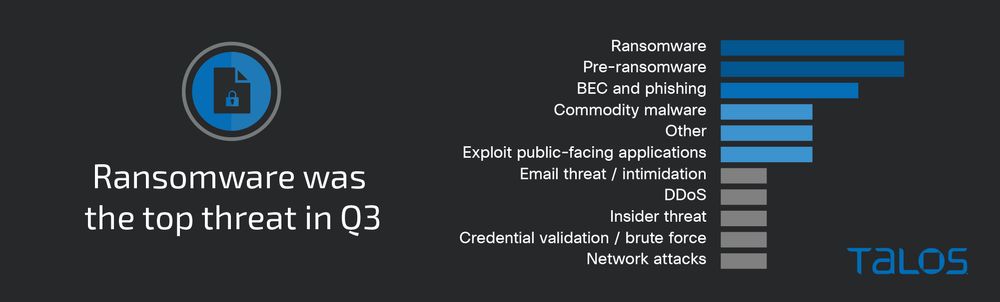

今四半期確認された脅威の 40% を、ランサムウェアとランサムウェア感染前のインシデントが占める結果に

四半期レポートをまとめるようになって以来初めて、Cisco Talos インシデント対応チーム(以下、Talos IR)が対応したランサムウェアの件数とランサムウェア感染前のインシデントの件数が同数となりました。今四半期に確認された脅威のほぼ 40% をこの両者が占めています。

ランサムウェアが実行されず、暗号化も行われていない場合、ランサムウェア感染前の攻撃の内容を見極めるのは困難ですが、Cobalt Strike![]() 、Mimikatz などのログイン情報収集ツール、列挙や検出の手法が組み合わせて使用されている場合、最終的な目的はランサムウェアの感染である可能性が高いと Talos IR では判断しています。

、Mimikatz などのログイン情報収集ツール、列挙や検出の手法が組み合わせて使用されている場合、最終的な目的はランサムウェアの感染である可能性が高いと Talos IR では判断しています。

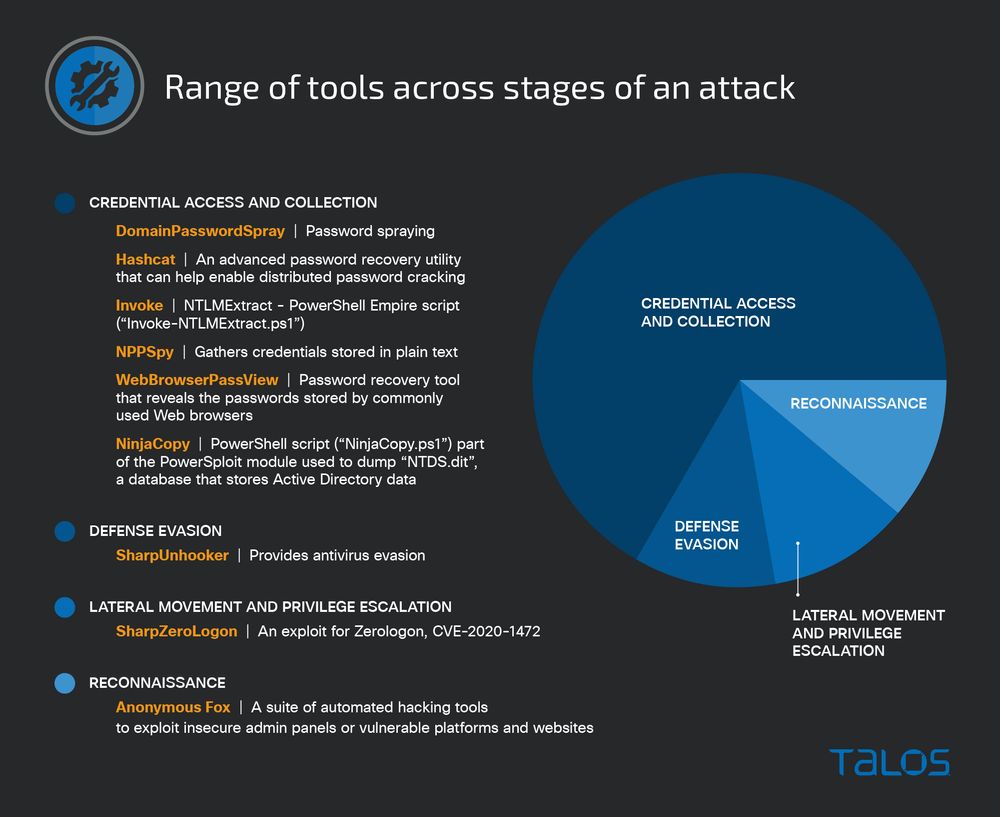

今四半期で特徴的だったのは、さまざまな公開ツールやスクリプトが、攻撃ライフサイクルの複数のステージで攻撃をサポートするために使用されていたことです。こうしたツールやスクリプトは、GitHub リポジトリをはじめとするサードパーティの Web サイトでホストされています。時期を同じくして、他のデュアルユースツールの使用も全般的に増加していました。正規のレッドチーミングツールである Brute Ratel や、最近発見された攻撃フレームワークの Manjusaka および Alchimist などです。

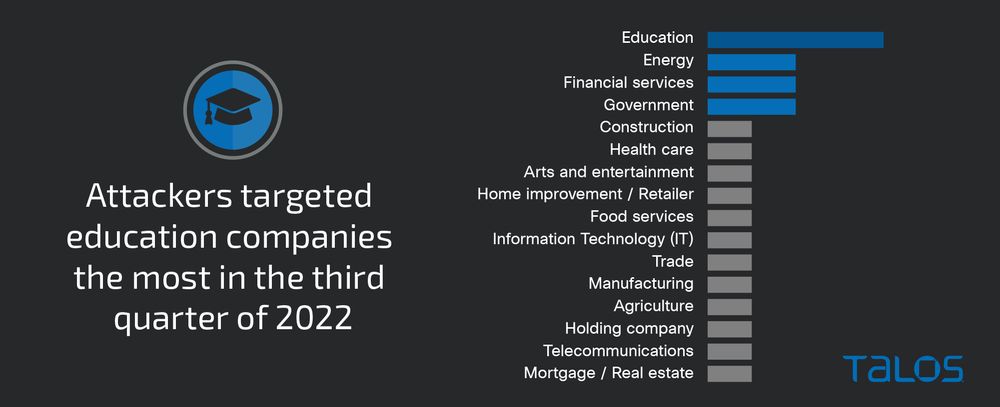

攻撃の標的

今四半期、さまざまな業種の中で最も標的にされたのは教育セクターでした。それに、金融サービス、政府、エネルギーセクターがそれぞれ僅差で続いています。電気通信が標的となった業種の上位に入らなかったのは、2021 年第 4 四半期以来のことです。今四半期に教育セクターが標的として特に頻繁に狙われた理由は不明ですが、学生や教師が学校に戻ってくるので、この時期は教育機関がよく狙われます。

ランサムウェア

今四半期は、以前から注目されていた 2 つのランサムウェアファミリ、Vice Society と Hive の展開が確認されました。2022 年 4 月に登場していたものの、これまで Talos IR の対応業務では確認されたことのなかったランサムウェアファミリ、Black Basta も確認されました。

オーストリアの教育機関が影響を受けた Vice Society ランサムウェアのインシデントにも対応しました。Vice Society を展開する攻撃者は特に教育セクターを狙う傾向が続いており、このインシデントもその一環と言えます。こうした傾向については、米国サイバーセキュリティ インフラストラクチャ セキュリティ庁(CISA)の報告![]() でも指摘されています。イベントログの分析により、感染したホストから他のシステムに対して Remote Desktop Protocol(RDP)のアウトバウンド接続が何度も試行されていたことが明らかになりました。これは、攻撃者によるラテラルムーブメント(侵入拡大)を示唆しています。さらに分析したところ、リモート アクセス ソフトウェアの AnyDesk と TeamViewer が使用された痕跡が判明し、50 以上のシステムが TeamViewer 関連の URL にアクセスしていることが確認されました。また、Windows Defender のファイアウォールの除外リストに例外が追加され、SYSTEM アカウントによる「AnyDesk.exe」の実行が可能になっていました。おそらく PsExec の実行がトリガーとなり、続いてランサムウェアが展開され、侵害されたユーザーの Windows ローミングプロファイルに書き込まれていたものと思われます。

でも指摘されています。イベントログの分析により、感染したホストから他のシステムに対して Remote Desktop Protocol(RDP)のアウトバウンド接続が何度も試行されていたことが明らかになりました。これは、攻撃者によるラテラルムーブメント(侵入拡大)を示唆しています。さらに分析したところ、リモート アクセス ソフトウェアの AnyDesk と TeamViewer が使用された痕跡が判明し、50 以上のシステムが TeamViewer 関連の URL にアクセスしていることが確認されました。また、Windows Defender のファイアウォールの除外リストに例外が追加され、SYSTEM アカウントによる「AnyDesk.exe」の実行が可能になっていました。おそらく PsExec の実行がトリガーとなり、続いてランサムウェアが展開され、侵害されたユーザーの Windows ローミングプロファイルに書き込まれていたものと思われます。

ここ数か月は、Qakbot の進行中のアクティビティを確認しました。Qakbot は、スレッドハイジャックとパスワードで保護された ZIP ファイルを利用して、いかにもメールが本物であるかのように見せかけます。たとえば米国を拠点とする IT 企業が影響を受けたランサムウェアのインシデントに対応したことがあります。このときは、Qakbot に関係のある侵害されたエンドポイントとの間で送受信されていたコマンドアンドコントロール(C2)トラフィックに関係付けられた複数の IP アドレスを確認しました。攻撃者は、HTML を添付したフィッシングメールにより最初のアクセスを取得したものと考えられます。HTML ファイルを開くと JavaScript が起動され、パスワードで保護された悪意のある ZIP ファイルがダウンロードされます。ZIP ファイルには Windows ショートカットファイル(LNK)が含まれています。このファイルが攻撃対象のシステムにダウンロードされ実行されると、Qakbot が配布されます。最終的に送り込まれたのはランサムウェアの Black Basta です。Talos IR のインシデント対応業務でこのランサムウェアが確認されたのはこれが初めてです。この 6 か月間で、Qakbot が複数の感染チェーンを利用していることを確認しました。一部の攻撃は LNK ファイルから展開された可能性があります。

Talos は、LockBit 3.0 ランサムウェア暗号化ツール![]() のビルダーである「LockBit Black」の公開を監視してきました。2022 年 9 月下旬に、LockBit のコーダー/開発者とされる人物によってこの暗号化ツールが外部に流出しています。同グループはここ数か月で多くの妨害を受けてきました。LockBit Black が流出したほか、グループのデータリークサイトが分散型サービス妨害(DDoS)攻撃の標的になっています。今四半期のインシデント対応業務では、LockBit ランサムウェアは確認されていません。ただ、このビルダーを自らのランサムウェア攻撃に取り入れる攻撃者が増えれば、その分 LockBit の典型的な戦術、手法、手順(TTP)の使用が増え、攻撃者の特定が難しくなる可能性があります。Talos は「BlooDy Gang」という新しいランサムウェアグループの追跡を開始していますが、同グループについては、流出した LockBit 3.0 ビルダー

のビルダーである「LockBit Black」の公開を監視してきました。2022 年 9 月下旬に、LockBit のコーダー/開発者とされる人物によってこの暗号化ツールが外部に流出しています。同グループはここ数か月で多くの妨害を受けてきました。LockBit Black が流出したほか、グループのデータリークサイトが分散型サービス妨害(DDoS)攻撃の標的になっています。今四半期のインシデント対応業務では、LockBit ランサムウェアは確認されていません。ただ、このビルダーを自らのランサムウェア攻撃に取り入れる攻撃者が増えれば、その分 LockBit の典型的な戦術、手法、手順(TTP)の使用が増え、攻撃者の特定が難しくなる可能性があります。Talos は「BlooDy Gang」という新しいランサムウェアグループの追跡を開始していますが、同グループについては、流出した LockBit 3.0 ビルダー![]() を最近のランサムウェア攻撃で使用したと報告されています。ランサムウェアを独自開発せず、流出したビルダーや他のランサムウェアグループが攻撃に使ったソースコードを使用して時間とリソースの節約を図るランサムウェアグループが、今後ますます増える可能性があります。

を最近のランサムウェア攻撃で使用したと報告されています。ランサムウェアを独自開発せず、流出したビルダーや他のランサムウェアグループが攻撃に使ったソースコードを使用して時間とリソースの節約を図るランサムウェアグループが、今後ますます増える可能性があります。

ランサムウェア感染前の攻撃活動の増加

今四半期で最多の脅威はランサムウェアでしたが、ランサムウェア感染前のさまざまなインシデントも同件数確認されています。ランサムウェア感染前の攻撃の内容や TTP はそれぞれ固有のものですが、それらの間には非常に多くの類似点があります。ホストの列挙、複数のログイン情報の収集、他のシステムへの侵入拡大を図るために弱点や脆弱性を特定して特権昇格を試みることなどです。ランサムウェアが展開されなかった事例は、データを持ち出そうとしていたタイミングで検出されたものと思われます。その時点で攻撃者は大きな損害を与えられるだけの幅広いアクセス権限を獲得していたことがうかがわれます。

Talos IR は、ヨーロッパのあるエネルギー企業が影響を受けたランサムウェア感染前のインシデントに対応した際、Cobalt Strike と Mimikatz のインストールを確認しました。約 100 台のサーバーが Cobalt Strike のインストールや Mimikatz の呼び出しの影響を受けていることを最初に同社が確認しました。Talos IR は、侵害を受けたホストから発信されている Metasploit Framework の Meterpreter シェルに関連するトラフィックを検出しました。7 分後、確認された Cobalt Strike C2 サーバーへの接続をシステムが試みました。PowerShell コマンドとスクリプトにより、軽量の Cobalt Strike ローダーの存在が明らかになりました。これは、Cobalt Strike SMB のラテラルビーコンに関連しているものと考えられます。同環境では他にも、Active Directory マッピングツールである SharpHound と、Kerberoasting ツールである Rubeus が確認されました。

攻撃のサポートとして使用される、さまざまな公開ツールやスクリプト

攻撃ライフサイクルの複数のステージで攻撃をサポートするために、さまざまな公開ツールやスクリプトが使用されたことが確認されています。こうしたツールやスクリプトは、GitHub リポジトリでホストされているか、サードパーティの Web サイトから無料でダウンロードできます。攻撃者の目的をサポートするために使用されていたのが、攻撃的なセキュリティツールやレッドチーミングツールです。よく見られたのは、モジュール化された Cobalt Strike フレームワークのほか、Active Directory 偵察ツールである ADFind や BloodHound などでした。なお、こうした追加のスクリプトとツールが利用されていることから、攻撃者は引き続き公開リソースを確認していると思われ、攻撃者の利便性が増す一方で、攻撃者の特定は難しくなっています。

米国のある製造業者が影響を受けたランサムウェア感染前のインシデントでは、ログイン後、公開されている PowerShell スクリプト![]() (「DomainPasswordSpray.ps1」)を攻撃者が実行し、ドメインに対してパスワードスプレー攻撃を行いました。パスワードスプレーはログイン情報を取得するための手口です。単一のパスワードやよく使用されるパスワードのリストを使用して多数のアカウントに対してログインを試し、ログイン情報を検証してアクセスを取得しようとします。この PowerShell スクリプトを使うと大量のアカウントロックアウトが発生しますが、実際にお客様からもそのように報告されています。Talos IR は、Zerologon(CVE-2020-1472)の特権昇格の脆弱性をエクスプロイトする SharpZeroLogon が使用されたことも特定しました。このツールは GitHub で公開

(「DomainPasswordSpray.ps1」)を攻撃者が実行し、ドメインに対してパスワードスプレー攻撃を行いました。パスワードスプレーはログイン情報を取得するための手口です。単一のパスワードやよく使用されるパスワードのリストを使用して多数のアカウントに対してログインを試し、ログイン情報を検証してアクセスを取得しようとします。この PowerShell スクリプトを使うと大量のアカウントロックアウトが発生しますが、実際にお客様からもそのように報告されています。Talos IR は、Zerologon(CVE-2020-1472)の特権昇格の脆弱性をエクスプロイトする SharpZeroLogon が使用されたことも特定しました。このツールは GitHub で公開![]() されています。これを使えば、攻撃者は最終的に、標的のドメインコントローラのアカウントをリセットしてドメインコントローラを制御できるようになります。その結果、ドメイン管理者の全権限が侵害される恐れがあります。

されています。これを使えば、攻撃者は最終的に、標的のドメインコントローラのアカウントをリセットしてドメインコントローラを制御できるようになります。その結果、ドメイン管理者の全権限が侵害される恐れがあります。

Talos は、Cobalt Strike、Brute Ratel、Sliver、Manjusaka などのデュアルユースツールの使用の増加の監視も行っています。特に懸念されるのが Brute Ratel です。このツールキットは 9 月下旬にクラッキング![]() され、複数のハッキングフォーラムやコミュニティで無料で共有されています。さらに、エンドポイントのテレメトリにより、Qakbot で Brute Ratel をドロップする攻撃チェーンが明らかになっています。Talos IR のインシデント対応で Brute Ratel が確認されたことはまだありません。ですが、この数か月のサイバー脅威の動向を見ると、Brute Ratel が台頭するのと時を同じくして Qakbot を展開する攻撃者による Brute Ratel の使用や、クラックバージョンが確認されています。このツールをポストエクスプロイトキットとして自らの攻撃活動に取り入れる攻撃者が、今後さらに増えるものと考えられます。

され、複数のハッキングフォーラムやコミュニティで無料で共有されています。さらに、エンドポイントのテレメトリにより、Qakbot で Brute Ratel をドロップする攻撃チェーンが明らかになっています。Talos IR のインシデント対応で Brute Ratel が確認されたことはまだありません。ですが、この数か月のサイバー脅威の動向を見ると、Brute Ratel が台頭するのと時を同じくして Qakbot を展開する攻撃者による Brute Ratel の使用や、クラックバージョンが確認されています。このツールをポストエクスプロイトキットとして自らの攻撃活動に取り入れる攻撃者が、今後さらに増えるものと考えられます。

注目すべきは、今四半期に利用された公開ツールの大部分がログイン情報へのアクセスと収集に焦点を当てていると思われる点です。公開ツールが果たす役割が浮き彫りとなっており、攻撃者の目的を推進する可能性があります。

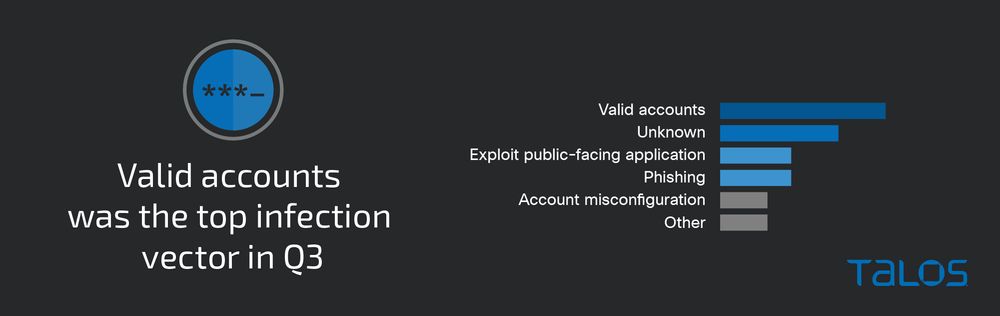

初期ベクトル

今四半期の特徴として、有効なアカウントを利用して初期アクセスを取得する手口が使われたインシデントが複数発生しています。特に、アカウントの設定に誤りがあったり、適切に無効化されていなかったり、パスワードが脆弱だったりしたケースが目立ちます。今四半期の少なくとも 2 件のインシデント対応業務で、攻撃者が請負業者のネットワークまたは請負業者のパーソナルコンピュータを侵害し、それによって最初の不正アクセスに成功した可能性について調査しました。

今四半期に対応したインシデントのほぼ 15% で、設定ミスのある公開アプリケーションの特定やエクスプロイトが行われていました。外部 Web サイトに対して SQL インジェクション攻撃を実行する、VMware Horizon の脆弱なバージョンで Log4Shell をエクスプロイトする、設定ミスのあるサーバーや公開されているサーバーを狙うといった手口によるものです。

Log4Shell(CVE-2021-44228、CVE-2021-45046、および関連する欠陥)のエクスプロイトの試みも引き続き確認されました。エクスプロイトが成功した後で実行されるアクティビティは、暗号通貨のマイニングやランサムウェアなどさまざまです。米国の教育機関が影響を受けた Hive ランサムウェアのインシデントでも、脆弱な VMware Horizon サーバーに対して Log4Shell エクスプロイトの試みが何度も行われていたことが確認されています。中でも特に目立ったのが、サーバー上に Cobalt Strike ビーコンがドロップされていたことです。Log4j の脆弱性を狙ったアクティビティに関連があり、エクスプロイト後のペイロードとしてよく利用される、大量の暗号通貨マイナーも特定しました。Hive のアフィリエイトと Log4j のエクスプロイトの試みを関連付けることはできませんでしたが、VMware とそれぞれのログから、サーバーが公開されていることが判明しました。複数の攻撃者がこの脆弱性を狙っていた可能性があることが示唆されています。

次によく見られた初期感染ベクトルは電子メールを使うものです。メールを送り付け、ユーザーに悪意のあるドキュメントやリンクを実行させます。米国のある金融機関が影響を受けたビジネスメール詐欺の事例では、スレッドハイジャックと悪意のある電子メールのリンクが使用されていました。リンクをクリックすると、ユーザーのログイン情報を収集する偽の認証ページが表示されます。侵害した電子メールアカウントの永続性を取得するため、電子メールの受信トレイルールも有効化していました。

なお、インシデントの大部分では、ログの不備や影響を受けた環境への可視性が欠如していたことが原因で、初期ベクトルを合理的に特定できていません。この点には注意が必要です。

セキュリティの脆弱性

MFA が導入されていないことは、企業のセキュリティにとって依然として最大の障害の 1 つです。対応した約 18% のインシデントでは、MFA が導入されていないか、ごく少数のアカウントや重要なサービスでしか有効化されていませんでした。エンドポイント検出対応(EDR)ソリューションなどの重要なサービスで、MFA が適切に有効化されていれば防げたはずのランサムウェアインシデントやフィッシングインシデントをたびたび目にします。二要素認証を使用していない全アカウントに対して VPN アクセスを無効にすることをお勧めします。

今四半期よく見られたのが、パスワードまたはアカウントアクセスが適切に設定/無効化されていなかったケースです。対応したインシデントの 27% では、それが原因でアカウントの機能がアクティブなままとなっており、攻撃者が有効なログイン情報を使用して環境に侵入できる状態になっていました。数件の事例では、従業員が退職した後も、アカウントアクセスが適切に無効化されていませんでした。不審なアクティビティを防ぐために、Active Directory でアクティブでないアカウントを無効化するか削除することをお勧めします。

最も多く観察された MITRE ATT&CK 手法

以下は、今四半期のインシデント対応業務で確認された MITRE ATT&CK 手法の一覧です。複数の戦術に分類されるものもありますが、最も関連性の高い戦術に各手法を分類しています。以下の表は、関連する例で使用された手法と、おおよその確認回数をまとめたものです。ただし、すべてを網羅したリストではありません。

MITRE ATT&CK の付録から得られた主な調査結果

- 対応したインシデントのほぼ 4 分の 1 で、AnyDesk や TeamViewer などの正規のリモート アクセス ソフトウェアが使用されていました。

- 攻撃者は有効なアカウントを使用して最初のアクセスを取得する傾向があり、これは今も続いています。特に、アカウントの設定に誤りがあったり、パスワードが脆弱だったりしたケースが目立ちます。

- いわゆる侵入ツール転送の手法の使用が確認されました。外部システムや攻撃者が制御するインフラストラクチャから侵害された環境にツールやスクリプトを転送するというものです。攻撃者は、転送するツールを GitHub などの公開サイトから頻繁にダウンロードしていました。

- 何件かのランサムウェア感染前のインシデントでは、Cobalt Strike と Mimikatz の展開が確認されました。ランサムウェアが暗号化されていた事例では、PsExec の使用が大きな役割を果たしていました。該当するケースは、今四半期に対応したランサムウェアのインシデントの 75% に上ります。

戦術 |

手法 |

例 |

初期アクセス(TA0001) |

T1078 有効なアカウント | 窃取または侵害したログイン情報を利用 |

偵察(TA0043) |

T1592 被害を受けたホスト情報の収集 | テキストファイルにホストに関する詳細を保存 |

永続化(TA0003) |

T1136 アカウントの作成 | ユーザーを作成し、ローカル管理者グループに追加 |

実行(TA0002) |

T1059.001 コマンドとスクリプトインタープリタ:PowerShell | クライアントの Active Directory 環境に関する情報を取得するために PowerShell コードを実行 |

検出(TA0007) |

T1482 ドメイン信頼の検出 | さまざまなユーティリティを使用して、ドメインの信頼に関する情報を識別 |

ログイン情報へのアクセス(TA0006) |

T1003 OS 認証情報のダンプ | Mimikatz や公開されているパスワード検索ユーティリティを展開 |

特権昇格(TA0004) |

T1068 特権昇格のエクスプロイト | ZeroLogon をエクスプロイトし、侵害されたドメインへのダイレクトパスで権限を昇格 |

ラテラルムーブメント(TA0008) |

T1021.001 リモート デスクトップ プロトコル | Windows リモートデスクトップを使用して侵入拡大を試行 |

防御の回避(TA0005) |

T1027 難読化されたファイルまたは情報 | base64 でエンコードされた PowerShell スクリプトを使用 |

コマンドアンドコントロール(TA0011) |

T1105 侵入ツールの転送 | 攻撃者が外部システムからツールを転送/ダウンロード |

影響(TA0040) |

T1486 データ暗号化による被害 | Hive ランサムウェアを展開し、重要なシステムを暗号化 |

データ漏洩(TA0010) |

T1567.002 Web サービスを介したデータ漏洩:クラウドストレージへの情報流出 | ファイル共有サイト mega[.]nz にデータを流出 |

収集(TA0009) |

T1074 データのステージング | 個別の出力ファイルにデータをステージング |

ソフトウェア/ツール |

S0002 Mimikatz | Mimikatz を使用してアカウントのログイン情報とパスワードを取得 |

本稿は 2022 年 10 月 25 日に Talos Group

のブログに投稿された「Quarterly Report: Incident Response Trends in Q3 2022

」の抄訳です。