複数のランサムウェアのデータリークサイトで DDoS 攻撃による断続的な停止と接続障害が発生

- 2022 年 8 月 20 日以降、Cisco Talos は、分散型サービス拒否(DDoS)攻撃の疑いがある活動を監視しています。影響を受けたのはサービスとしてのランサムウェア(RaaS)のデータリークサイトで、断続的にダウンタイムとサービス停止が生じています。

- 攻撃を仕掛けているのが何者なのかは分かっていませんが、RaaS のリークサイトを集中的に狙うことで、新たな被害者情報の公表や掲載を妨害しようとしているものと見られます。

- RaaS グループの対応はさまざまです。LockBit と ALPHV は自サイトへの DDoS 攻撃に対抗するための新しい対策を実装しました。一方、Quantum のように、Web トラフィックを他の場所にリダイレクトするという手段をとっただけのグループもあります。また LockBit は、DDoS 攻撃を恐喝戦術の 1 つとして取り入れたようです。従来のデータの暗号化と暴露に加え、今後は DDoS 攻撃も行うと喧伝しています。

RaaS リークサイトが断続的にサービス停止

8 月下旬、Talos は、ALPHV(別名 BlackCat)や LockBit などいくつかの著名なランサムウェアグループが公開しているデータリークサイトが DDoS 攻撃を受けている疑いがあることに気づきました。この手のリークサイトは、通常 Tor の隠しサービスでホストされています。二重恐喝と呼ばれる戦術では、身代金の要求が通らなかった場合に RaaS のアフィリエイトが被害者の情報を掲載する先としてリークサイトが利用されます。8 月 26 日には、少なくとも 7 つの RaaS グループ(LV、Hive、Everest、BianLian、Yanluowang、Snatch、Lorenz)のリークサイトがアクセス不能になり、断続的にオフラインになったことが確認されました。トラフィックの遅延も発生しています。このほかにも、セキュリティ研究者が、Ragnar Locker と Vice Society の RaaS リークサイト![]() が影響を受けた可能性があることを突き止めています。なお、現時点で Talos が確認できたのは Ragnar Locker に対する攻撃のみです。同グループのリークサイトはサービス停止が続いています。分析の時点では、前述した各グループのサイトの多くが依然として接続の問題を抱えており、データリークサイトへの接続が頻繁に切断される、ホストに到達できないといった断続的なサービス停止に悩まされています。したがって、この攻撃は、リークサイトの更新を妨害しようとする継続的な取り組みの一環と推測されます。

が影響を受けた可能性があることを突き止めています。なお、現時点で Talos が確認できたのは Ragnar Locker に対する攻撃のみです。同グループのリークサイトはサービス停止が続いています。分析の時点では、前述した各グループのサイトの多くが依然として接続の問題を抱えており、データリークサイトへの接続が頻繁に切断される、ホストに到達できないといった断続的なサービス停止に悩まされています。したがって、この攻撃は、リークサイトの更新を妨害しようとする継続的な取り組みの一環と推測されます。

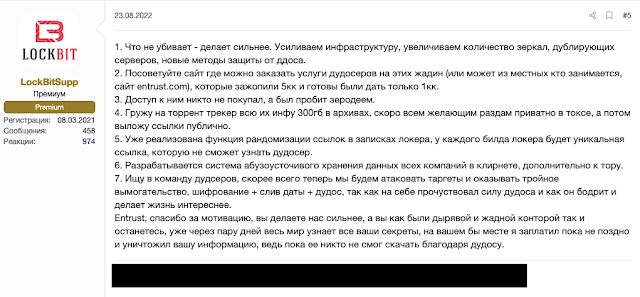

8 月 20 日、LockBit の代表者「LockBitSupp」が、LockBit のデータリークサイトを標的として約 1,000 台のサーバーから 1 秒あたり約 400 件のリクエストが送信されたと報告しました。DDoS 攻撃によりリークサイトが利用できなくなったと報告した後、LockBit は、7 月に同グループが標的にした![]() デジタルセキュリティ会社 Entrust のデータをリークサイトに公開し始めた直後に攻撃

デジタルセキュリティ会社 Entrust のデータをリークサイトに公開し始めた直後に攻撃![]() が始まったと主張するスクリーンショットを提供しました。

が始まったと主張するスクリーンショットを提供しました。

LockBit の代表者「LockBitSupp」が LockBit に対する DDoS 攻撃について報告

翻訳

1,000 台近くのサーバーから攻撃を受けている。ログを見たら、各ドメインに 1 秒あたり 400 件のリクエストがあった

8 月 23 日には、LockBitSupp が別のフォーラムにも投稿しています。今回の攻撃は 3 年の間に受けた中で最悪の DDoS 攻撃だったと述べており、影響が大きかったことが察せられます。

LockBit の代表者が DDoS 攻撃の影響についてコメント

翻訳

Kurisu:「No. 1 ロッカー」という触れ込みのくせに、5 日やそこらオフラインになるとかウケる… 1 番ではないな LockBitSupp:ブログと被害者とのチャットが少し止まっただけで、たいした影響はない。パネルのリンクは知られていないから普段どおり使えている。ここまでひどい DDoS 攻撃を受けたのは 3 年間で初めてだ。無意味だけどね。テンションが上がるだけ。いろいろ手伝うって、世界中から 50 人以上が Tox で書き込んでくれている

同じ頃、別の有名なランサムウェアグループである ALPHV のリークサイトでも、同様に接続の問題が発生していることを Talos は確認しました。8 月 26 日、DDoS 攻撃を受けていることについて同グループは公に否定しました。はっきりとしたことは分からないものの、サイトが利用できない状態だと述べています。このとき ALPHV は活動していなかったというチャットも確認していますが、本当かどうかは不明です。

DDoS 攻撃を受けているのではという書き込みに ALPHV ランサムウェアグループが返信

翻訳

名無し:誰が DDoS 攻撃を仕掛けてる? ALPHV:DDoS 攻撃は受けていない 名無し:え?数日、ブログがオフラインになったのでは? ALPHV:自分はその頃いなかったけど、DDoS 攻撃ではなかったと思う

Talos はすぐに、ALPHV が影響を受けたランサムウェアグループの 1 つであることを特定しました。ALPHV は早々に対応に着手し、リークサイトに Web サイト保護機能を追加しています。

RaaS の顧客や被害者とのやり取り用サイトが DDoS 攻撃の影響を受けたことは確認されていません。つまり、被害者とのやり取りや金銭の支払いは、依然として可能だということです。この点には注意が必要です。RaaS リークサイトのいくつかは、今も断続的にオフラインになっているようです。したがって、被害者のデータが各グループのサイトに投稿されるのを妨害することによって、RaaS 運営グループとアフィリエイトを混乱させ、不和を引き起こすのが目的である可能性があります。競合グループが混乱を引き起こしている可能性があり、これが原因で不本意にも法執行機関の注目を集めてしまう可能性もあるため、影響を受けたランサムウェアグループ同士の間で緊張が生じるかもしれません。誰が攻撃を仕掛けていて、動機が何なのかは依然不明です。ただ、限られた期間内に多数の RaaS 運営グループが影響を受けたことを踏まえると、RaaS データリークサイトを標的として新たな被害者情報の公表と掲載を妨害しようとする組織的な動きと見られます。今回影響を受けているのはデータリークサイトのみです。ランサムウェアのアフィリエイトや運営グループが新たな被害者情報を公に掲載できないようにするため攻撃なので、ランサムウェアを展開する機能は影響を受けていません。

RaaS グループの対応

Talos は、影響を受けた RaaS 運営グループの一部が早々に対応したのを確認しました。DDoS 攻撃によるサービス停止を最小限に抑えるために、保護機能と対策を強化しています。

8 月 22 日、LockBit のサイトへの DDoS 攻撃第 1 ラウンドの後、LockBitSupp は、同サイトの既存の DDoS 防御機能を強化すると述べました。8 月 23 日には、別のフォーラムで、データの暗号化と暴露に加え、第 3 の恐喝戦術として DDoS 攻撃を新たに導入することを検討していると発表しました。DDoS 攻撃を行うランサムウェアグループはほとんどありません。LockBit がこの手法を採用すれば、攻撃を仕掛ける人間へのアピールとなり、新メンバーを増やす上で有利に働く可能性があります。

LockBitSupp が LockBit のリークサイトの保護機能を更新したと発言

翻訳

名無し:週末はどうだった LockBitSupp:普通。DDoS 攻撃でやる気が出て、今は 100,500 台のミラーを立ち上げて最新化しているところ。単なる日常じゃなくて盛り上がってる。今までは退屈していた :-)

以下は、DDoS 攻撃を受けてからの LockBit の公式発表です。

DDoS 攻撃後の LockBit の公式発表

翻訳

1.死に至らしめることのない程度の攻撃を加えたところで、相手の力が強くなるだけだ。現在、インフラの強化、サーバーをミラーリングするミラーサーバーの増設、新たな DDoS 防御機能の導入を図っている。 2.500 万ドルの要求に対して 100 万ドルしか支払おうとしなかったケチな連中に DDoS 攻撃を仕掛けるサービスを依頼できるサイトを紹介してもらいたい(地元の誰かがやってくれてもいい。標的は entrust[.]com) 3.Entrust にはゼロデイ攻撃でアクセスした。アクセス権を購入したわけではない。 4.今、盗んだ情報(300GB)すべてを torrent シードにロードしている。もうすぐ Tox で、希望者全員に非公開で共有できるようになる。いずれは torrent のリンクを公開予定。 5.すでに、ランサムウェア内の URL のランダム化を実装した。今後はロッカーの各ビルドの中に一意の URL が生成されるため、DDoS 攻撃者に検知されることはない。 6.Tor のストレージシステムに加え、あらゆる企業に対応できるクリアネット上の安全性の高いストレージシステムを開発中。 7.DDoS 攻撃を仕掛けてきたチームを見つけ出し、今度は暗号化とデータ暴露に DDoS 攻撃を加えた三重恐喝の手口で攻撃を仕掛けることになるだろう。DDoS の威力と、そのおかげで人生がどれほど爽快かつ面白いものになるかを実感している。 Entrust さん、モチベーションを上げてくれてありがとう。おかげさまで我々は力を増している。一方そちらは、これまでと変わらず空虚でケチな会社のまま。数日中に全世界が貴社の機密情報を手にすることになるはずだ。もし自分が貴社の人間なら、手遅れになる前に支払いに応じるだろう。そうすれば、機密情報は破棄される。なにせ、この情報は、DDoS 攻撃のせいでこれまで誰もダウンロードできなかったのだから。

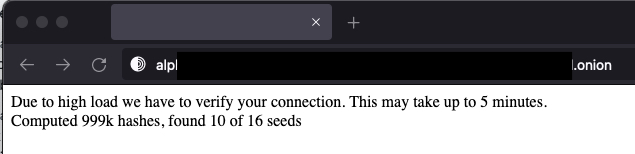

その後まもなく、ALPHV もさらに堅牢なスクレイピング対策テクノロジーをリークサイトに実装し始めました。このアプローチによって DDoS 攻撃の負荷を軽減できると思われ、新たな DDoS 保護機能となる可能性があります。

ALPHV がデータリークサイトに実装

これと同じ頃、Quantum ランサムウェアの運営グループが、データリークブログ(クリアウェブ上と Tor の隠しサービスネットワーク上の両方)に発行されたトラフィックを Web リクエストを行ったローカルホストコンピュータへとリダイレクトし始めたことを確認しました。応答は「HTTP/1.1 301 Moved Permanently.」でした。この対応から、自サイトに対して DDoS 攻撃が仕掛けられていることを同グループは把握していたものと思われます。ただし、トラフィックのリダイレクトにより、このサイトではトラフィックの処理を続けられなくなりました。LockBit のアプローチと比較すると、Quantum のスキルレベルはやや素人っぽいようです。Web サイトが正当なトラフィックに応答できるようにしつつ、攻撃トラフィックを適切にフィルタリングして DDoS 攻撃に対処するという能力が Quantum には不足しているものと考えられます。

今回の攻撃によって、ランサムウェアのアフィリエイトや運営グループは新たな被害者情報を公に掲載できずにいます。したがって、個々のグループが利用できるリソースに応じて異なる対応が続くものと予想されます。

本稿は 2022 年 09 月 07 日に Talos Group

のブログに投稿された「Multiple ransomware data leak sites experience DDoS attacks, facing intermittent outages and connectivity issues

」の抄訳です。

Tags: