Emotet 再来

Emotet は、広く蔓延している有名なバンキング型トロイの木馬です。何年にもわたって進化を続けており、モジュラーボットネットとして成功を収めています。Emotet には、他のさまざまな脅威をドロップする機能が備わっています。2021 年初めに世界規模で展開されたテイクダウン作戦によって活動が途絶えましたが、この年の終わりごろに復活。インフラを再構築し、まもなく非常に活発な動きを見せるようになりました。

その Emotet が再来しました。XLS ドキュメントで Auto_Open マクロを使用するなど、新たな攻撃には、以前の攻撃と同じ特徴が多数見られます。Cisco Talos では、2022 年 11 月初旬から Emotet の新種を配布するスパム活動が活発化していることを確認しています。その頃からスパムと Emotet のインフラも増加しており、世界中の複数の地域が標的となっています。

技術的な詳細

最近 Microsoft 社が、インターネットからダウンロードした Office ドキュメントのマクロを既定で無効にすることを発表しました。これを受け、多くのマルウェアファミリが Office マクロから ISO や LNK ファイルなどの他の配布手法へと移行し始めています。ですが、今回の Emotet の新たな攻撃では、電子メールを利用したフィッシングを介して悪意のある MS Office ドキュメント(不正ドキュメント)を配布するという古い手口が使われています。これは興味深いことです。

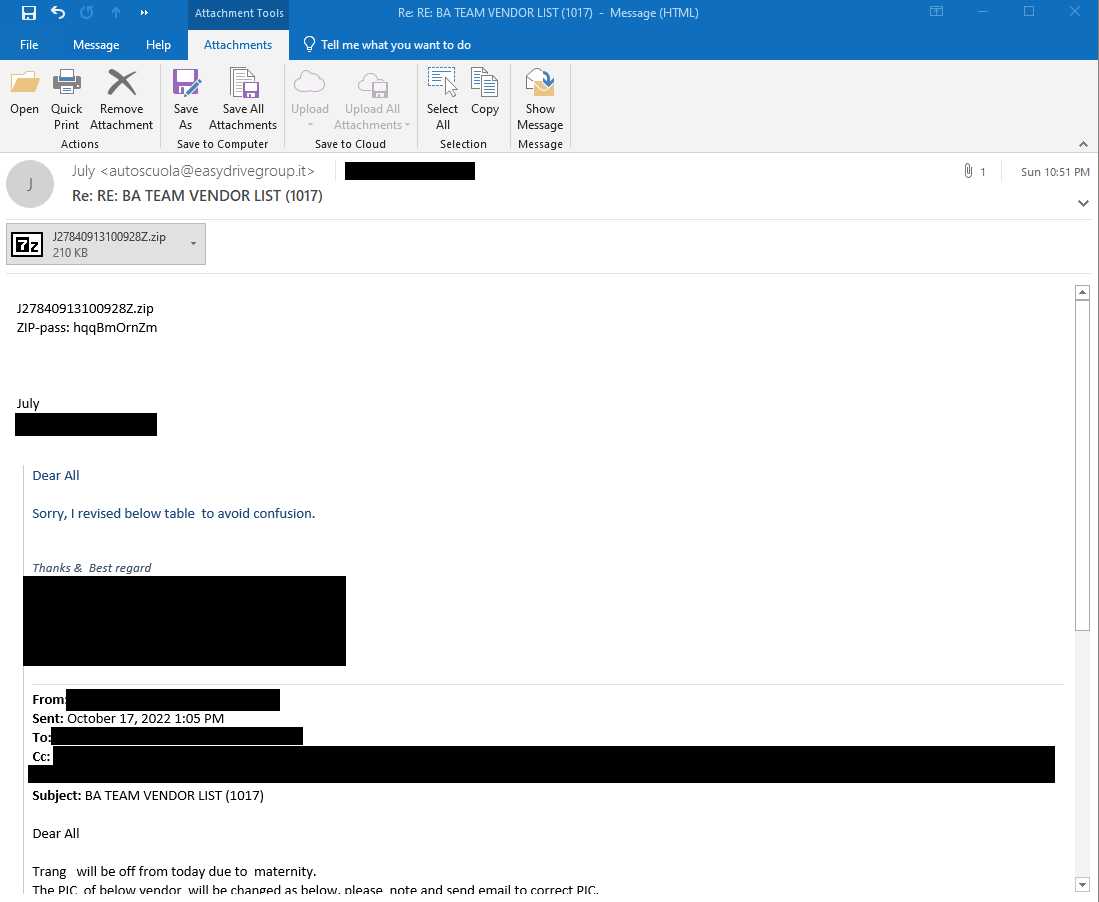

マルウェアは、XLS ファイルを格納した zip ファイルが添付されている電子メールスパムメッセージを介して配布されています。メールに XLS ファイルが直接添付されている場合もあります。Talos が確認したサンプルでは、メールの本文には最小限のことしか書かれていません。通常、記載されているのはファイル名とパスワードのみです。新着メールとして送られてくることもあれば、既存のメールへの返信を装って送られてくる場合もあります。

インターネットからダウンロードしたマクロに対する Microsoft 社の保護策を回避するために、Emotet はソーシャルエンジニアリングの手口を使います。マクロ保護が有効にならないホワイトリストに登録されたフォルダにマルウェアをコピーするよう誘導するのです。

不正ドキュメントを開くとメッセージが表示され、マクロ保護が有効にならないフォルダにコピーするよう指示されます。セキュリティポリシーに関するこの偽のメッセージを信じてその通りにすると、ドキュメントを開く際にマクロの実行が一切制限されなくなります。指定された場所にファイルを配置してみると、マクロがブロックされる旨のメッセージが表示されなくなることがわかります。

空のように見えても、ドキュメントには非表示のシートがあり、テキストが入力されています。VBA マクロがこのテキストを使用して URL を組み立て、そこから Emotet マルウェアがダウンロードされます。非表示シートの内容は、シートを表示させてテキストエディタにテキストをコピーすれば確認できます。

上記のいずれかの URL にリクエストが送信されます。同様の手口は過去にも他のマルウェアで使用されていました。たとえば Qakbot は、XLSB ファイルを使用して同様の仕掛けを実行していました。次に、リモートページのコンテンツが、上記のいずれかの名前で C:\Window\System32 フォルダにドロップされます。

タイムスタンプを見ると、これらのドキュメントの大半は 11 月初旬に作成されています。以下は、作成日時スタンプで不正ドキュメントのサンプルを分類した結果です。

カバレッジ

今回の脅威は、以下の製品で検出してブロックすることが可能です。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらからお申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらからお申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトを検査します。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo ![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org ![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。この脅威の Snort SID は次のとおりです。43890-43892, 44559, 44560, 47616, 47617, 48402, 49888, 49889, 51967-51971, 52029, 53108, 53353-53360, 53770, 53771, 54804, 54805, 54900, 54901, 54924, 54925, 55253, 55254, 55591, 55592, 55781, 55782, 55787, 55788, 55869, 55870, 55873, 55874, 55929-55931, 56003, 56046, 56047, 56170, 56171, 56713, 56528, 56529, 56535, 56536, 56620, 56621, 56656, 56657, 56714, 56906, 56907, 56924, 56925, 56969, 56970, 56983, 56984, 57901, 58943

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。この脅威の Snort SID は次のとおりです。43890-43892, 44559, 44560, 47616, 47617, 48402, 49888, 49889, 51967-51971, 52029, 53108, 53353-53360, 53770, 53771, 54804, 54805, 54900, 54901, 54924, 54925, 55253, 55254, 55591, 55592, 55781, 55782, 55787, 55788, 55869, 55870, 55873, 55874, 55929-55931, 56003, 56046, 56047, 56170, 56171, 56713, 56528, 56529, 56535, 56536, 56620, 56621, 56656, 56657, 56714, 56906, 56907, 56924, 56925, 56969, 56970, 56983, 56984, 57901, 58943

また、次の ClamAV 検出もこの脅威に有効です。

- Xls.Downloader.Emotet-b649c93692b4c9d9-9976616-0

- Win.Trojan.Botx-9976975-0

- Win.Trojan.Botx-9976976-0

IOC(侵入の痕跡)

IOC リストは、こちら![]() にある Talos の GitHub リポジトリから入手できます。

にある Talos の GitHub リポジトリから入手できます。

本稿は 2022 年 11 月 08 日に Talos Group

のブログに投稿された「Emotet coming in hot

」の抄訳です。

Tags: